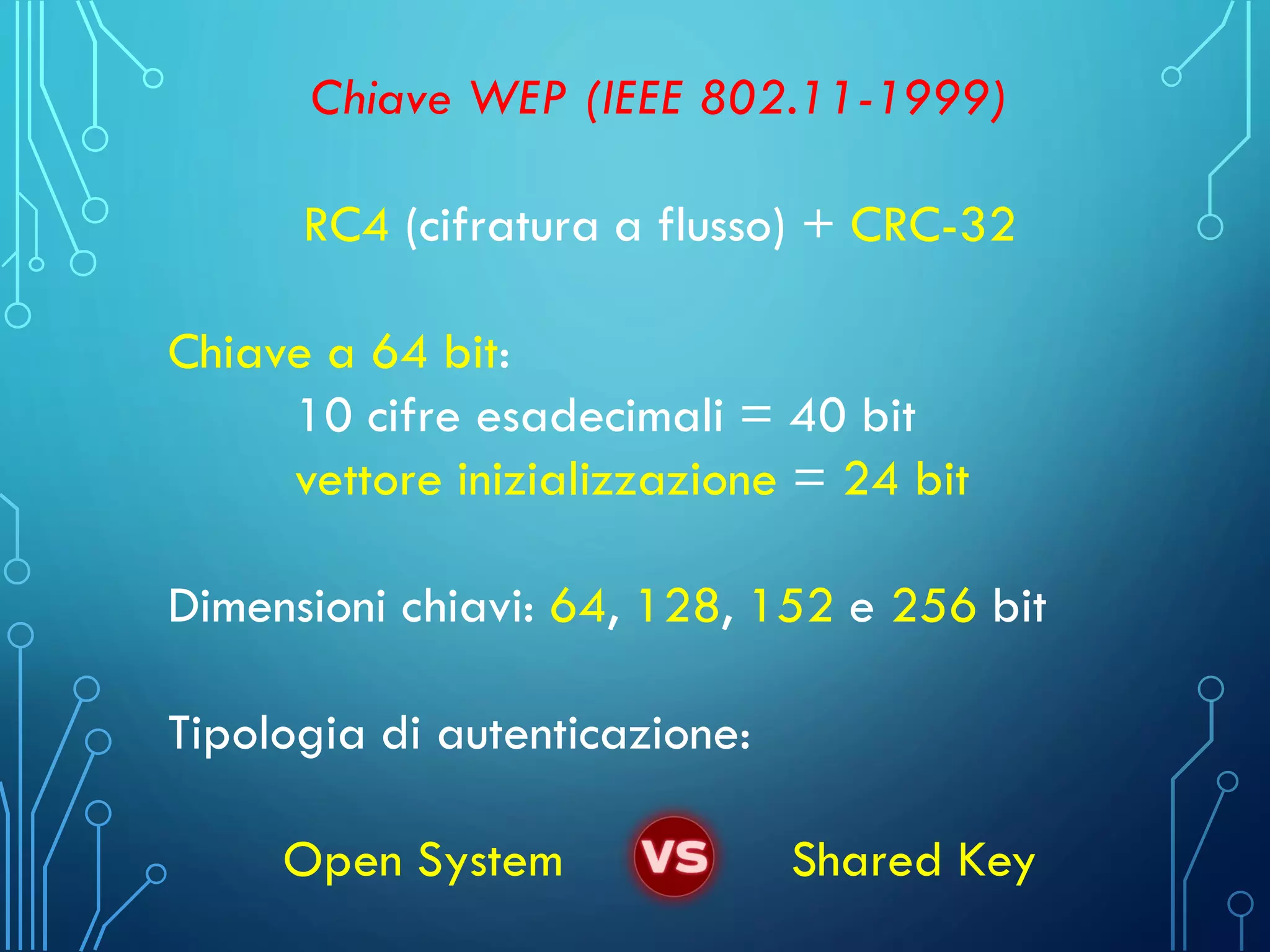

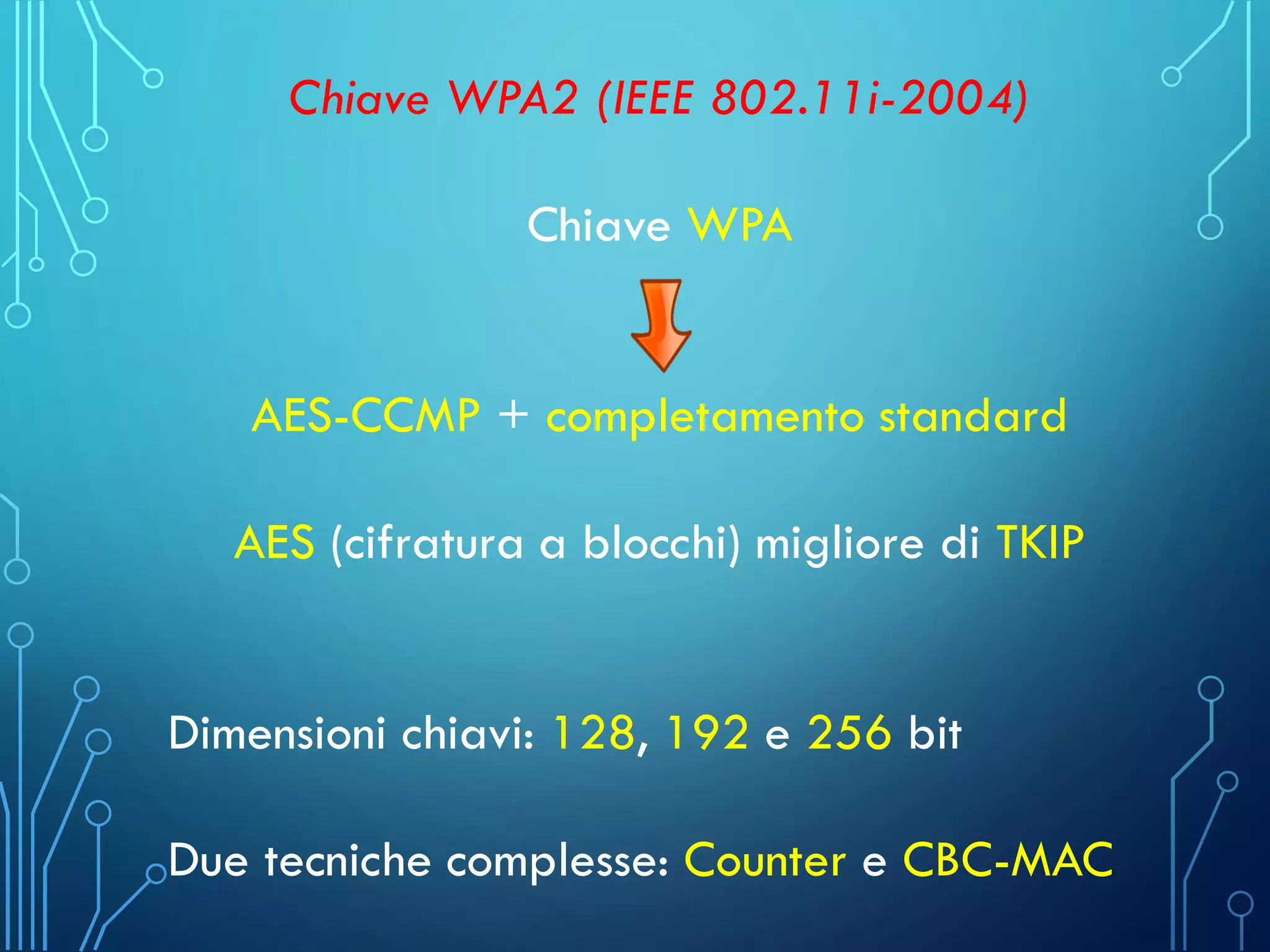

Il documento presenta un progetto di approfondimento sulle reti wireless, includendo aspetti come la sicurezza delle reti Wi-Fi e le vulnerabilità legate a chiavi WEP, WPA e WPA2. Si discutono anche tecniche di violazione della sicurezza come wardriving e warchalking, nonché strategie di accesso autorizzato e metodi di autenticazione. Inoltre, vengono analizzate le impostazioni di sicurezza e i metodi di collegamento come il Wi-Fi Protected Setup (WPS), evidenziando i rischi associati.