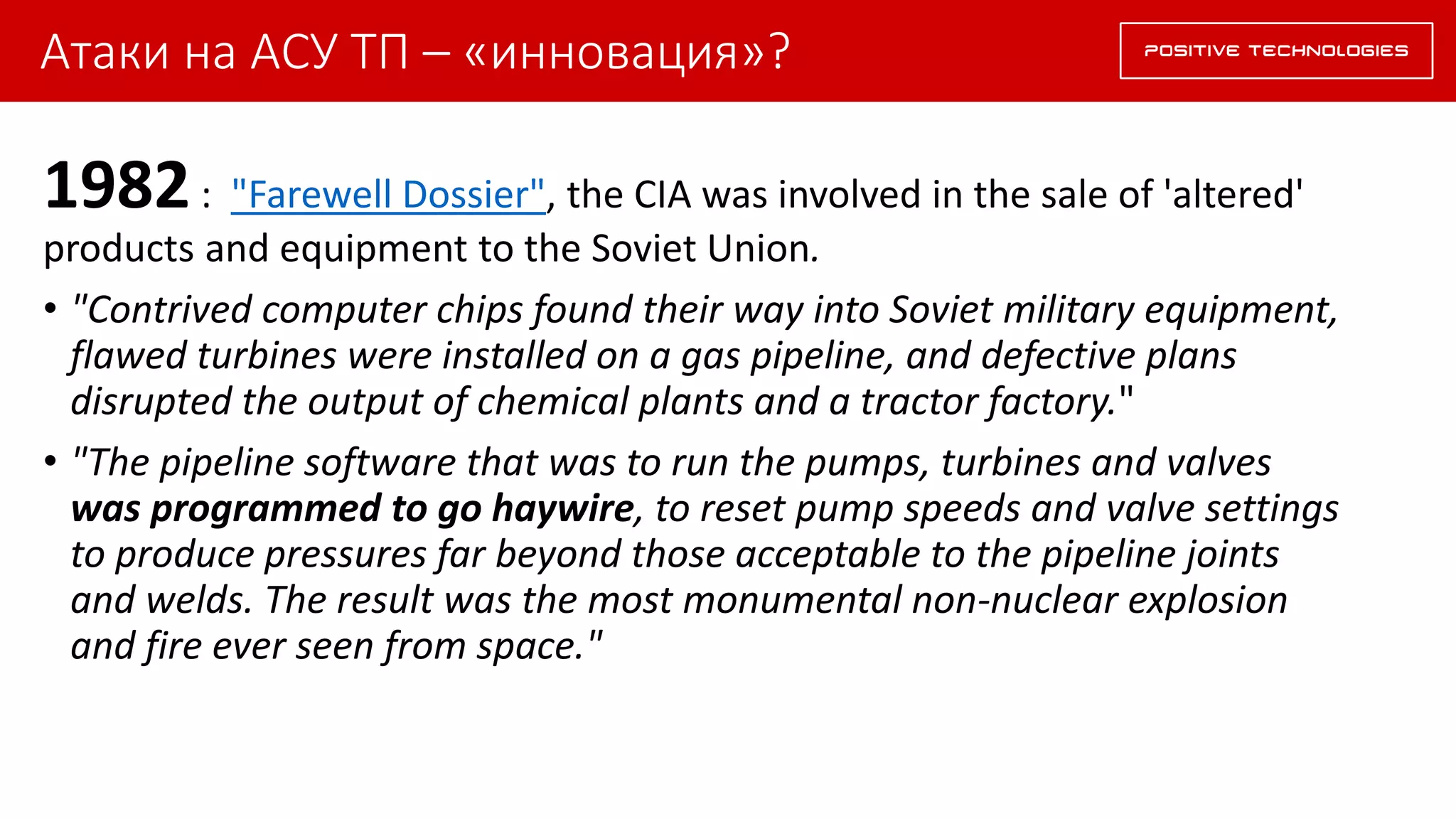

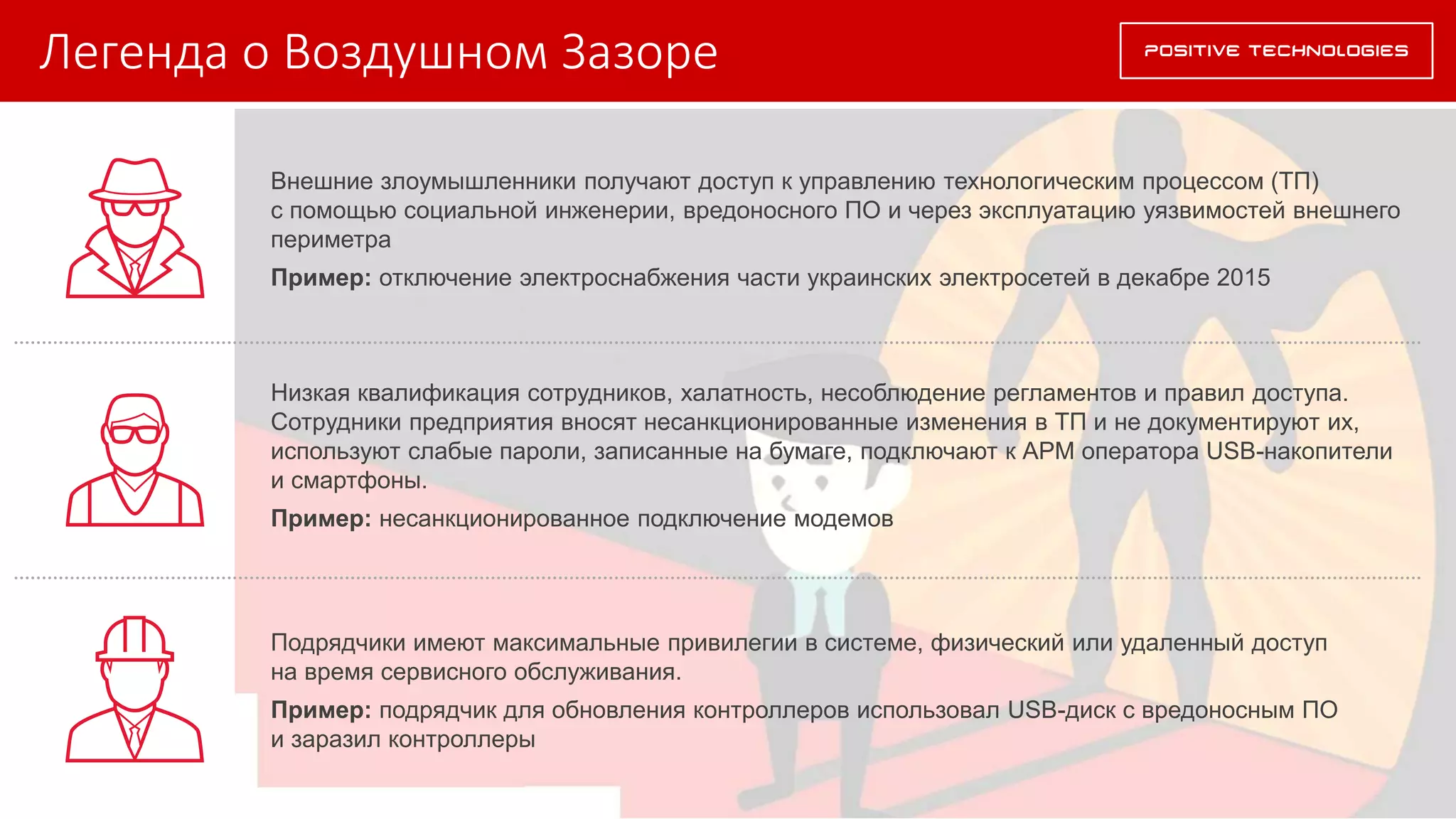

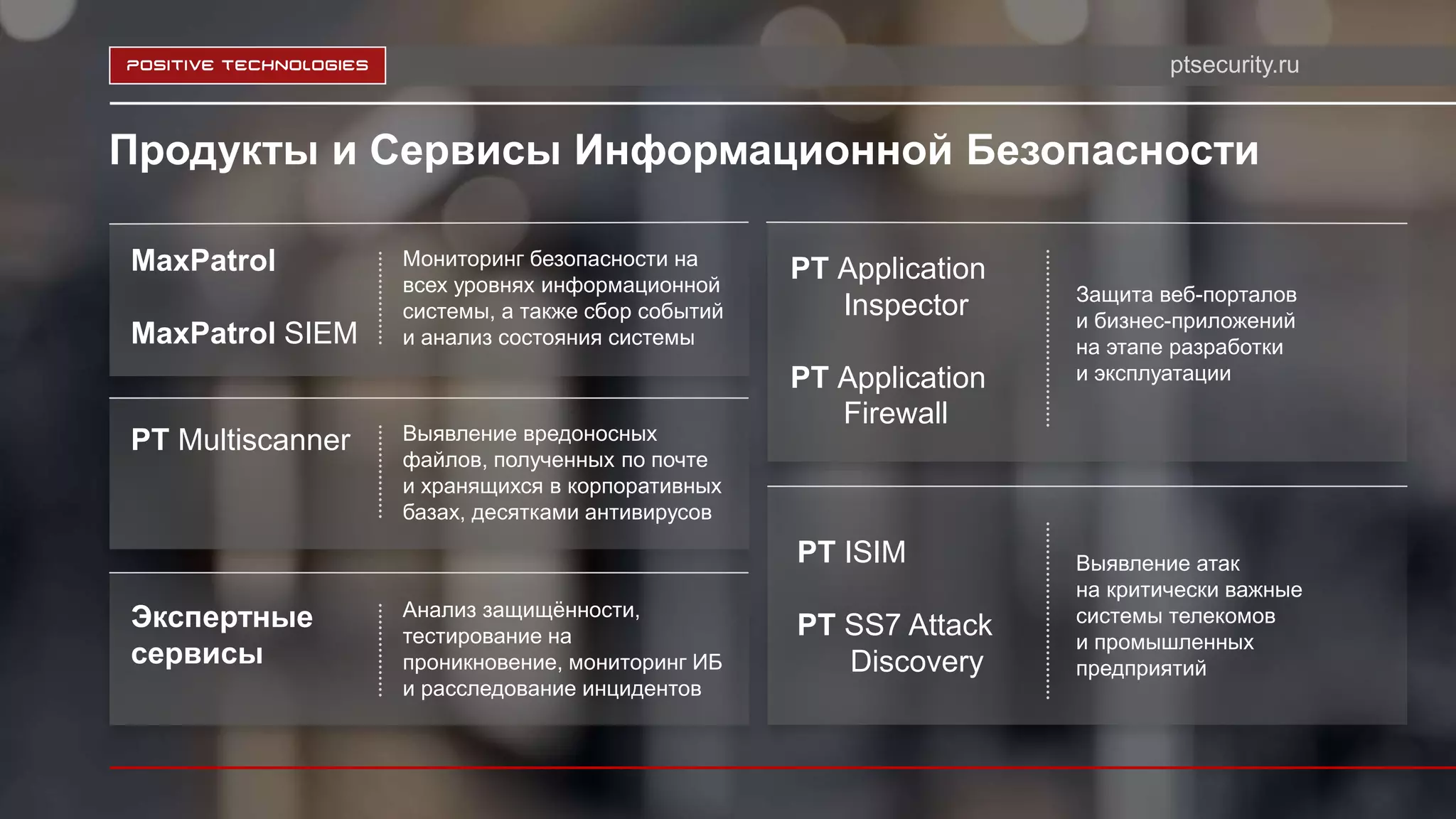

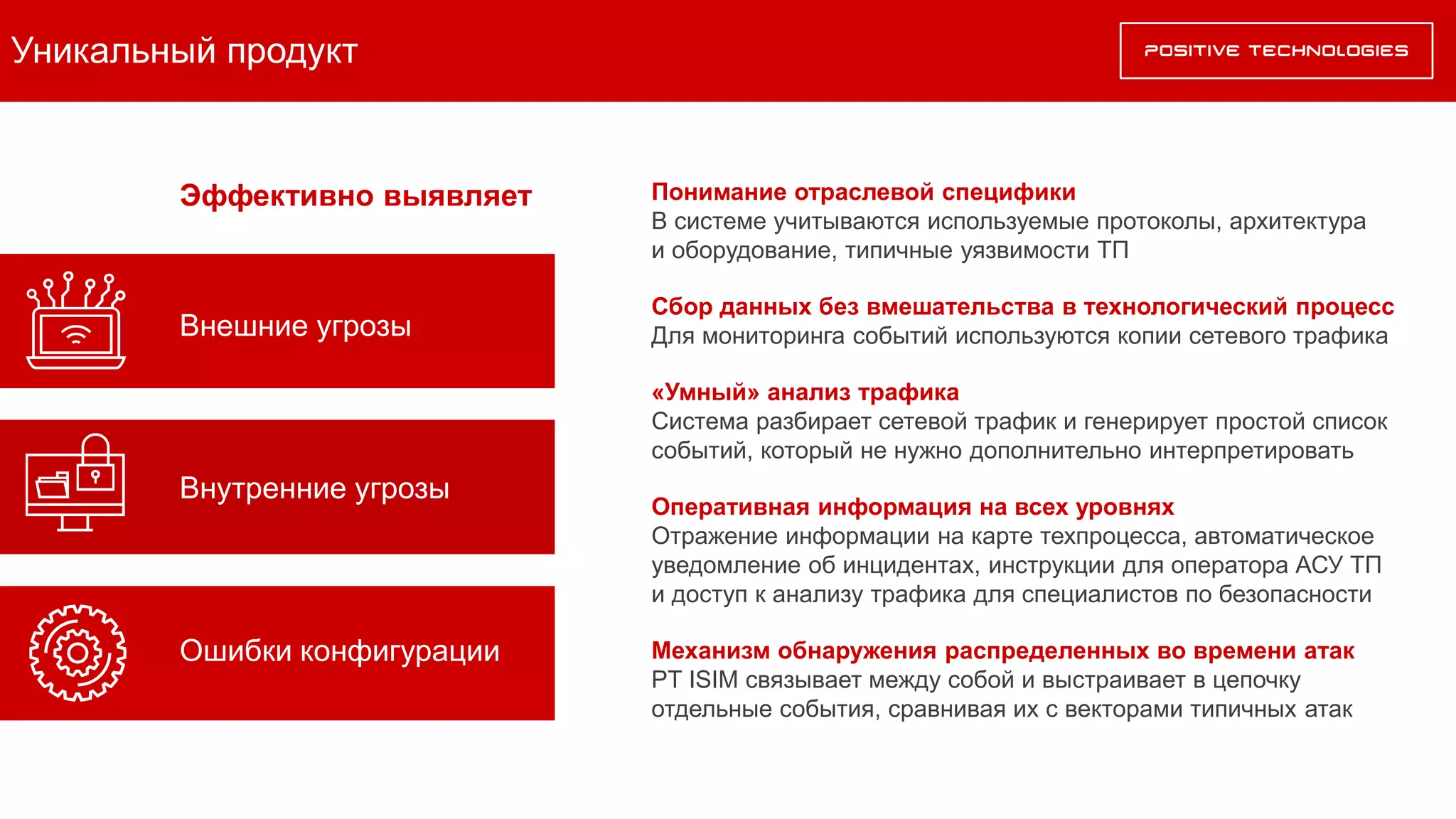

Документ анализирует инциденты информационной безопасности в промышленности и энергетике, рассматривая влияние кибератак на автоматизированные системы управления технологическими процессами (АСУ ТП). Приведены примеры атак с 1982 года по настоящее время, демонстрирующие эволюцию угроз и методы, используемые злоумышленниками, а также подчеркивается растущая уязвимость промышленных систем к кибератакам. Важные выводы включают необходимость управления уязвимостями, обеспечения кибербезопасности как части бизнес-стратегии и понимания специфики угроз в данной области.