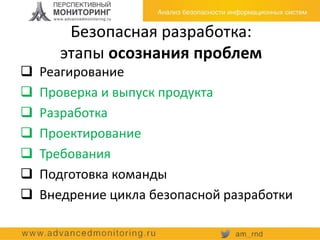

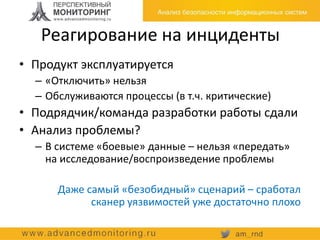

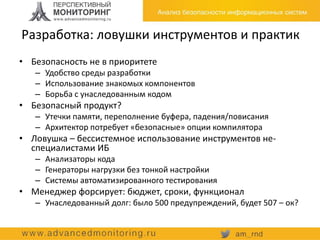

Документ описывает практику внедрения цикла безопасной разработки (SDL) в организациях, акцентируя внимание на методах повышения безопасности информационных систем и взаимодействии с атакующим сообществом. Основные темы включают необходимость реагирования на инциденты, требования к безопасности и вовлечение команды разработки. Внедрение SDL рассматривается как сложный процесс, требующий поддержки со стороны руководства и системы ценностей менеджмента.