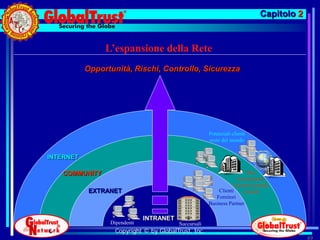

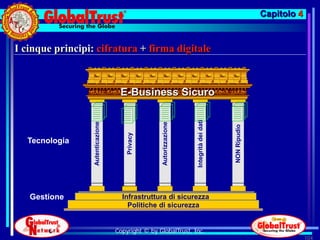

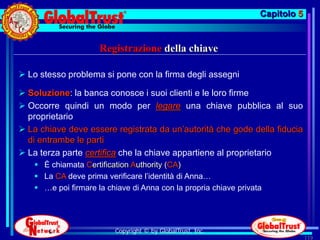

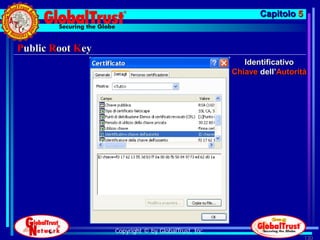

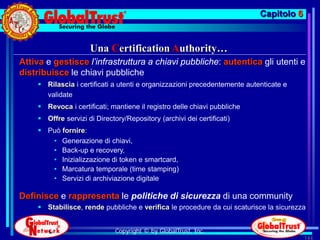

Il documento discute l'importanza della sicurezza nelle applicazioni internet e nei modelli di e-business, evidenziando i rischi e le problematiche associate. Si tratta anche delle potenzialità delle infrastrutture PKI (Public Key Infrastructure) per garantire la sicurezza e la validità delle transazioni online. Infine, viene sottolineato come la sicurezza informatica sia essenziale per proteggere le informazioni sensibili e assicurare transazioni sicure tra le parti coinvolte.

![Capitolo 7

Kerberos

Sviluppato al MIT (Massachusset Institute of Technology) a partire dal

1988

Svolge un servizio di autenticazione di server e clients

Fa uso di un Centro di Distribuzione di Chiavi [Key Distribution Center

(KDC)]

Il KDC è integrato in un Controller del Dominio

Il KDC emette dei “tickets” per accedere ad un qualsiasi punto

dell’albero del dominio

Il KDC di ogni dominio accetta “trusted tickets” emessi da altri KDC

inseriti nella gerarchia

Copyright © by GlobalTrust, Inc.

225](https://image.slidesharecdn.com/firmadigitalepkistampa-1273939929-phpapp02/85/PKI-225-320.jpg)

![Capitolo 8

Esempio di Garanzia del Software Publisher (Pledge)

O

“ ltre alle dichiarazioni, agli obblighi e alle garanzie

contenute o citate nella richiesta del certificato, il software

publisher [individuale] [commerciale] che faccia richiesta di

un certificato dichiara e garantisce che si impegnerà,

compatibilmente con gli standard industriali, a non utilizzare

programmi, codici sconosciuti, virus o dati che possano

essere ragionevolmente ritenuti capaci di danneggiare,

appropriarsi indebitamente, o interferire con l’uso di dati,

software, sistemi e operazioni dell’altra parte.”

Copyright © by GlobalTrust, Inc.

256](https://image.slidesharecdn.com/firmadigitalepkistampa-1273939929-phpapp02/85/PKI-256-320.jpg)