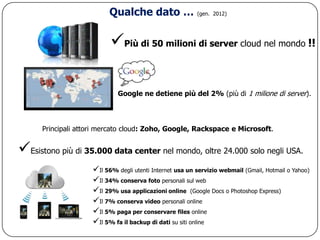

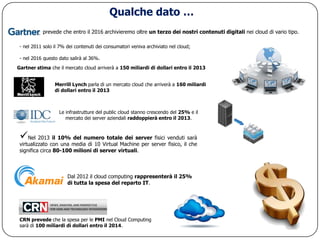

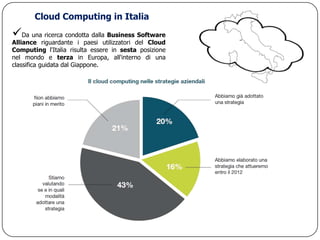

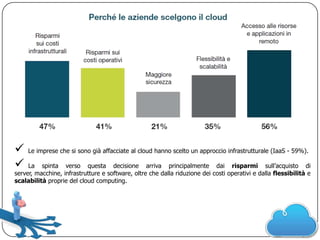

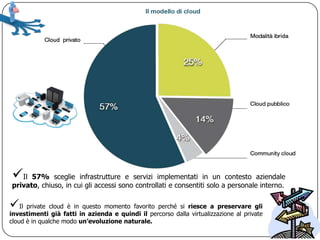

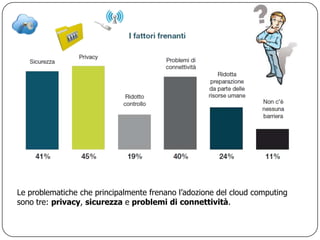

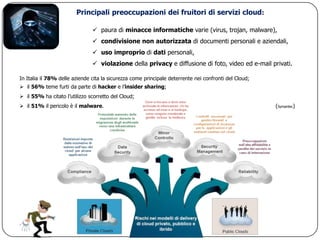

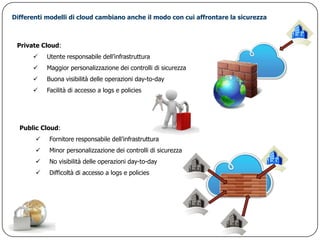

Il documento analizza l'espansione del cloud computing, evidenziando che sempre più aziende si rivolgono a questo modello per migliorare l'efficienza e ottimizzare le risorse. Sottolinea anche che le principali preoccupazioni riguardano privacy, sicurezza e connettività, ma propone un modello di cloud security che affronta queste sfide attraverso fasi di prevenzione e detection. Infine, evidenzia che il cloud sta diventando essenziale per le PMI e le grandi imprese, con una crescente adozione prevista nel prossimo futuro.