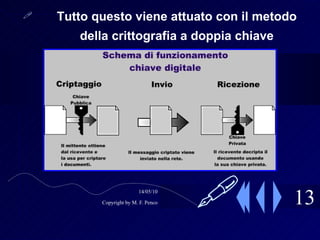

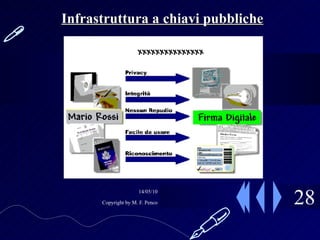

La firma digitale garantisce autenticità, integrità e non ripudio dei documenti elettronici, attribuendo loro lo stesso valore legale della firma autografa. In Italia, la normativa regola l'uso della firma digitale per comunicazioni ufficiali e transazioni su internet, coinvolgendo anche la pubblica amministrazione. Si propone la creazione di un'autorità regionale certificatrice per migliorare l'efficienza amministrativa e assicurare un sistema di certificazione affidabile.