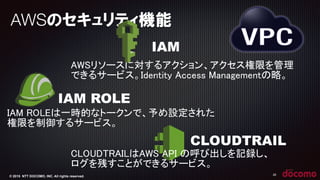

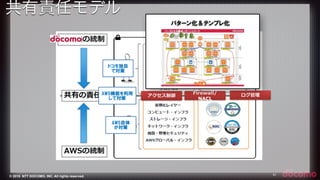

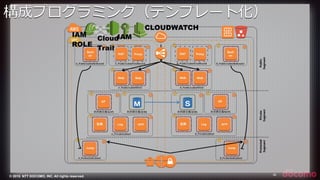

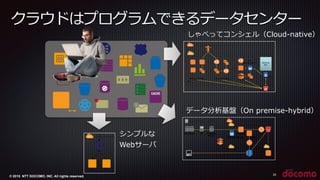

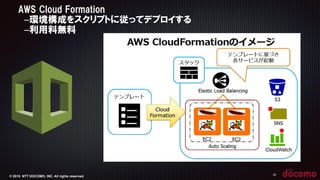

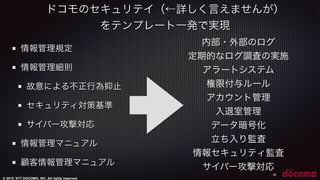

Here is a best practice of Carrier-Grade AWS security, once you've copied the AWS cloud formation script provided by NTT DCOOMO. Let's open a new vista with this presentation.

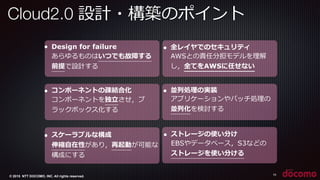

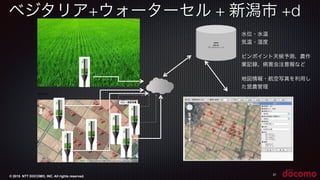

(拡散希望。この夢の部分が伝わらないと、道楽と思われる)どうしてこういう活動をするのか? スタートアップがいきなり電話会社と同レベルのセキュリテイとデータアナリティクスを手に入れる。サービス企業がシステム構築のイニシアティブが取れるのです。そうすれば、より企業連携がより緊密にできる。企業連携のイノベーションが新たに生まれる。標準化重視のIndustrie4.0より先に行けるのです。横方向の展開で新たなバリューチェーンがしっかりと生まれる。