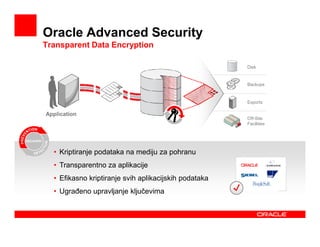

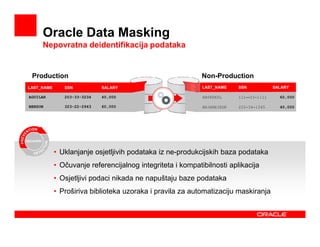

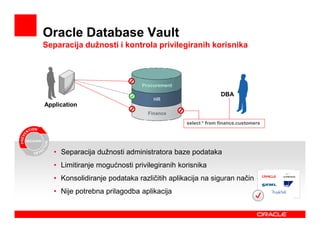

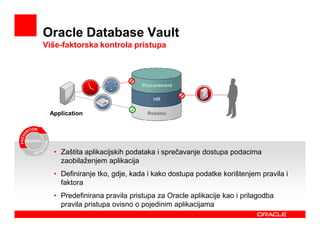

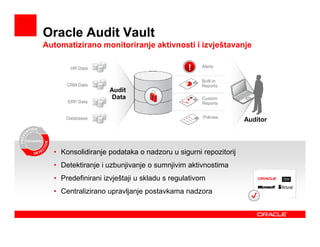

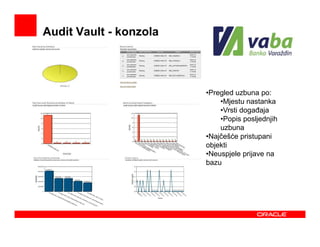

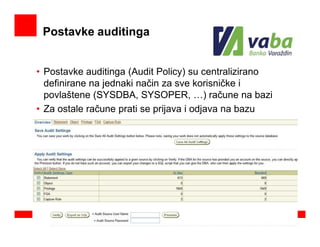

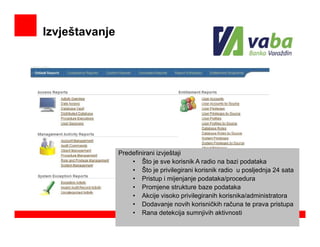

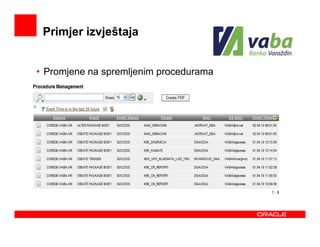

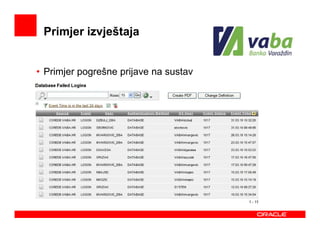

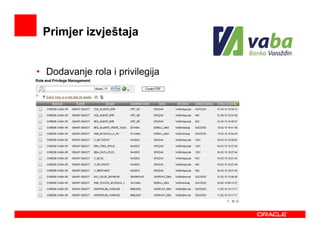

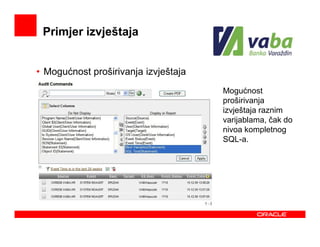

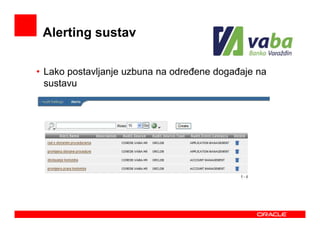

Dokument se bavi izazovima sigurnosti podataka na razini baza podataka, naglašavajući značaj zaštite osjetljivih informacija putem kriptiranja, monitoriranja aktivnosti i kontrola pristupa. Opisuje implementaciju Oracleovih sigurnosnih rješenja, kao što su Audit Vault, Advanced Security i Database Vault, u kontekstu banke Vaba d.d. Varaždin, dok istovremeno upozorava na izazove poput gubitka podataka i potrebe za usklađenošću s regulativama. Zaključuje s naglaskom na potrebu za potpunim nadzorom aktivnosti i jednostavno upravljanje sigurnosnim procesima.