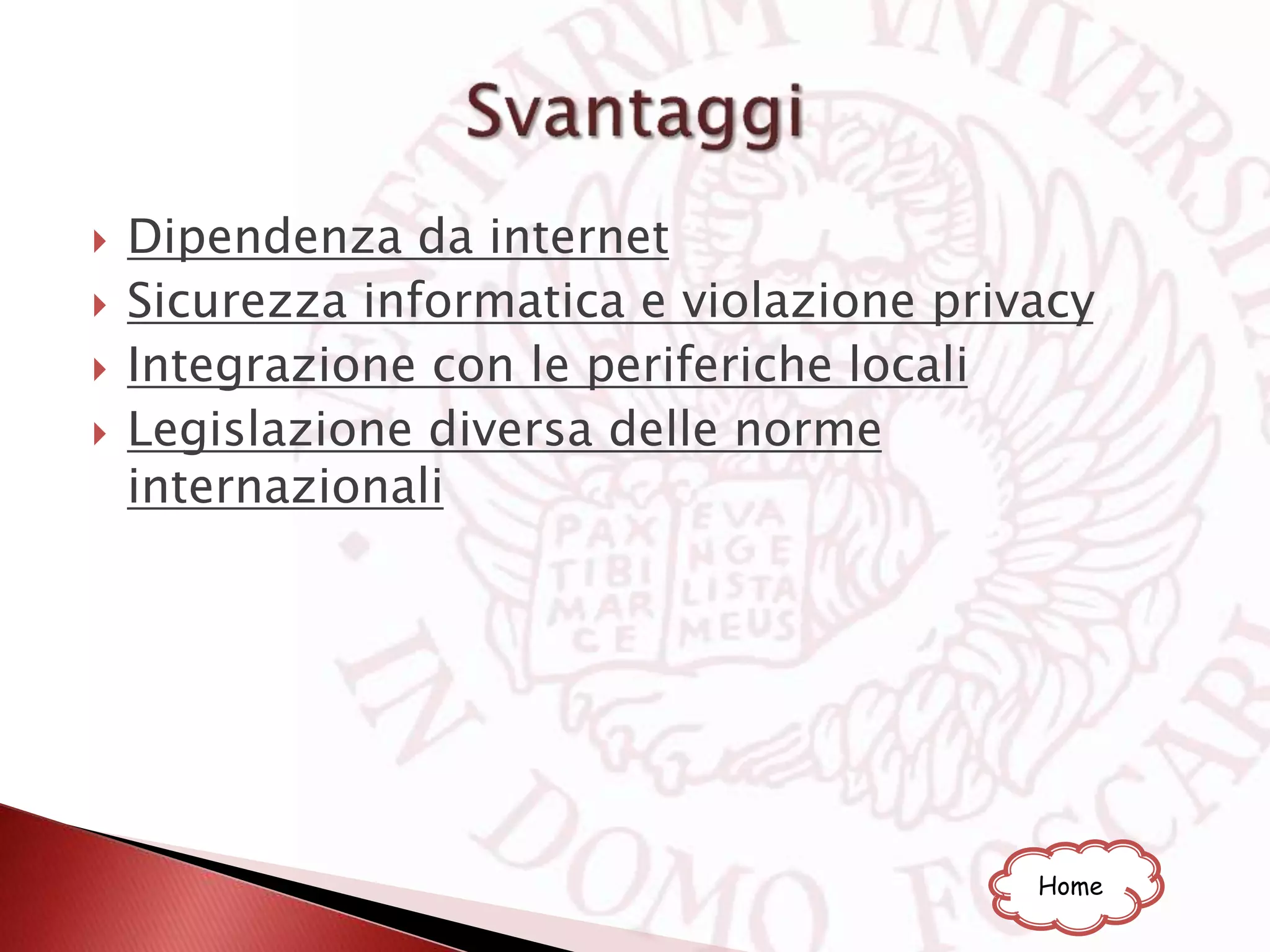

Il documento descrive il cloud computing come un paradigma per l'erogazione di risorse informatiche, accessibili on-demand via Internet. Esamina vari modelli di servizio (IaaS, PaaS, SaaS), le caratteristiche principali, i vantaggi come la scalabilità e l'accessibilità, e le problematiche normative e di sicurezza. Inoltre, si discute l'importanza dei fornitori di servizi cloud e la conformità a standard come FedRAMP.