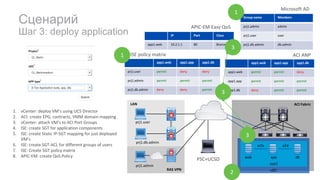

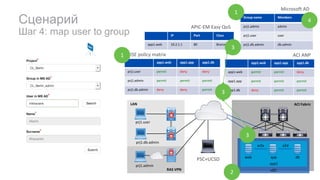

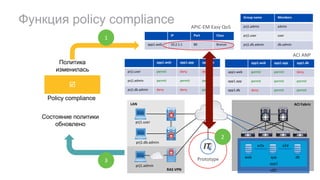

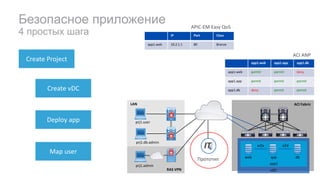

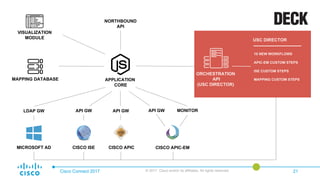

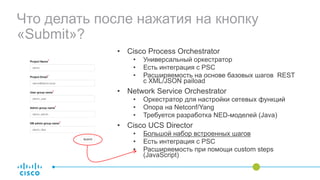

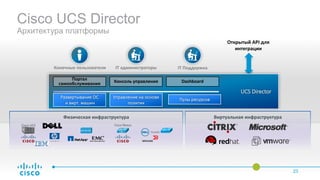

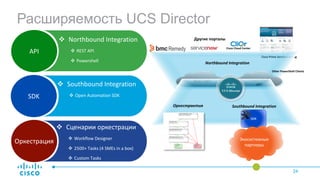

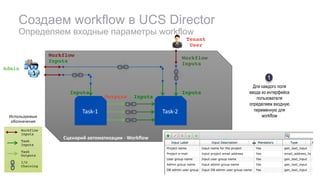

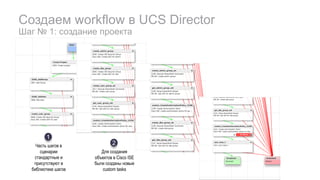

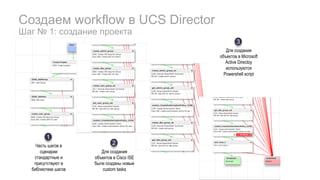

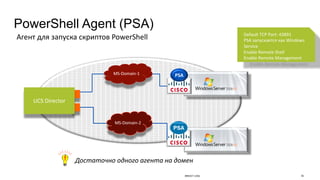

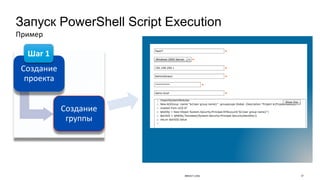

Документ описывает подход к кросс-доменной автоматизации инфраструктуры с использованием открытых API в контексте Cisco Connect 2017. Обсуждаются вопросы управления политиками безопасности, развертыванием приложений и взаимосвязями между пользователями, политиками и приложениями. Также представлены детали прототипа и сценарии работы, связанные с динамической настройкой сетевых политик и управлением инфраструктурой.

![Запускаем workflow UCS Director при

помощи REST API вызова

Cisco Connect 2017 © 2017 Cisco and/or its affiliates. All rights reserved. 38

{

param0:"<WORKFLOW_NAME>",

param1:{

"list":[

{“name":"<INPUT_1>","value":"<INPUT_VALUE>"},

{"name":"<INPUT_2>","value":"<INPUT_VALUE"}

]

},

param2:-1

}

Делаем REST API

вызов сценария

автоматизации

в сторону

UCS Director из

прототипа

1

HTTP GET

http://<UCSD_IP>/app/api/rest?formatType=json

&opName=userAPISubmitWorkflowServiceRequest

&opData={SOME_JSON_DATA_HERE}

Формируем JSON с

параметрами

Workflow

2

Пример: https://communities.cisco.com/docs/DOC-57426](https://image.slidesharecdn.com/10-170428120120/85/DC-WAN-Campus-API-38-320.jpg)