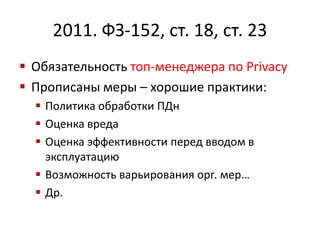

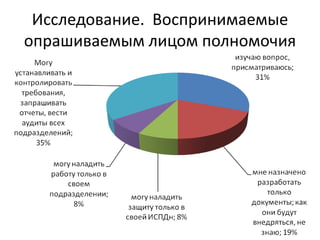

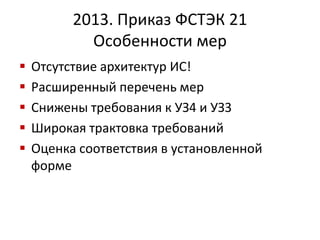

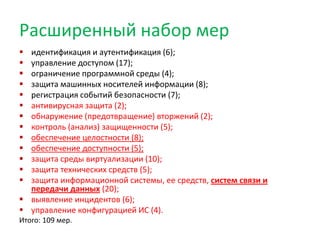

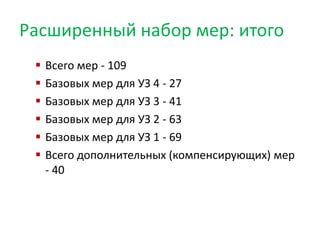

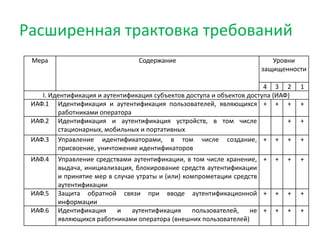

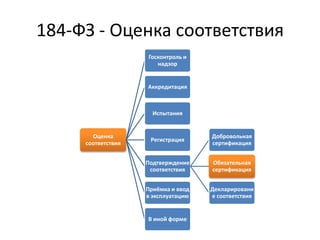

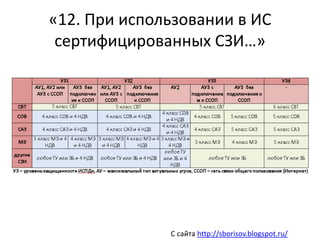

Документ обсуждает актуальные вопросы защиты персональных данных, акцентируя внимание на значении экспертного сообщества и изменениях в законодательстве, касающихся обработки данных. Приводятся требования и практики, установленные различными нормами, включая рекомендации по безопасности и обязательствам топ-менеджеров. Также отображается роль консультантов в сфере информационной безопасности и изменения в порядке исполнения нормативных актов.