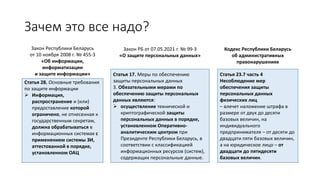

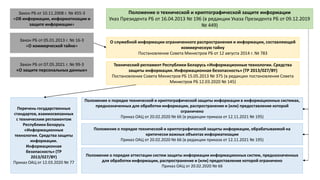

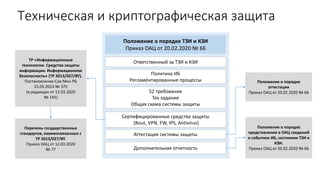

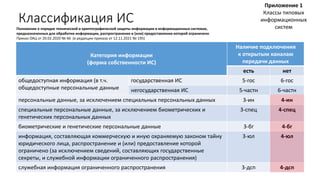

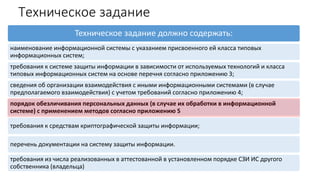

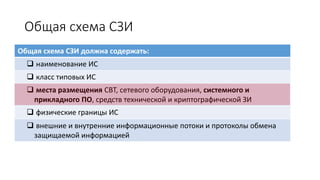

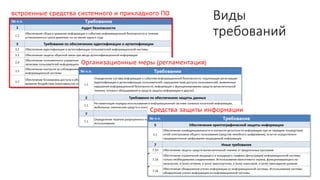

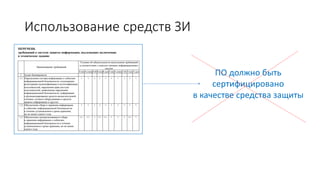

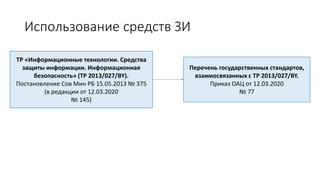

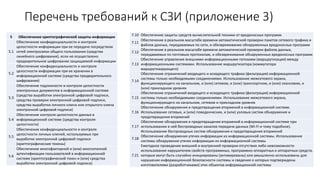

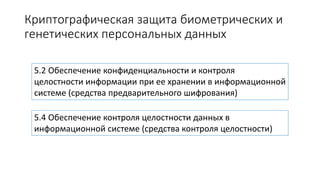

Документ обсуждает требования законодательства Республики Беларусь в области защиты информации и персональных данных, включая основные меры защиты и их классификации. Подробно описываются процедуры сертификации и аттестации систем защиты, а также риски и штрафы за несоблюдение норм. В заключение приведены рекомендации по обеспечению криптографической и технической защиты информации в разных информационных системах.