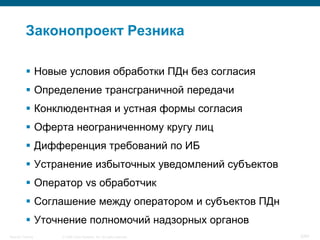

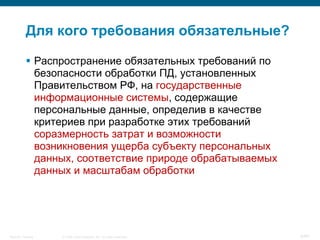

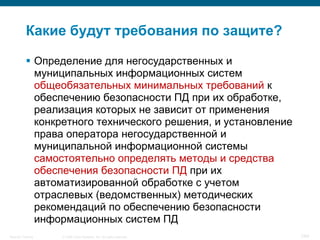

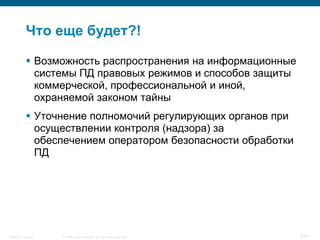

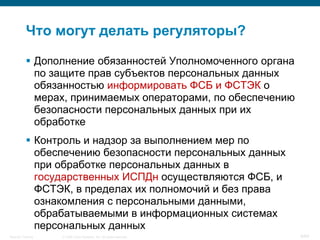

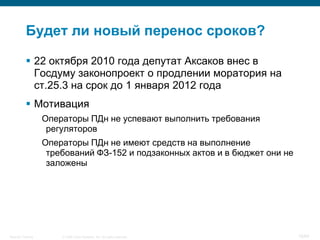

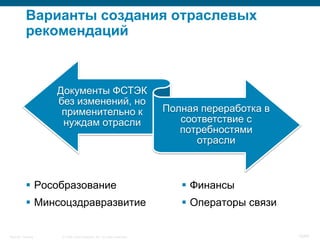

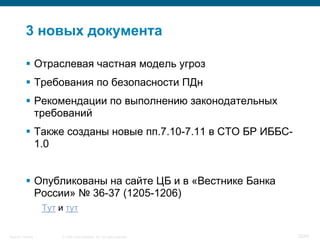

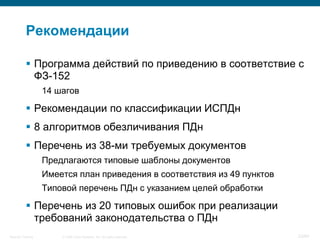

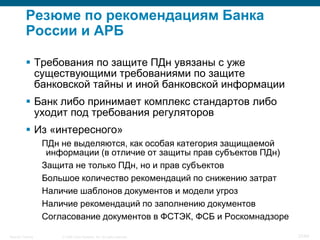

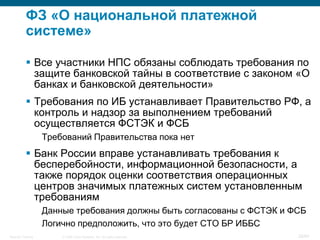

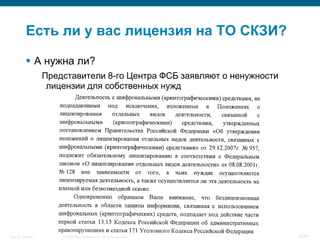

Документ обсуждает изменения в регулировании защиты персональных данных в России, включая новые требования к обработке данных и полномочия监管ных органов. Основное внимание уделяется новым законопроектам, которые направлены на упрощение процесса обработки данных, а также на обеспечение безопасности и защиты прав субъектов персональных данных. Также рассматриваются планы по созданию отраслевых стандартов и рекомендаций по защите данных в различных секторах экономики.