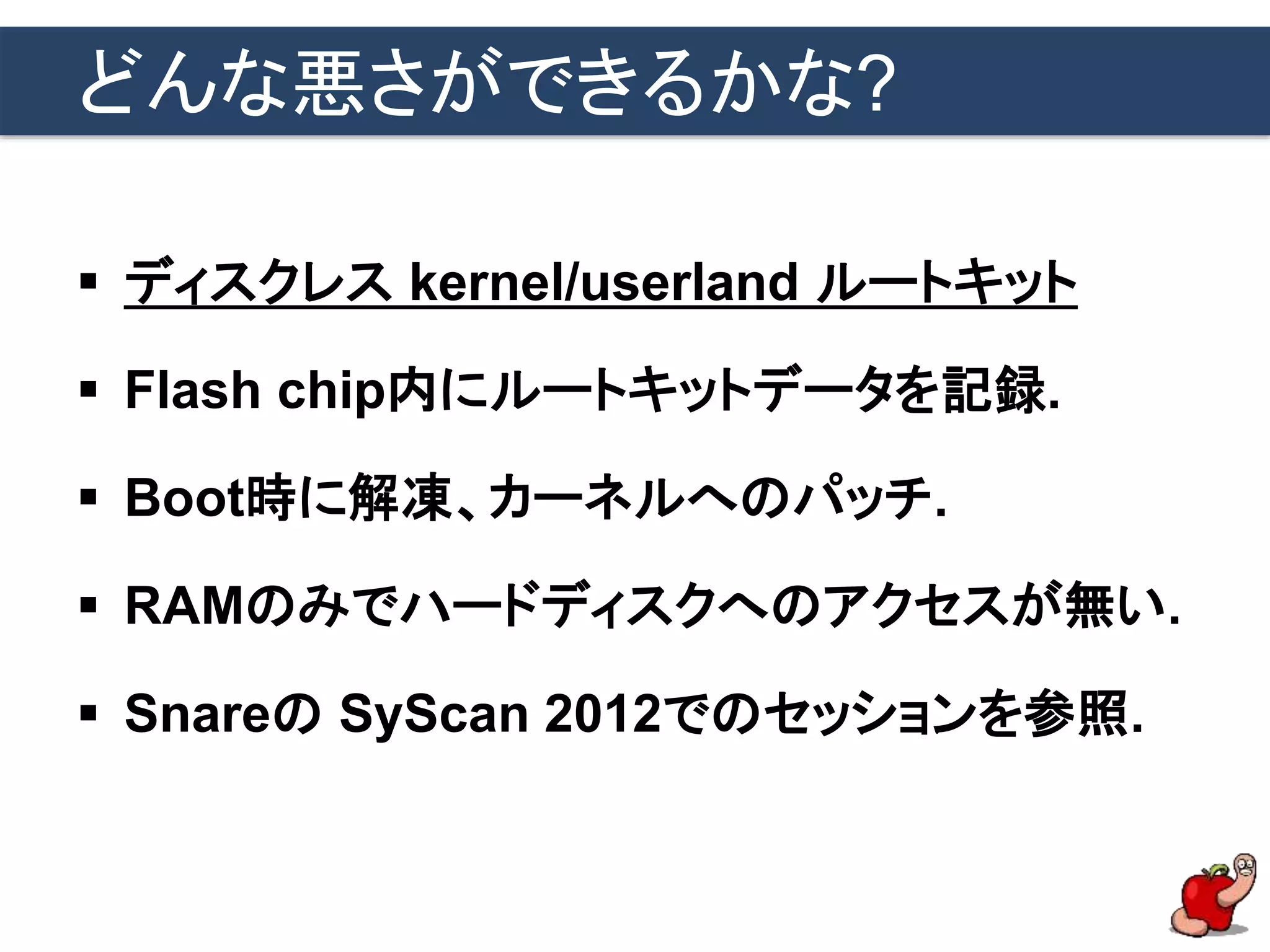

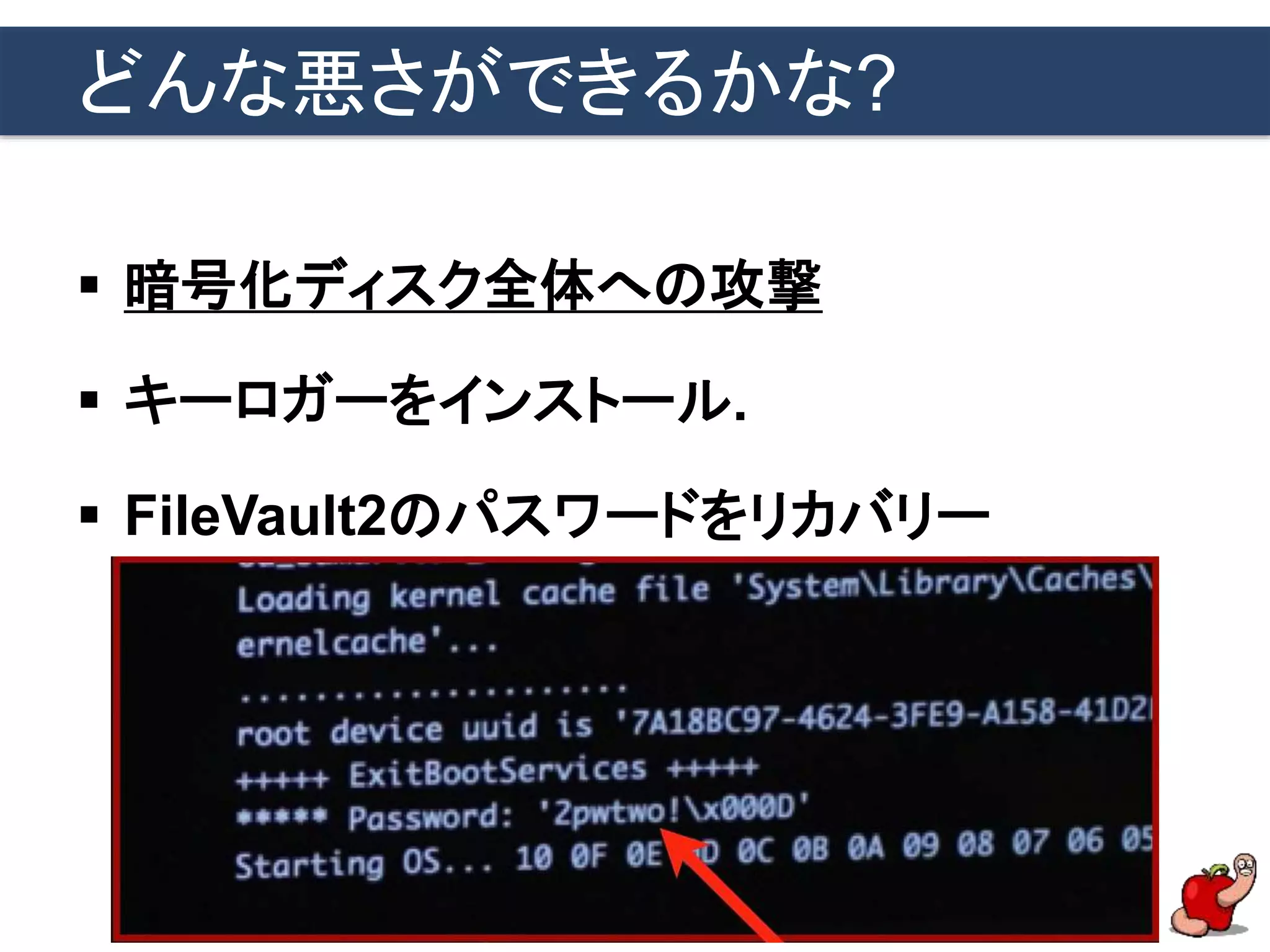

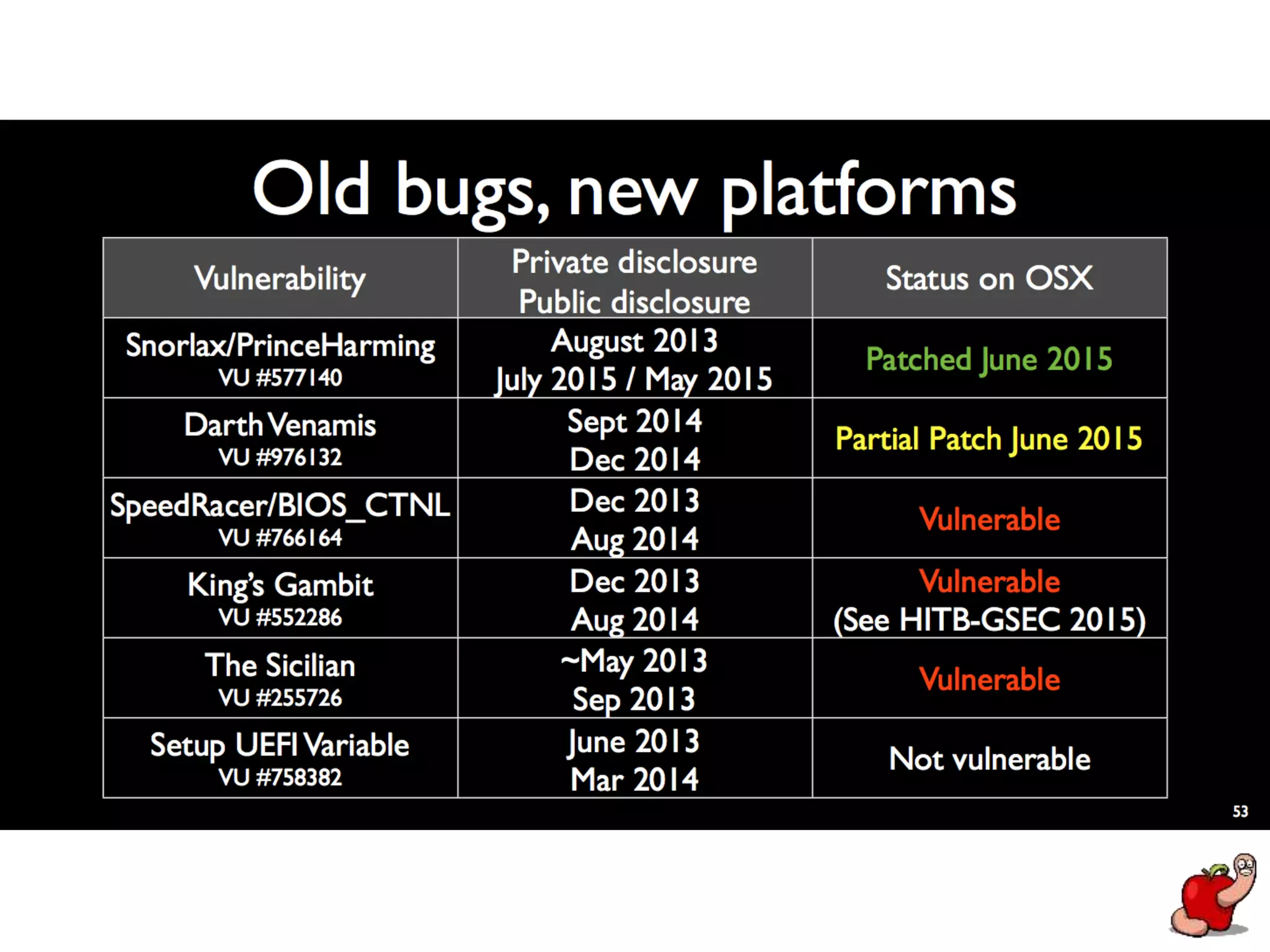

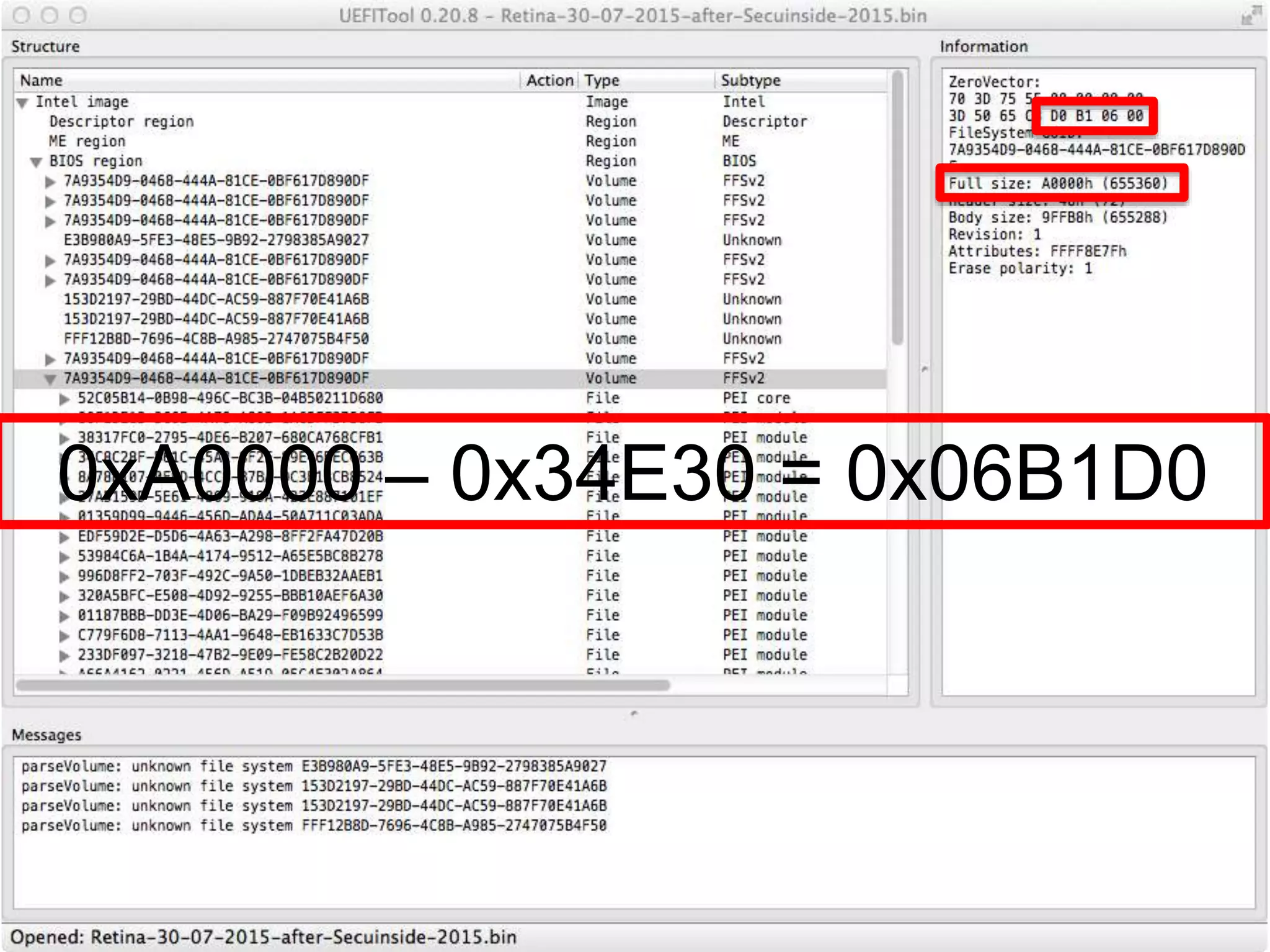

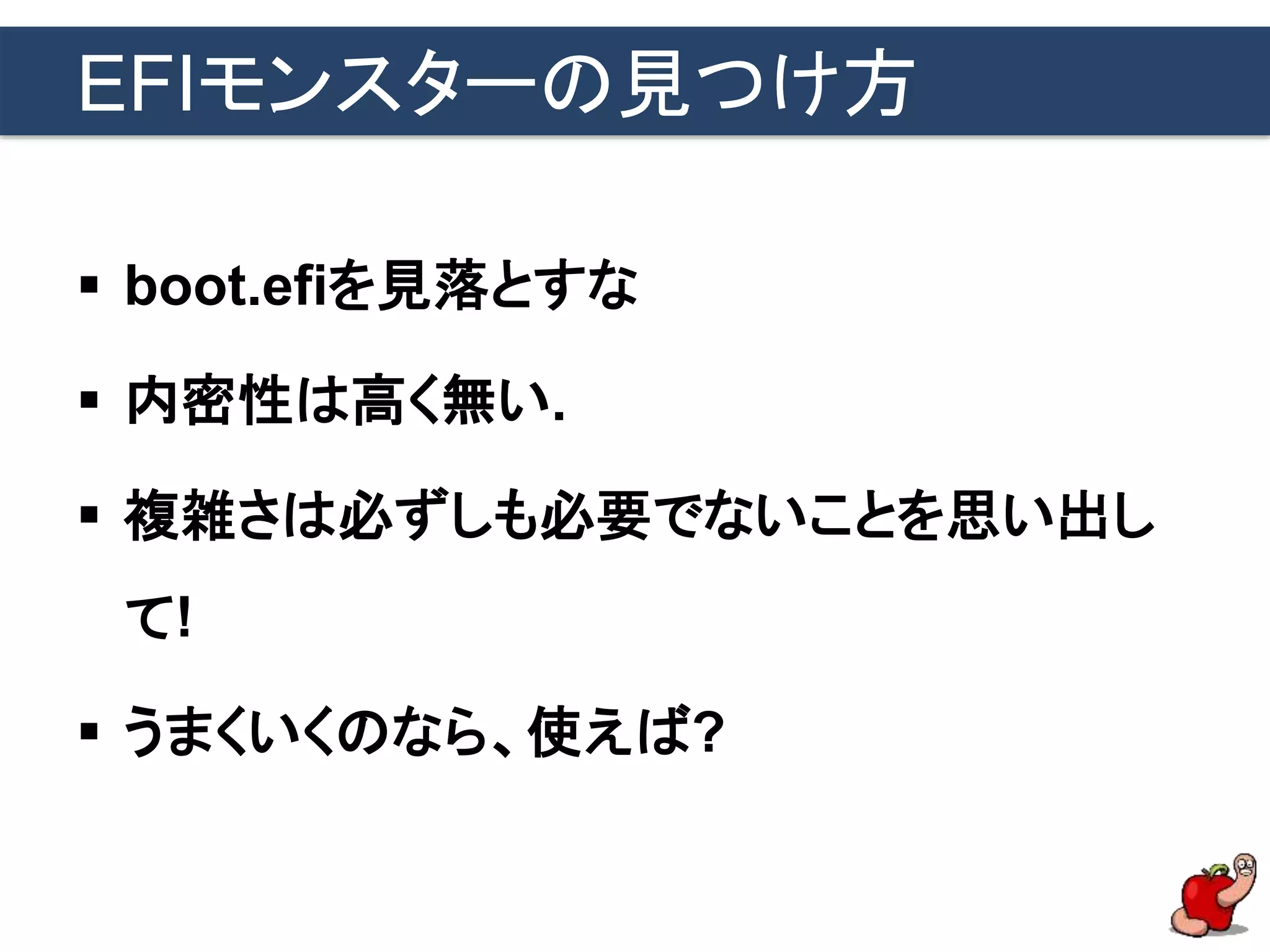

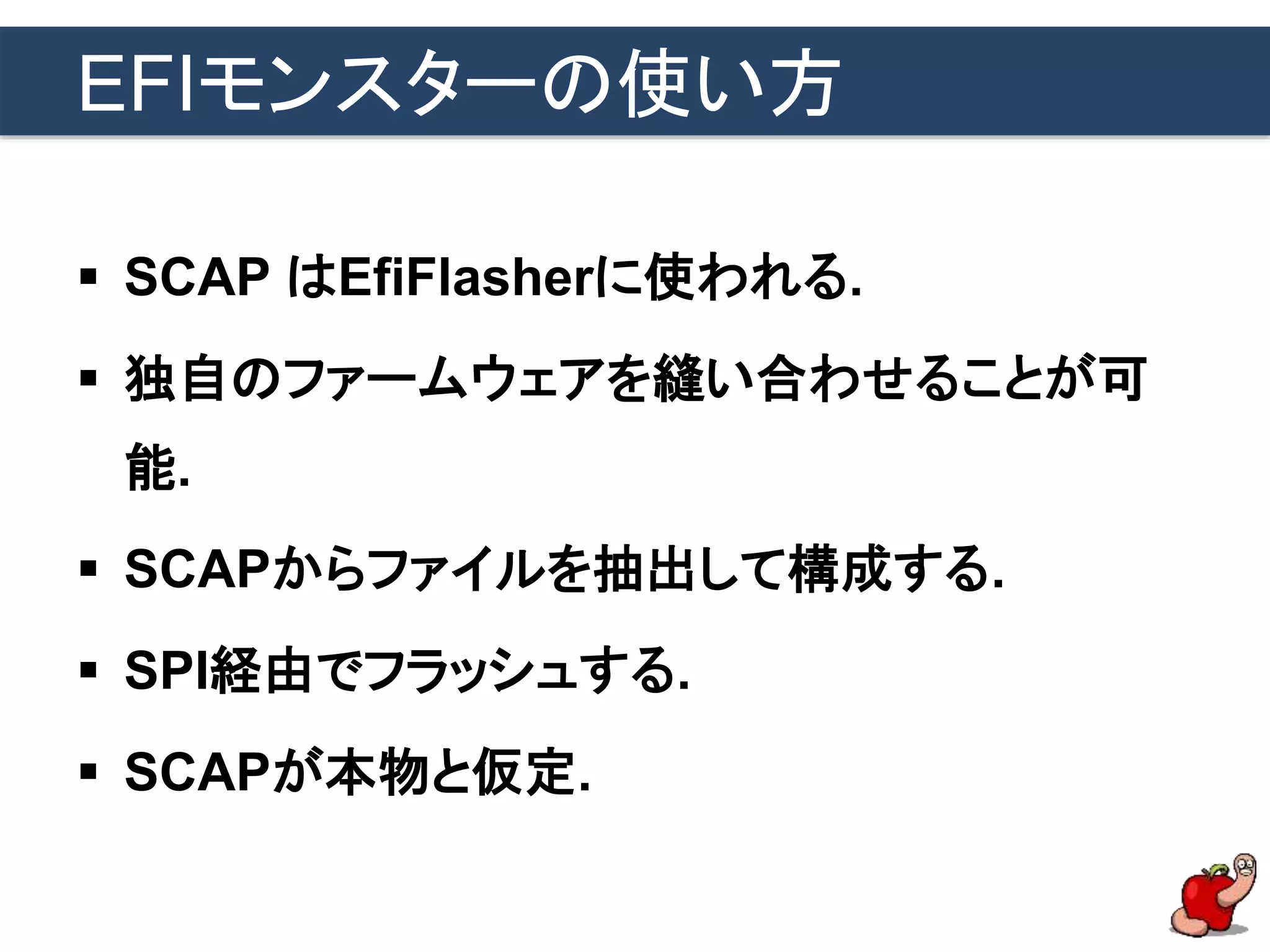

僕は、数ヶ月前にアップル社のEFIファームウェアの0 dayを公開しました。この0 dayは直接EFIファームウェアからのOSへのアクセスが可能という重要かつ危険なバグです。様々なルートキットの中でもEFI系ルートキットは最も面白く強力なルートキットです。低レイヤーで動くためフォレンジックからの隠匿、また長期間にわたり存在し続けることが可能です。EFIモンスターは動物のジャガーと同様に忍びやかに活動し、稀に人から目撃されます、しかしこれは彼らが存在しないということではない。EFIモンスターは諜報活動機関のルートキットカタログにも含まれているはずです。しかしこれらのルートキットを探し出すツールは数少ない。

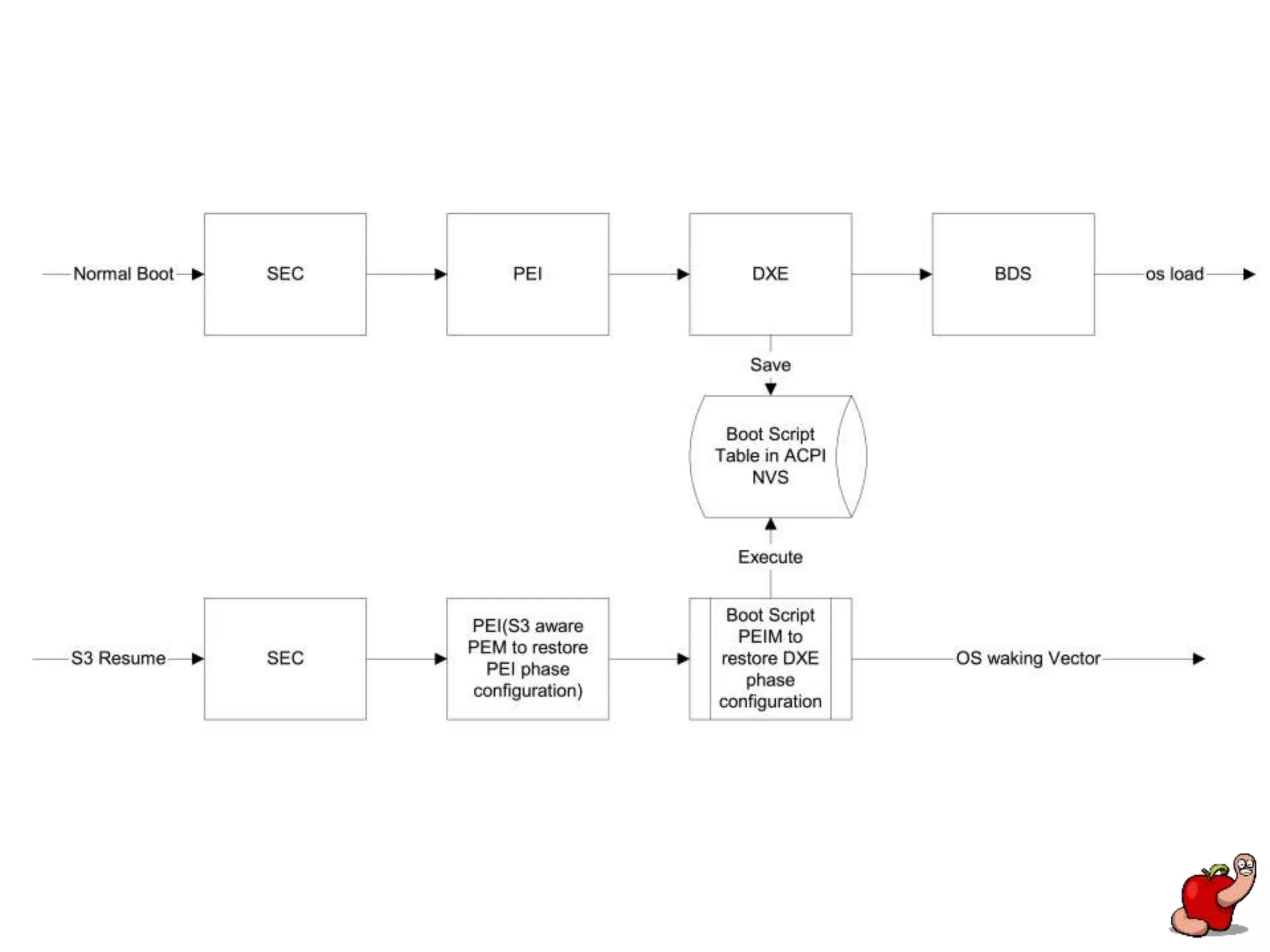

本プレゼンではEFIの世界を紹介することでこのようなモンスターを探し出す手だてを提供することを目的としています。EFIの世界はとても難しいように思われがちだが実際はそれほどでもなく、とても興味深い研究領域です。BlackHatで公開されたThunderstrike 2はEFIルートキットの可能性と問題点を明らかにした良い例です。