Recommended

PDF

初心者でもわかるActive directoryの基本

PDF

今さら聞けない!Active Directoryドメインサービス入門

PDF

IT エンジニアのための 流し読み Windows - Microsoft Defender Exploit Guard

PDF

IT エンジニアのための 流し読み Windows 10 - 超概要!Windows Defender シリーズ

PDF

IT エンジニアのための 流し読み Windows - Windows 共有 PC モード

PPTX

今さら聞けない! Active Directoryドメインサービス入門

PDF

IT エンジニアのための 流し読み Windows 10 - Microsoft の更新プログラム管理インフラ比較 ~ WU / WSUS / SCCM ...

PDF

IT エンジニアのための 流し読み Windows - Windows のライセンス認証 & サブスクリプションのライセンス認証

PPTX

サポート エンジニアが Azure Networking をじっくりたっぷり語りつくす会

PPTX

[SCCM 友の会] System Center Configuration Manager この秋おさえておきたい最新機能!

PDF

IT エンジニアのための 流し読み Windows 10 - Microsoft Defender ウイルス対策

PDF

Share point における id管理と認証・認可

PDF

S18_ゼロトラストを目指し、Windows 10 & M365E5 を徹底活用した弊社 (三井情報) 事例のご紹介 [Microsoft Japan D...

PDF

PDF

IT エンジニアのための 流し読み Windows 10 - Windows 10 サブスクリプションのライセンス認証

PPTX

PDF

IT エンジニアのための 流し読み Windows 10 - Windows のネットワーク最適化機能

PPTX

Sql server のバックアップとリストアの基礎

PDF

M08_あなたの知らない Azure インフラの世界 [Microsoft Japan Digital Days]

PDF

3分でわかるAzureでのService Principal

PPTX

AWS Organizations連携サービスの罠(Security JAWS 第26回 発表資料)

PPTX

Azure AD とアプリケーションを SAML 連携する際に陥る事例と対処方法について

PPTX

今さら聞けない! Windows Server 2016 Active Directoryドメインサービス入門

PDF

PDF

Active Directory をInternetから使用するための4つのシナリオ

PPTX

Windows × ネットワーク! 更新プログラムの展開に使える ネットワークの最適化機能をマスターしよう

PPTX

Power BI をアプリに埋め込みたい? ならば Power BI Embedded だ!

PDF

Zabbixのパフォーマンスチューニング & インストール時の注意点

PDF

PDF

More Related Content

PDF

初心者でもわかるActive directoryの基本

PDF

今さら聞けない!Active Directoryドメインサービス入門

PDF

IT エンジニアのための 流し読み Windows - Microsoft Defender Exploit Guard

PDF

IT エンジニアのための 流し読み Windows 10 - 超概要!Windows Defender シリーズ

PDF

IT エンジニアのための 流し読み Windows - Windows 共有 PC モード

PPTX

今さら聞けない! Active Directoryドメインサービス入門

PDF

IT エンジニアのための 流し読み Windows 10 - Microsoft の更新プログラム管理インフラ比較 ~ WU / WSUS / SCCM ...

PDF

IT エンジニアのための 流し読み Windows - Windows のライセンス認証 & サブスクリプションのライセンス認証

What's hot

PPTX

サポート エンジニアが Azure Networking をじっくりたっぷり語りつくす会

PPTX

[SCCM 友の会] System Center Configuration Manager この秋おさえておきたい最新機能!

PDF

IT エンジニアのための 流し読み Windows 10 - Microsoft Defender ウイルス対策

PDF

Share point における id管理と認証・認可

PDF

S18_ゼロトラストを目指し、Windows 10 & M365E5 を徹底活用した弊社 (三井情報) 事例のご紹介 [Microsoft Japan D...

PDF

PDF

IT エンジニアのための 流し読み Windows 10 - Windows 10 サブスクリプションのライセンス認証

PPTX

PDF

IT エンジニアのための 流し読み Windows 10 - Windows のネットワーク最適化機能

PPTX

Sql server のバックアップとリストアの基礎

PDF

M08_あなたの知らない Azure インフラの世界 [Microsoft Japan Digital Days]

PDF

3分でわかるAzureでのService Principal

PPTX

AWS Organizations連携サービスの罠(Security JAWS 第26回 発表資料)

PPTX

Azure AD とアプリケーションを SAML 連携する際に陥る事例と対処方法について

PPTX

今さら聞けない! Windows Server 2016 Active Directoryドメインサービス入門

PDF

PDF

Active Directory をInternetから使用するための4つのシナリオ

PPTX

Windows × ネットワーク! 更新プログラムの展開に使える ネットワークの最適化機能をマスターしよう

PPTX

Power BI をアプリに埋め込みたい? ならば Power BI Embedded だ!

PDF

Zabbixのパフォーマンスチューニング & インストール時の注意点

Viewers also liked

PDF

PDF

PDF

新規ビジネスデザイン研修 DYA2 テキスト<サンプル版>

PPSX

PDF

PDF

.Netのwebプログラマーに贈るサーバーインフラの比較的かんたんなお話

PDF

CloudSpiral 2014年度 Webアプリ講義(2日目)

PDF

PPTX

PDF

BigQuery勉強会 Standard SQL Dialect

PDF

ピクト図解(R)表記ルールで作成したビジネスモデル事例

PPTX

kintoneの開発プロセスとプロジェクト管理ツール

PDF

Event Driven Microservices with Spring Cloud Stream #jjug_ccc #ccc_ab3

PPTX

Spring bootで学ぶ初めてのwebアプリ開発

PDF

PDF

HTML5 Conference 2013 HybridCast

PDF

PPTX

PDF

Jenkins Bootcamp Premiumのご紹介 in デブサミ2016冬

PDF

Similar to AD設計の基礎から読み解くIaaS On AD

PDF

S05 Microsoft Azure 仮想マシンでの Active Directory 活用シナリオ

PDF

active directory-slideshare

PDF

最新Active DirectoryによるIDMaaSとハイブリッド認証基盤の実現

PDF

おさらいActive directory 130330

PDF

今さら聞けない!�Windows Server 2016�Active Directoryドメインサービス入門

PDF

Active directory の移行 (2011年6月の資料)

PDF

今さら聞けない! Windows Server 2012 R2 Active Directory入門【グローバルナレッジ無料セミナー資料】

PDF

Vdi を より使いやすいインフラにするためのセキュリティ設計

PDF

Windows Server 2016 Active Directoryドメインサービス入門

PDF

AWS Black Belt Techシリーズ AWS Directory Service

PDF

INF-012_デスクトップ仮想化の実践 ~powered by Windows Server 2016 & Azure~

PDF

クラウドにおける Windows Azure Active Directory の役割

PDF

Active directory のセキュリティ対策 130119

PPTX

マイクロソフトのITコンシューマライゼーション2 - フレキシブルワークスタイルを支えるテクノロジー 第2版

PDF

Active Directory 最新情報 2012.8.31 暫定版

PDF

デスクトップ仮想化の実践 - powered by Windows Server 2016 & Azure - (Microsoft de:code 2016)

PDF

勉強会キット Windows Server 2012 R2 評価版 BYOD 編 v2 20131020 版

PDF

PDF

20240412_HCCJP での Windows Server 2025 Active Directory

PPTX

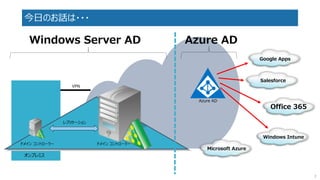

AD設計の基礎から読み解くIaaS On AD 1. 2. 今日のお話は・・・

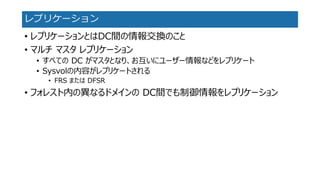

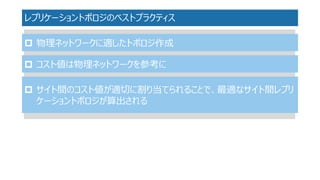

レプリケーション

2

ドメインコントローラー

オンプレミス

ドメインコントローラー

Azure AD

Office 365

Google Apps

Salesforce

Windows Intune

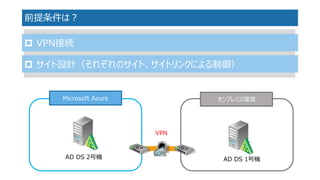

VPN

Microsoft Azure

Windows Server AD

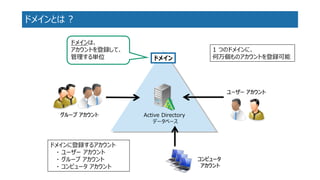

Azure AD 3. 4. ドメインとは?

ドメインに登録するアカウント

・ユーザーアカウント

・グループアカウント

・コンピュータアカウント ユーザーアカウント グループアカウント コンピュータ アカウント

ドメインは、

アカウントを登録して、 管理する単位

ドメイン

1 つのドメインに、 何万個ものアカウントを登録可能

Active Directory

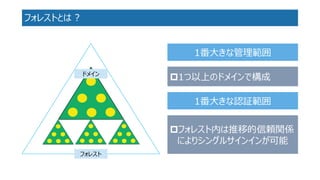

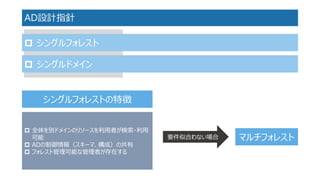

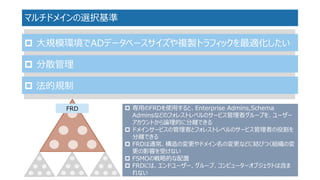

データベース 5. 6. 7. マルチドメインの選択基準

大規模環境でADデータベースサイズや複製トラフィックを最適化したい

分散管理

法的規制

専用のFRDを使用すると、Enterprise Admins,SchemaAdminsなどのフォレストレベルのサービス管理者グループを、ユーザー アカウントから論理的に分離できる

ドメインサービスの管理者とフォレストレベルのサービス管理者の役割を 分離できる

FRDは通常、構造の変更やドメイン名の変更などに結びつく組織の変 更の影響を受けない

FSMOの戦略的な配置

FRDには、エンドユーザー、グループ、コンピューターオブジェクトは含ま れない

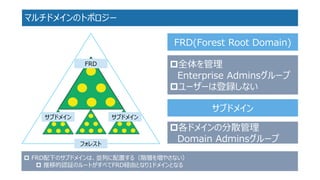

FRD 8. マルチドメインのトポロジー

フォレスト

FRD

サブドメイン

サブドメイン

全体を管理 Enterprise Adminsグループ

ユーザーは登録しない

FRD(Forest Root Domain)

各ドメインの分散管理 Domain Adminsグループ

サブドメイン

FRD配下のサブドメインは、並列に配置する(階層を増やさない)

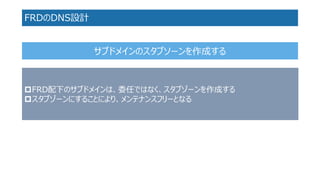

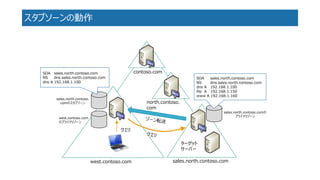

推移的認証のルートがすべてFRD経由となり1ドメインとなる 9. 10. スタブソーンの動作

west.contoso.com

contoso.com

north.contoso.

com

sales.north.contoso.com

west.contoso.com

のプライマリゾーン

sales.north.contoso.

comのスタブゾーン

SOAsales.north.contoso.com

NS dns.sales.north.contoso.com

dnsA 192.168.1.100

sales.north.contoso.comの プライマリゾーン

SOAsales.north.contoso.com

NS dns.sales.north.contoso.com

dnsA 192.168.1.100

file A 192.168.1.150

www A 192.168.1.160

ターゲット

サーバー

クエリ 11. 12. 13. [補足]ドメインの機能レベル

フォレストの機能レベル

有効な機能

WindowsServer2003

既定のActiveDirectoryの機能に加えて、以下の機能が有効

・Netdomコマンドのサポート

・特定のサービスへのアクセスのみを許可することができる制約付き委任の構成

・承認マネージャーによるADDSへの承認ポリシーの保存

WindowsServer2008

「WindowsServer2003」ドメインの機能レベルで有効な機能すべてに加え、以下の機能が 有効

・SYSVOLに対するDFS-Rレプリケーション

・Kerberos認証におけるAES128およびAES256

・細かい設定が可能なパスワードポリシー

WindowsServer2008R2

「WindowsServer2008」ドメインの機能レベルで有効な機能すべてに加え、以下の機能が 有効

・Kerberos認証におけるメカニズム認証

WindowsServer2012

「WindowsServer2008R2」ドメインの機能レベルで有効な機能すべてに加え、以下の機能 が有効

・ダイナミックアクセス制御とKerberos防御の制御

WindowsServer2012R2

「WindowsServer2008R2」ドメインの機能レベルで有効な機能すべてに加え、以下の機能 が有効

・ProtectedUsersグループ、および認証ポリシーとサイロによる認証セキュリティ 14. [補足]フォレストの機能レベル

フォレストの機能レベル

有効な機能

WindowsServer2003

既定のActiveDirectoryの機能に加えて、以下の機能が有効

・フォレストの信頼

・ドメイン名の変更

・WindowsServer2008以降の読み取り専用ドメインコントローラー (RODC)の展開

など(他にもあり)

WindowsServer2008

追加機能はなし

WindowsServer2008R2

フォレストの機能レベル「WindowsServer2008」の機能に加えて、以 下の機能が有効

・ActiveDirectoryのごみ箱

WindowsServer2012

追加機能はなし

WindowsServer2012R2

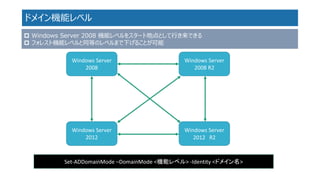

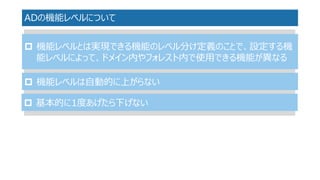

追加機能はなし 15. ドメイン機能レベル

Windows Server 2008

Windows Server 2008 R2

Windows Server 2012

Windows Server 2012R2

Set-ADDomainMode–DomainMode<機能レベル> -Identity <ドメイン名>

Windows Server 2008 機能レベルをスタート地点として行き来できる

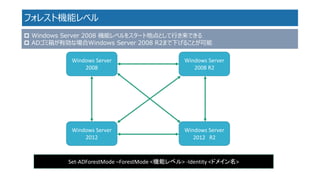

フォレスト機能レベルと同等のレベルまで下げることが可能 16. フォレスト機能レベル

Windows Server 2008

Windows Server 2008 R2

Windows Server 2012

Windows Server 2012R2

Set-ADForestMode–ForestMode<機能レベル> -Identity <ドメイン名>

Windows Server 2008 機能レベルをスタート地点として行き来できる

ADゴミ箱が有効な場合Windows Server 2008 R2まで下げることが可能 17. ドメイン

FSMO(操作マスター)とは

FSMO:Flexible Single Master Operation

フォレストルートドメイン(1台目のDC)

マルチマスターレプリケーションの競合の課題を解決

ADにおける重要機能(シングルマスターレプリケーション)

フォレスト

スキーマ マスター

ドメイン名前 付けマスター

PDCエミュ レーター

RIDマスター

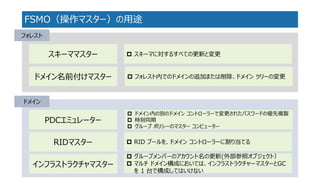

インフラストラ クチャマス ター 18. FSMO(操作マスター)の用途

スキーママスター

インフラストラクチャマスター

フォレスト

ドメイン名前付けマスター

PDCエミュレーター

RIDマスター

ドメイン

スキーマに対するすべての更新と変更

フォレスト内でのドメインの追加または削除、ドメインツリーの変更

ドメイン内の別のドメインコントローラーで変更されたパスワードの優先複製

時刻同期

グループポリシーのマスターコンピューター

RID プールを、ドメインコントローラーに割り当てる

グループメンバーのアカウント名の更新(外部参照オブジェクト)

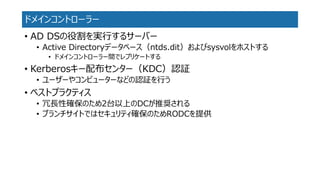

マルチドメイン構成においては、インフラストラクチャーマスターとGC を1 台で構成してはいけない 19. ドメインコントローラー

•AD DSの役割を実行するサーバー

•Active Directoryデータベース(ntds.dit)およびsysvolをホストする

•ドメインコントローラー間でレプリケートする

•Kerberosキー配布センター(KDC)認証

•ユーザーやコンピューターなどの認証を行う

•ベストプラクティス

•冗長性確保のため2台以上のDCが推奨される

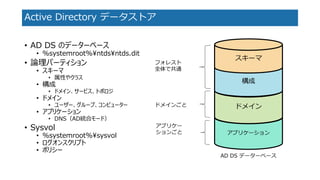

•ブランチサイトではセキュリティ確保のためRODCを提供 20. Active Directory データストア

•AD DS のデーターベース

•%systemroot%¥ntds¥ntds.dit

•論理パーティション

•スキーマ

•属性やクラス

•構成

•ドメイン、サービス、トポロジ

•ドメイン

•ユーザー、グループ、コンピューター

•アプリケーション

•DNS(AD統合モード)

•Sysvol

•%systemroot%¥sysvol

•ログオンスクリプト

•ポリシー

アプリケーション

ドメイン

構成

スキーマ

ADDSデーターベース

フォレスト

全体で共通

ドメインごと

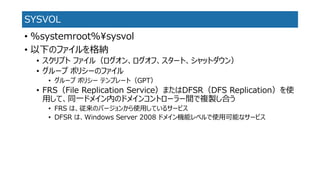

アプリケー ションごと 21. 22. SYSVOL

•%systemroot%¥sysvol

•以下のファイルを格納

•スクリプトファイル(ログオン、ログオフ、スタート、シャットダウン)

•グループポリシーのファイル

•グループポリシーテンプレート(GPT)

•FRS(File Replication Service)またはDFSR(DFS Replication)を使 用して、同一ドメイン内のドメインコントローラー間で複製し合う

•FRS は、従来のバージョンから使用しているサービス

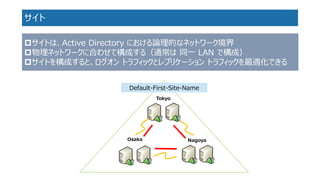

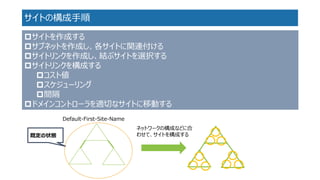

•DFSR は、Windows Server 2008 ドメイン機能レベルで使用可能なサービス 23. サイト

Tokyo

Osaka

Nagoya

サイトは、Active Directory における論理的なネットワーク境界

物理ネットワークに合わせて構成する(通常は同一LAN で構成)

サイトを構成すると、ログオントラフィックとレプリケーショントラフィックを最適化できる

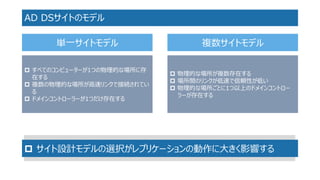

Default-First-Site-Name 24. AD DSサイトのモデル

単一サイトモデル

すべてのコンピューターが1つの物理的な場所に存 在する

複数の物理的な場所が高速リンクで接続されてい る

ドメインコントローラーが1つだけ存在する

複数サイトモデル

物理的な場所が複数存在する

場所間のリンクが低速で信頼性が低い

物理的な場所ごとに1つ以上のドメインコントロー ラーが存在する

サイト設計モデルの選択がレプリケーションの動作に大きく影響する 25. サイト内レプリケーション

接続

オブジェクト

変更

発生

変更通知

15秒後

次は3秒後

変更通知

15秒後

変更通知

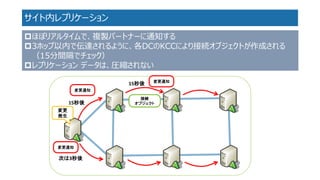

ほぼリアルタイムで、複製パートナーに通知する

3ホップ以内で伝達されるように、各DCのKCCにより接続オブジェクトが作成される (15分間隔でチェック)

レプリケーションデータは、圧縮されない 26. 27. サイト間レプリケーション サイトリンク ブリッジヘッド サーバー ブリッジヘッド サーバー ブリッジヘッド サーバー

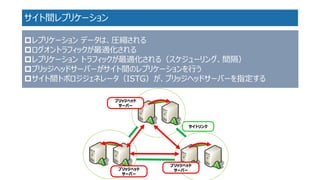

レプリケーションデータは、圧縮される

ログオントラフィックが最適化される

レプリケーショントラフィックが最適化される(スケジューリング、間隔)

ブリッジヘッドサーバーがサイト間のレプリケーションを行う

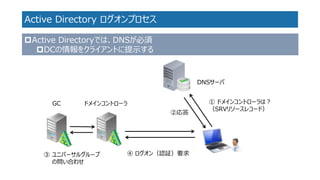

サイト間トポロジジェネレータ(ISTG)が、ブリッジヘッドサーバーを指定する 28. 29. 30. Active Directory ログオンプロセス

DNSサーバ

ドメインコントローラ

①ドメインコントローラは?

(SRVリソースレコード)

④ログオン(認証)要求

②応答

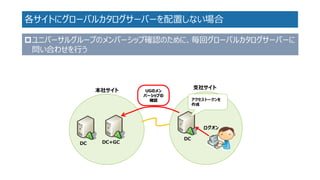

GC

③ユニバーサルグループ の問い合わせ

Active Directoryでは、DNSが必須

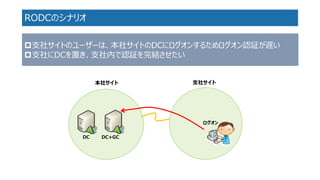

DCの情報をクライアントに提示する 31. 32. 33. 34. 35. 支社にDCを配置する際の課題

DC+GC

ログオン

本社サイト

支社サイト

DC

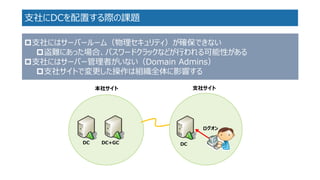

支社にはサーバールーム(物理セキュリティ)が確保できない

盗難にあった場合、パスワードクラックなどが行われる可能性がある

支社にはサーバー管理者がいない(Domain Admins)

支社サイトで変更した操作は組織全体に影響する

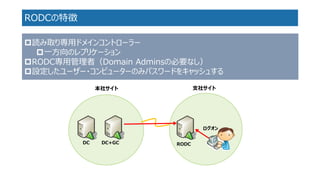

DC 36. RODCの特徴

DC+GC

ログオン

本社サイト

支社サイト

DC

読み取り専用ドメインコントローラー

一方向のレプリケーション

RODC専用管理者(Domain Adminsの必要なし)

設定したユーザー・コンピューターのみパスワードをキャッシュする

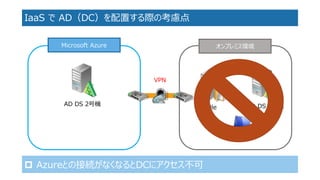

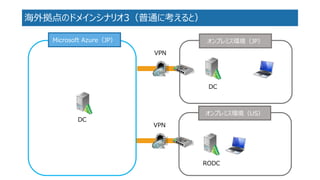

RODC 37. 38. 39. IaaSon AD のシナリオ

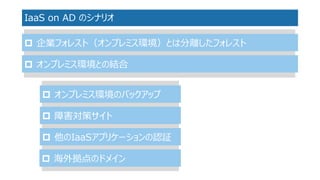

企業フォレスト(オンプレミス環境)とは分離したフォレスト

オンプレミス環境との結合

オンプレミス環境のバックアップ

障害対策サイト

他のIaaSアプリケーションの認証

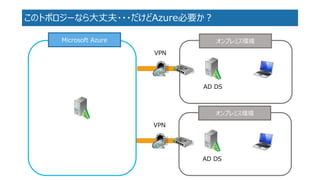

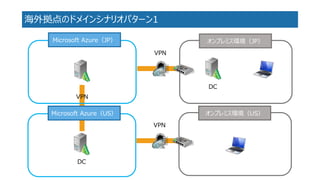

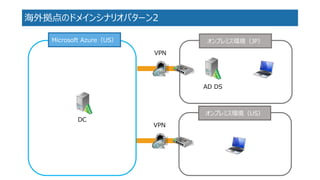

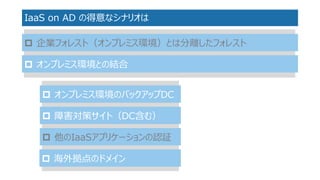

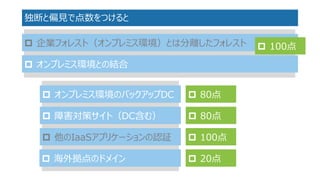

海外拠点のドメイン 40. 41. 42. 43. 44. 45. 46. 47. 48. 49. 50. IaaSon AD の得意なシナリオは

企業フォレスト(オンプレミス環境)とは分離したフォレスト

オンプレミス環境との結合

オンプレミス環境のバックアップDC

障害対策サイト(DC含む)

他のIaaSアプリケーションの認証

海外拠点のドメイン 51. 52.

![[補足]ドメインの機能レベル

フォレストの機能レベル

有効な機能

WindowsServer2003

既定のActiveDirectoryの機能に加えて、以下の機能が有効

・Netdomコマンドのサポート

・特定のサービスへのアクセスのみを許可することができる制約付き委任の構成

・承認マネージャーによるADDSへの承認ポリシーの保存

WindowsServer2008

「WindowsServer2003」ドメインの機能レベルで有効な機能すべてに加え、以下の機能が 有効

・SYSVOLに対するDFS-Rレプリケーション

・Kerberos認証におけるAES128およびAES256

・細かい設定が可能なパスワードポリシー

WindowsServer2008R2

「WindowsServer2008」ドメインの機能レベルで有効な機能すべてに加え、以下の機能が 有効

・Kerberos認証におけるメカニズム認証

WindowsServer2012

「WindowsServer2008R2」ドメインの機能レベルで有効な機能すべてに加え、以下の機能 が有効

・ダイナミックアクセス制御とKerberos防御の制御

WindowsServer2012R2

「WindowsServer2008R2」ドメインの機能レベルで有効な機能すべてに加え、以下の機能 が有効

・ProtectedUsersグループ、および認証ポリシーとサイロによる認証セキュリティ](https://image.slidesharecdn.com/20141129-adiaasonad-141129013530-conversion-gate01/85/AD-IaaS-On-AD-13-320.jpg)

![[補足]フォレストの機能レベル

フォレストの機能レベル

有効な機能

WindowsServer2003

既定のActiveDirectoryの機能に加えて、以下の機能が有効

・フォレストの信頼

・ドメイン名の変更

・WindowsServer2008以降の読み取り専用ドメインコントローラー (RODC)の展開

など(他にもあり)

WindowsServer2008

追加機能はなし

WindowsServer2008R2

フォレストの機能レベル「WindowsServer2008」の機能に加えて、以 下の機能が有効

・ActiveDirectoryのごみ箱

WindowsServer2012

追加機能はなし

WindowsServer2012R2

追加機能はなし](https://image.slidesharecdn.com/20141129-adiaasonad-141129013530-conversion-gate01/85/AD-IaaS-On-AD-14-320.jpg)