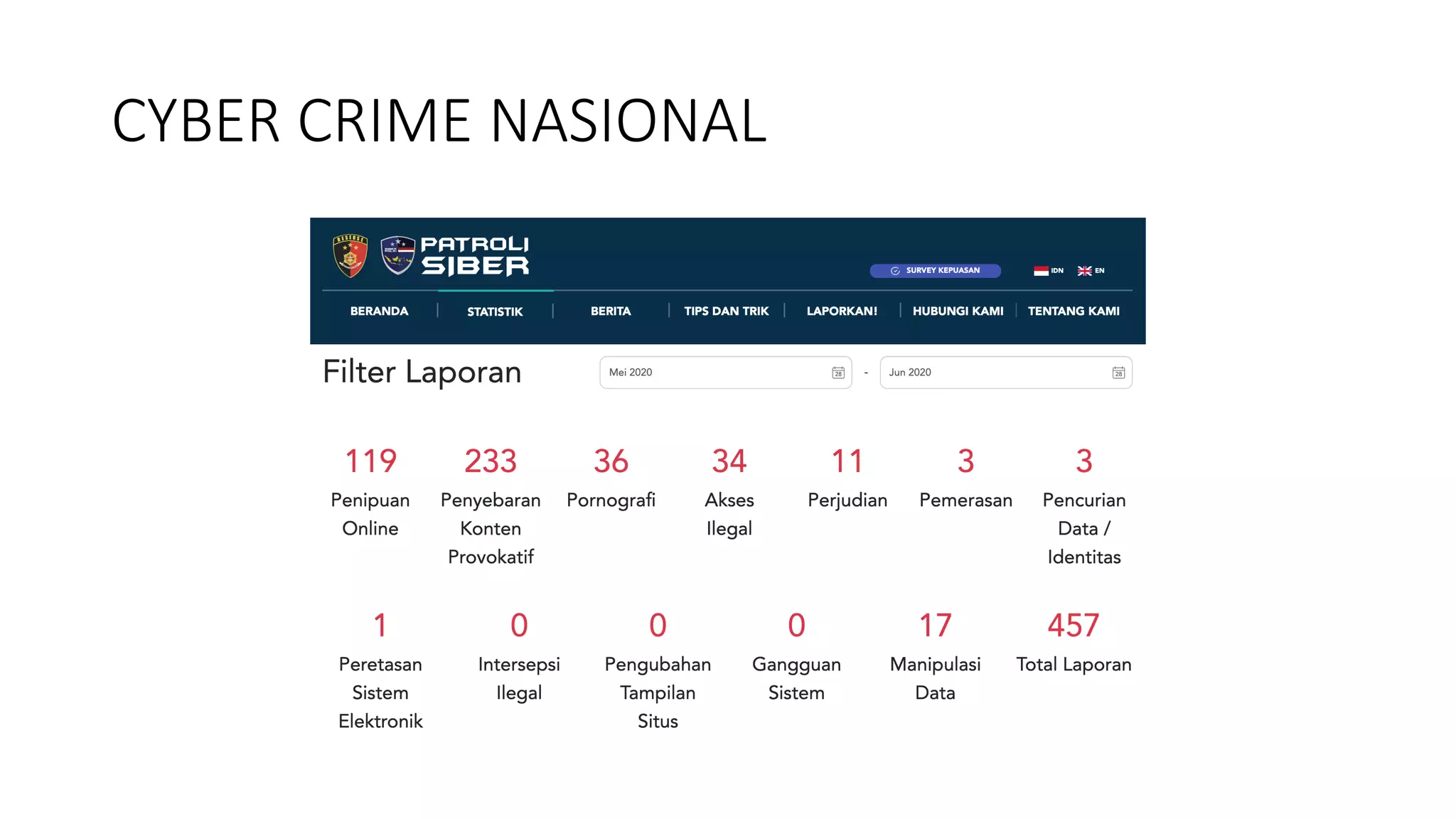

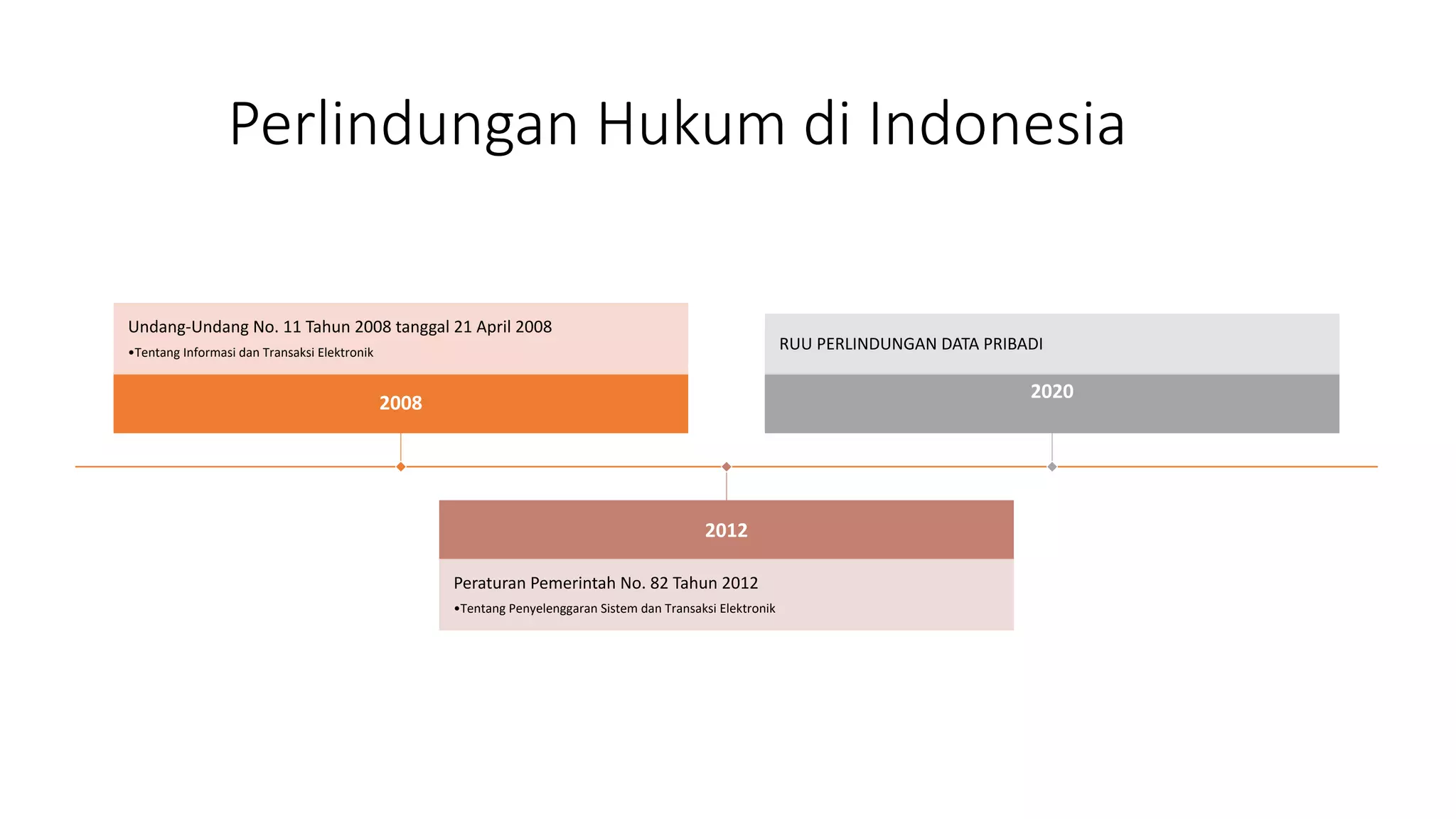

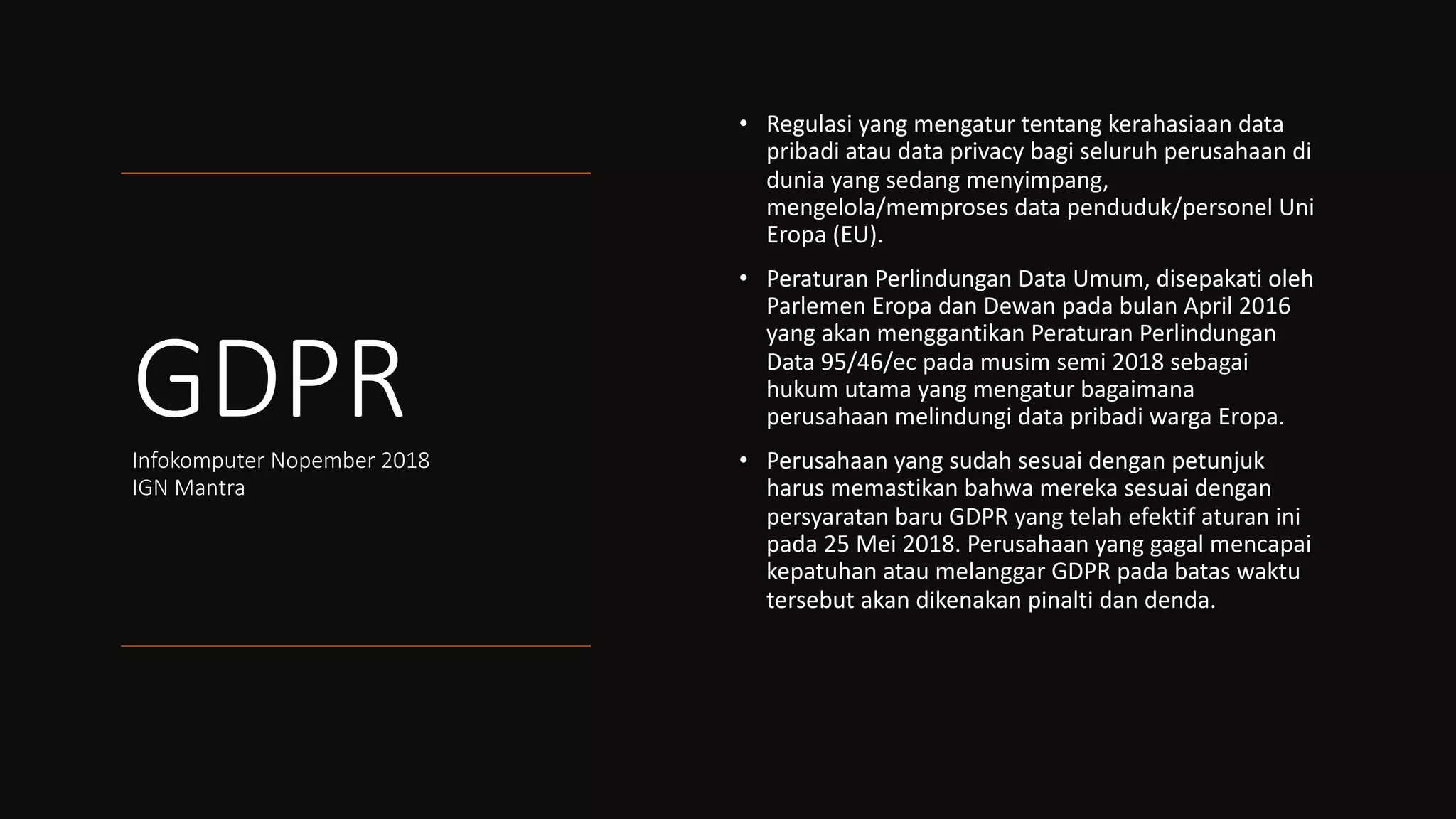

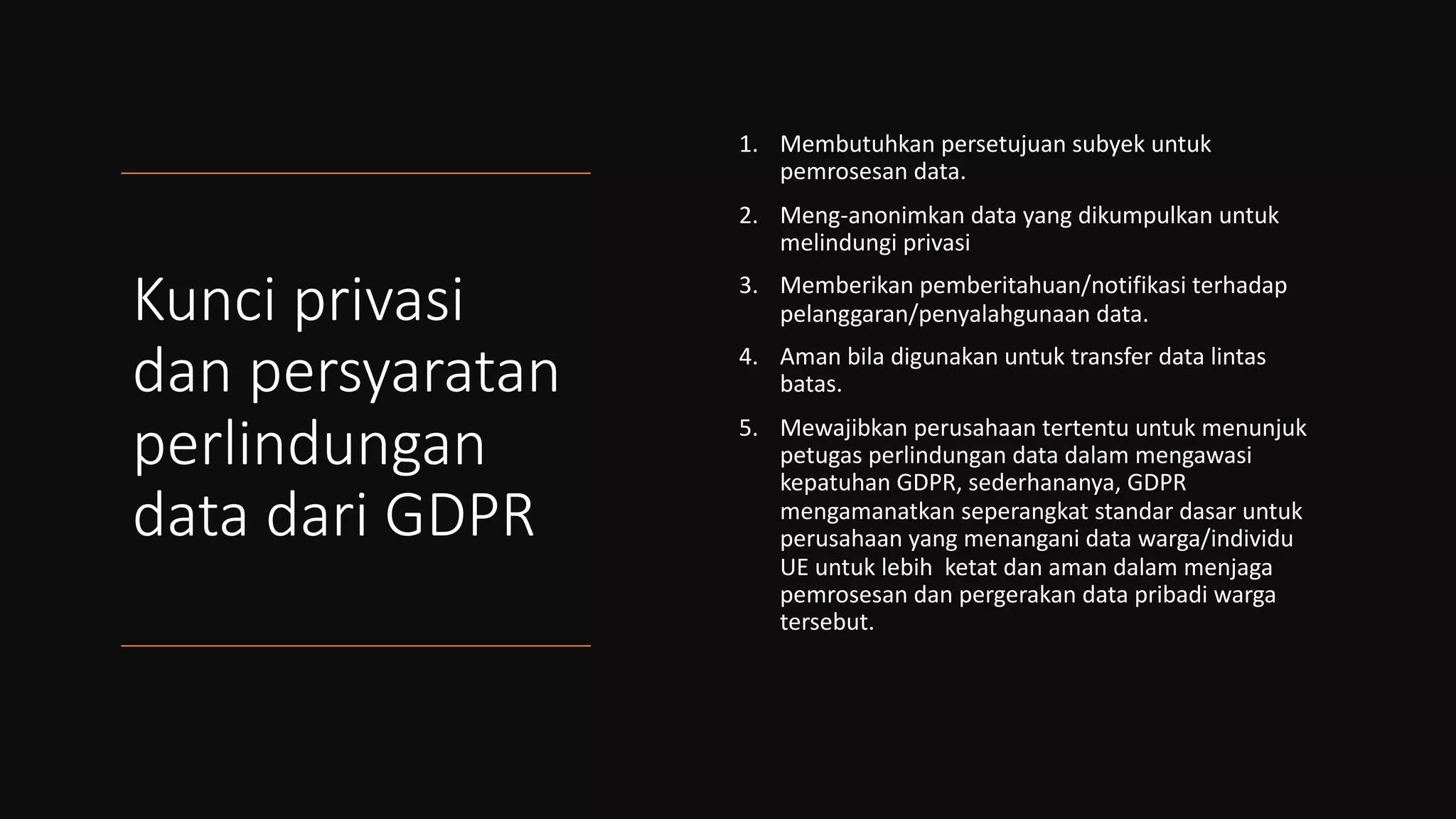

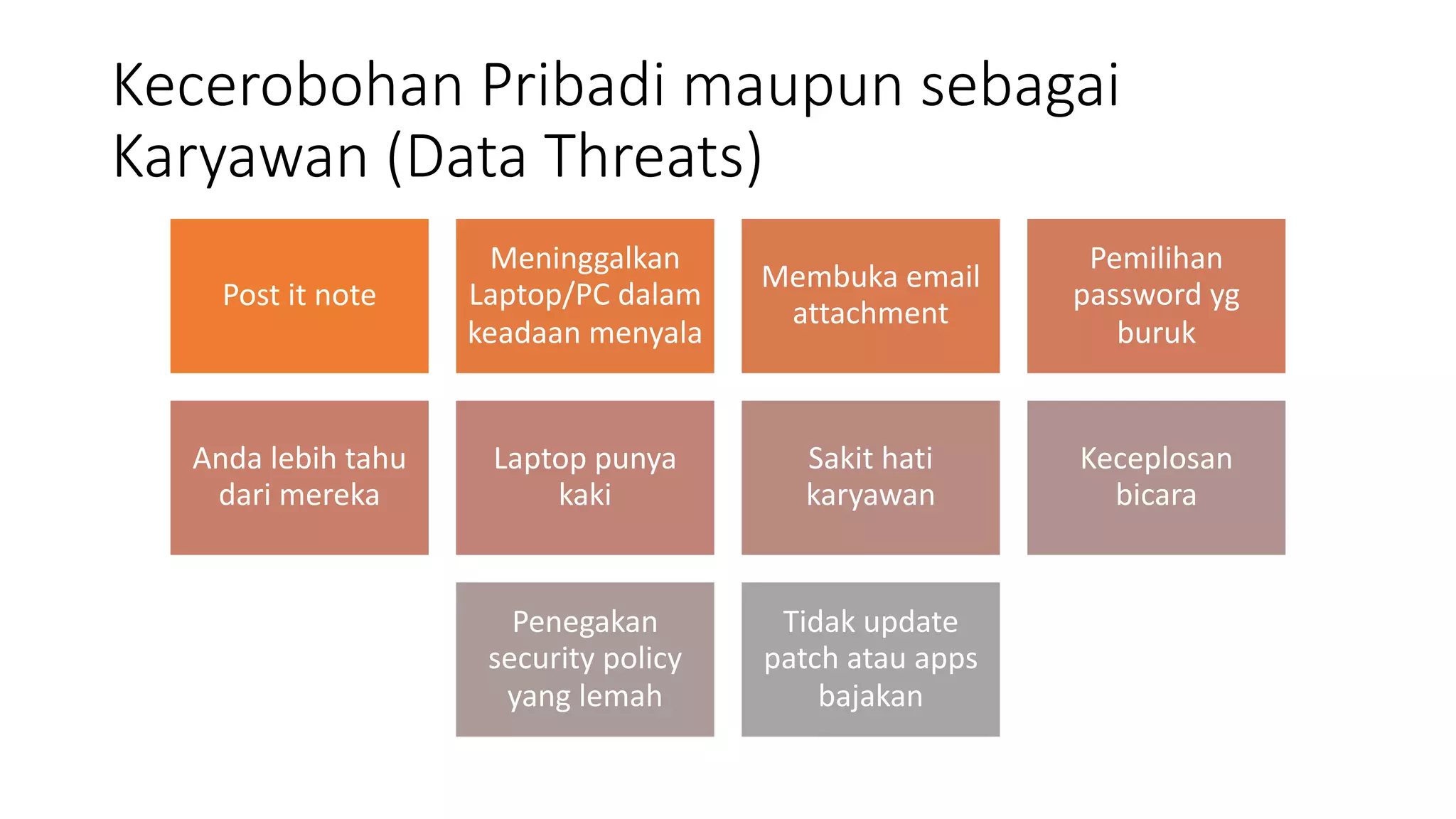

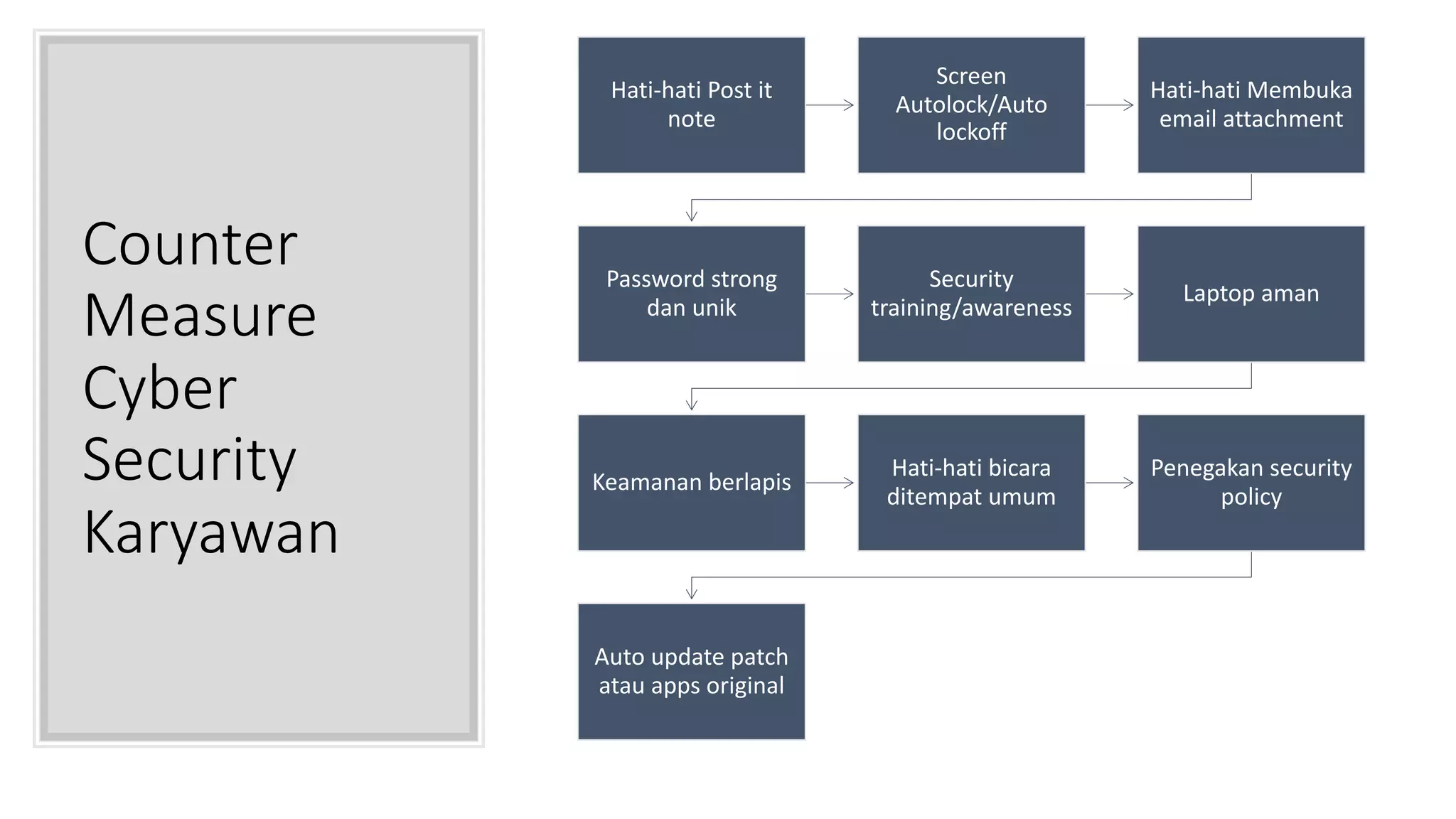

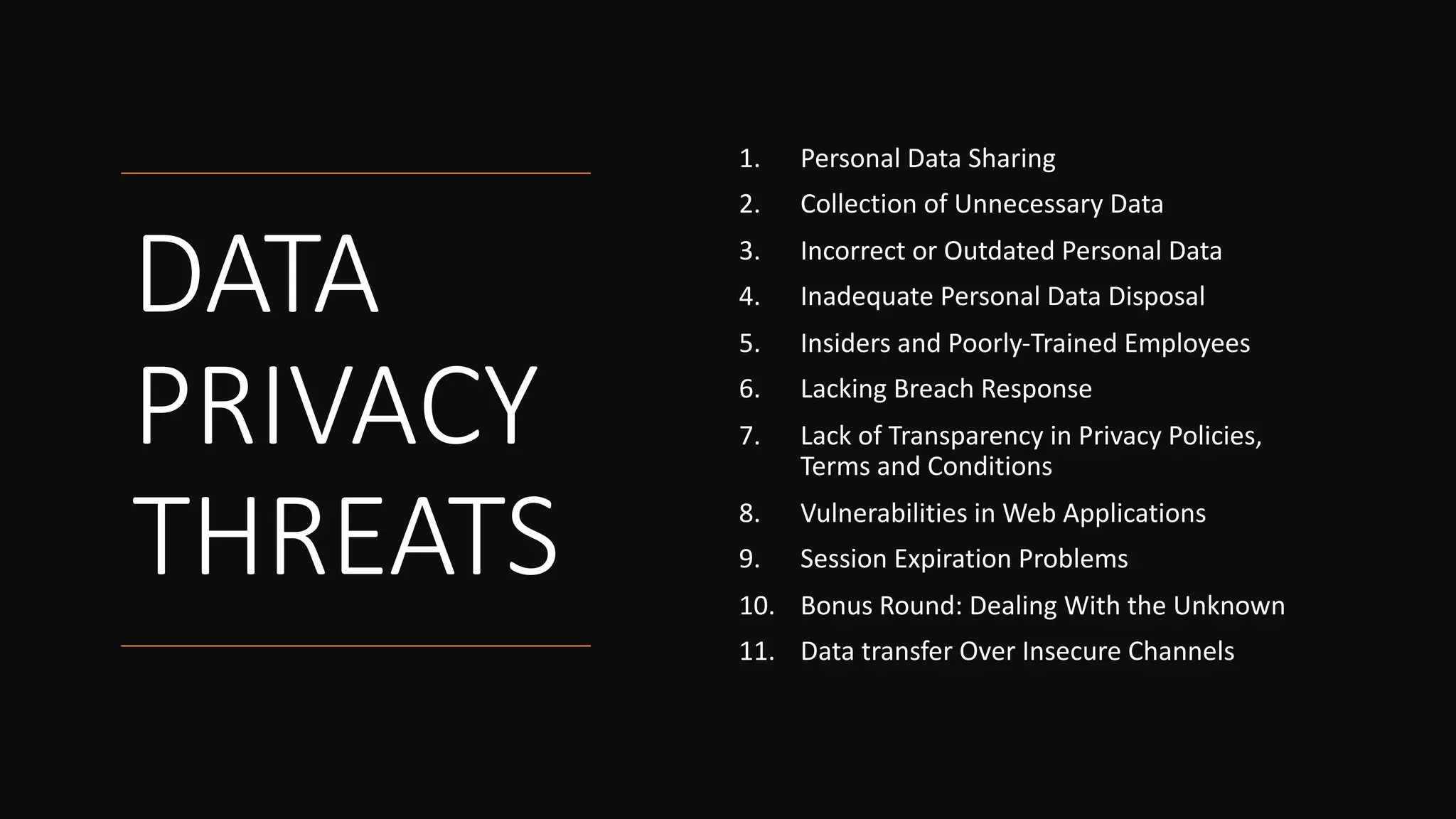

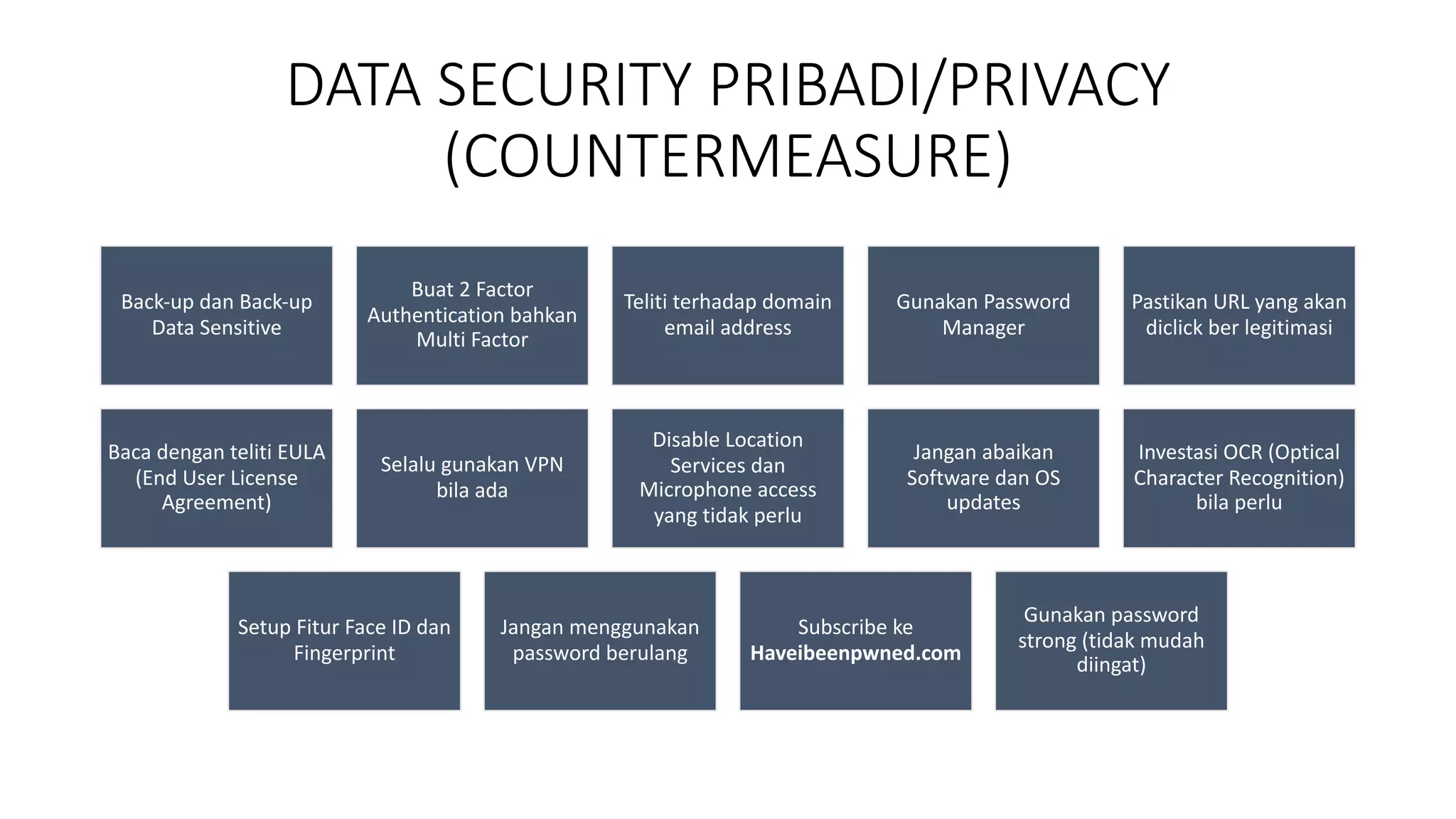

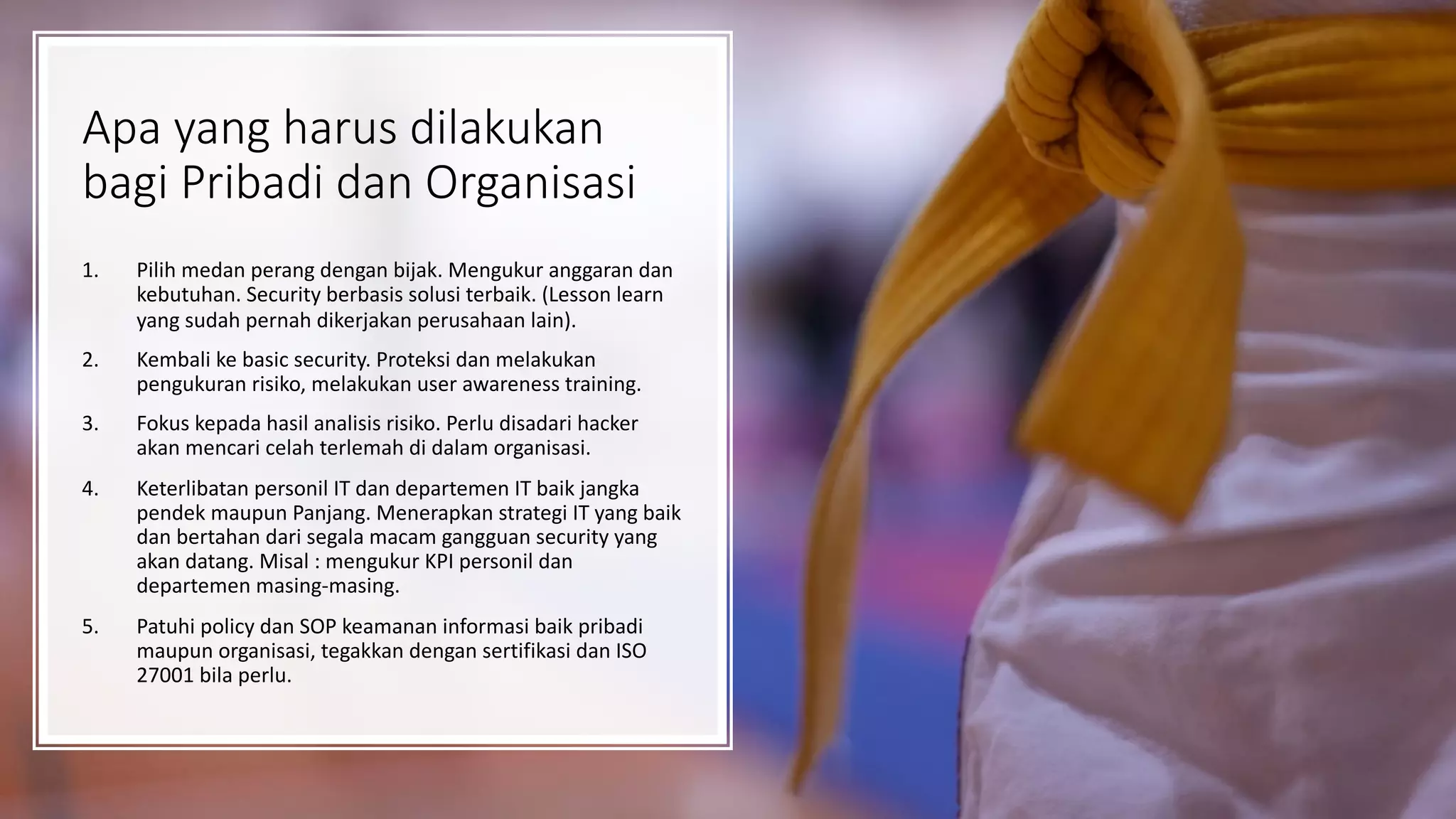

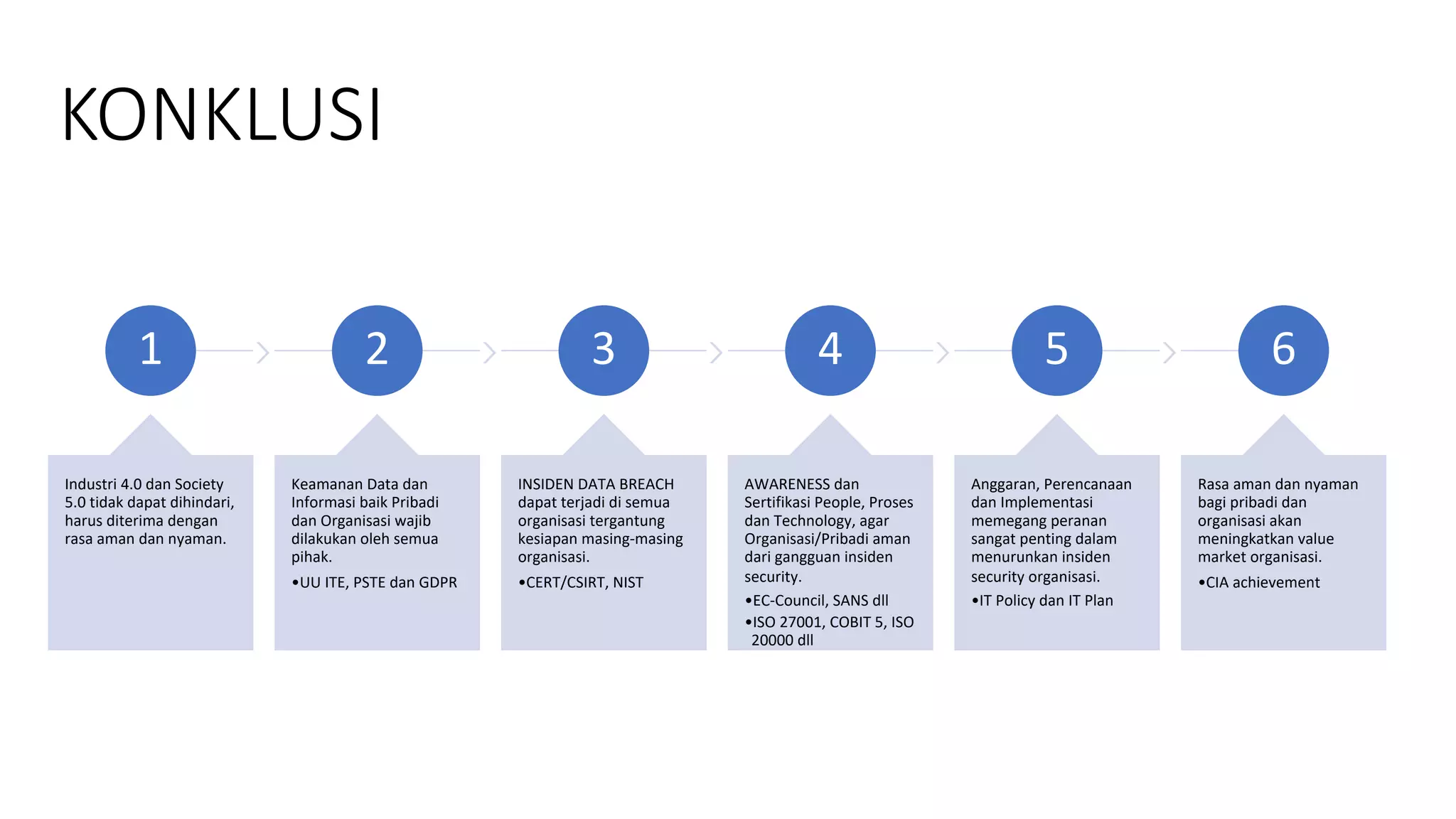

1. Dokumen tersebut membahas mengenai ancaman dan perlindungan data pribadi di era digital. Terdapat berbagai jenis ancaman seperti phishing, malware, kebocoran data, serta ketidakpatuhan terhadap peraturan perlindungan data seperti UU ITE, PDP, dan GDPR.

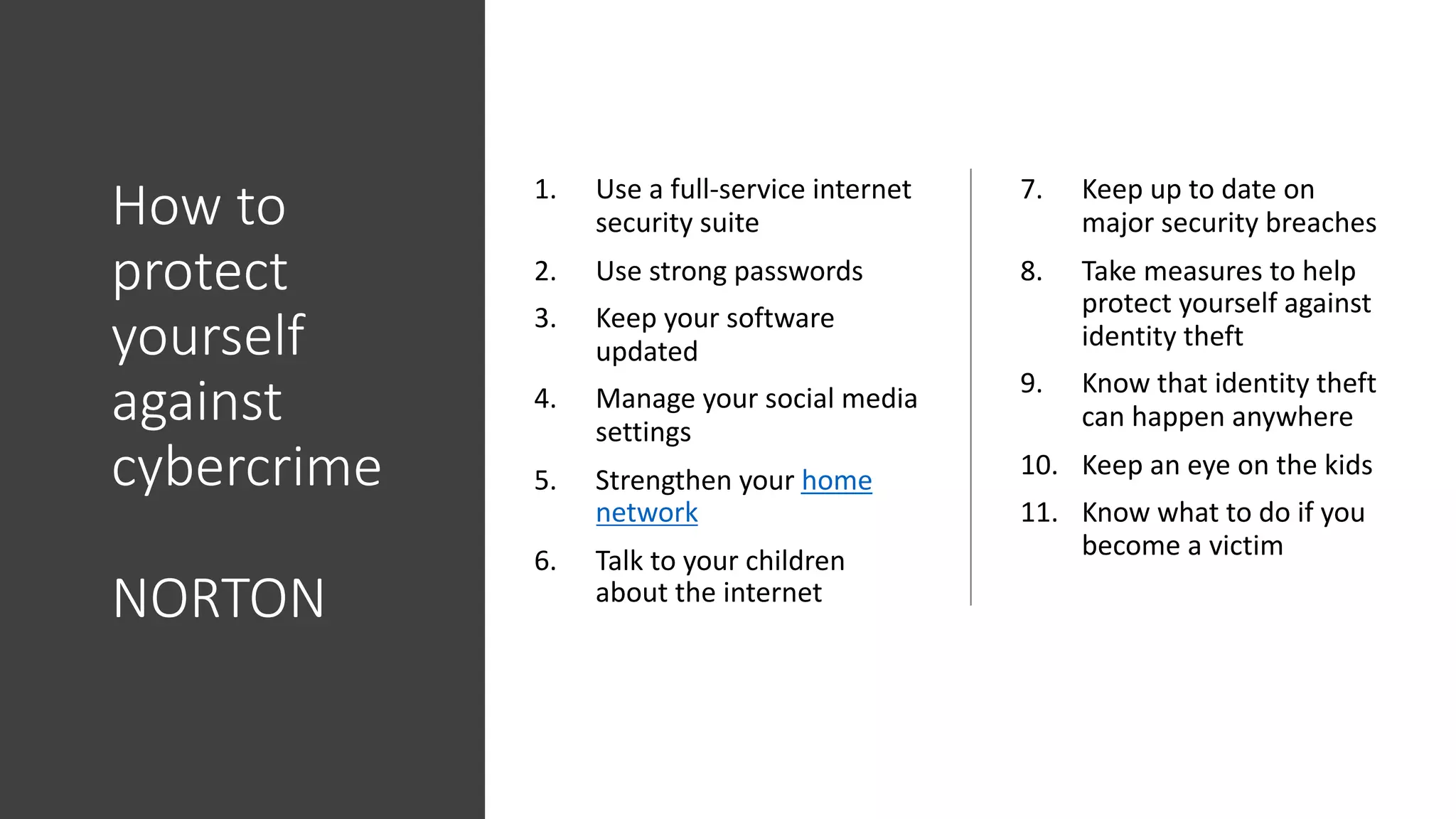

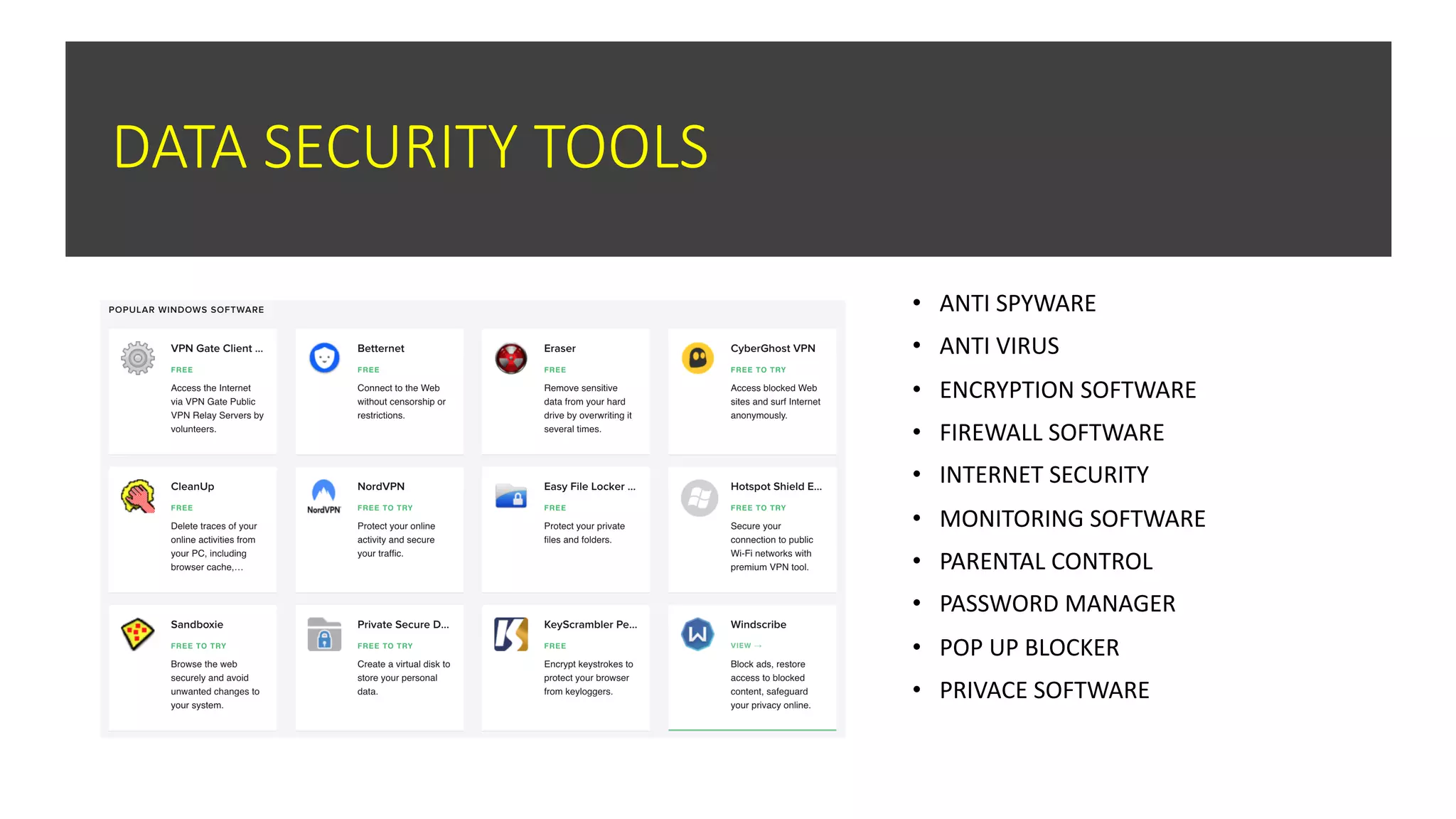

2. Untuk memitigasi risiko tersebut, dibutuhkan langkah-langkah keamanan seperti enkripsi data, otentikasi dua faktor, manajemen password yang

![CYBER

CRIME

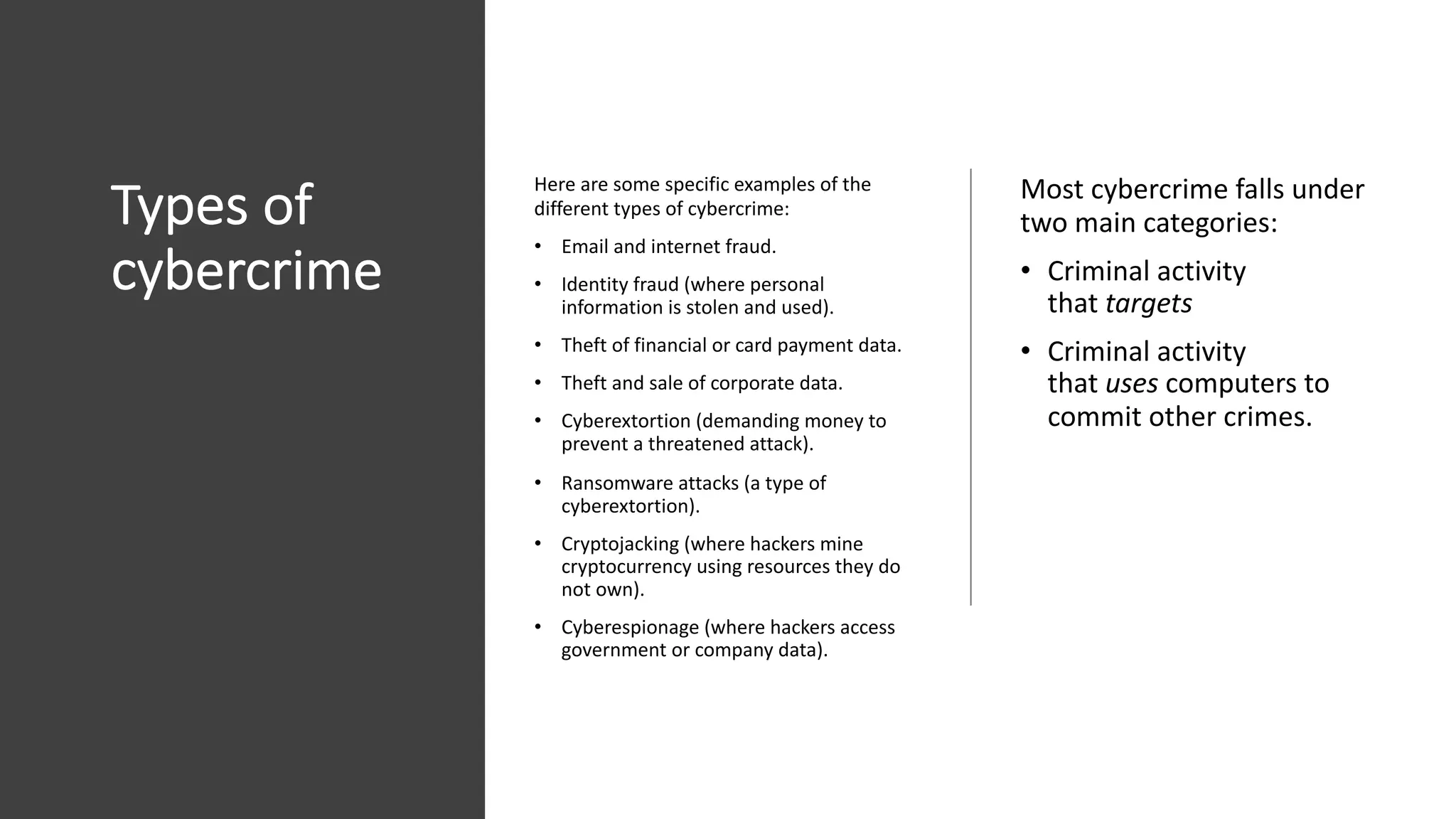

• WIKIPEDIA : Cybercrime, or computer-

oriented crime, is a crime that involves

a computer and a network.[1] The computer

may have been used in the commission of a

crime, or it may be the target.[2] Cybercrime

may threaten a person or a nation's security

and financial health.

• KASPERSKY : Cybercrime is criminal activity

that either targets or uses a computer, a

computer network or a networked device.

• BRITANNICA : Cybercrime, also called

computer crime, the use of a computer as an

instrument to further illegal ends, such as

committing fraud, trafficking in child

pornography and intellectual property, stealing

identities, or violating privacy. Cybercrime,

especially through the Internet, has grown in

importance as the computer has become

central to commerce, entertainment, and

government.](https://image.slidesharecdn.com/2020-07-02cybercrimendatasecurity-ignmantra-200702001737/75/2020-07-02-cyber-crime-n-data-security-ign-mantra-2-2048.jpg)