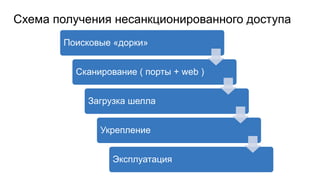

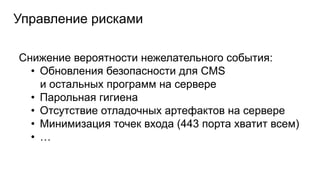

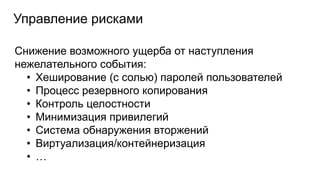

Документ представляет собой руководство по защите веб-сайтов, описывающее типы атак, их механизмы и методы защиты. Основное внимание уделяется управлению рисками, методам снижения вероятности атак и ущерба от них, а также использованию инструментов безопасности. Включает рекомендации по исправлению наиболее распространенных уязвимостей и анализу безопасности веб-приложений.

![[15:27:03] Warning: No swap partion found in /etc/fstab [FILE-6332]

[15:27:24] Warning: Found one or more vulnerable packages. [PKGS-7392]

[15:27:25] Warning: Found mail_name in SMTP banner, and/or mail_name contains 'Postfix' [MAIL-8818]

[15:27:26] Warning: Root can directly login via SSH [SSH-7412]

…

[15:26:25] Suggestion: Set a password on GRUB bootloader. [BOOT-5122]

[15:27:01] Suggestion: Install a PAM module for password strength testing [AUTH-9262]

[15:27:01] Suggestion: Configure password aging limits to enforce password [AUTH-9286]

[15:27:25] Suggestion: Configure a firewall/packet filter to filter incoming and outgoing traffic [FIRE-4590]

[15:27:27] Suggestion: Enable process accounting [ACCT-9622]

[15:27:27] Suggestion: Enable sysstat to collect accounting (no results) [ACCT-9626]

[15:27:27] Suggestion: Enable auditd to collect audit information [ACCT-9628]

[15:27:30] Suggestion: Harden compilers like restricting access to root user only [HRDN-7222]

…

Lynis

Расширяемая проверка ошибок конфигурации

Дополнительно: Rootkit Hunter, chkrootkit](https://image.slidesharecdn.com/11-151030142303-lva1-app6891/85/11-27-320.jpg)

![Apr 6 06:46:26 asterisk snoopy[12664]: [uid:0 sid:12595 tty:/dev/pts/2 cwd:/home/develop filename:/usr/bin/nano]:

nano /etc/asterisk/extensions.conf

Apr 6 07:56:19 asterisk snoopy[13267]: [uid:0 sid:13166 tty:/dev/pts/3 cwd:/root filename:/sbin/ifconfig]: ifconfig

Apr 6 07:56:26 asterisk snoopy[13268]: [uid:0 sid:13166 tty:/dev/pts/3 cwd:/root filename:/bin/touch]: touch /opt/1.txt

Apr 6 07:57:56 asterisk sudo: felvis : TTY=pts/3 ; PWD=/home/felvis ; USER=root ; COMMAND=/sbin/ifconfig eth0

Apr 6 07:57:56 asterisk snoopy[13277]: [uid:0 sid:13166 tty:/dev/pts/3 cwd:/home/felvis filename:/sbin/ifconfig]:

/sbin/ifconfig eth0

Snoopy Logger

https://github.com/a2o/snoopy

Логирует выполняемые в терминале команды](https://image.slidesharecdn.com/11-151030142303-lva1-app6891/85/11-31-320.jpg)