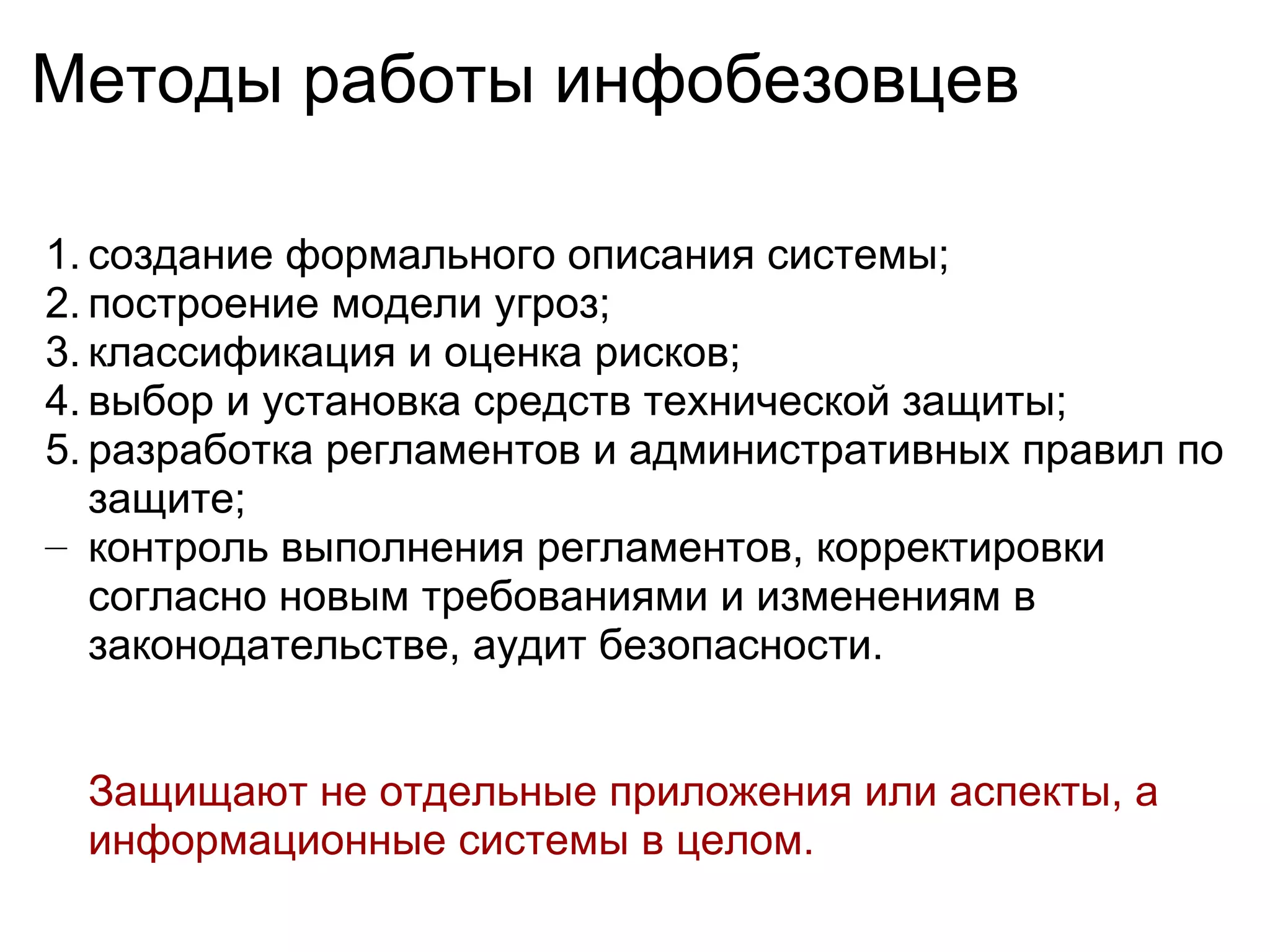

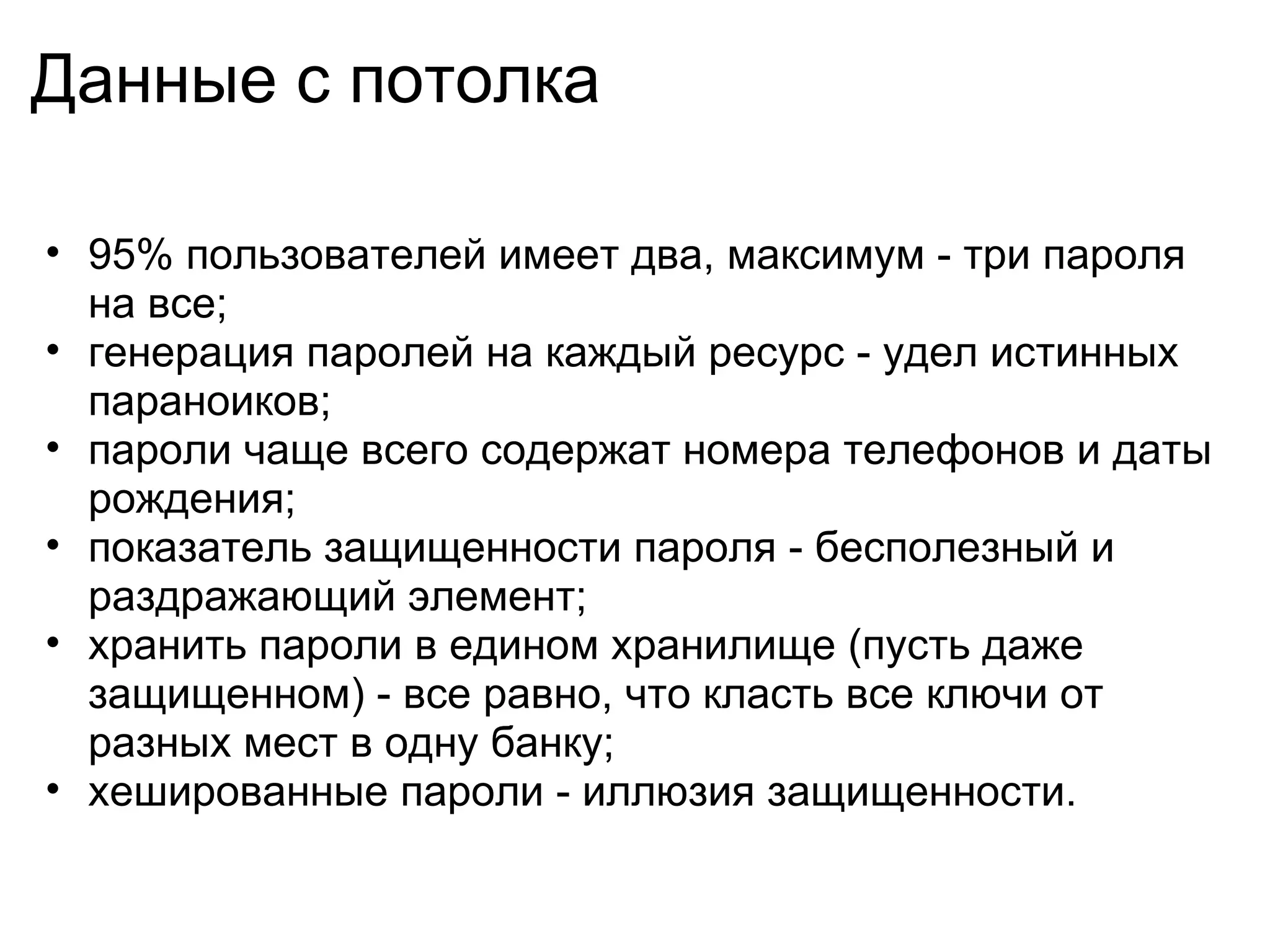

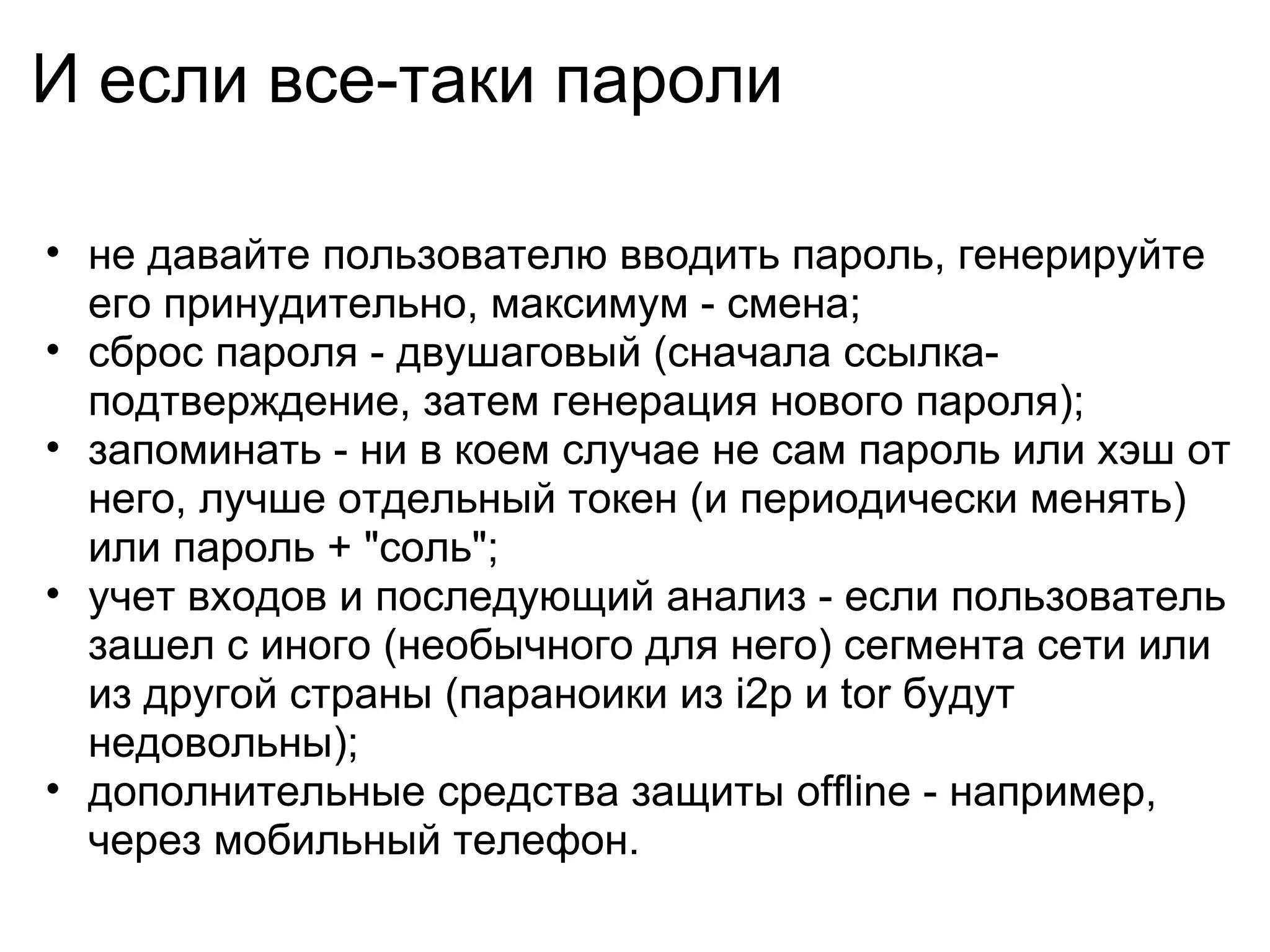

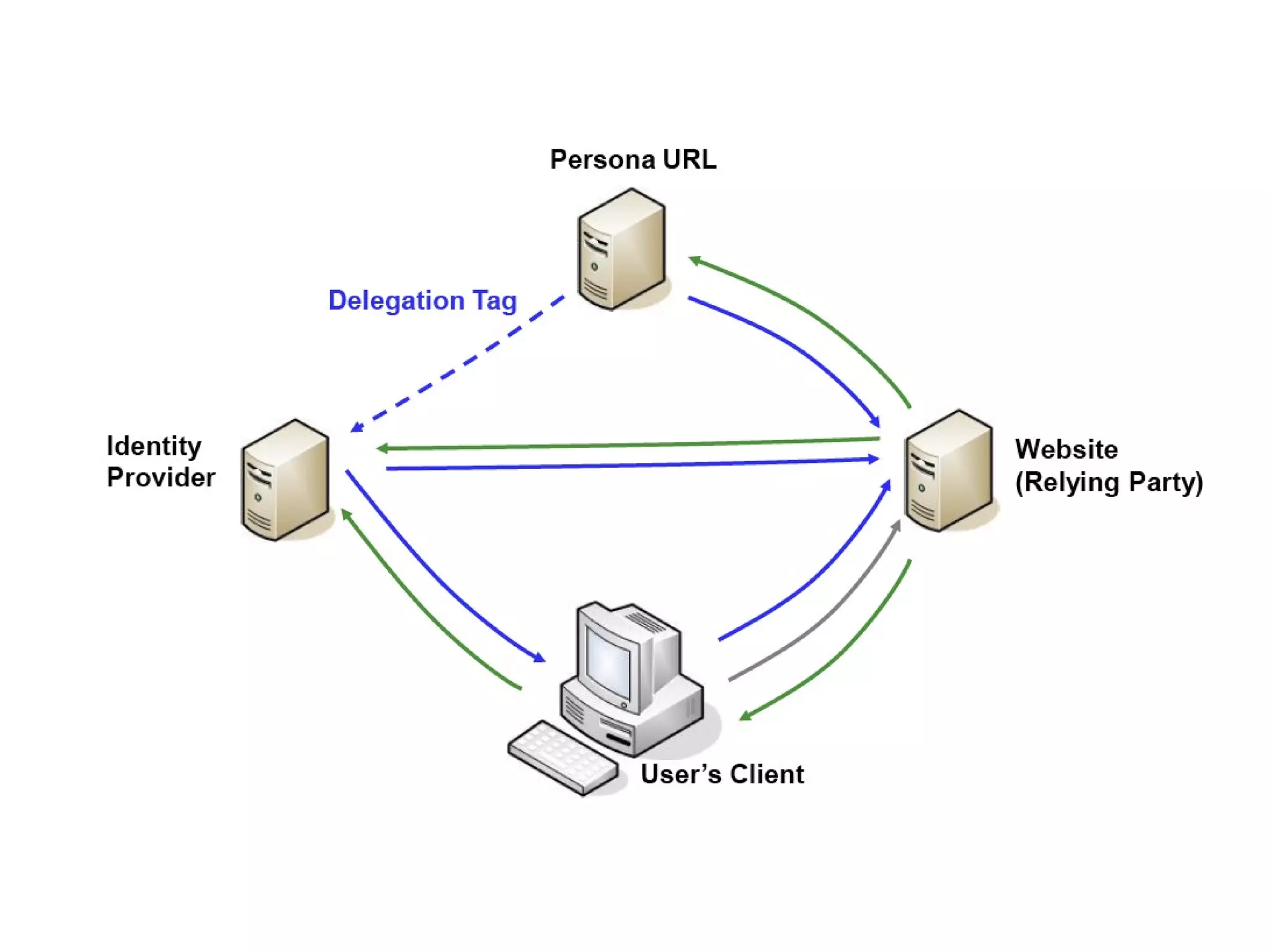

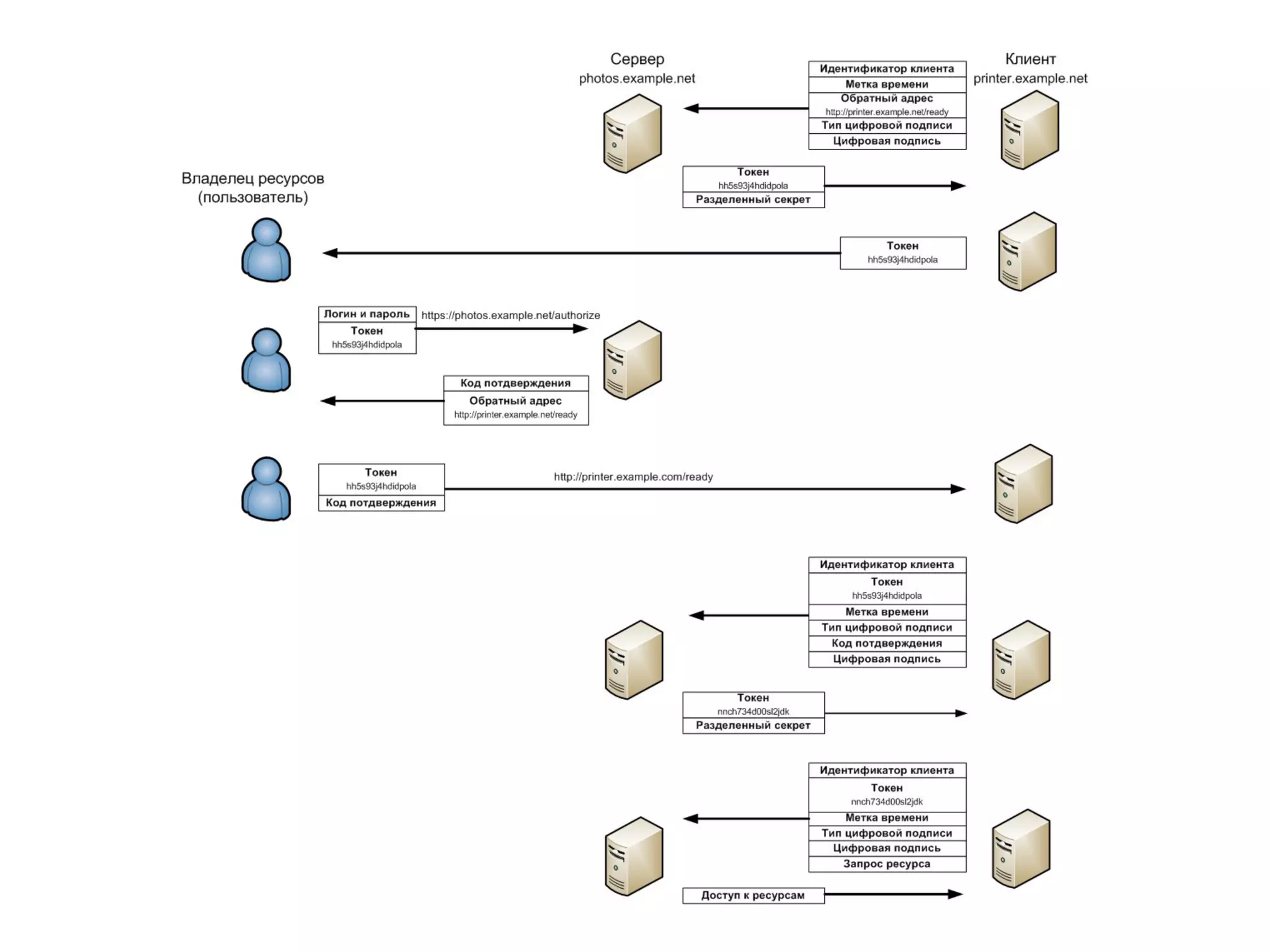

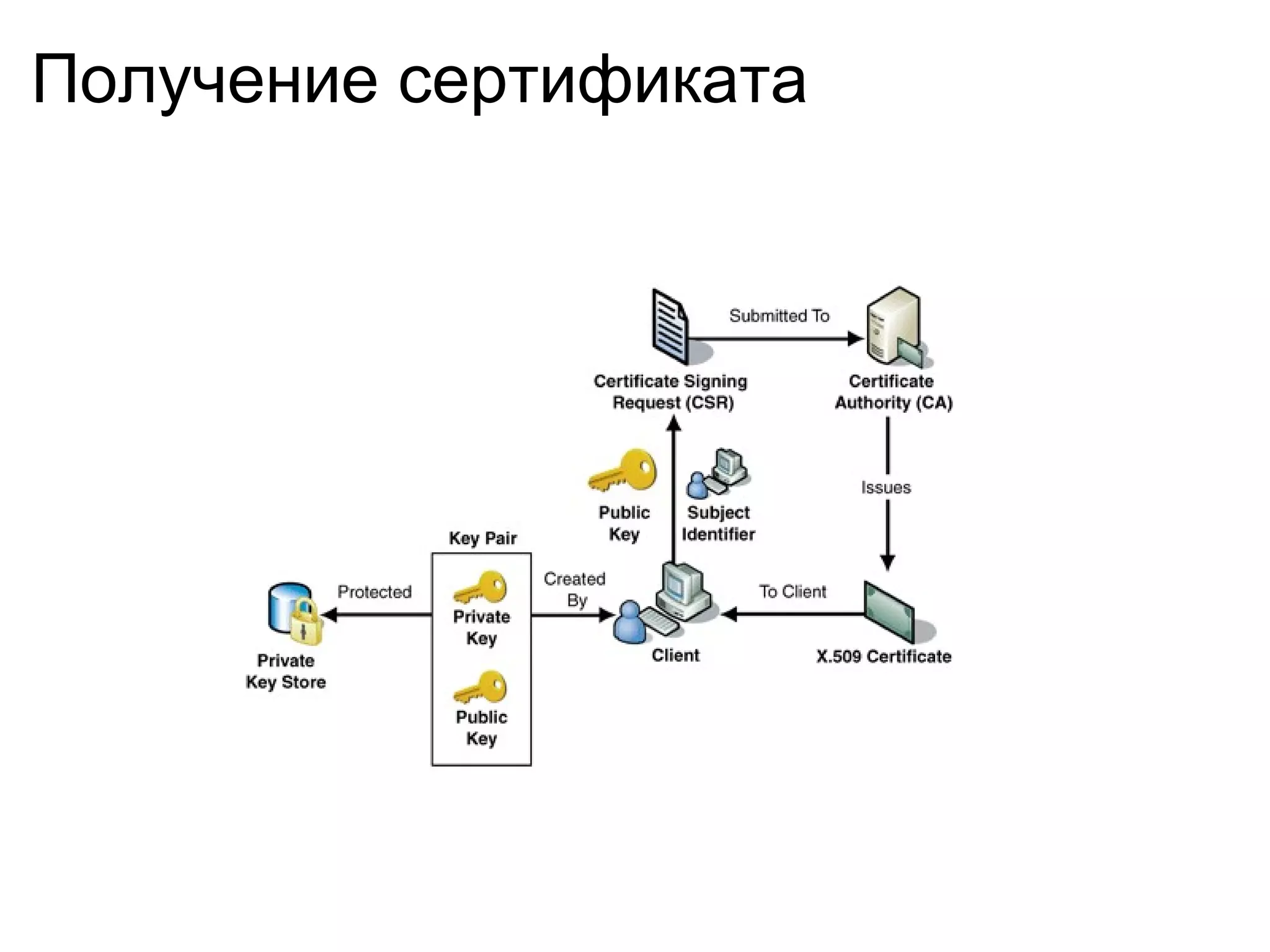

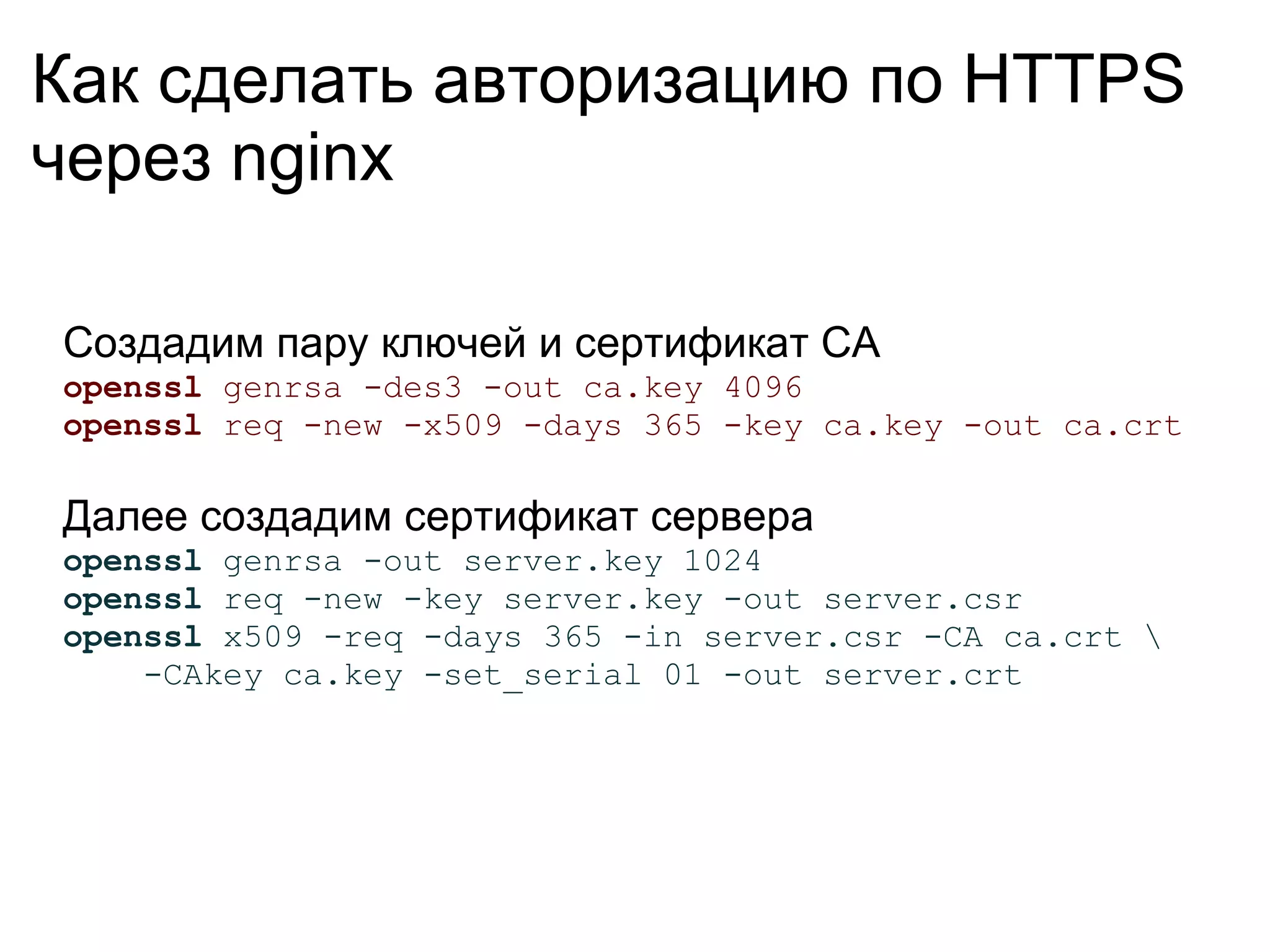

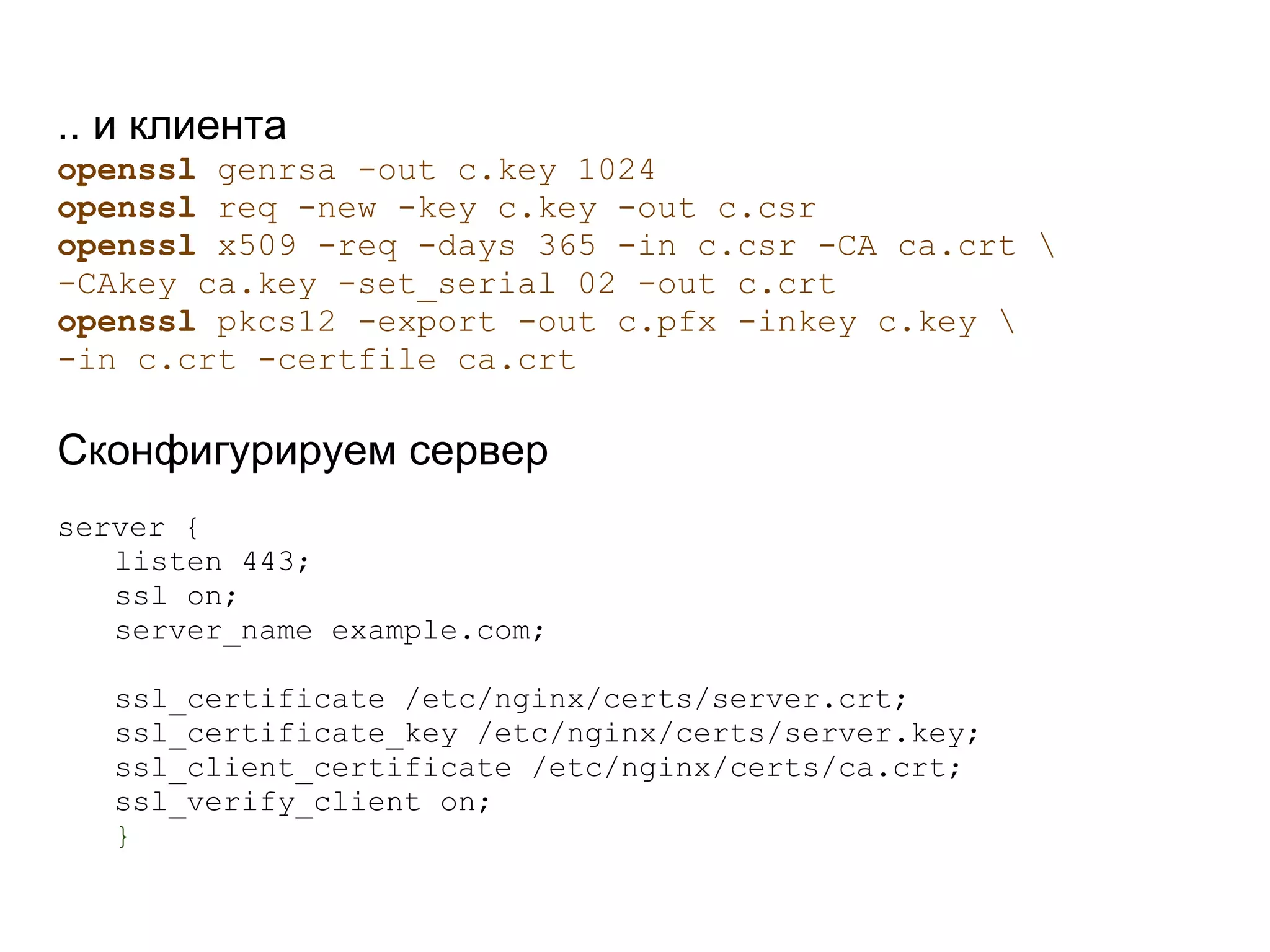

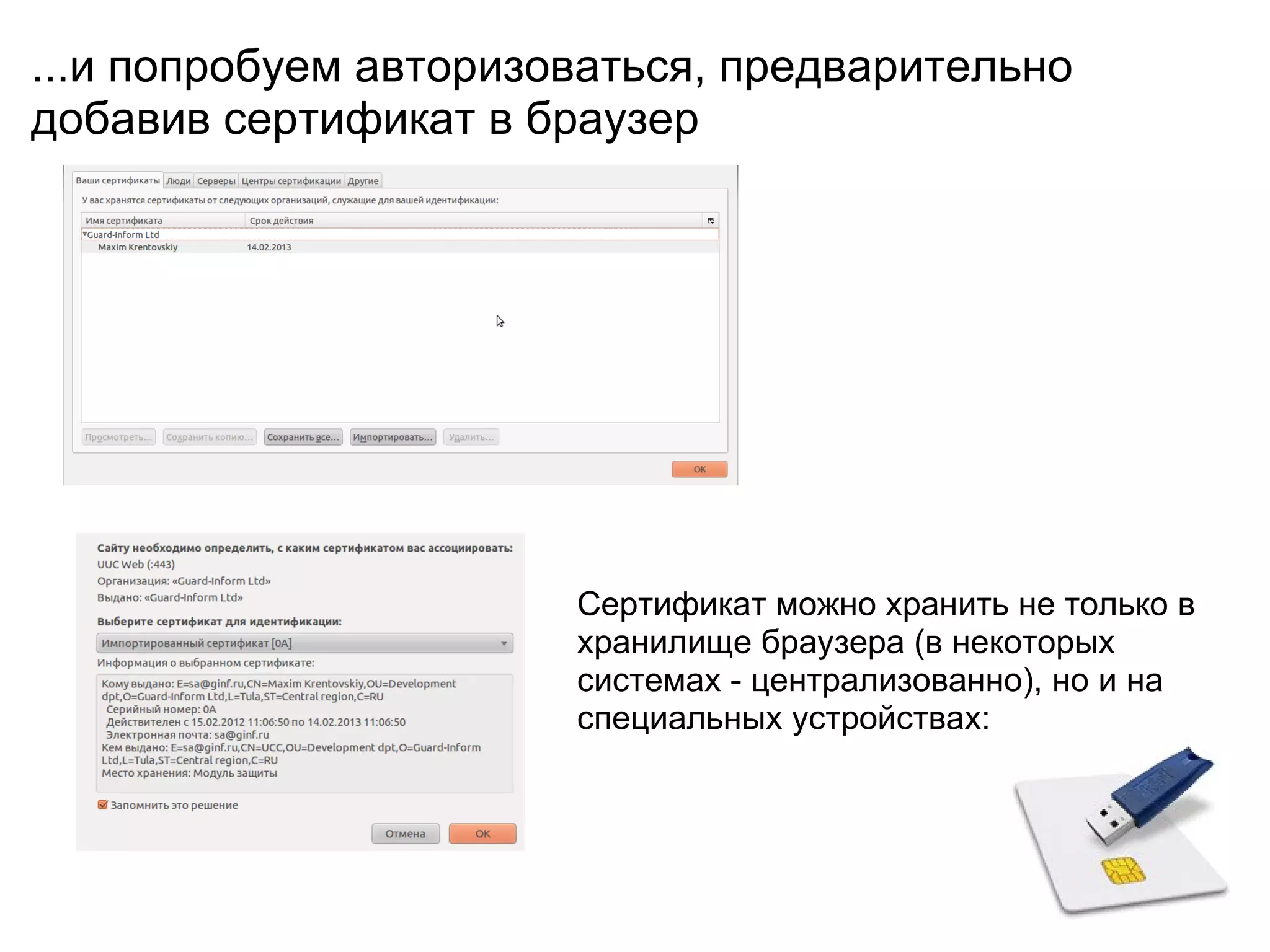

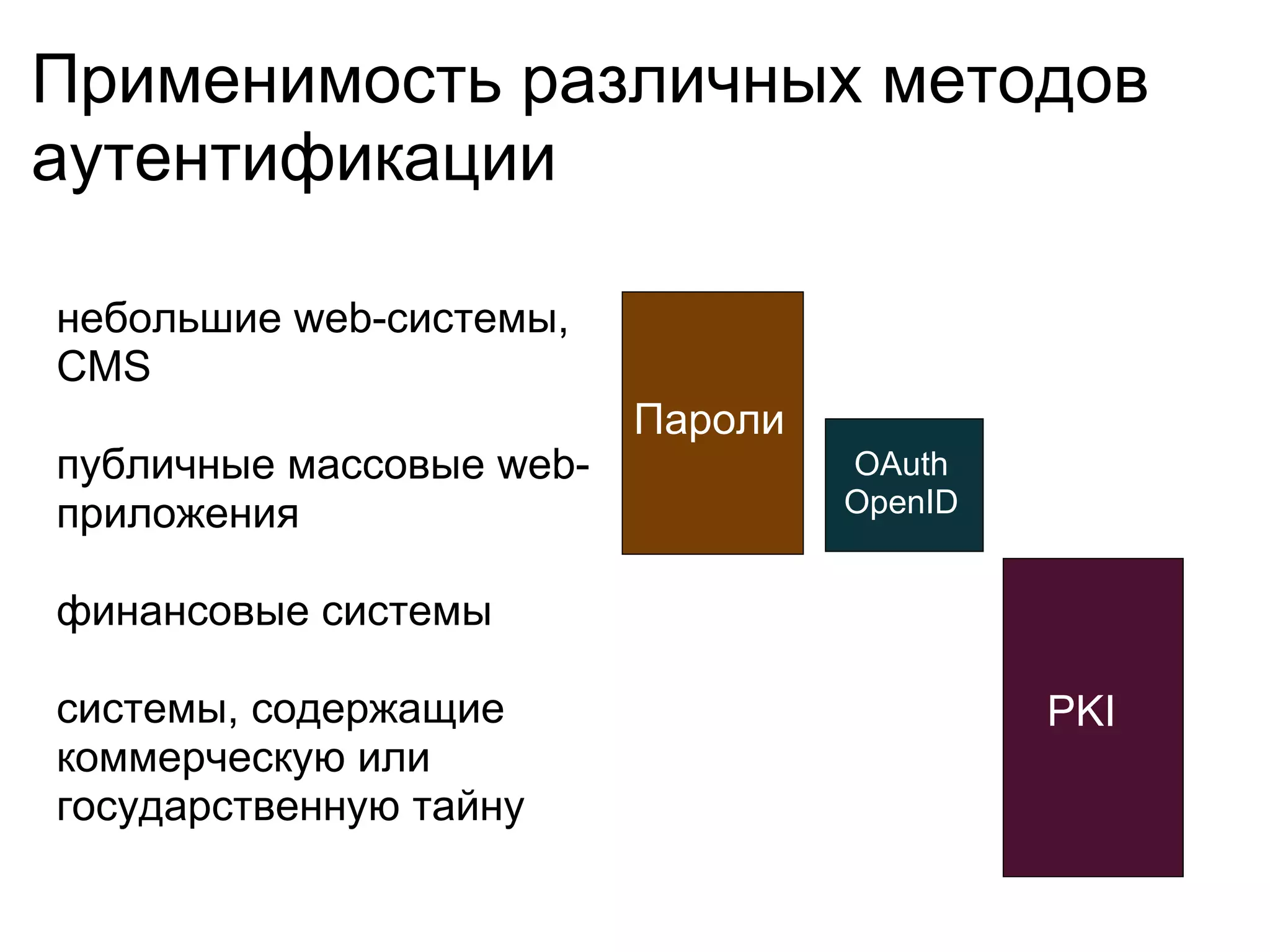

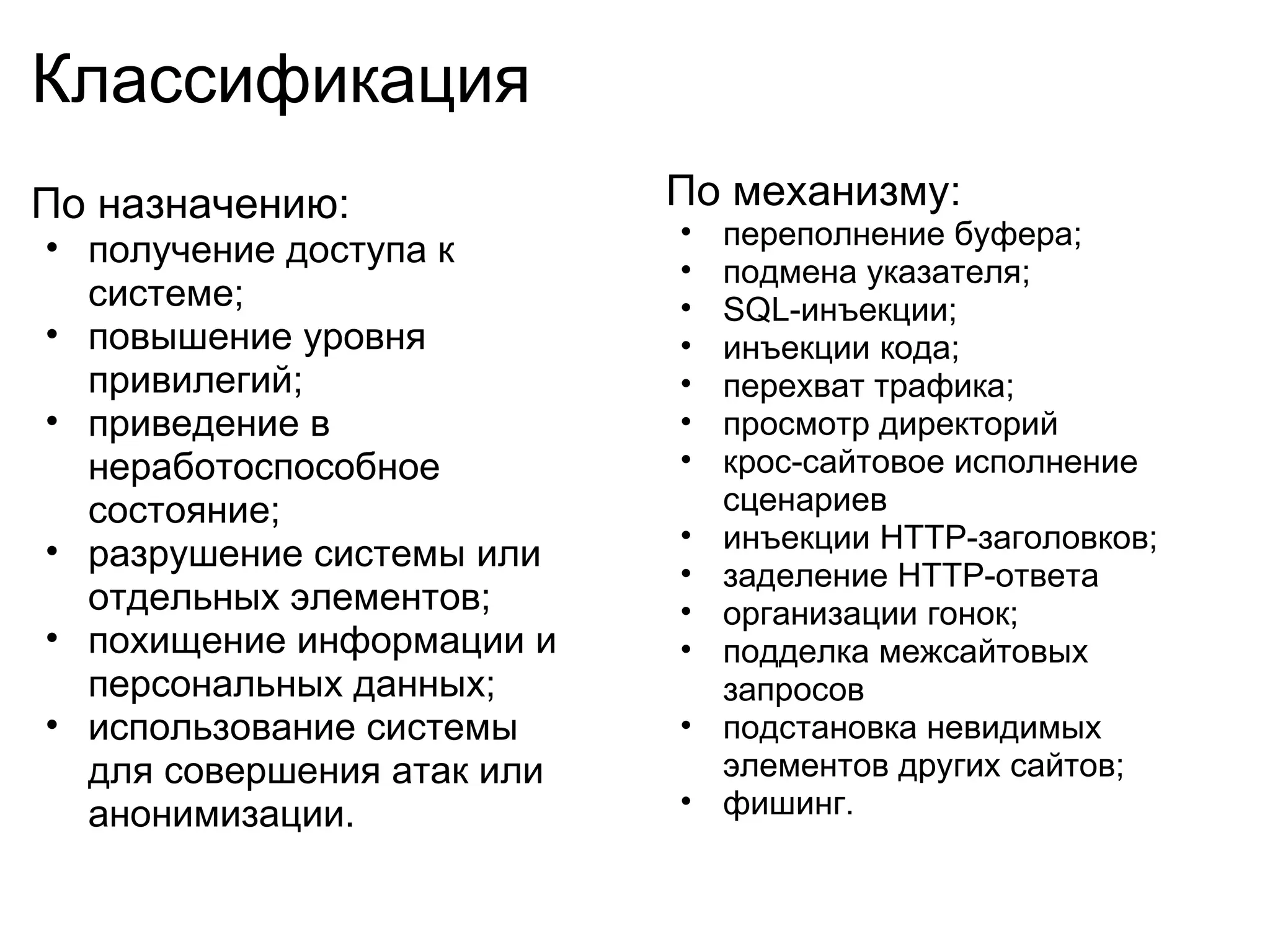

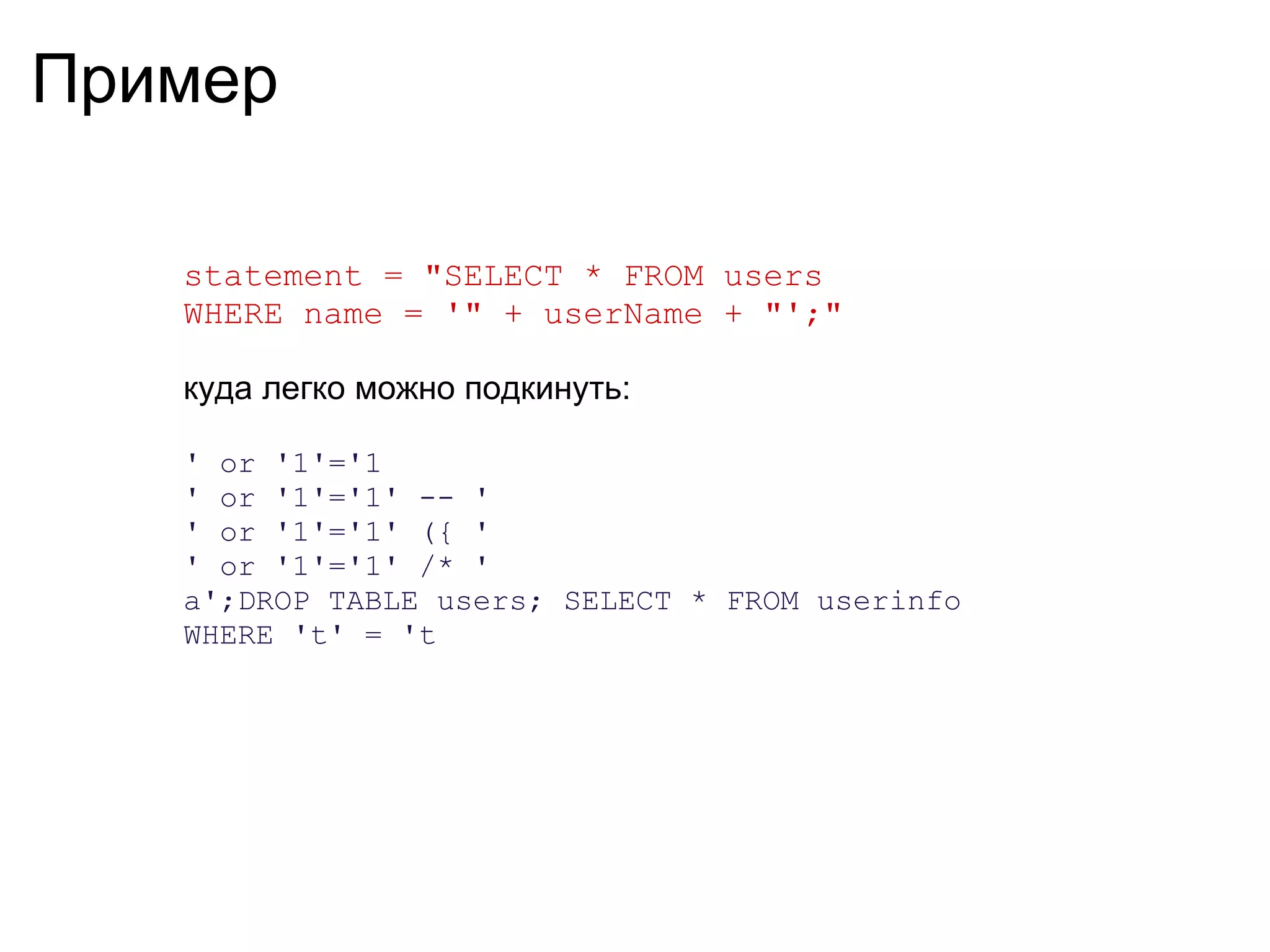

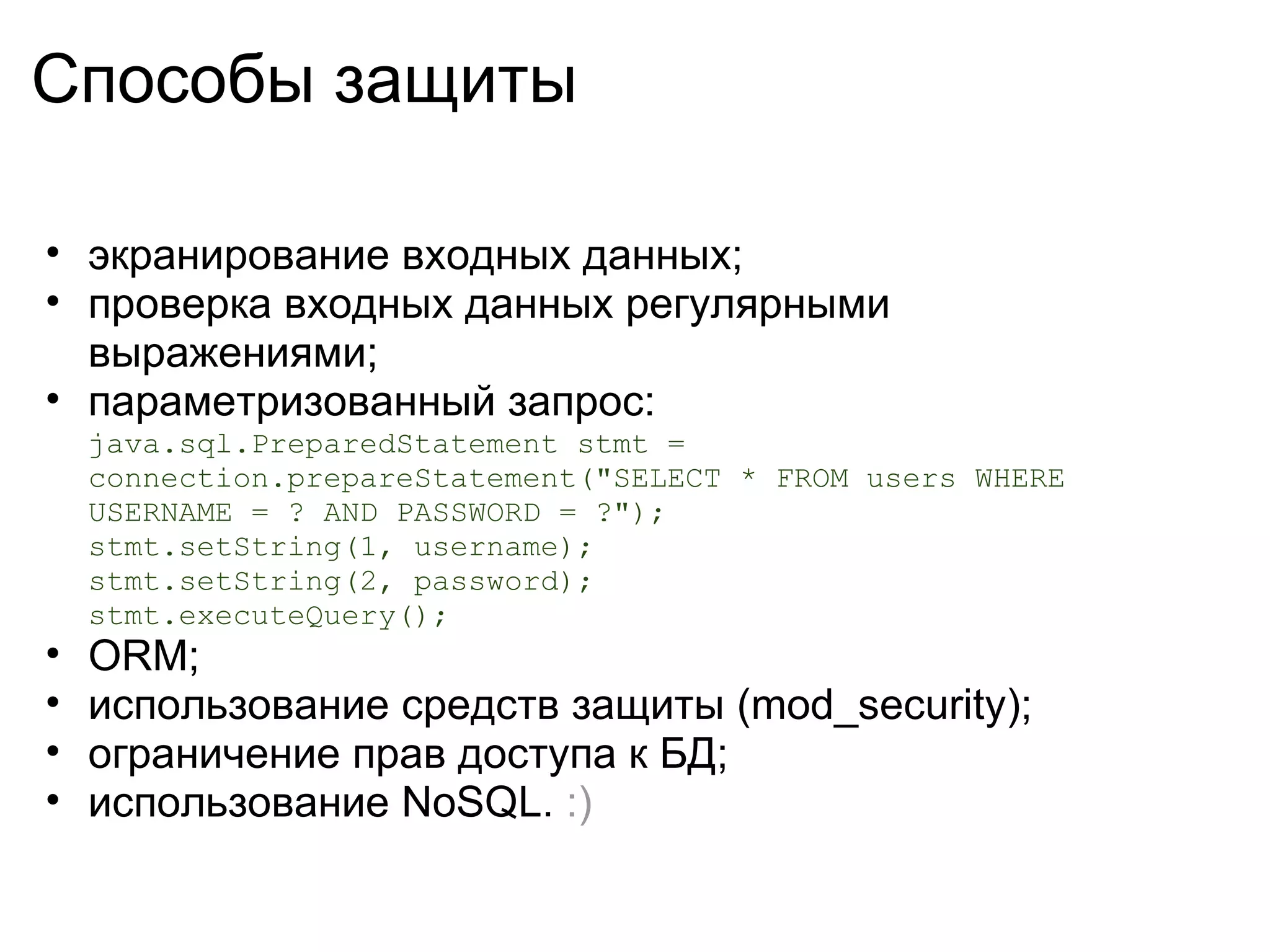

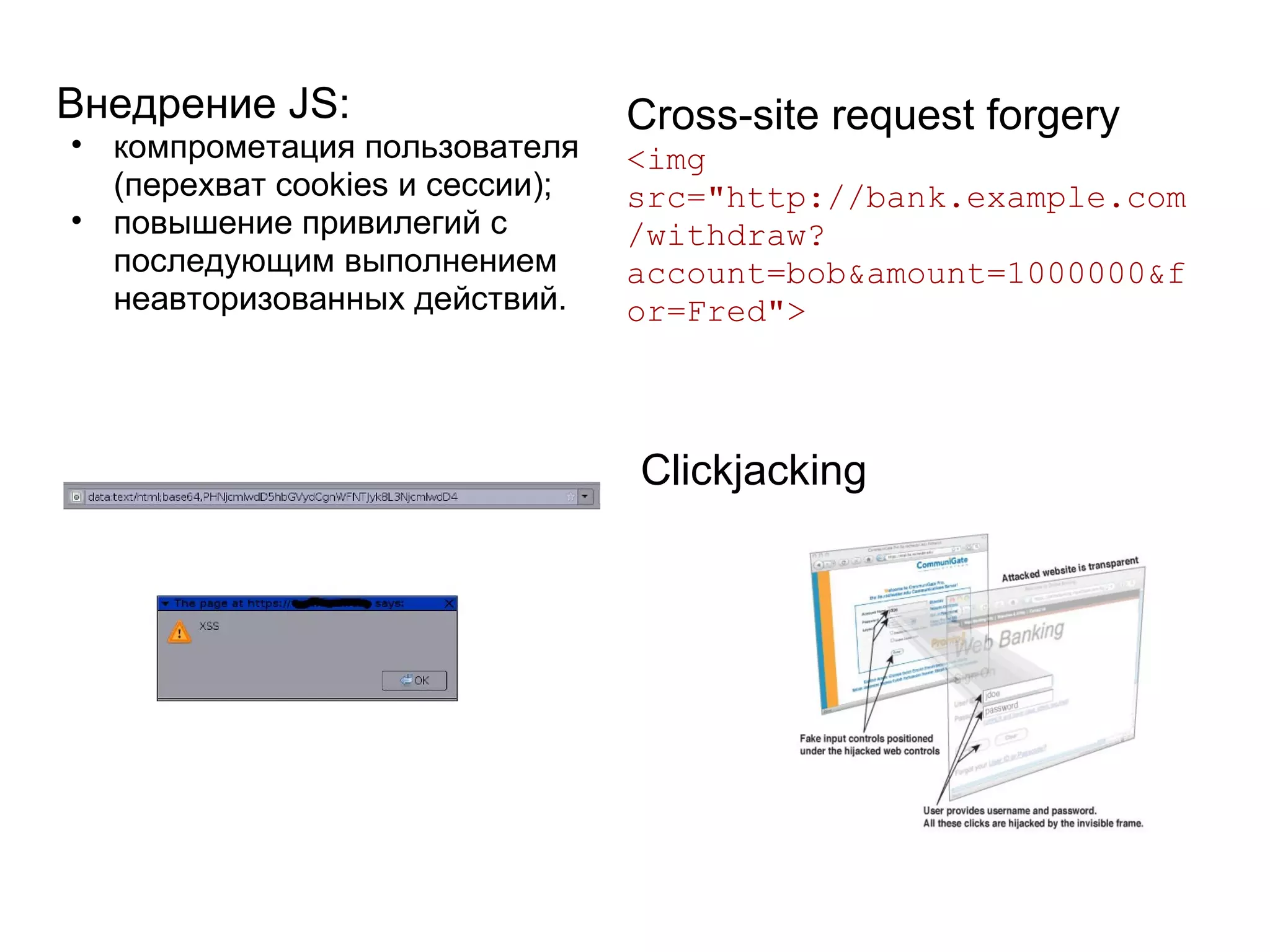

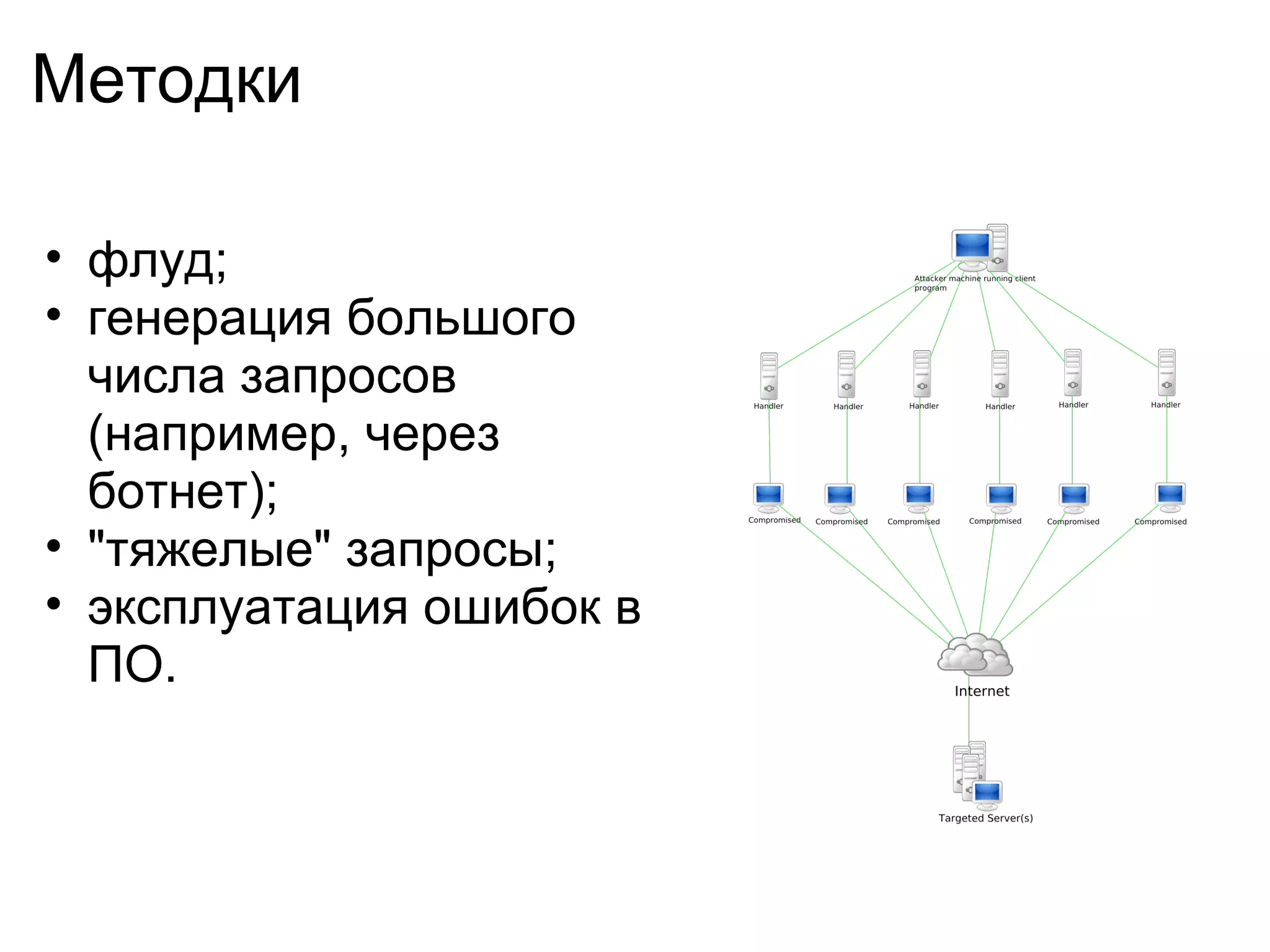

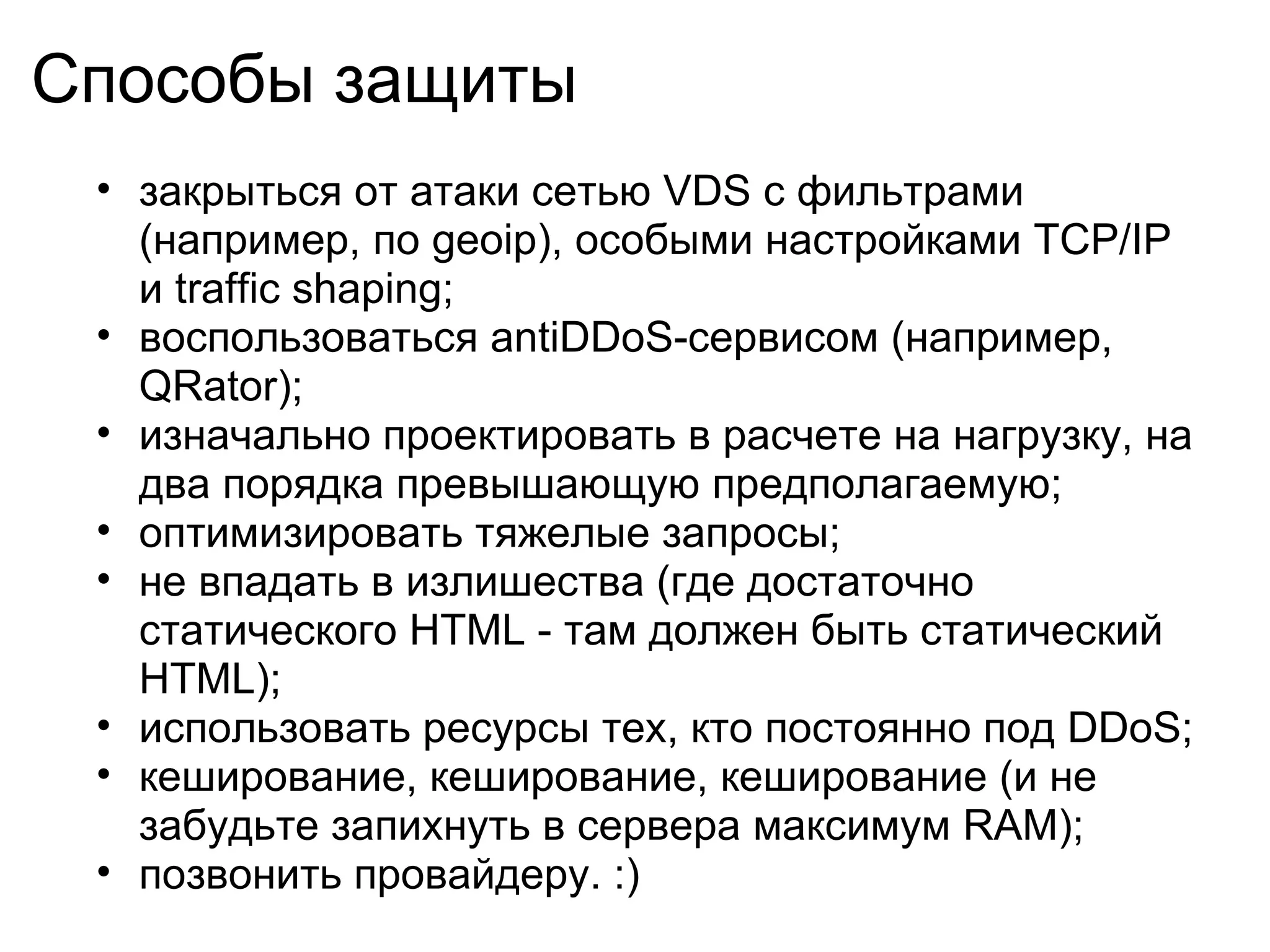

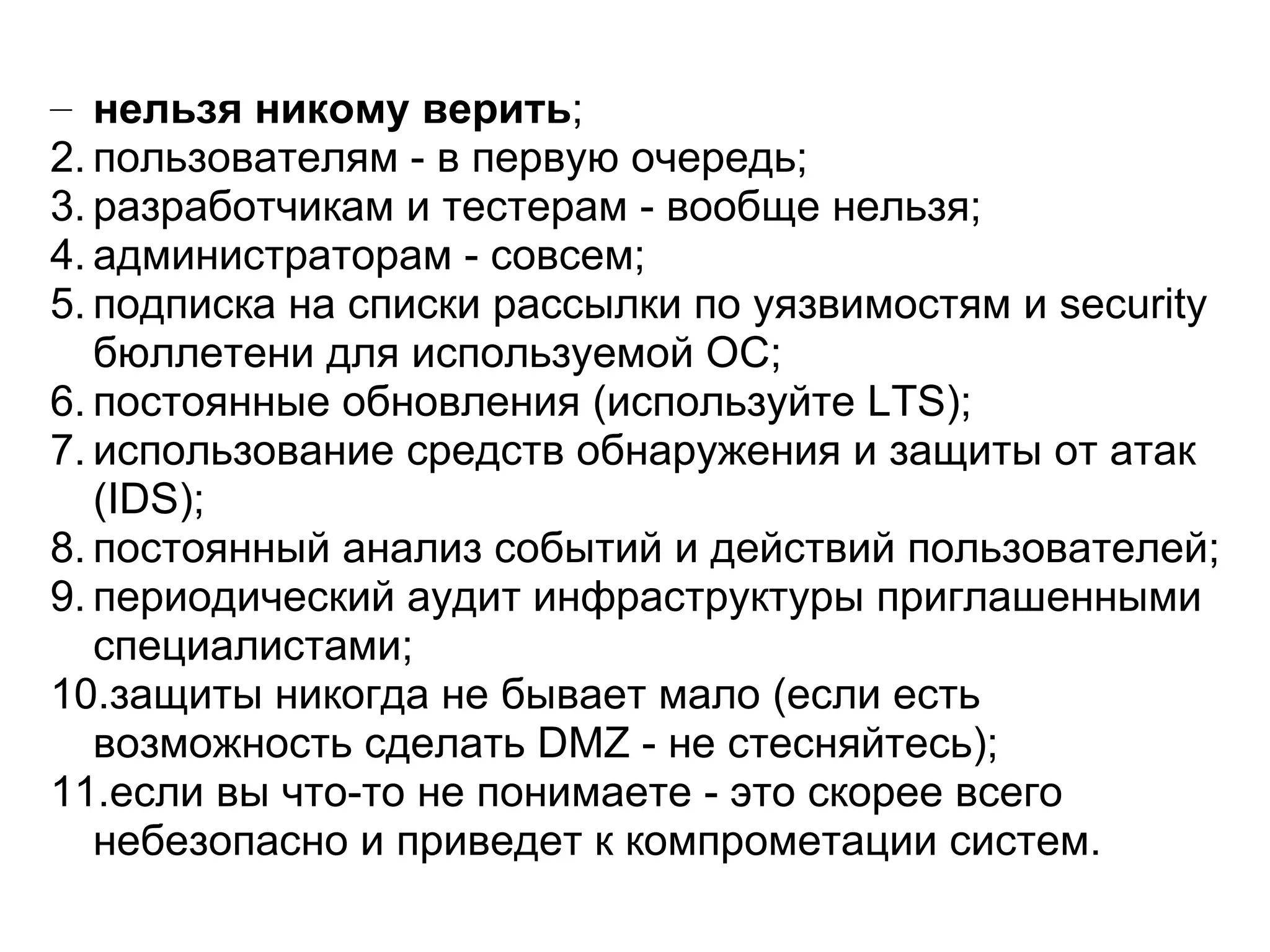

Документ описывает ключевые аспекты информационной безопасности вэб-приложений, включая методы аутентификации, авторизации и типы атак. Он подчеркивает важность защиты информации от несанкционированного доступа, а также предлагает рекомендации по улучшению безопасности, такие как регулярные обновления и использование средств защиты. Также документ обсуждает различные методы защиты от атак, включая SQL-инъекции и кросс-сайтовые сценарии.