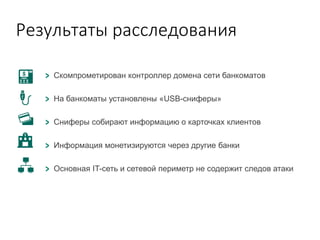

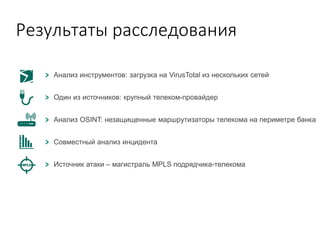

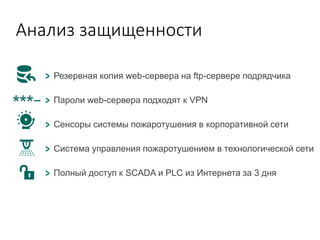

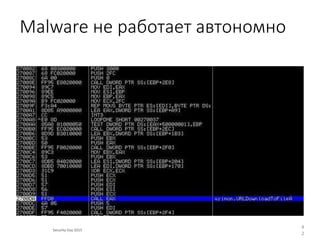

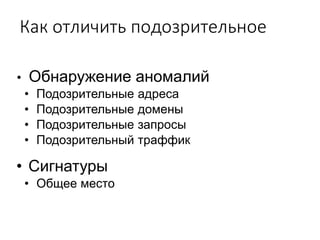

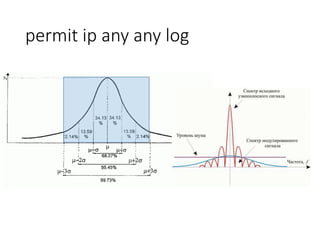

Документ описывает различные аспекты целенаправленных атак, включая методы их проведения и последствия для финансовых учреждений и компаний. В нем также рассматриваются примеры атак, такие как компрометация банкоматов и утечки данных, а также упоминаются инструменты и техники, используемые злоумышленниками. Основное внимание уделяется важности безопасности сетевой инфраструктуры и методам обнаружения угроз.