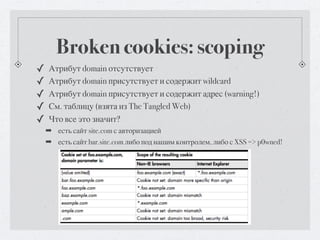

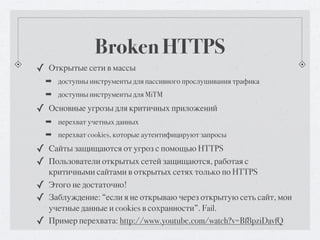

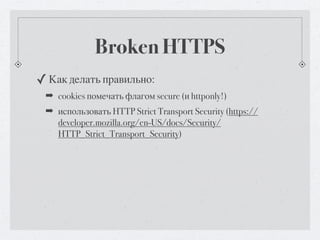

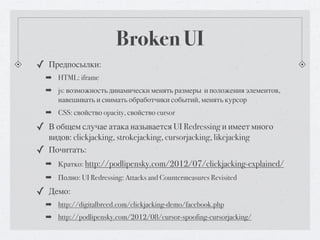

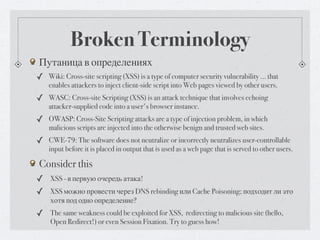

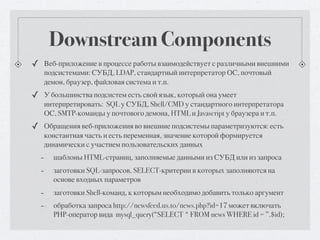

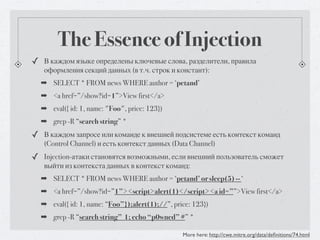

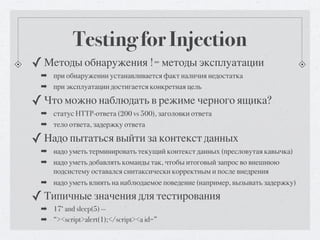

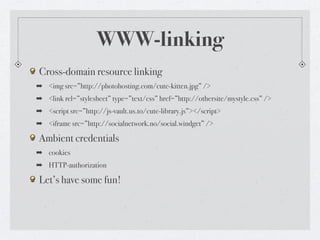

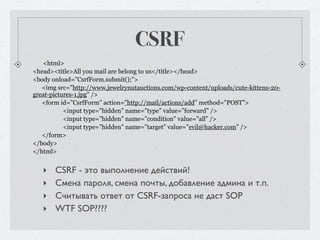

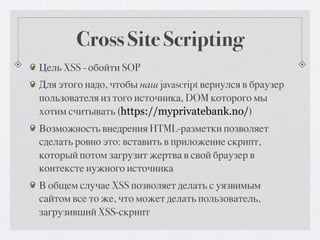

Документ обсуждает уязвимости веб-приложений, такие как XSS, CSRF, и проблемы с безопасностью, вызванные некорректной обработкой пользовательских данных. Он рассматривает путаницу в терминологии и классификации уязвимостей, а также типичные методы обнаружения и эксплуатации атак. Также описываются возможные меры защиты, включая использование HTTPS и ограничения для cookies.

![Broken Terminology

To add insult to injury

✓ “открыт новый класс уязвимостей”

- Simple HowTo: 1) Google for rare DSL with dynamic code execution feature

- 2) Make a PoC when you can inject DSL-commands into DSL-program

- 3) Submit your talk about brand new vulnerability class for conference

✓ “открыт принципиально новый вид атак”

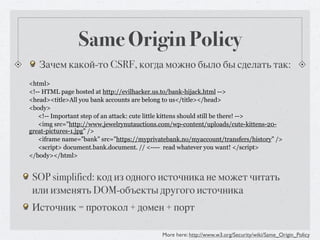

✓ [2005 год] CSRF - новый вид атак?

✓ [2008 год] А UI redressing (Clickjacking)?

✓ Говорят, это все Confused Deputy

✓ Еще говорят, новых классов уязвимостей вообще быть не может

✓ А еще говорят, что классификацию уязвимостей вообще невозможно

построить (см. “A critical analysis of vulnerability taxonomies”)

✓ И последнее: SQLi можно использовать для DoS, можно для Authentication

Bypass, а можно для Authorization Bypass (Privilege Escalation)](https://image.slidesharecdn.com/2012-09-27-risspa-web-121115052518-phpapp02/85/starter-edition-5-320.jpg)

![Insight into weaknesses

Есть классификация по времени появления

✓ проектирование, кодирование, внедрение, эксплуатация, [выведение из эксп.]

Большинство уязвимостей появляется

✓ Из-за отсутствия или неполной реализации механизмов обеспечения ИБ

✓ Из-за некорректной обработки входных данных](https://image.slidesharecdn.com/2012-09-27-risspa-web-121115052518-phpapp02/85/starter-edition-6-320.jpg)

![XSS: common cases

Reflected vs Stored XSS vs [DOM-based]

✓ reflected могут быть отражены AntiXSS фильтрами в браузерах (IE, Chrome,

NoScript)

✓ про экслуатацию DOM-based затруднительно узнать из логов сервера

With user interaction vs W/o user interaction

Browser specific vs Browser agnostic

XSS over CSRF](https://image.slidesharecdn.com/2012-09-27-risspa-web-121115052518-phpapp02/85/starter-edition-16-320.jpg)

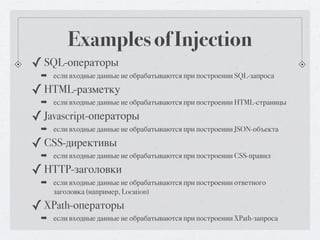

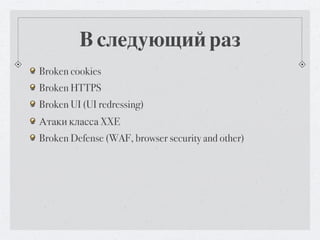

![Broken cookies

✓ Нужны для реализации сессий (сеансов)

✓ Де-факто используются для аутентификации запросов

✓ Формат Set-Cookie: <name>=<value>[; <name>=<value>]...

[; expires=<date>][; domain=<domain_name>] [; path=<some_path>]

[; secure][; httponly]

✓ Scoping: cookie SoP != DOM SoP

➡ Не ограничены портом и протоколом (cookie с http://example.com/ уйдут на

https://example.com:8080/)

➡ Трудно ограничить домен

➡ Протокол можно ограничить флагом secure

✓ Read more: http://code.google.com/p/browsersec/wiki/Part2#Same-

origin_policy_for_cookies](https://image.slidesharecdn.com/2012-09-27-risspa-web-121115052518-phpapp02/85/starter-edition-19-320.jpg)