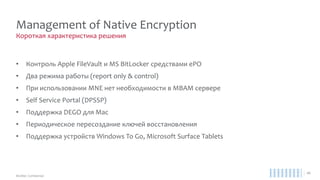

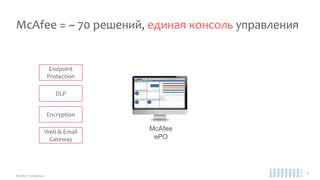

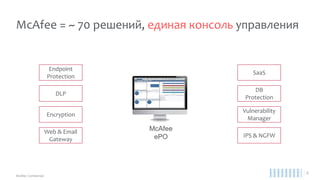

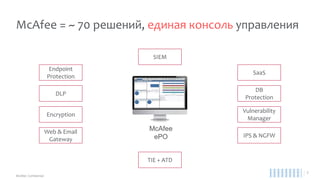

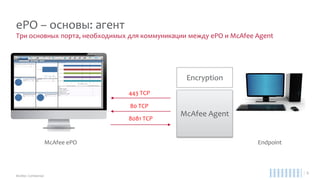

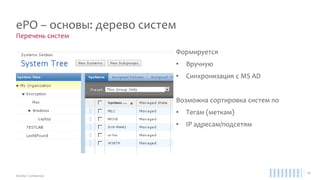

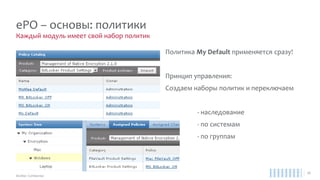

Документ представляет собой подробное руководство по инструментам защиты от McAfee, освещая управление безопасностью конечных точек, обработку веб и email-трафика, а также шифрование данных. Он включает описание различных компонентов и решений, таких как Virusscan, Data Loss Prevention, и возможности применения ePolicy Orchestrator. Также рассматриваются лучшие практики настройки и управления защитой с помощью централизованных систем.

![Secure Container for Android

EMM (защита мобильных устройств)

• Полноценная синхронизация ящика, контактов и календаря

• Все данные включая кэш шифруется [AES 256]

• Запрет передачи вложения сторонним приложениям

• При переборе пароля автоматически затирается

• При увольнении достаточно затереть только содержимое контейнера

• Встроенный просмотр основных форматов: Word, Excel, PDF

• Управляется из ЕММ, может быть развернут принудительно](https://image.slidesharecdn.com/maeps2015270815vrad-150902080810-lva1-app6892/85/Intel-Security-Endpoint-Protection-2015-44-320.jpg)