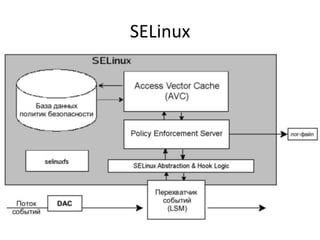

Документ обсуждает уязвимости операционных систем, особенно связанные с переполнением буфера и методами защиты, такими как маркерные значения и рандомизация адресного пространства. Также рассматриваются атаки на основе return-oriented programming, которые позволяют обойти стандартные механизмы защиты. В заключении отмечается, что, хотя современные методы защиты значительно усложняют атаки, они не могут полностью предотвратить исполнение вредоносного кода.

![Искажение

адреса

возврата

int

namelen

(void)

{

char

name[21];

gets(name);

return

strlen(name);

}

name[0]

name[1]

….

Адрес

возврата

0xFFFF

0x0

массив

Стек](https://image.slidesharecdn.com/spru-130805084213-phpapp02/85/Operating-Systems-Hardening-7-320.jpg)

![Искажение

указателя

функции

void

dummy(void)

{

prinˆ("Hello

world!

n");

}

int

main(int

argc,

char

**argv)

{

void

(*dummyptr)();

char

buffer[100];

dummyptr=dummy;

strcpy(buffer,

argv[1]);

//

Уязвимость

(*dummyptr)();

}

buffer[0]

buffer[1]

….

dummyptr

Адрес

возврата

0xFFFF

0x0

массив

Стек](https://image.slidesharecdn.com/spru-130805084213-phpapp02/85/Operating-Systems-Hardening-8-320.jpg)

![Искажение

указателей

данных

foo(char

*

arg)

{

char

*

p

=

arg;

//

уязвимый

указатель

char

a[40];

//

переполняемый

буфер

gets(a);

//

уязвимость

gets(p);

//

искажение

кода

}

a[0]

a[1]

….

p

arg

0xFFFF

0x0

массив

Стек

Адрес

возврата](https://image.slidesharecdn.com/spru-130805084213-phpapp02/85/Operating-Systems-Hardening-9-320.jpg)

![vic&m

cat

>

vic&m.c

<<

"EOF"

#include

<stdio.h>

int

main()

{

char

name[64];

prinˆ("%pn",

name);

//

Print

address

of

buffer.

puts("What's

your

name?");

gets(name);

prinˆ("Hello,

%s!n",

name);

return

0;

}

EOF](https://image.slidesharecdn.com/spru-130805084213-phpapp02/85/Operating-Systems-Hardening-12-320.jpg)

![Маркерные

значения

a[0]

a[1]

….

EBP

Canary

0xFFFF

0x0

массив

Стек

Адрес

возврата](https://image.slidesharecdn.com/spru-130805084213-phpapp02/85/Operating-Systems-Hardening-17-320.jpg)

![Address

Space

Layout

Randomiza&on

Name[0]

0x7f..ff

Первый

запуск

char

name[64];

prinˆ("%pn",

name);

puts("What's

your

name?");

gets(name);

prinˆ("Hello,

%s!n",

name);

7cb7ba740

Name[0]

Второй

запуск

ef5415a90](https://image.slidesharecdn.com/spru-130805084213-phpapp02/85/Operating-Systems-Hardening-18-320.jpg)