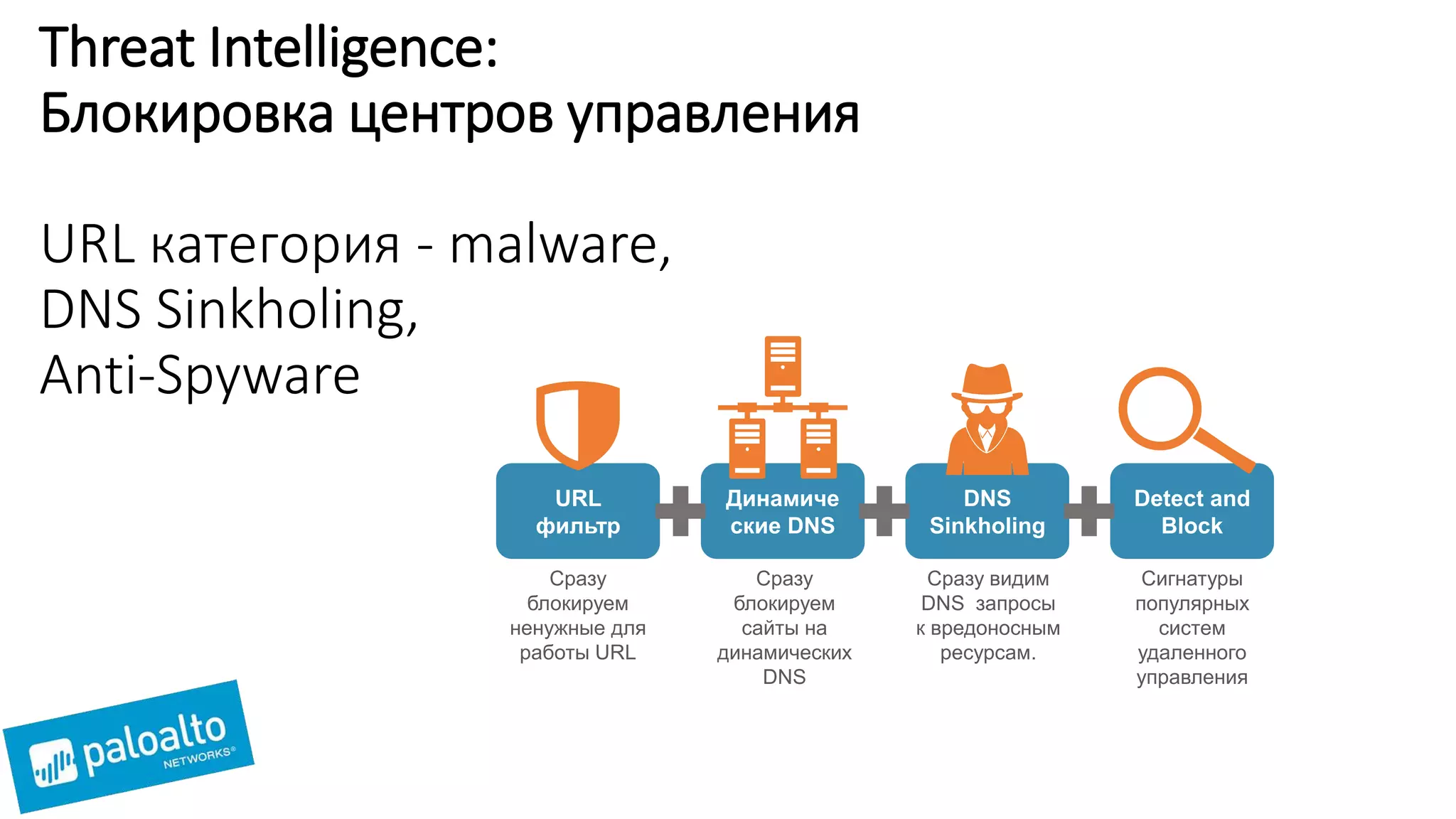

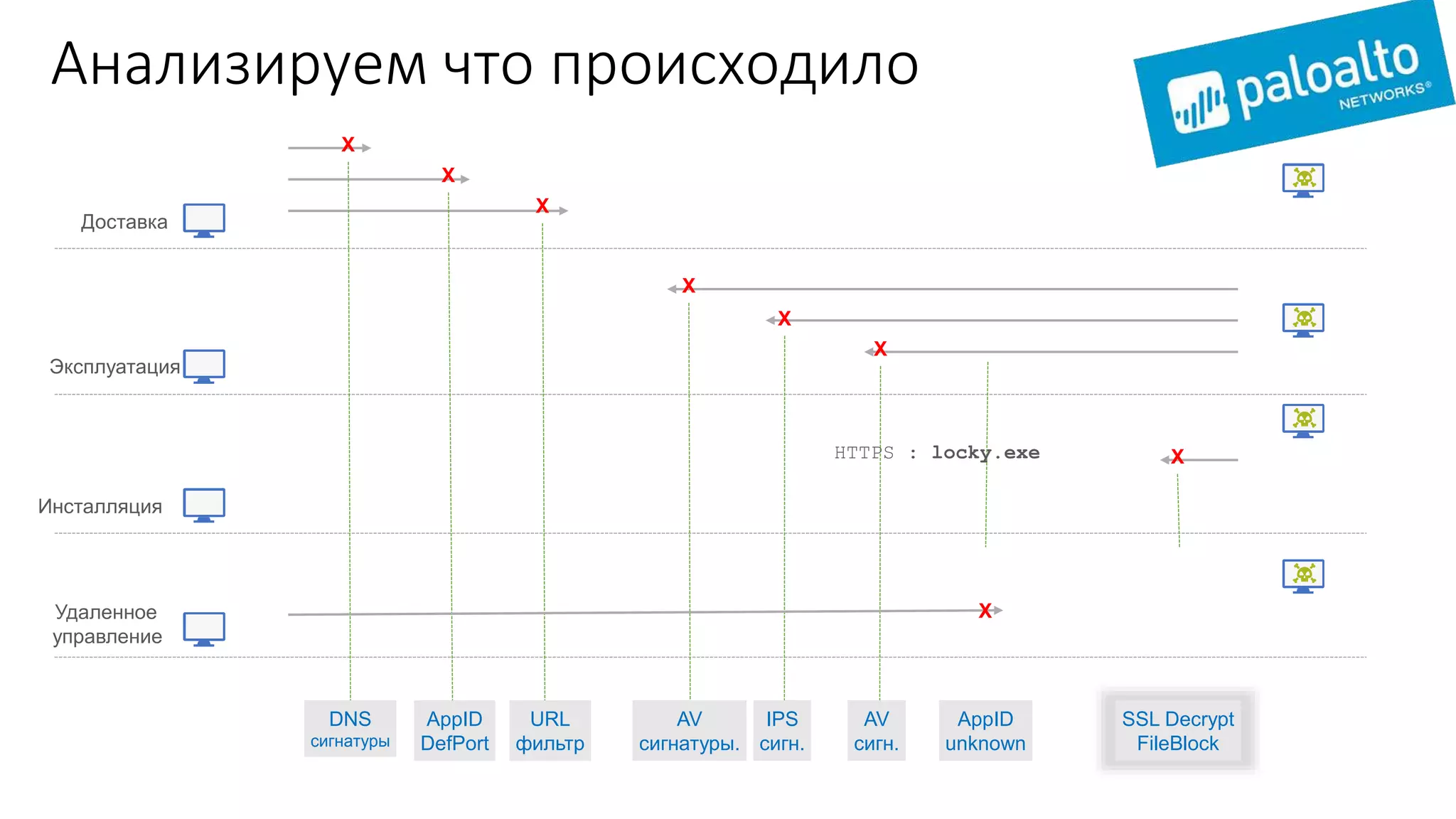

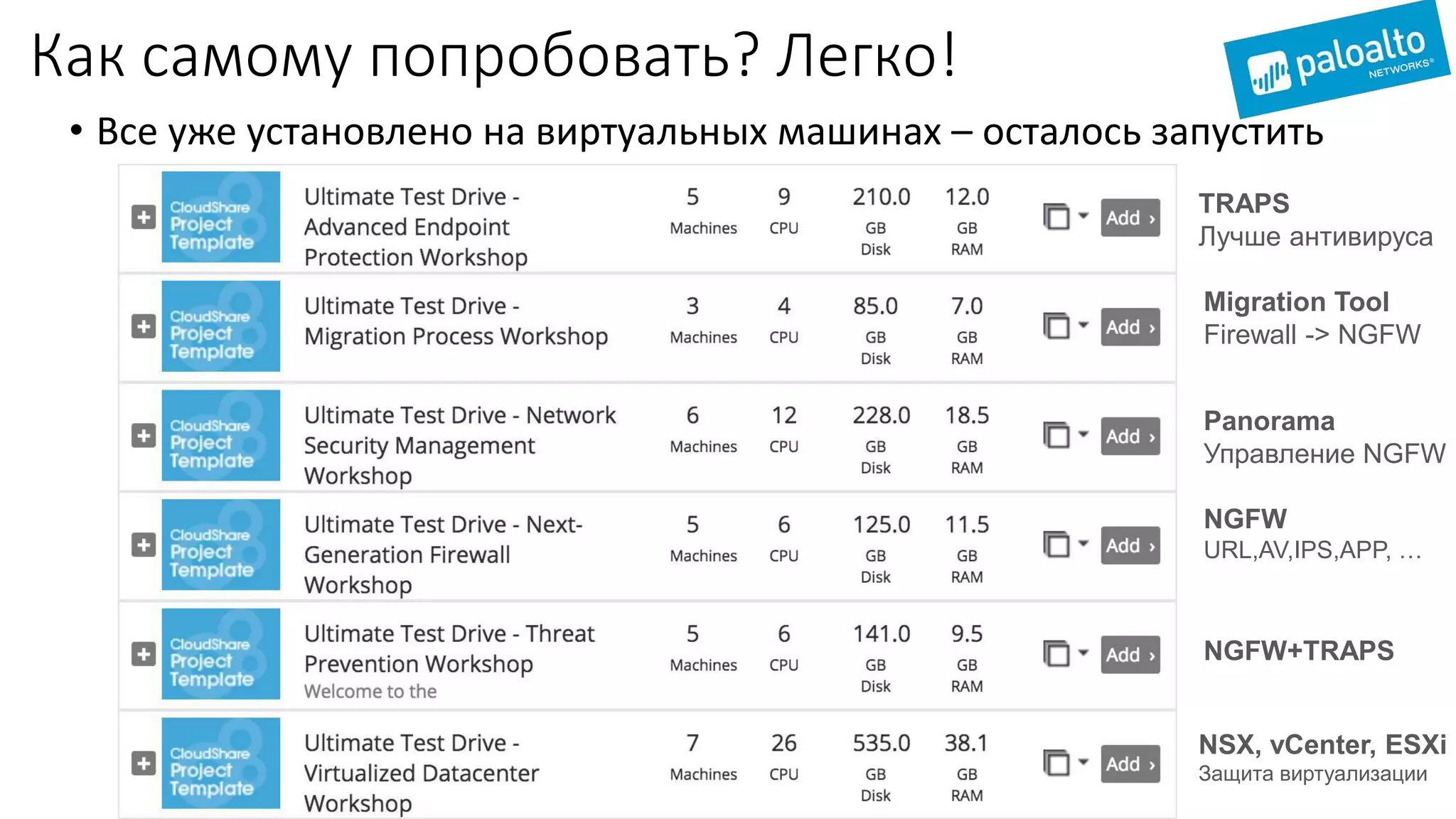

Документ описывает методы защиты от атак хакеров, используя практические примеры и технологии от Palo Alto Networks. Подчеркивается важность блокирования на каждом этапе kill chain для предотвращения атак и демонстрации защиты от современных вредоносных программ, таких как криптолокеры. Кроме того, упоминается использование Threat Intelligence и динамически обновляемых фидов для блокировки угроз.