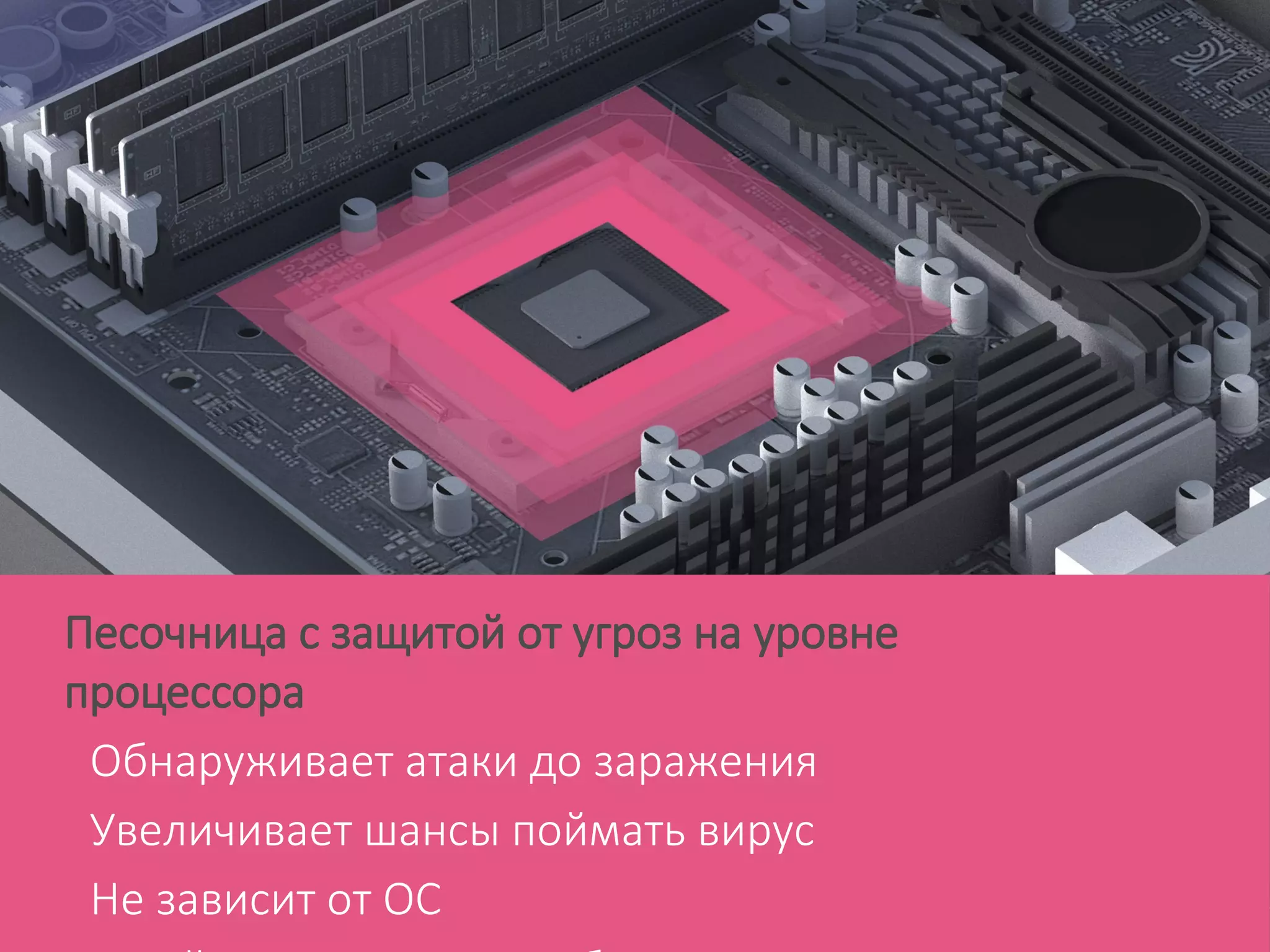

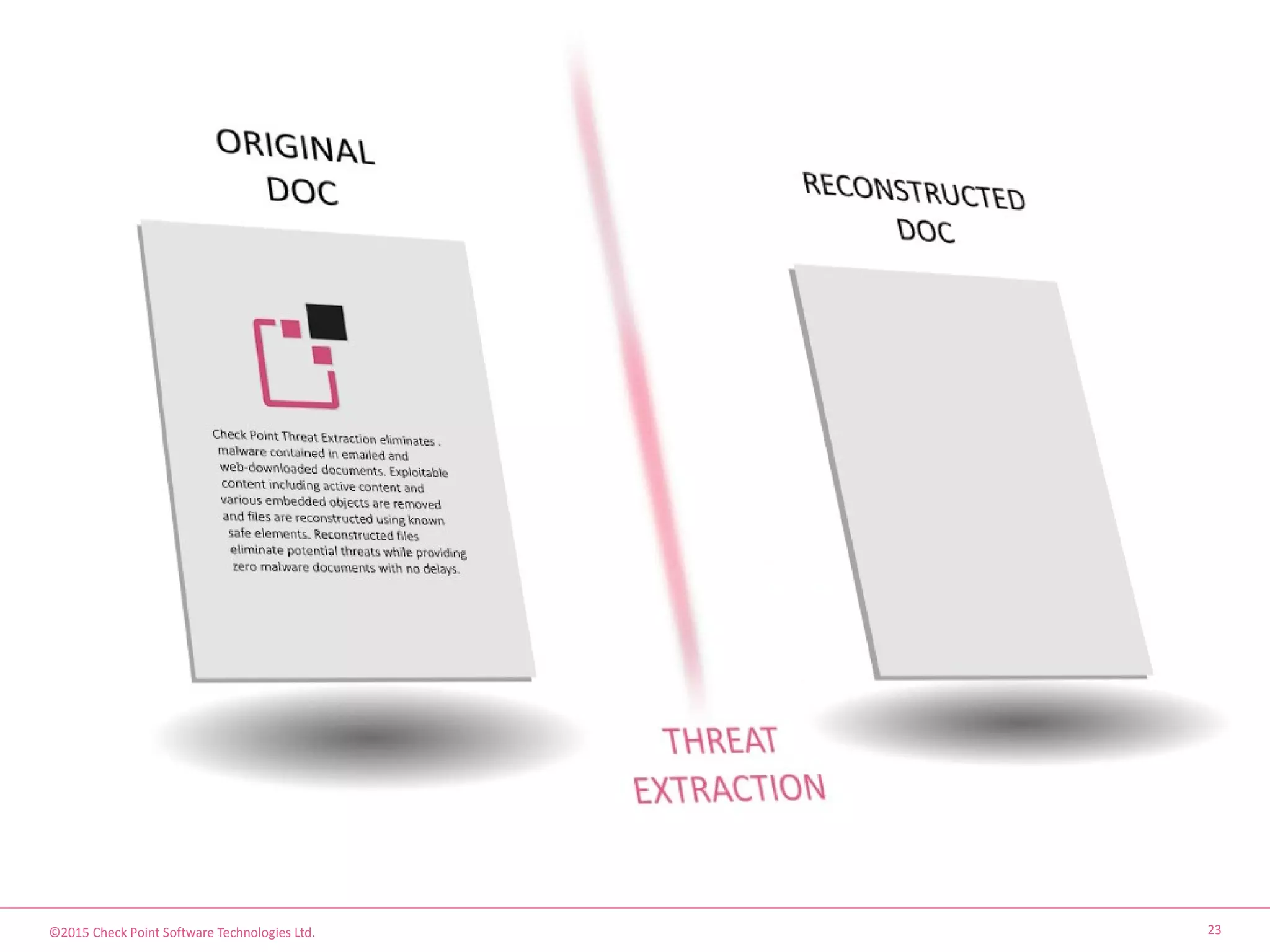

Документ описывает решения безопасности Check Point, включая антивирусные и антибот технологии, а также современные методы защиты, такие как песочница и threat extraction. Он подчеркивает важность защиты рабочих станций и реагирования на инциденты с помощью автоматического анализа и скриптов для восстановления. Основное внимание уделяется уязвимостям и методам предотвращения атак для защиты данных и сетевой инфраструктуры.

![©2015 Check Point Software Technologies Ltd. 24 [Restricted] ONLY for designated groups and individuals

Представляем

AGENT

SandBlast

CHECK POINT](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-24-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 25

Предотвращение угроз на рабочих станциях

[Restricted] ONLY for designated groups and individuals

Незащищенные векторы атаки

Работа

вне офиса

M2M внутри

периметра

Внешние

носители](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-25-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 26

SANDBLAST Агент

З а щи та от н а ц е ле н н ы х а та к н а Ра б оч и х с та н ц и я х

THREAT EXTRACTION &

песочница

для рабочих станций

• Доставляет безопасные

файлы

• Проверяет исходные

файлы

• Защищает скачивания из

интернета и копирования

с внешних носителей

Защита

от нацеленных

атак

Определение и

сдерживание

инфекции

Реакция и

восстановление

[Restricted] ONLY for designated groups and

individuals](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-26-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 27

SANDBLAST

Расширение для

браузера

При скачивании из интернета

Мониторинг

файловой системы для

копируемых файлов

Как работает защита от

направленных атак

[Restricted] ONLY for designated groups and individuals](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-27-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 28

Мгновенная защита при скачивании из

интернета

Доставка безопасного файла

Конвертация PDF для защиты

Или безопасная версия исходного файла

[Restricted] ONLY for designated groups and individuals](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-28-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 29

Самостоятельно, без помощи службы

поддержки

Доступ к исходному файлу

после проверки документа

[Restricted] ONLY for designated groups and individuals](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-29-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 30

SANDBLAST Агент

З а щи та от н а ц е ле н н ы х а та к н а Ра б оч и х с та н ц и я х

Определение и

сдерживание

инфекции

Реакция и

восстановление

[Restricted] ONLY for designated groups and

individuals

Защита

от нацеленных

атак

Анти-бот

для рабочих станций и

карантин

• Обнаруживает и

блокирует общение с

командным центром

• Указывает на зараженный

файл

• Изолирует зараженную

рабочую станцию](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-30-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 32

SANDBLAST Агент

З а щи та от н а ц е ле н н ы х а та к н а Ра б оч и х с та н ц и я х

Реакция и

восстановление

[Restricted] ONLY for designated groups and

individuals

Защита

от нацеленных

атак

Определение и

сдерживание

инфекции

Автоматическое

расследование и

ликвидация последствий

• Расследование – экономия

времени и денег

• Учет сетевой активности

• Взаимодействие с

антивирусом

• Восстановление и

ликвидация последствий](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-32-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 33 [Restricted] ONLY for designated groups and individuals

Ответ на инцидент

предполагает понимание

угрозы

Вопросы при расследовании:

1. Атака реальна?

2. Какие способы проникновения?

3. Какие данные были похищены?

4. Как ликвидировать

последствия?](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-33-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 34

Анализ сетевой активности

[Protected] Non-confidential content

SandBlast Agent Forensics

Обнаружение

бота

Обнаружение

бота Блокировка

управляющего канала

Блокировка

управляющего канала

Зараженная

станция

Зараженная

станция

Командный

центр

Командный

центр

Изучение атакиИзучение атаки](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-34-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 35 [Protected] Non-confidential content

Перехват

коммуникации

Процесс связывается с

командным центром

Перехват

коммуникации

Процесс связывается с

командным центром

Происхождение

атаки

Уязвимость в

Chrome

Происхождение

атаки

Уязвимость в

Chrome

От инцидента к

расследованию

Автоматический

анализ от начала атаки

От инцидента к

расследованию

Автоматический

анализ от начала атаки

Код для

проникновения

Файл запущен в

Chrome

Код для

проникновения

Файл запущен в

Chrome

Атака отслеживается

при перезагузках

Атака отслеживается

при перезагузках

Похищенные данные

Вирус обращался к

документу

Запуск вируса

Вирус запустится

после загрузки

Запуск вируса

Вирус запустится

после загрузки

Скачивание вируса

Вирус скачан и

установлен

Скачивание вируса

Вирус скачан и

установлен

Активация вируса

Запланирована

задача после

загрузки

Активация вируса

Запланирована

задача после

загрузки](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-35-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 36

Что обычно делают после взлома?

Традиционное

расследование

Традиционное

расследование

Надежда на

карантин

антивируса

Надежда на

карантин

антивируса

Восстановление из

образа

Восстановление из

образа

• Работает только для известных угроз

• Антивирус пропустит всё, что было до

обнаружения вируса

• Данные могут быть похищены до

обнаружения

• Работает только для известных угроз

• Антивирус пропустит всё, что было до

обнаружения вируса

• Данные могут быть похищены до

обнаружения

• Не возвращает похищенные данные

• Затратная и разрушительная процедура

• На защитит от повторной атаки

• Не возвращает похищенные данные

• Затратная и разрушительная процедура

• На защитит от повторной атаки

• Расследование требует времени

• Расследование требует редкой

квалификации

• Слишком дорого для каждого инцидента

• Расследование требует времени

• Расследование требует редкой

квалификации

• Слишком дорого для каждого инцидента

[Restricted] ONLY for designated groups and individuals

Обычный подход после инцидента:](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-36-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 37 [Restricted] ONLY for designated groups and individuals

Подозрительная

активность

Детали

Степень

опасности

Вопрос 1: Это реальная атака?

Понимание инцидента

Мгновенный ответ

На важные вопросы](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-37-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 38

Понимание инцидента

Выводы

Детали

Вопрос 2: Какие способы проникновения?

[Restricted] ONLY for designated groups and individuals](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-38-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 39

Понимание инцидента

[Restricted] ONLY for designated groups and individuals

Утерянные

файлы

Вопрос 3: Каков ущерб? Что похищено?](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-39-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 40

От понимания к действиям

Генерация

скрипта для

восстановления

Вопрос 4: Как ликвидировать последствия? Как

восстановиться?

[Restricted] ONLY for designated groups and individuals](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-40-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 41 [Restricted] ONLY for designated groups and individuals

Взгляд на этапы атаки

Интерактивный отчет

• Вся атаки на одном экране

• Отслеживание всех

элементов

• Обзор всех перезагрузок

• Детали по каждому элементу

Интерактивный отчет

• Вся атаки на одном экране

• Отслеживание всех

элементов

• Обзор всех перезагрузок

• Детали по каждому элементу](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-41-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 42

SANDBLAST Агент

З а щи та от н а ц е ле н н ы х а та к н а Ра б оч и х с та н ц и я х

[Restricted] ONLY for designated groups and

individuals

Защита

от нацеленных

атак

Определение и

сдерживание

инфекции

Реакция и

восстановление

](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-42-2048.jpg)

![©2015 Check Point Software Technologies Ltd. 43[Protected] Non-confidential content

Единственное решение с автоматическим

анализом инцидентов и скриптом для

восстановления

Единственное решение с автоматическим

анализом инцидентов и скриптом для

восстановления

SANDBLAST Агент

Другие продукты собирают данные

для анализа

Другие продукты собирают данные

для анализа

SandBlast Агент анализируетSandBlast Агент анализирует](https://image.slidesharecdn.com/check-point-160325082254/75/Check-Point-43-2048.jpg)