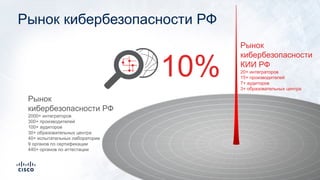

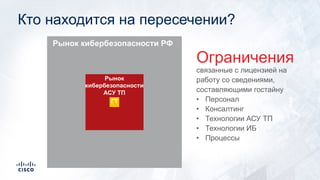

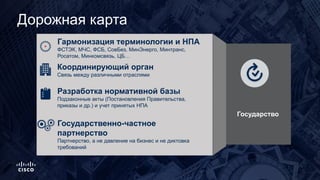

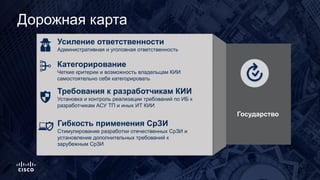

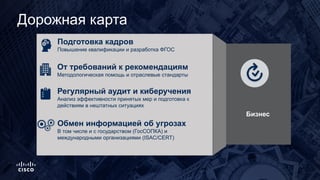

Документ представляет дорожную карту повышения защищенности критической информационной инфраструктуры (КИИ) в России, обсуждая три варианта развития ситуации: рост защищенности, сохранение существующей ситуации и схлопывание рынка. Указывается на необходимость гармонизации терминологии и нормативных актов, а также ключевых аспектах, таких как взаимодействие государства и бизнеса, квалификация кадров и разработка новых стандартов безопасности. В документе также поднимаются вопросы ответственности и интеграции зарубежных технологий с необходимостью защиты критических данных.