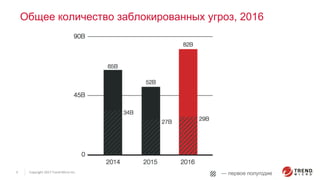

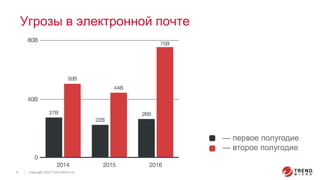

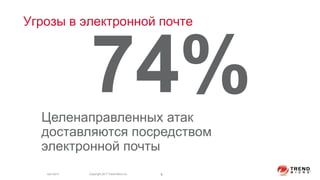

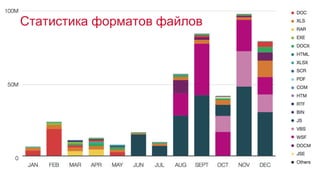

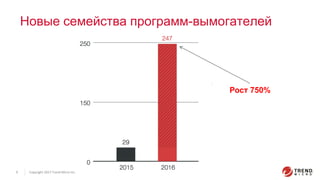

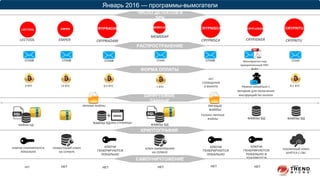

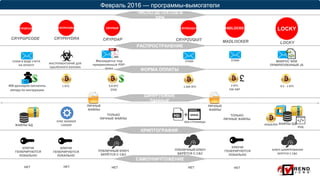

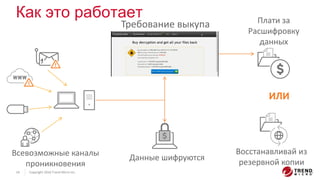

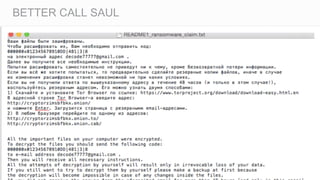

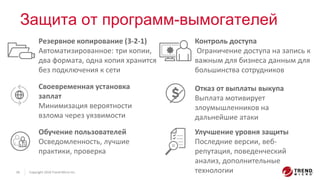

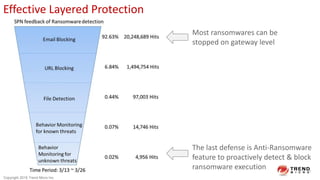

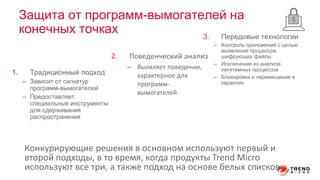

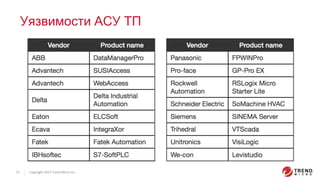

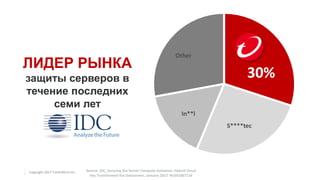

Документ обсуждает угрозы программ-вымогателей и методы защиты от них, подчеркивая, что платить выкуп не рекомендуется. Он предоставляет статистику атак, способы распространения ransomware и важность осведомленности пользователей о безопасности. В документе также выделяются передовые технологии для предотвращения программ-вымогателей и принципы их обнаружения и блокировки.