[2018/10/24に開催した「Lead Initiative 2018 Technical TRACK」の講演資料です]

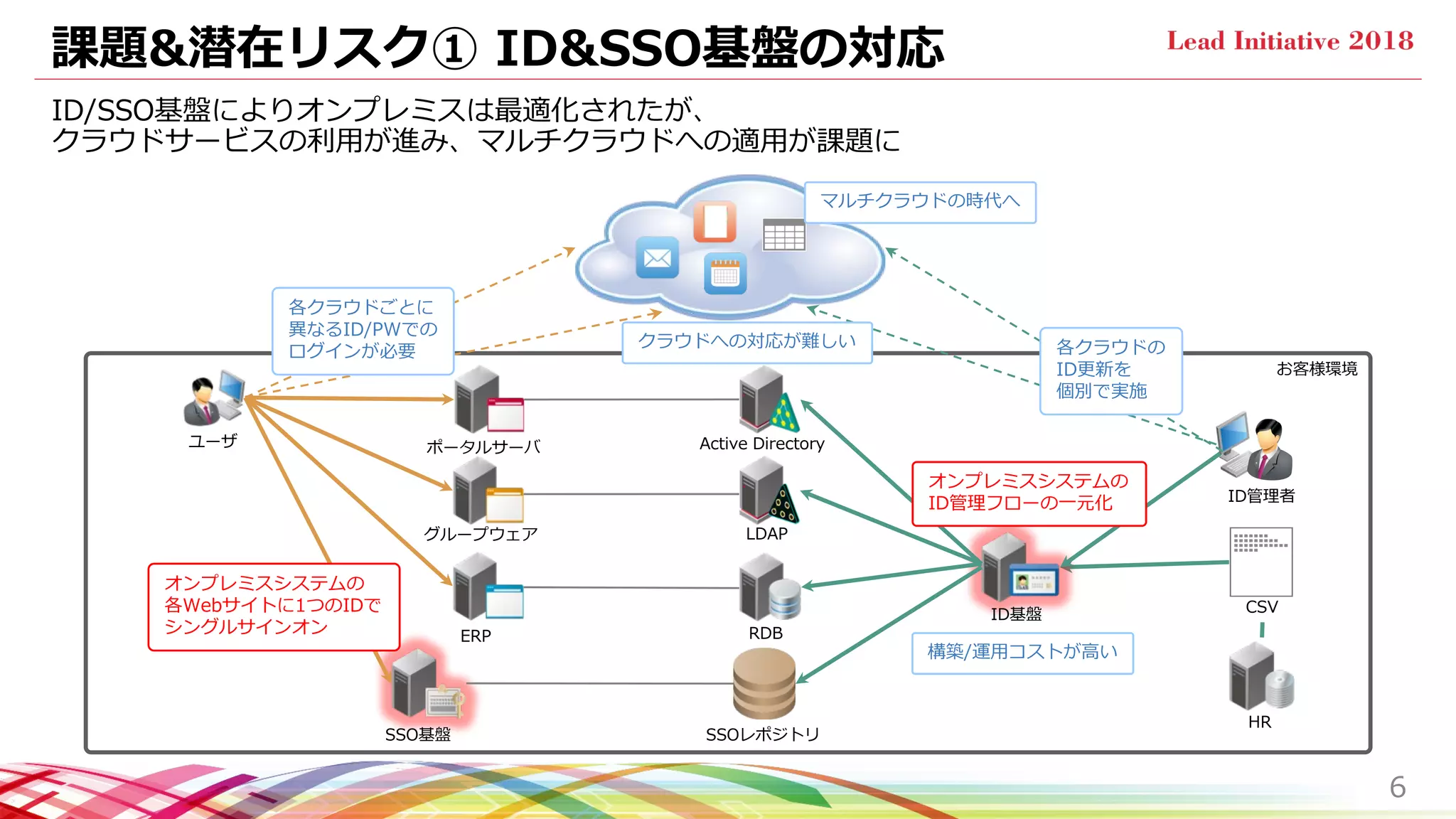

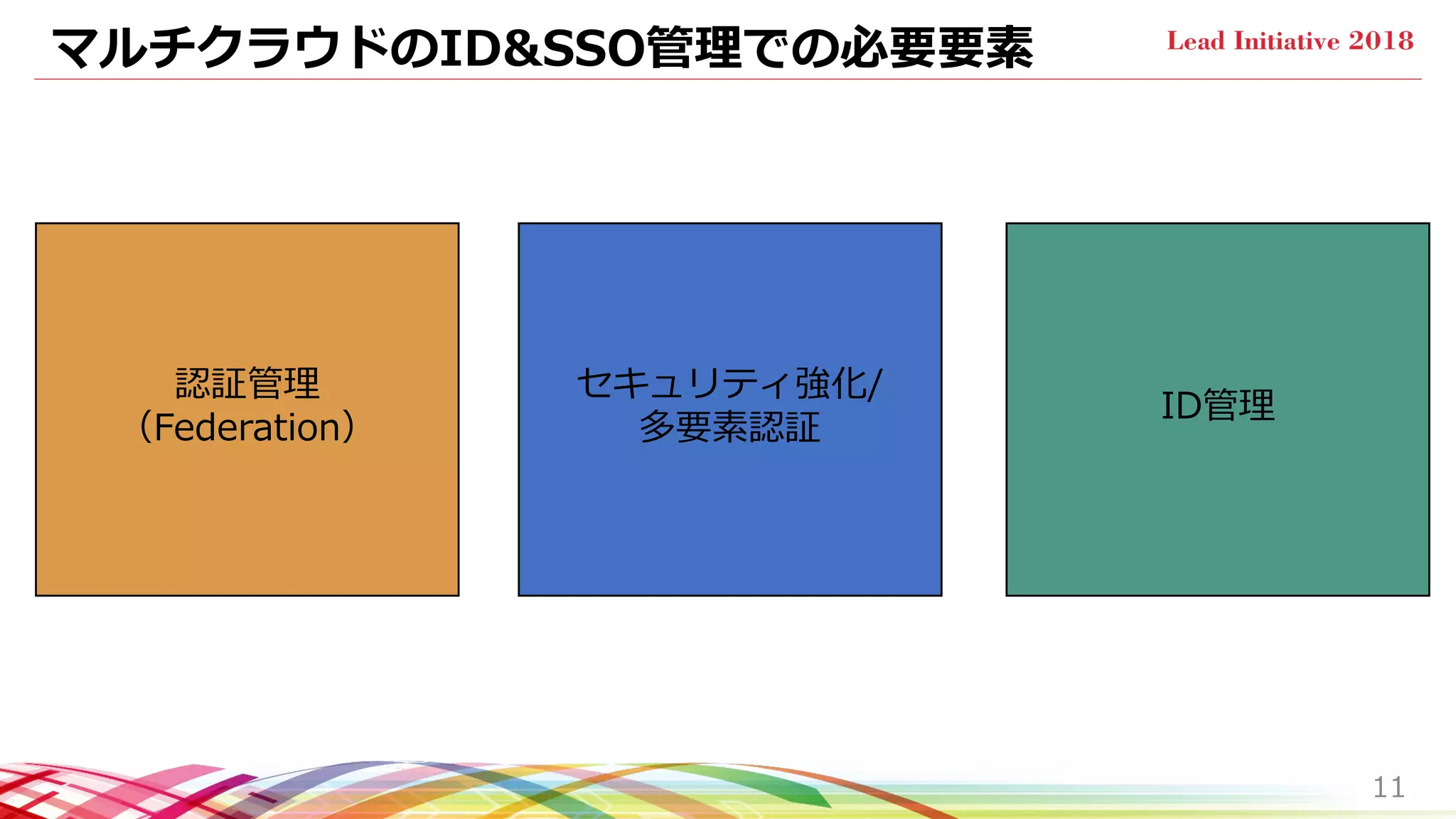

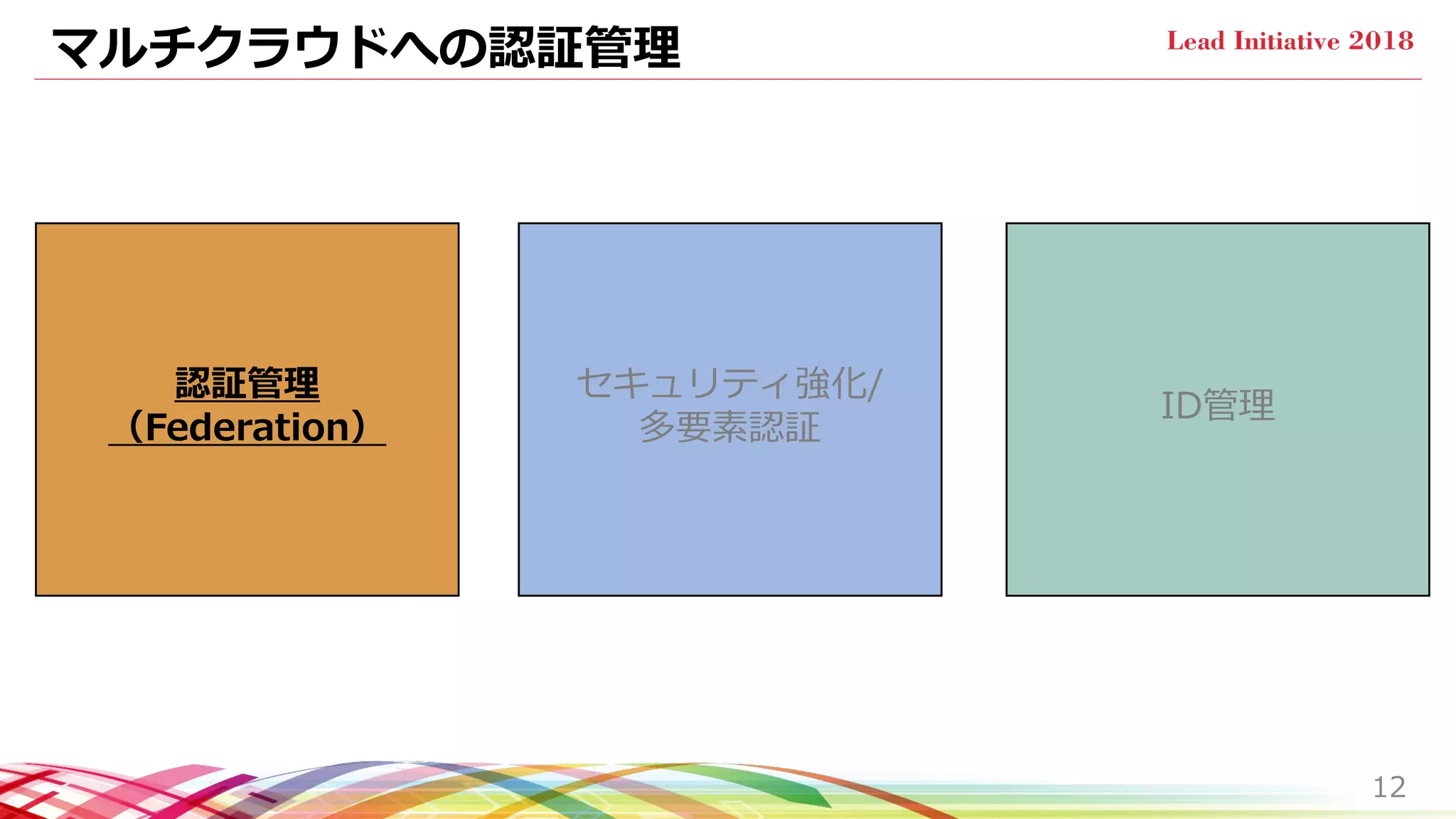

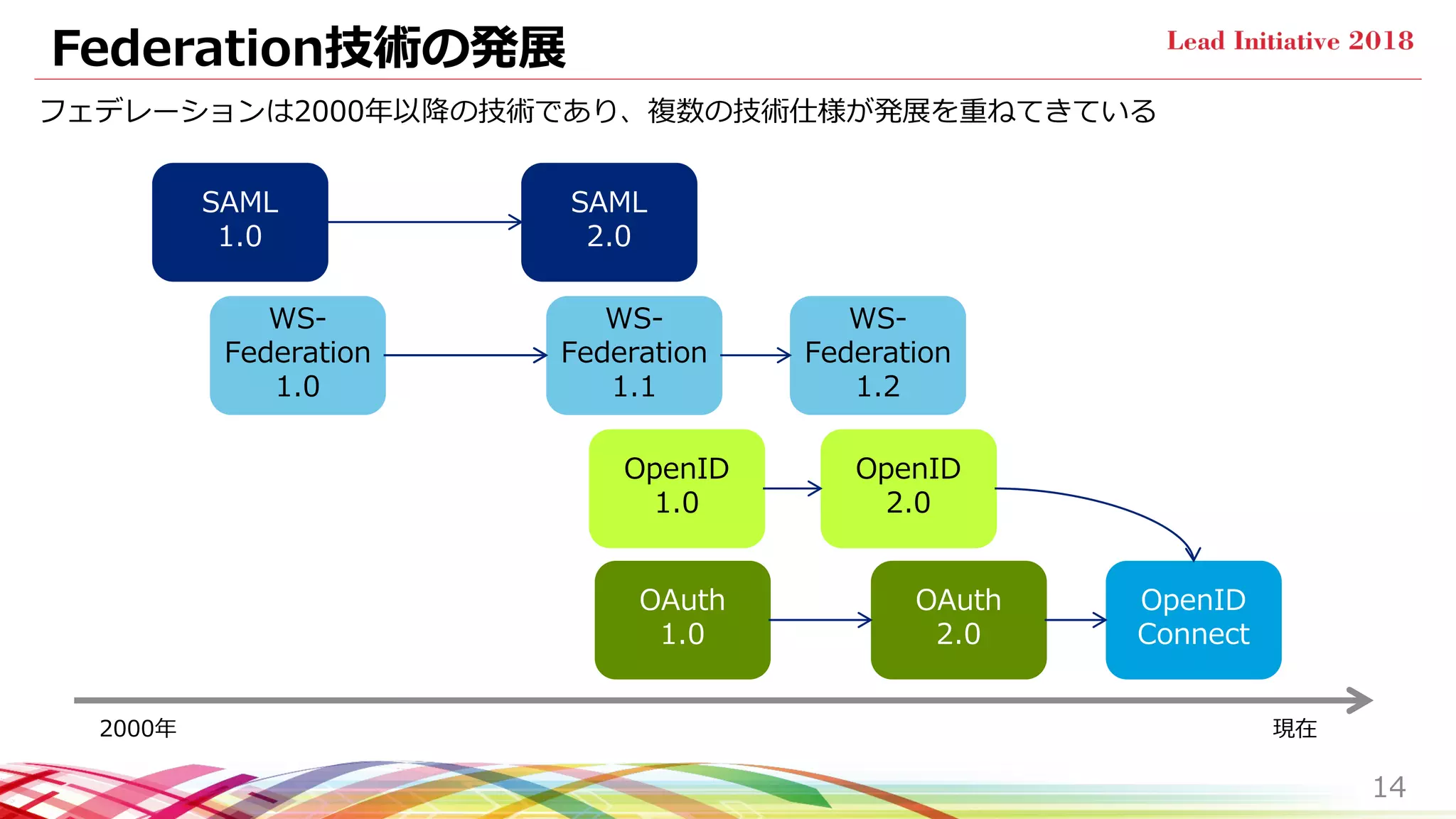

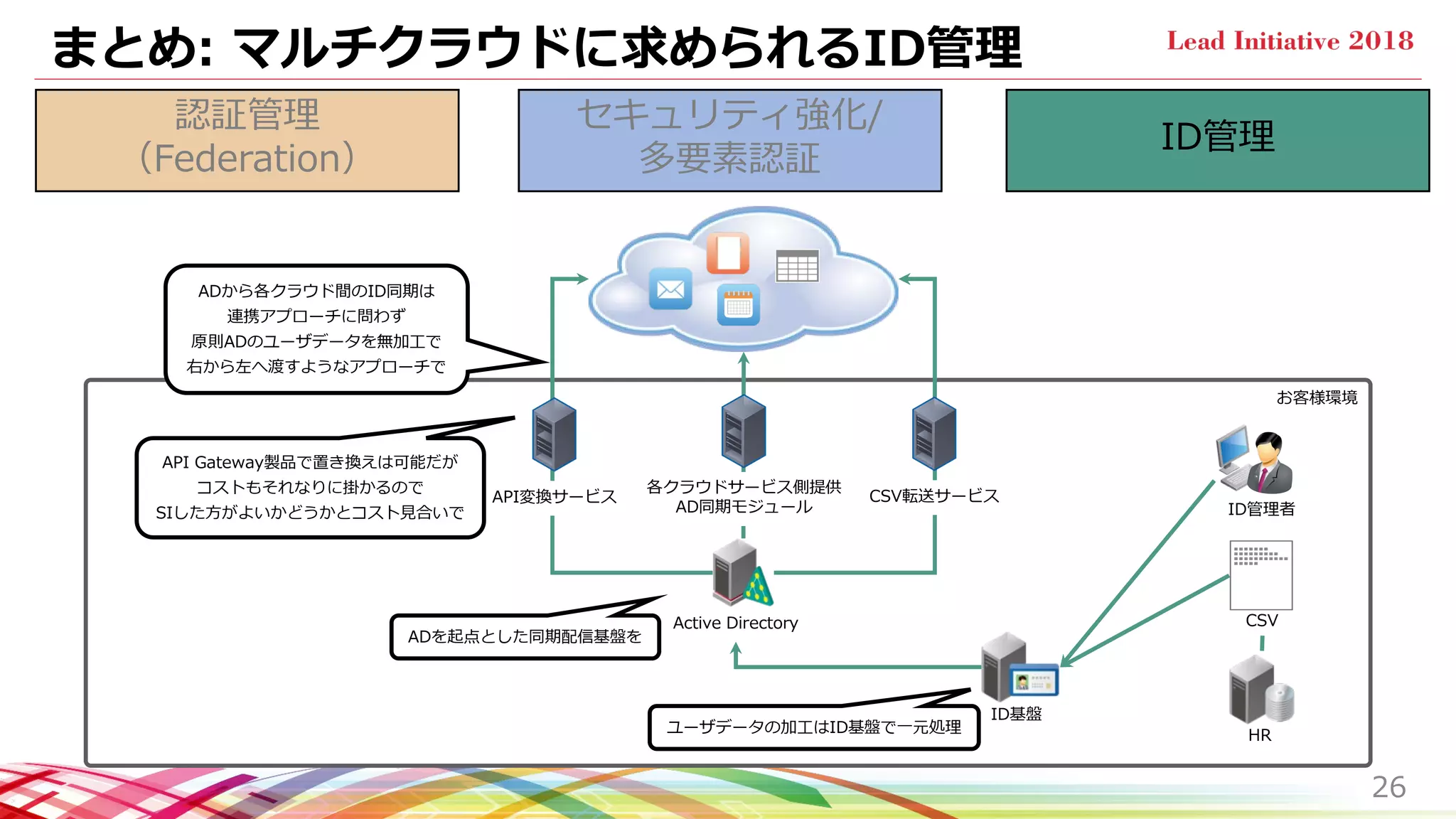

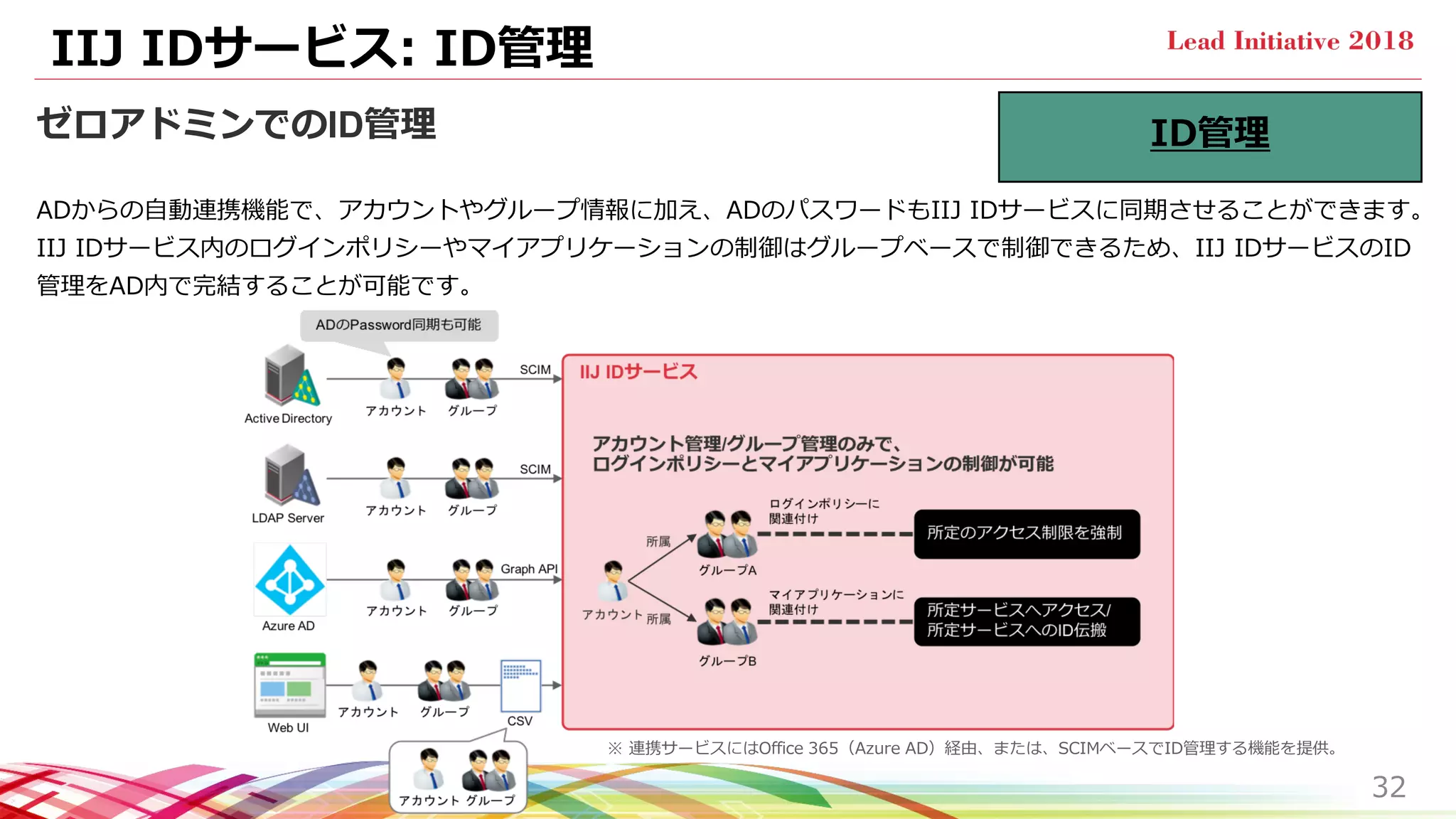

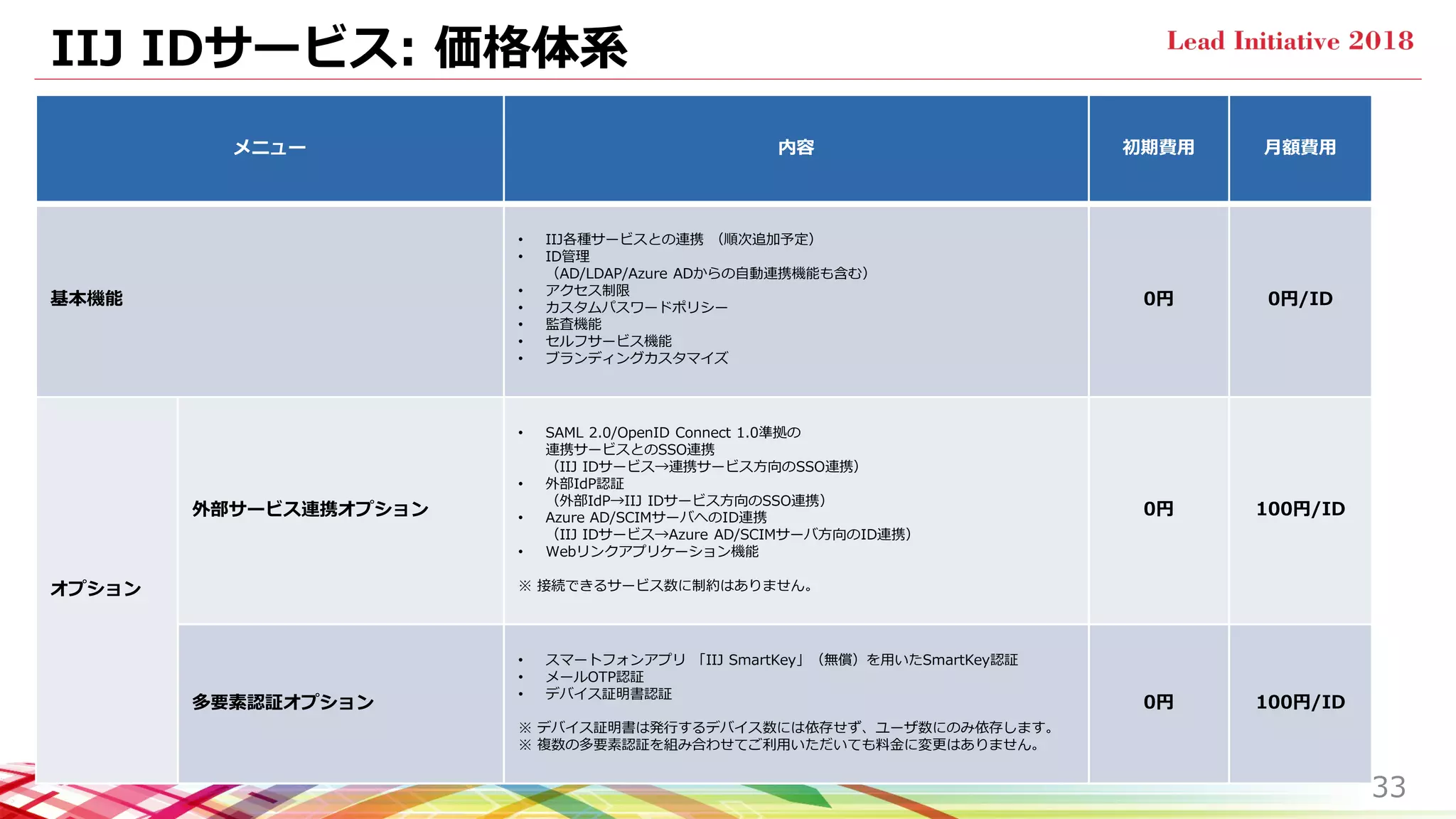

今日、企業におけるクラウドサービスの採用率は半数を大きく超え、マルチクラウドも当たり前の世界になりつつあります。その結果、それぞれのクラウドサービスのID管理に悩まれている方も少なくないのではないでしょうか。本講演では、マルチクラウド運用の現状と、そこで生じるID管理の課題、注意点などを踏まえ、マルチクラウドに求められる ID&SSO基盤について解説します。

講演者:渡辺 尚徳(ネットワーク本部 プロダクト推進部 企画業務課)