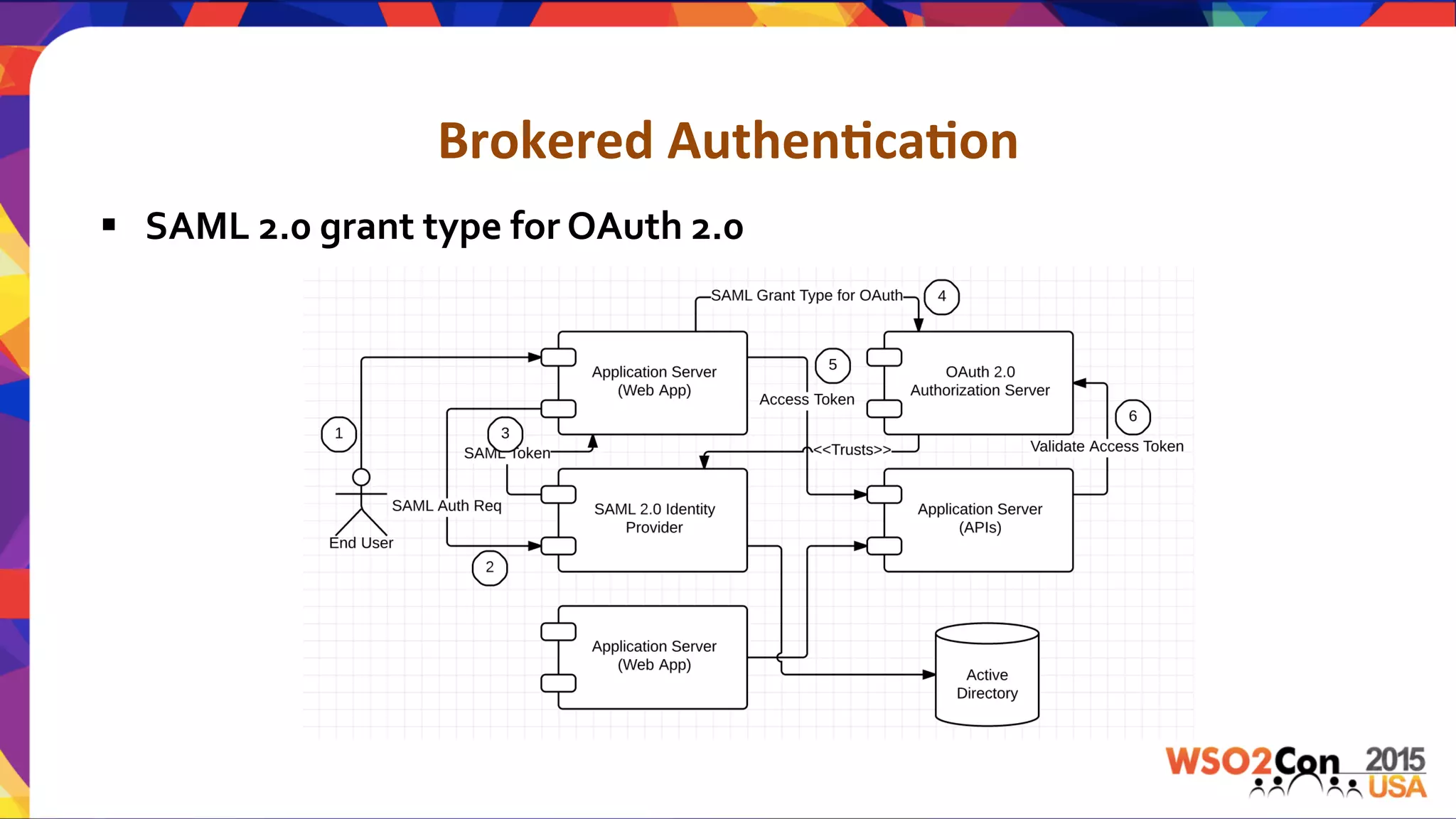

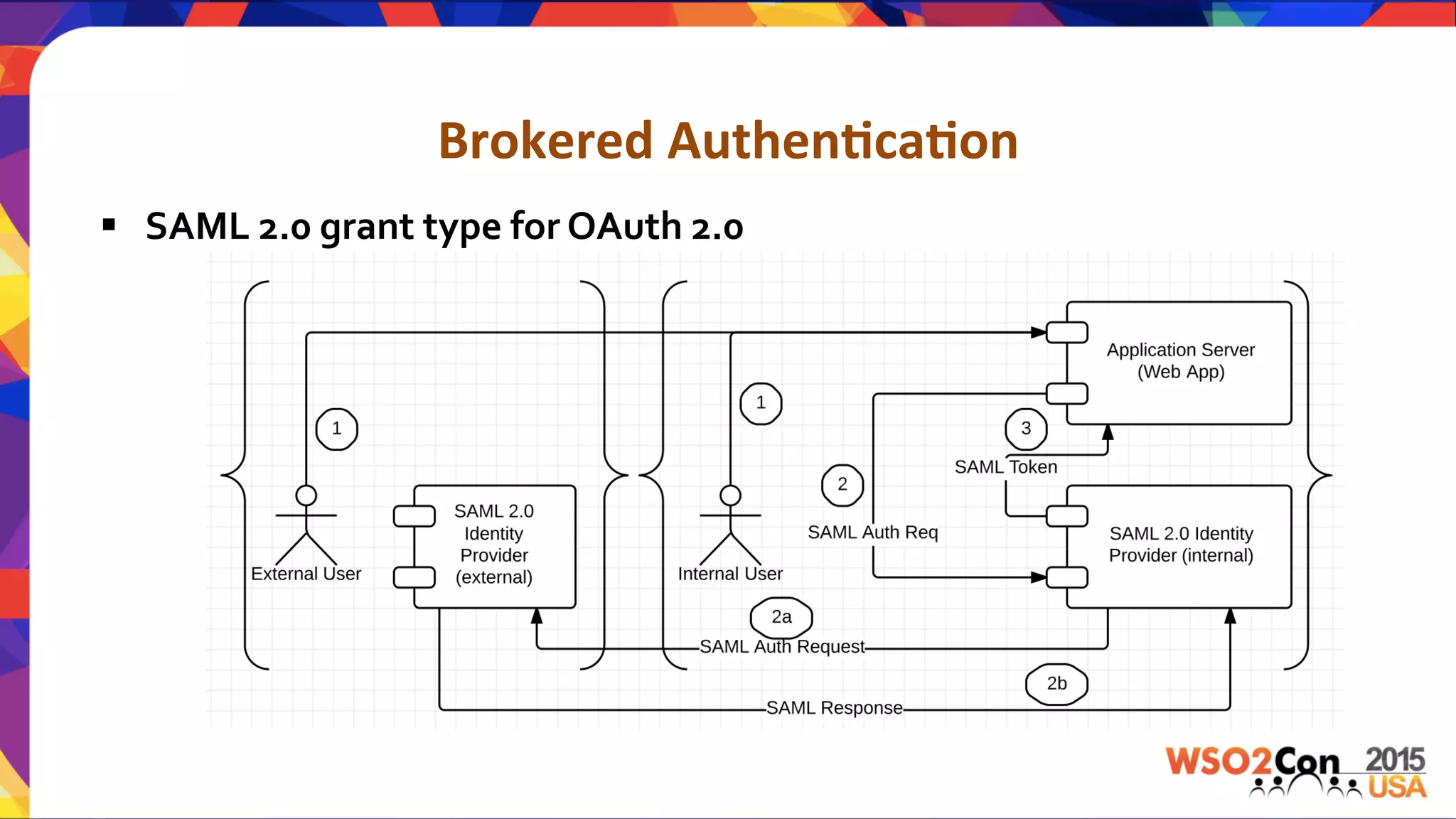

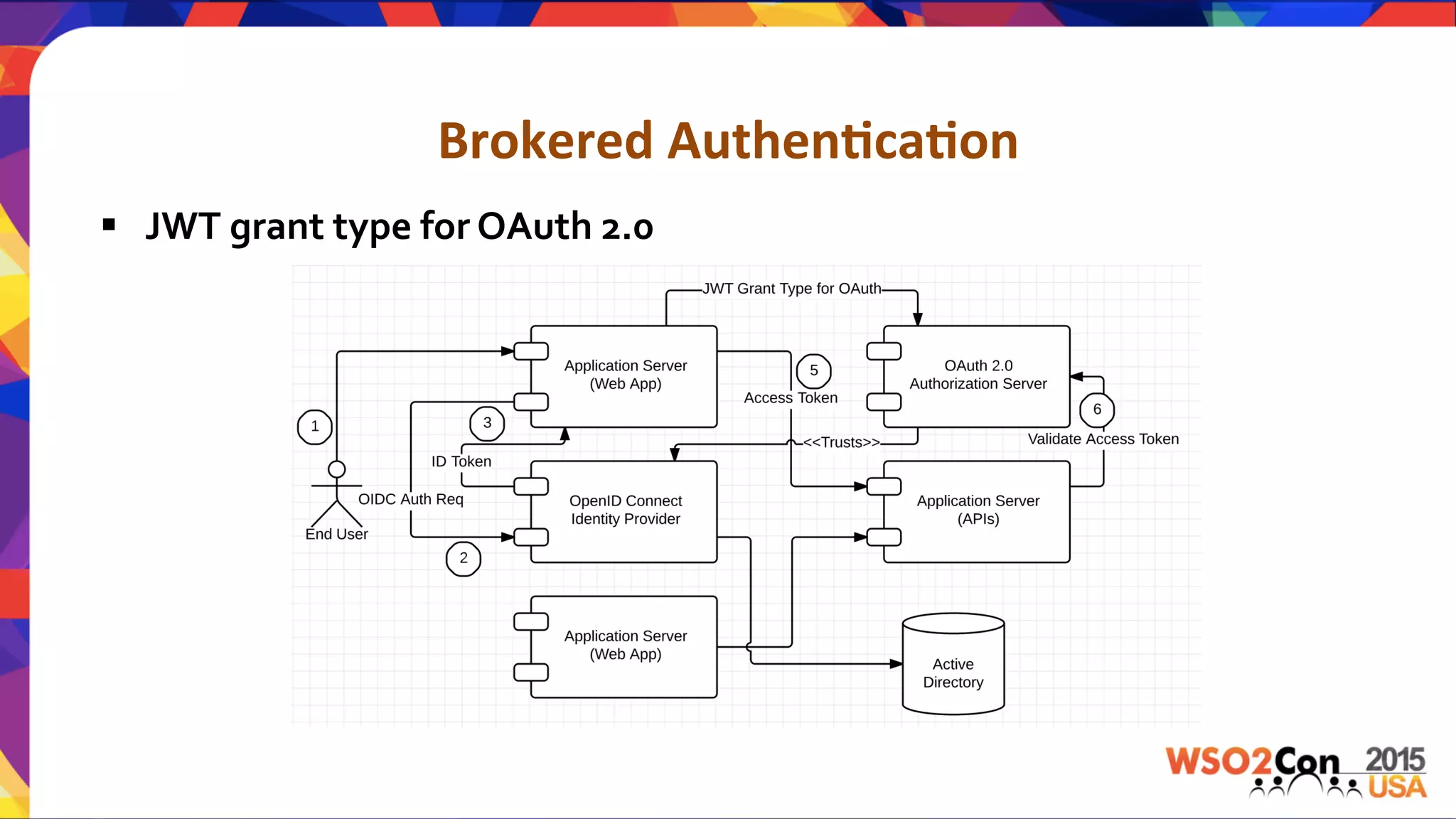

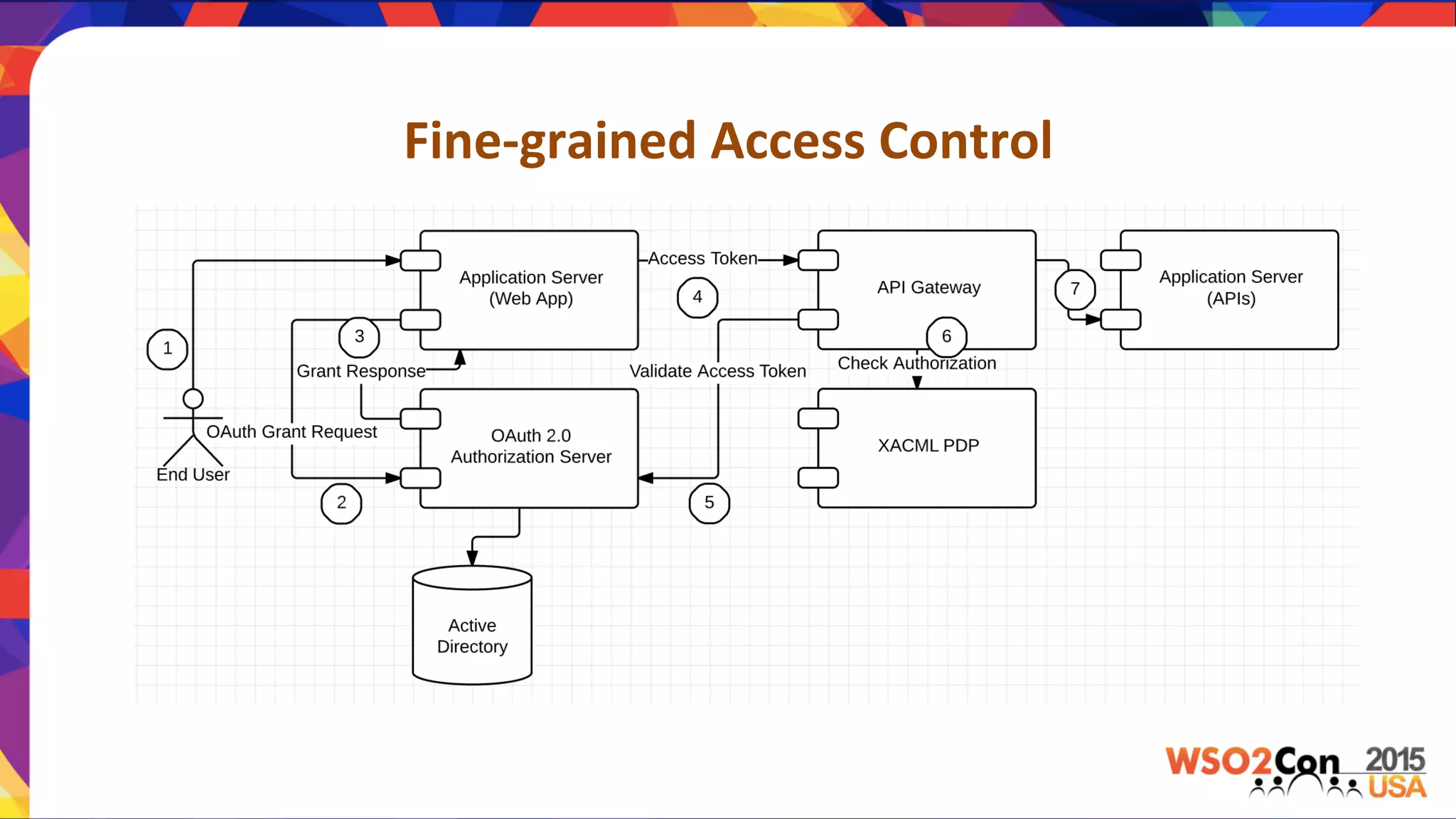

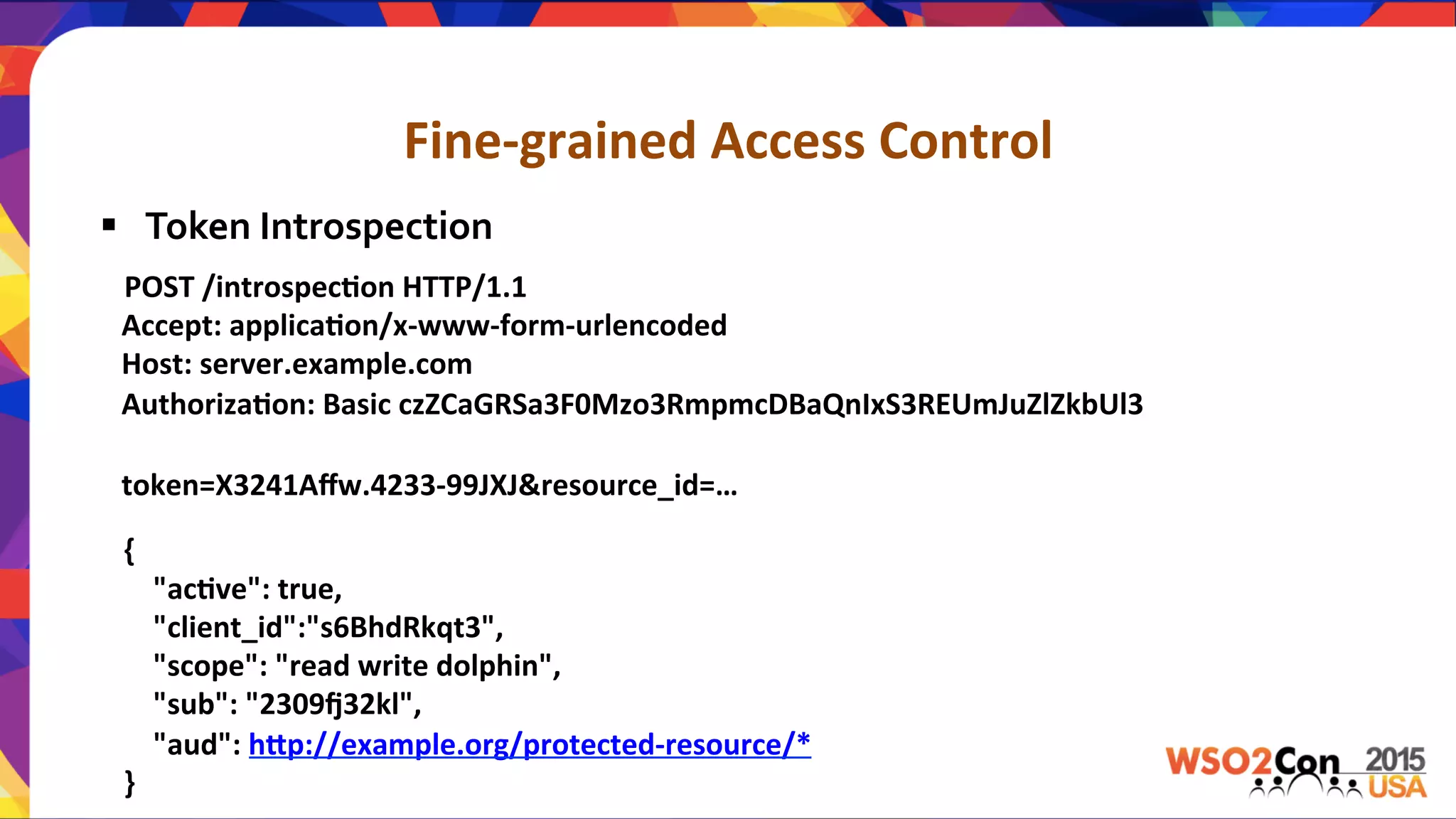

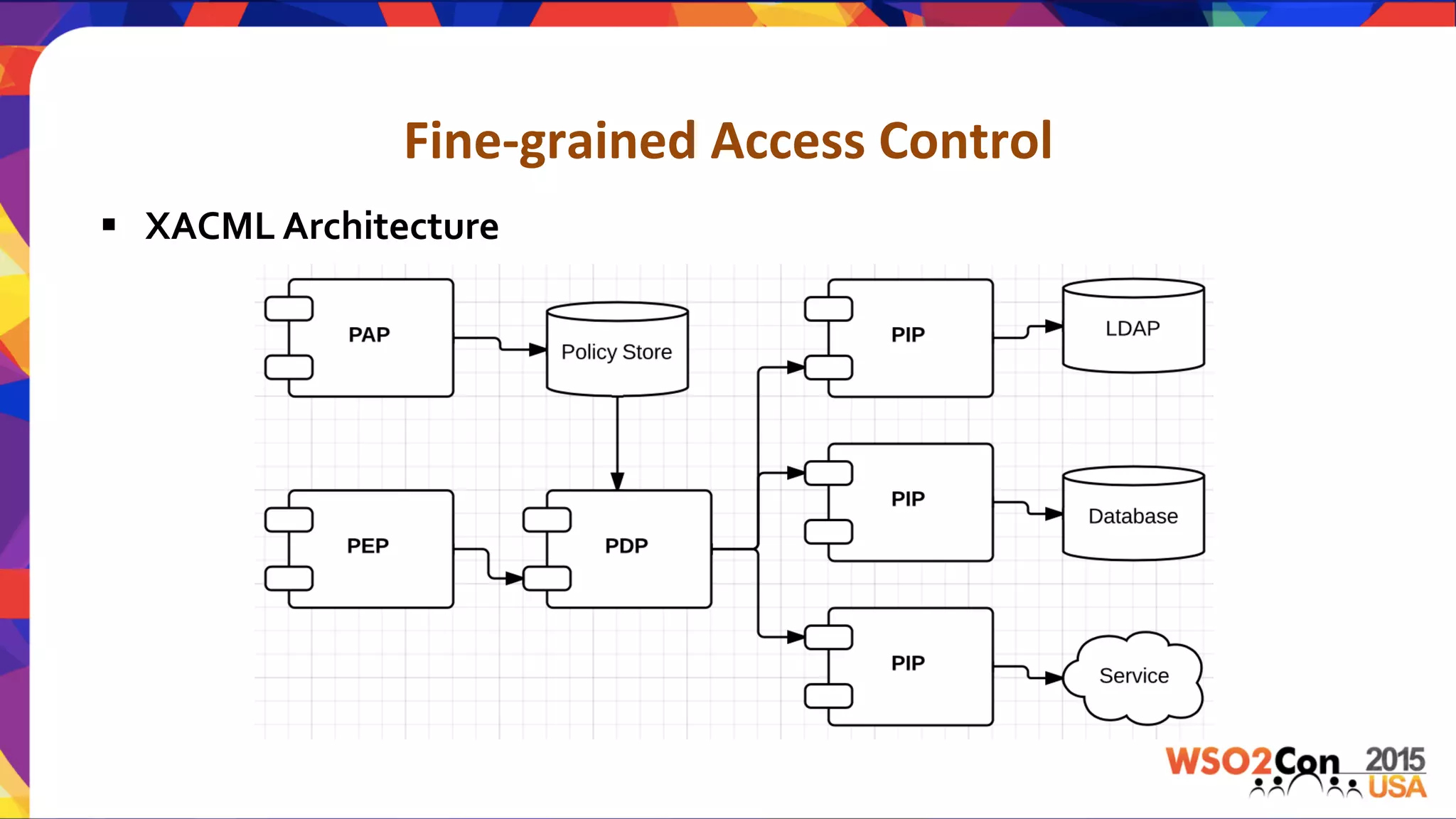

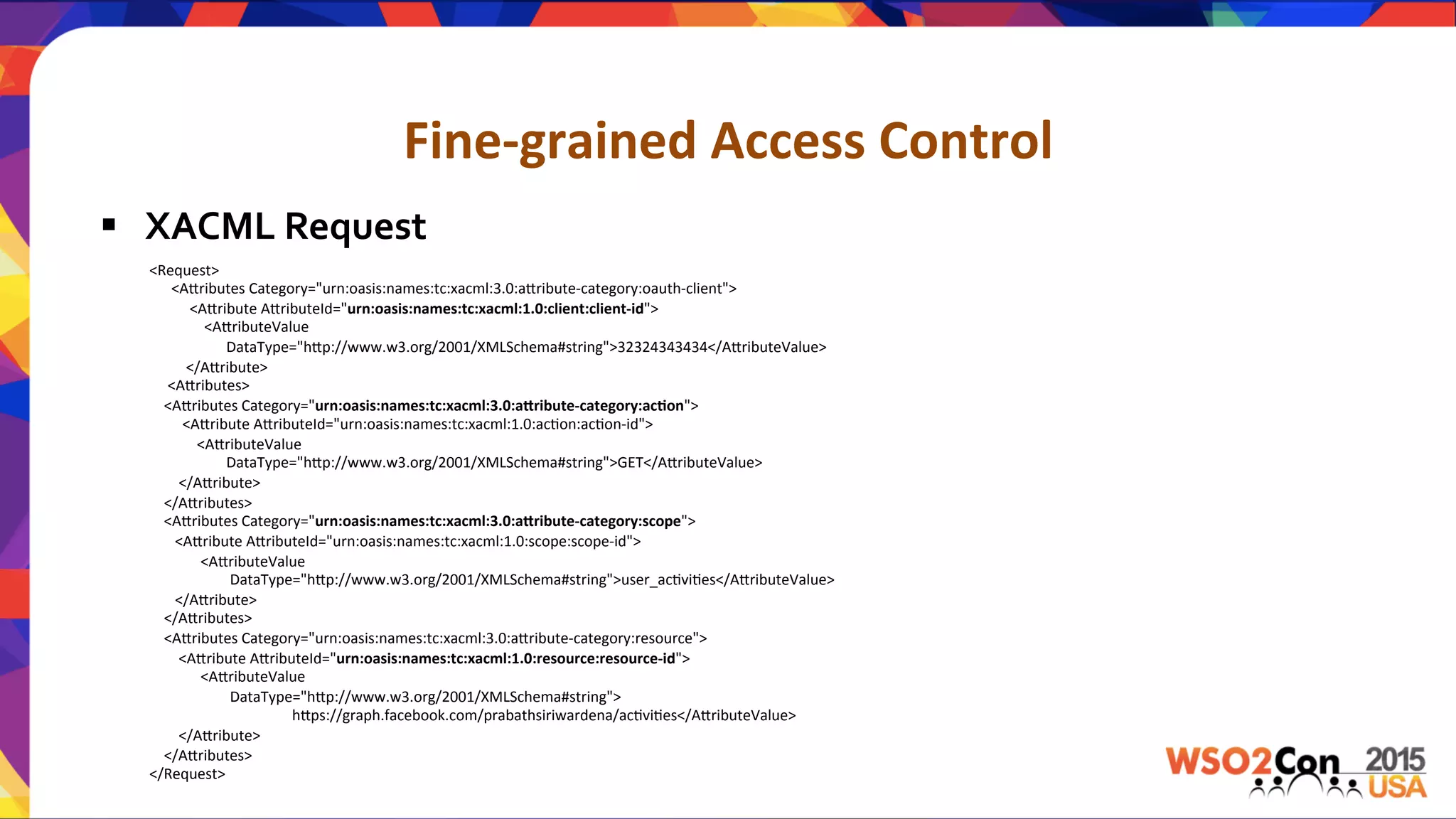

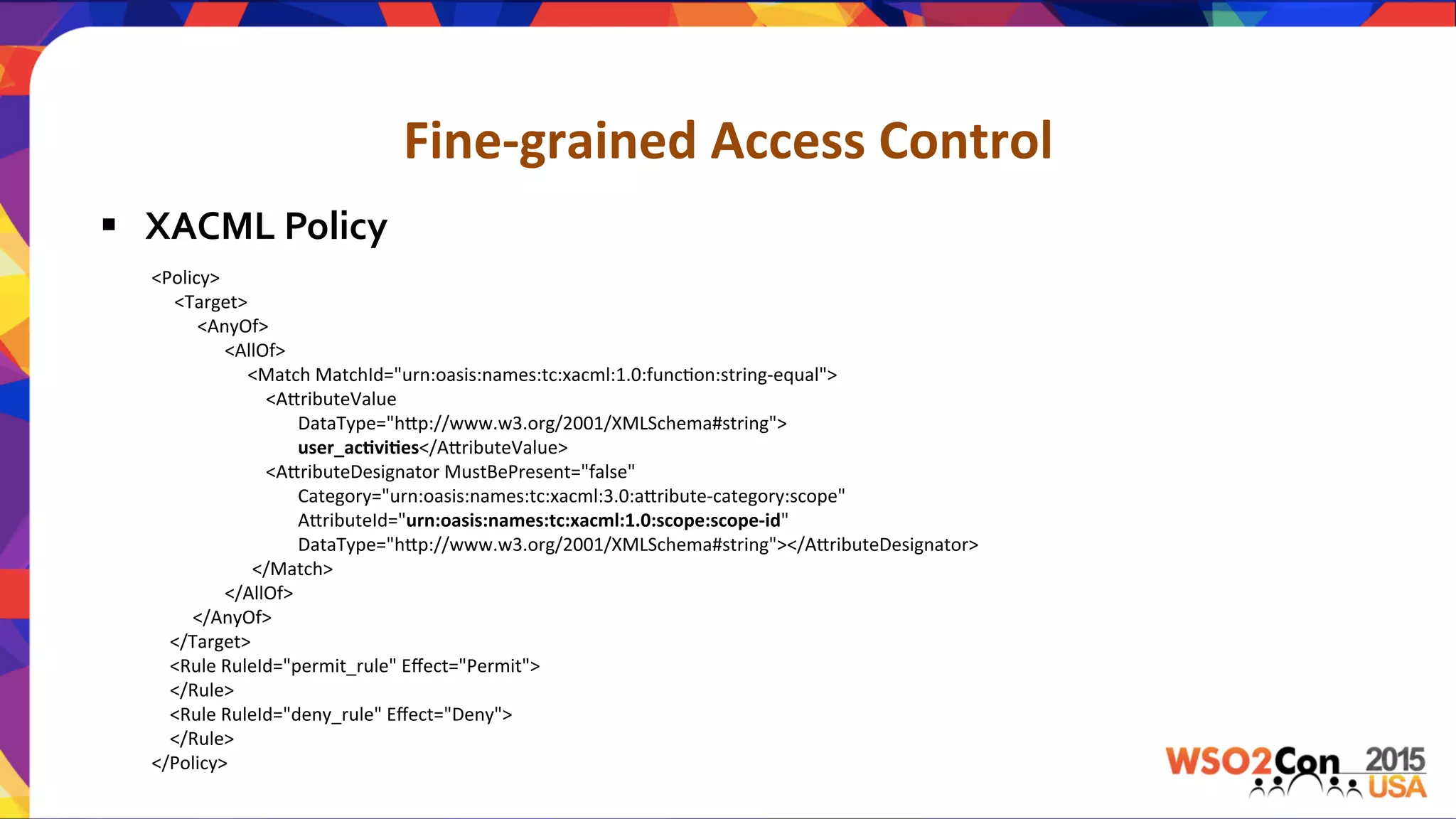

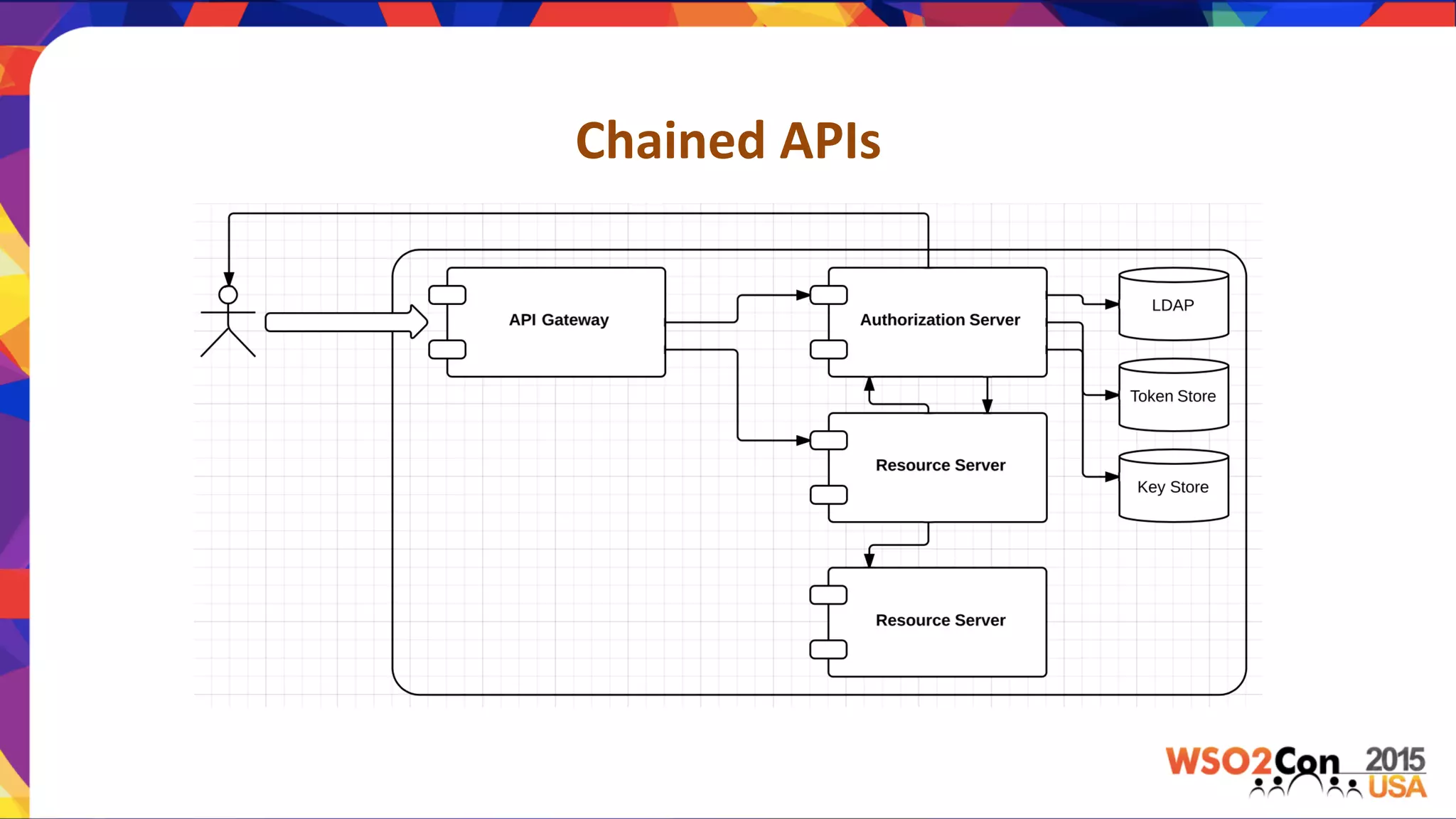

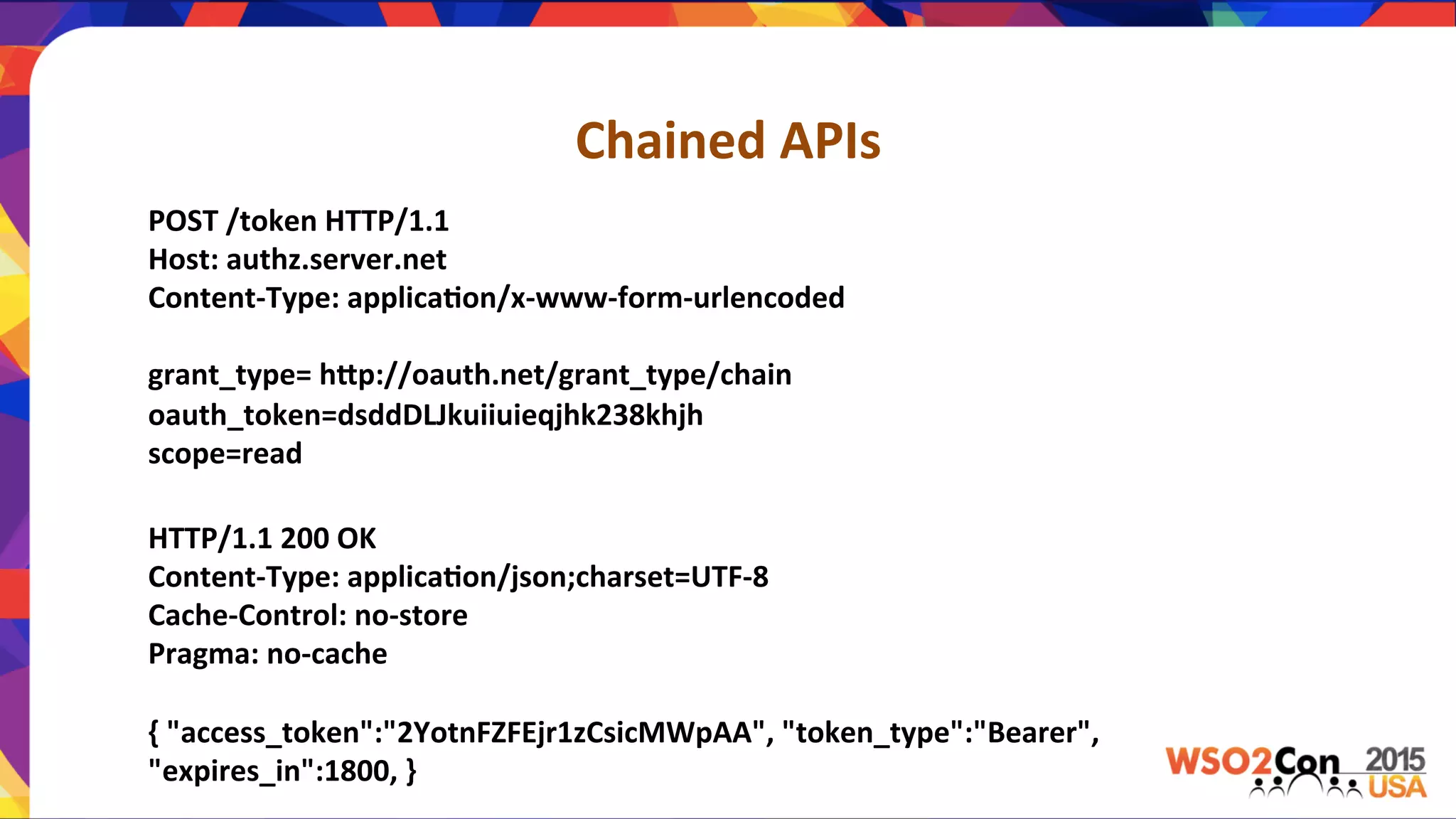

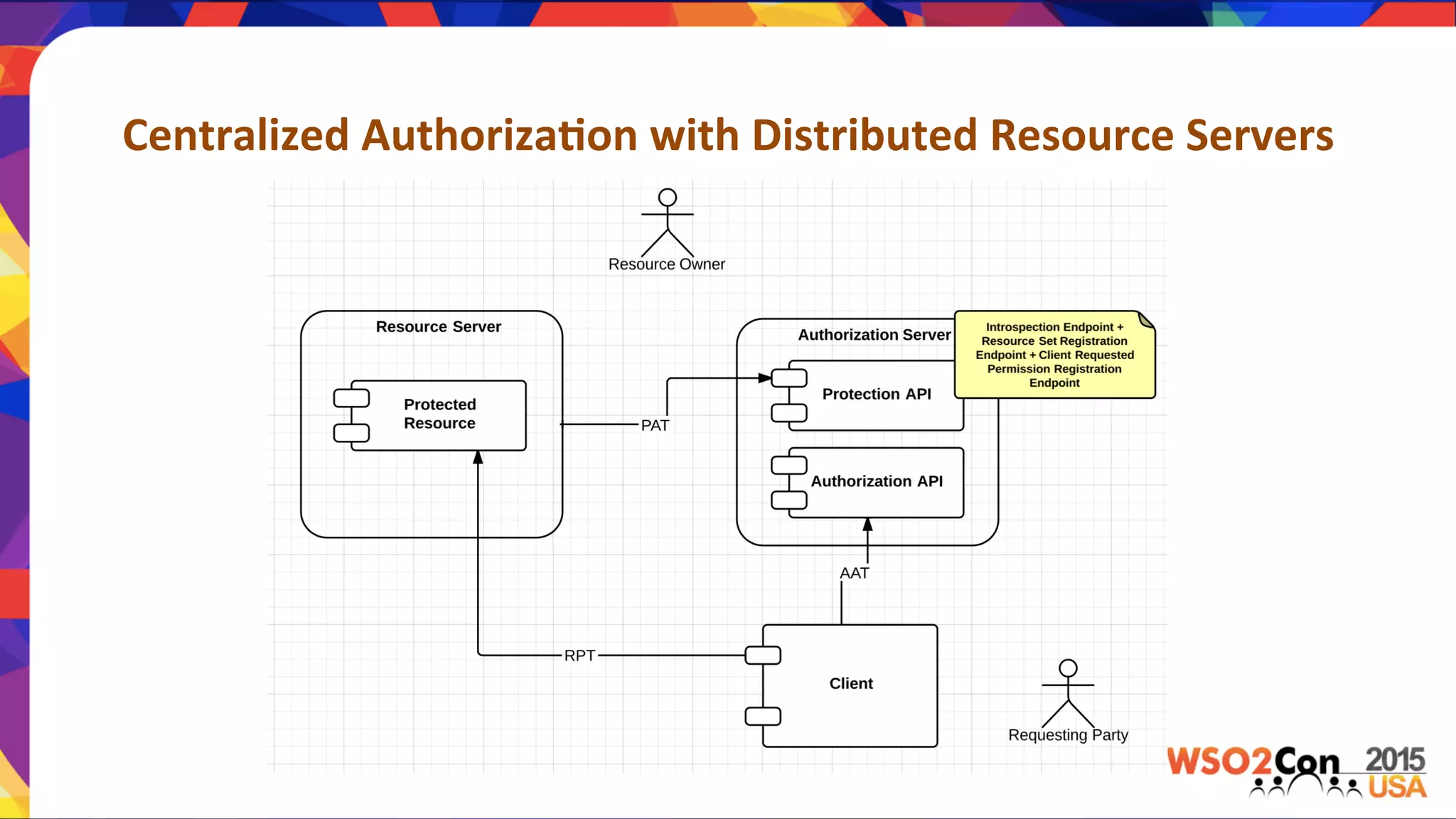

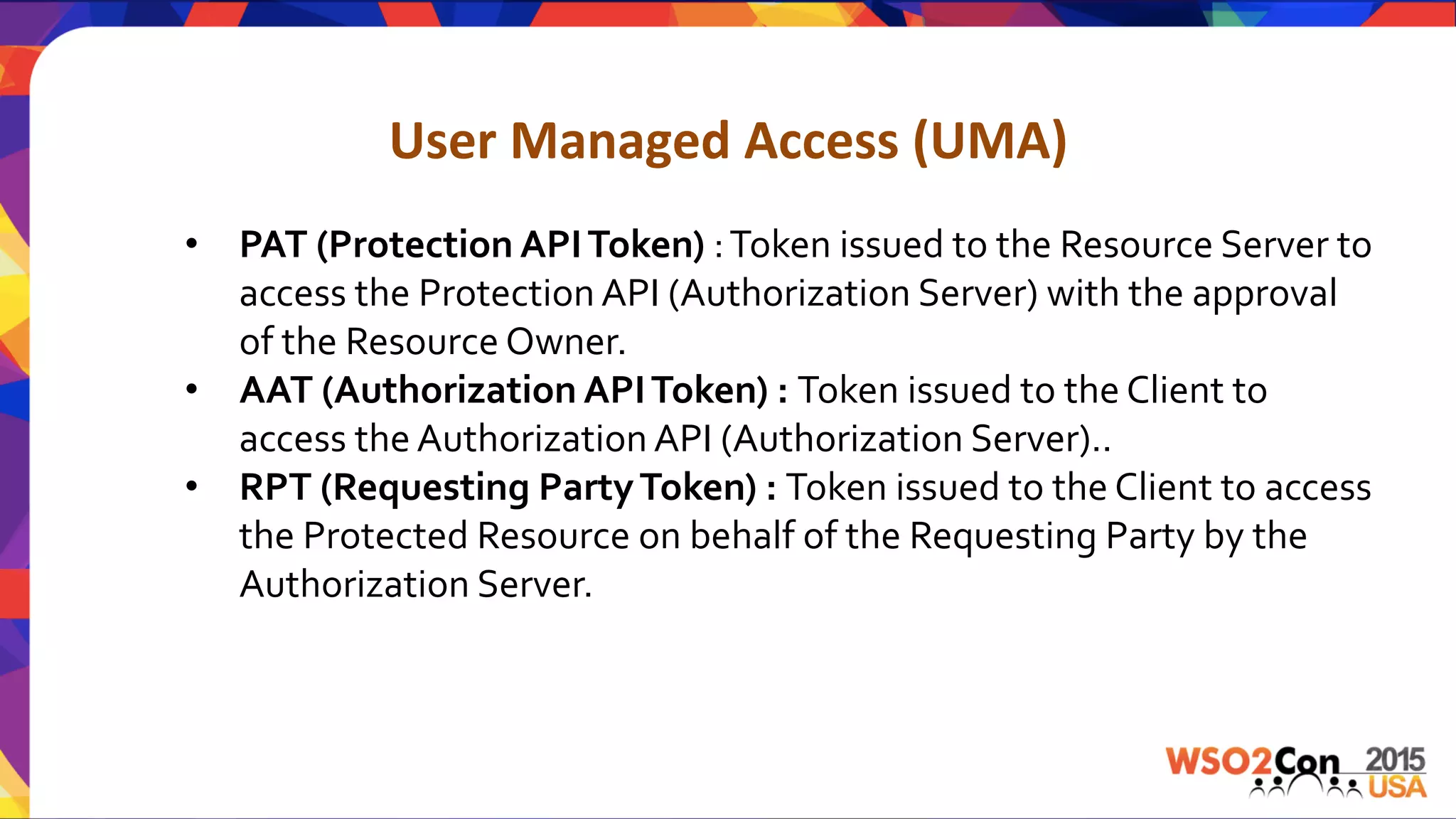

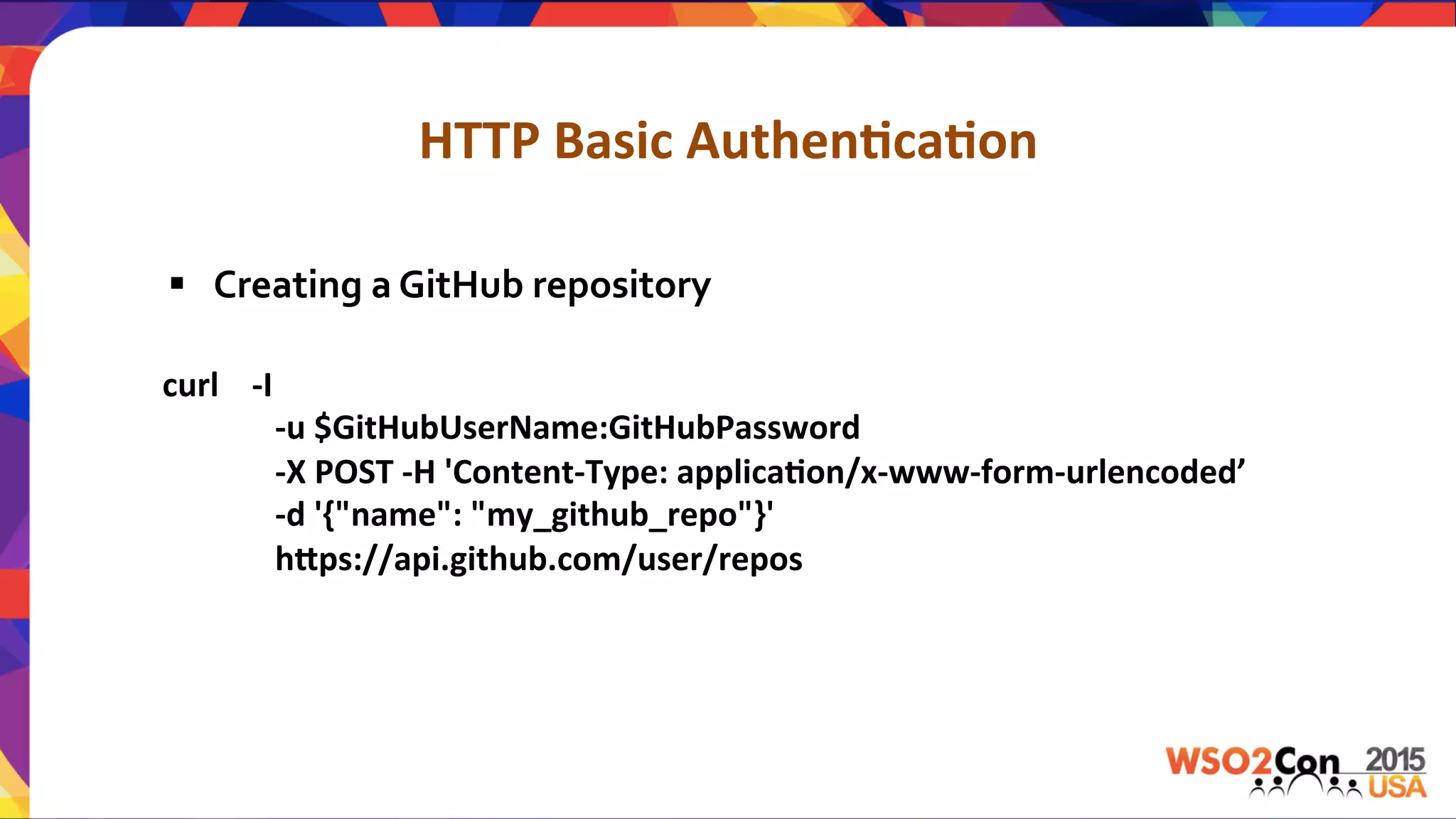

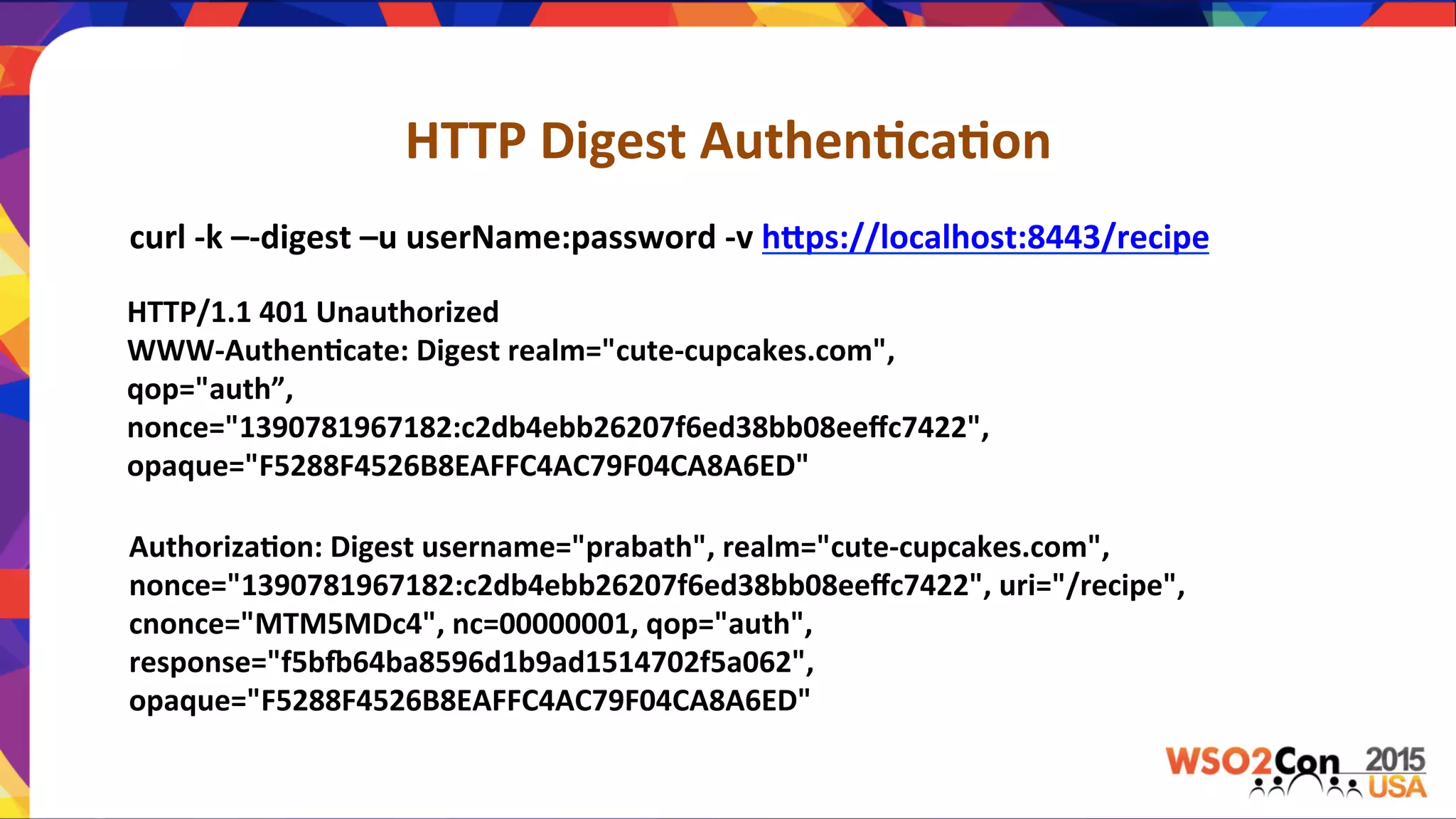

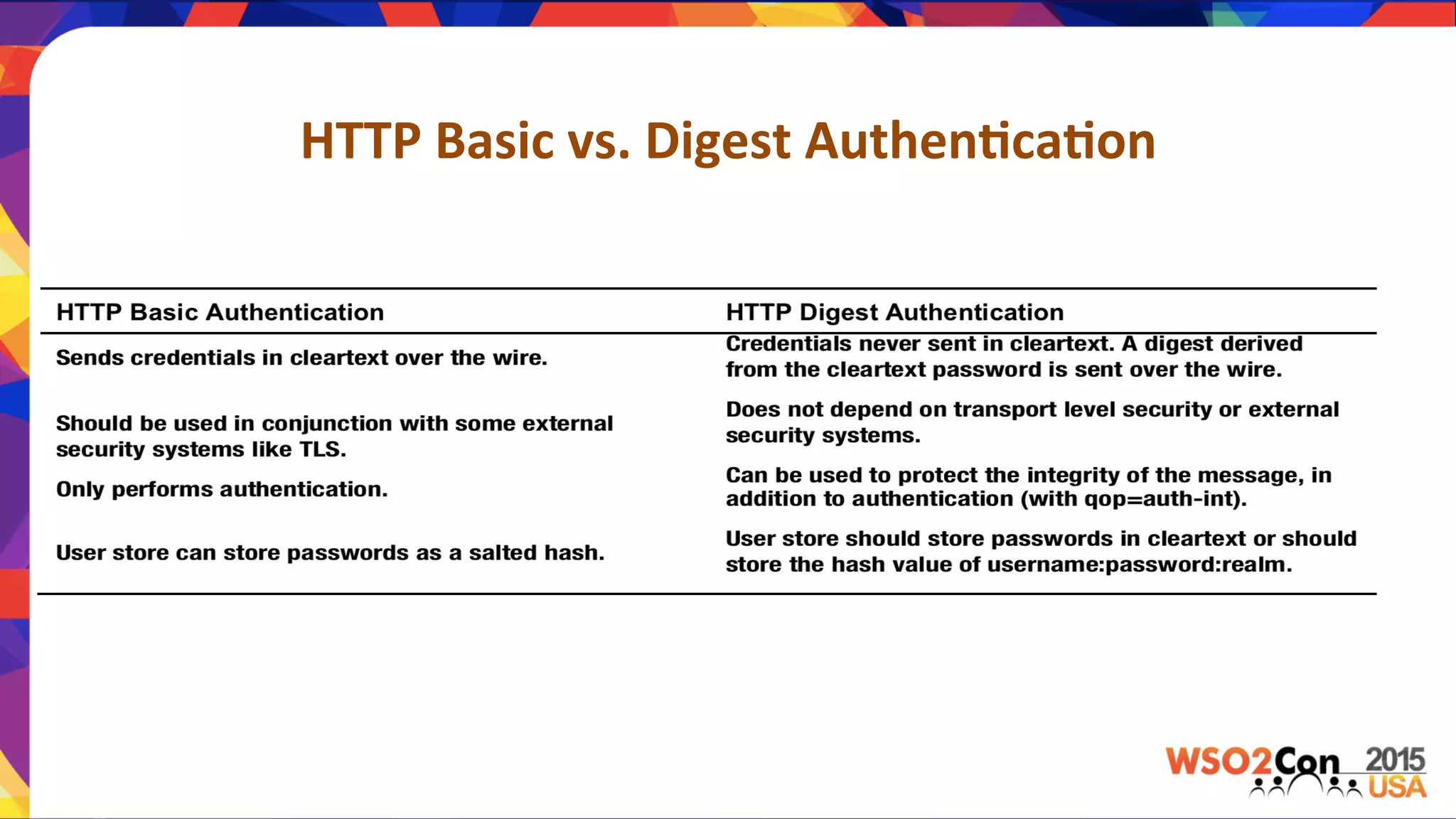

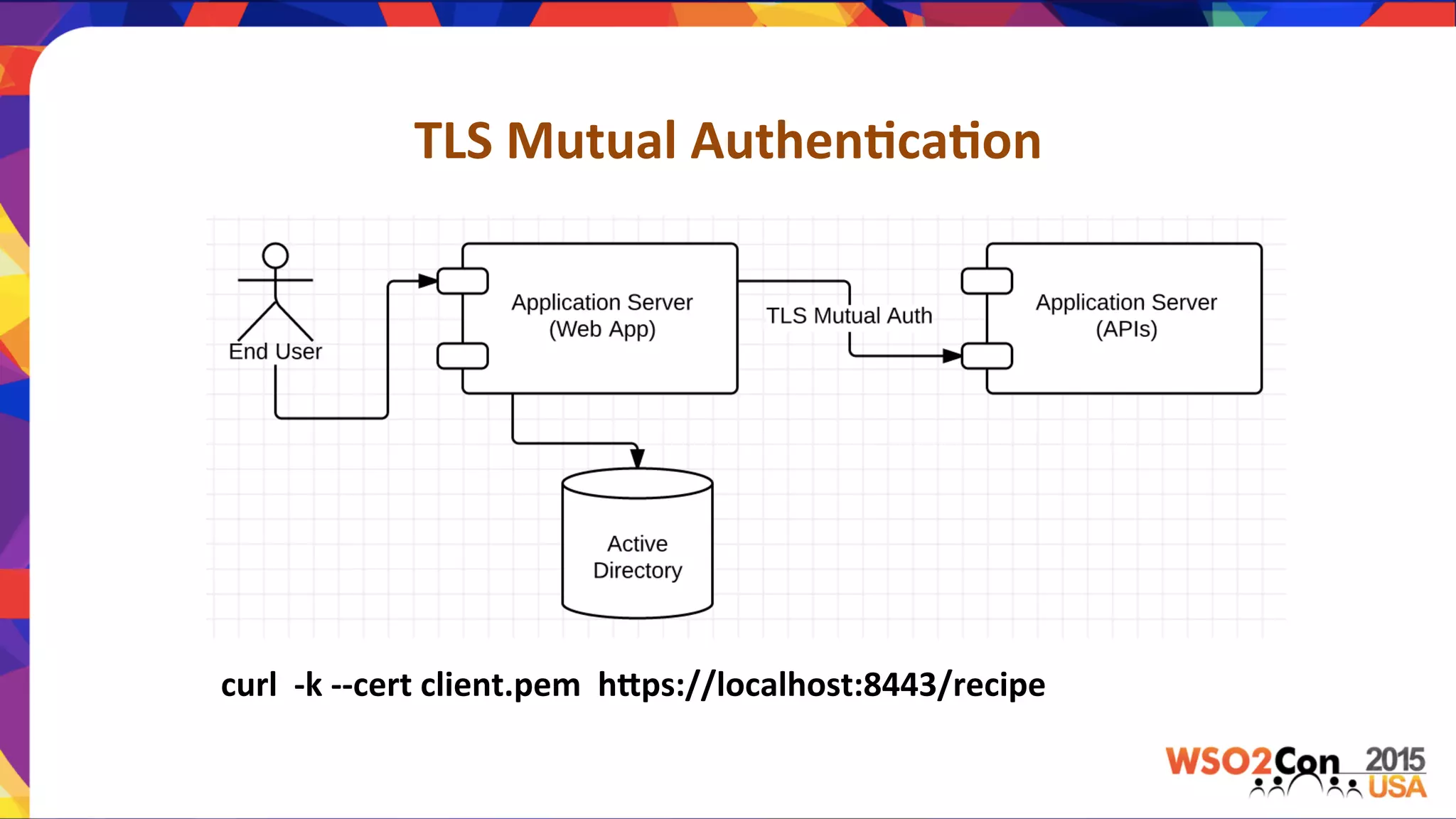

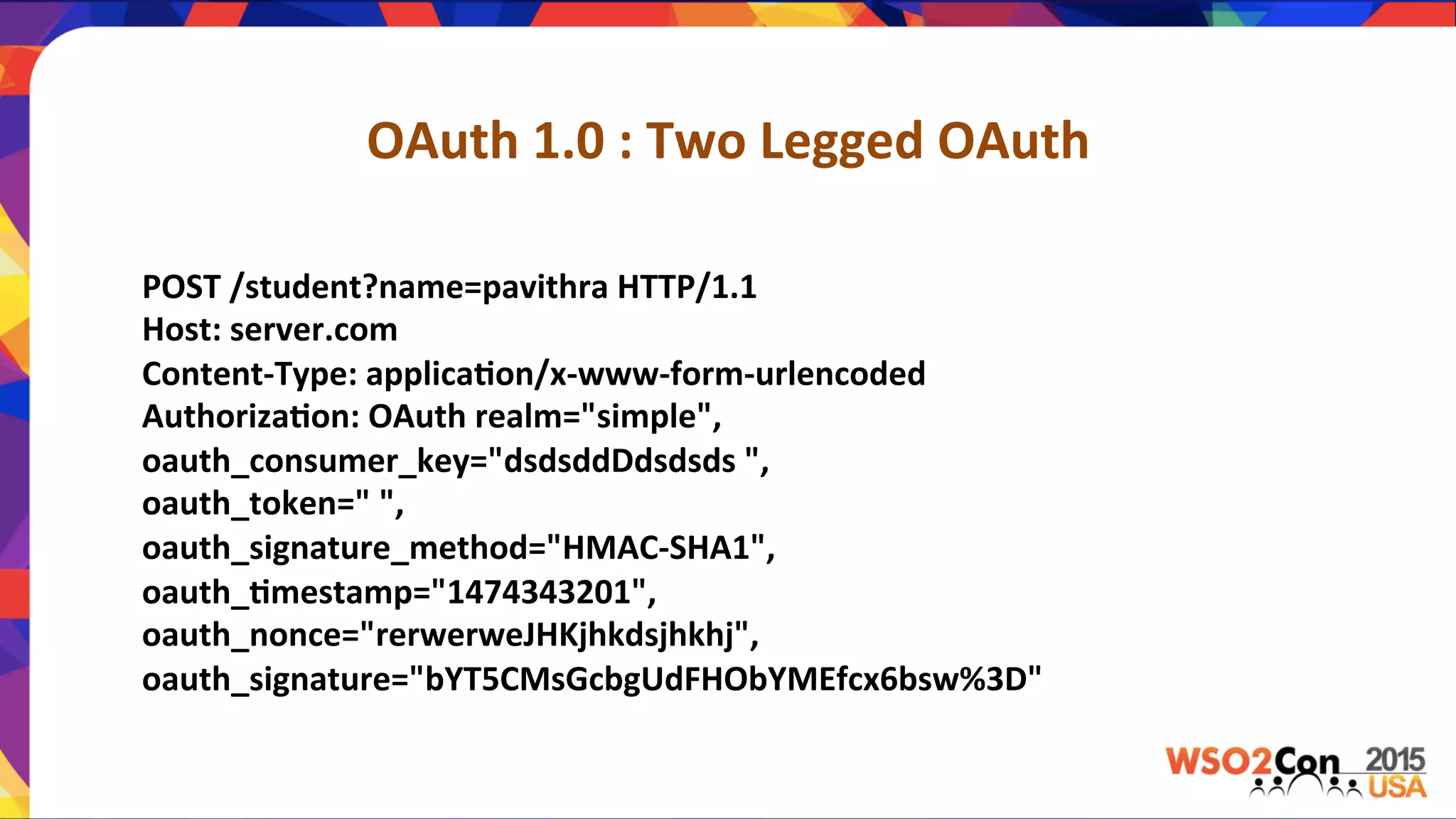

The document discusses various API authentication mechanisms including HTTP basic, digest, TLS mutual authentication, and OAuth versions 1.0 and 2.0. It covers implementation details and examples while also highlighting fine-grained access control strategies such as XACML architecture and User Managed Access (UMA). Additionally, it mentions token introspection and the use of chained APIs for centralized authorization in distributed systems.

![OAuth

2.0

:

Client

Creden,als

curl

-‐v

-‐X

POST

-‐-‐basic

-‐u

588997174524690:d5cc4d8e01c9bd7ac14b4d5e91006b5b

]

-‐H

"Content-‐Type:

applica,on/x-‐www-‐form-‐urlencoded;charset=UTF-‐8”

-‐d

"client_id=588997174524690&grant_type=client_creden,als"

hPps://graph.facebook.com/oauth/access_token](https://image.slidesharecdn.com/securingyourapis-patternsandmore-151215173336/75/WSO2Con-USA-2015-Securing-your-APIs-Patterns-and-More-8-2048.jpg)