Software Open Source, Proprierio, Interoperabilita'

•Download as PPT, PDF•

0 likes•497 views

Report

Share

Report

Share

Recommended

Recommended

Summary of “Understanding Open Ports in Android Applications: Discovery, Diagnosis, and Security Assessment” - Presentazione

Source paper: https://www.ndss-symposium.org/ndss-paper/understanding-open-ports-in-android-applications-discovery-diagnosis-and-security-assessment/Porte aperte nelle app android scoperta diagnosi e valutazione di sicurezza ...

Porte aperte nelle app android scoperta diagnosi e valutazione di sicurezza ...Massimiliano Cristarella

More Related Content

What's hot

Summary of “Understanding Open Ports in Android Applications: Discovery, Diagnosis, and Security Assessment” - Presentazione

Source paper: https://www.ndss-symposium.org/ndss-paper/understanding-open-ports-in-android-applications-discovery-diagnosis-and-security-assessment/Porte aperte nelle app android scoperta diagnosi e valutazione di sicurezza ...

Porte aperte nelle app android scoperta diagnosi e valutazione di sicurezza ...Massimiliano Cristarella

What's hot (7)

Porte aperte nelle app android scoperta diagnosi e valutazione di sicurezza ...

Porte aperte nelle app android scoperta diagnosi e valutazione di sicurezza ...

Prevenzione degli attacchi informatici che coinvolgono dati sensibili aziendali

Prevenzione degli attacchi informatici che coinvolgono dati sensibili aziendali

Progetti Open Source Per La Sicurezza Delle Web Applications

Progetti Open Source Per La Sicurezza Delle Web Applications

Agile nei servizi di cyber security (Security Summit Edition)

Agile nei servizi di cyber security (Security Summit Edition)

Viewers also liked

Viewers also liked (8)

Caso reale di migrazione da Windows a sistemi Open Source in azienda

Caso reale di migrazione da Windows a sistemi Open Source in azienda

Migrazione da sistemi proprietari a sistemi open source

Migrazione da sistemi proprietari a sistemi open source

Similar to Software Open Source, Proprierio, Interoperabilita'

Raffaele Esposito

Product Manager Safety, I/O & NetworkingIndustria 4.0. Lucca, 5 luglio 2017 - Cyber Security in ambiente industriale

Industria 4.0. Lucca, 5 luglio 2017 - Cyber Security in ambiente industrialeCONFINDUSTRIA TOSCANA NORD

Similar to Software Open Source, Proprierio, Interoperabilita' (20)

"New Solution Group", il virtual network al servizio delle imprese

"New Solution Group", il virtual network al servizio delle imprese

ICT Security Forum 2013 - Prevenzione degli attacchi informatici che coinvolg...

ICT Security Forum 2013 - Prevenzione degli attacchi informatici che coinvolg...

Summary of “Measuring Security Practices and How They Impact Security” - Slides

Summary of “Measuring Security Practices and How They Impact Security” - Slides

Industria 4.0. Lucca, 5 luglio 2017 - Cyber Security in ambiente industriale

Industria 4.0. Lucca, 5 luglio 2017 - Cyber Security in ambiente industriale

La sicurezza delle informazioni nell’era del web 2.0

La sicurezza delle informazioni nell’era del web 2.0

More from Marco Morana

More from Marco Morana (20)

Isaca conference threat_modeling_marco_morana_short.pdf

Isaca conference threat_modeling_marco_morana_short.pdf

Web 2.0 threats, vulnerability analysis,secure web 2.0 application developmen...

Web 2.0 threats, vulnerability analysis,secure web 2.0 application developmen...

Security Exploit of Business Logic Flaws, Business Logic Attacks

Security Exploit of Business Logic Flaws, Business Logic Attacks

Security Compliance Web Application Risk Management

Security Compliance Web Application Risk Management

Software Open Source, Proprierio, Interoperabilita'

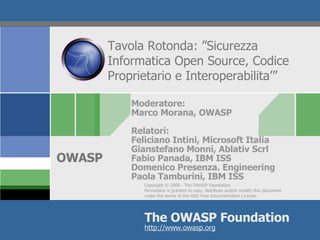

- 1. Tavola Rotonda: ”Sicurezza Informatica Open Source, Codice Proprietario e Interoperabilita’” Moderatore: Marco Morana, OWASP Relatori: Feliciano Intini, Microsoft Italia Gianstefano Monni, Ablativ Scrl Fabio Panada, IBM ISS Domenico Presenza. Engineering Paola Tamburini, IBM ISS