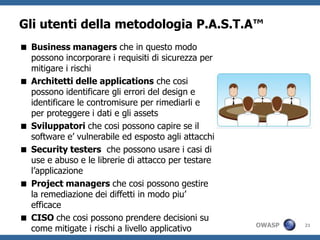

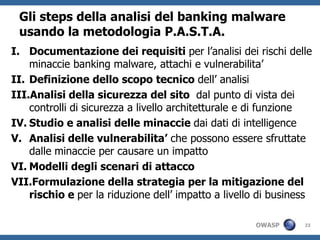

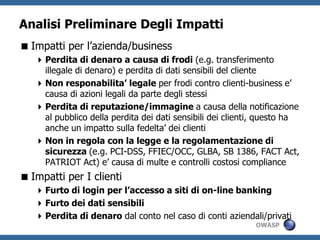

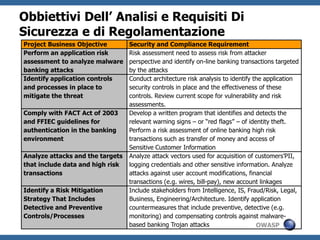

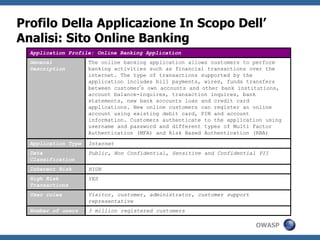

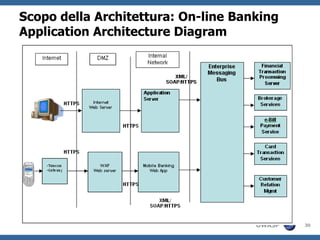

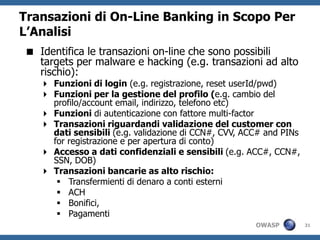

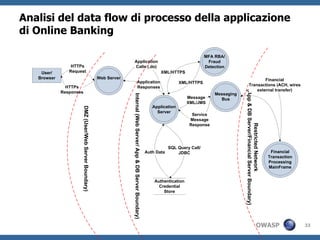

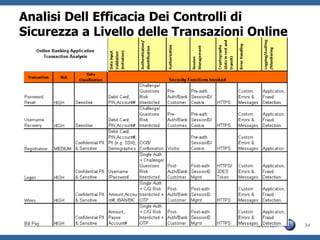

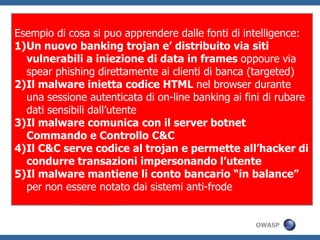

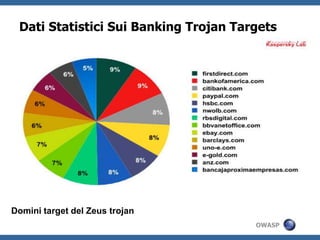

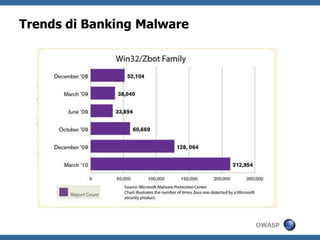

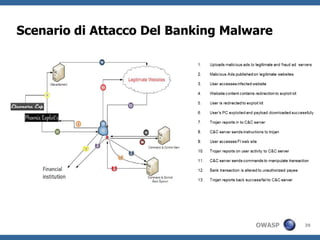

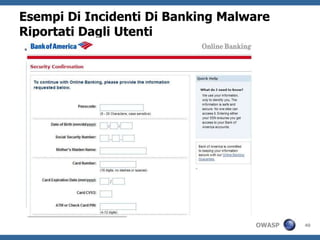

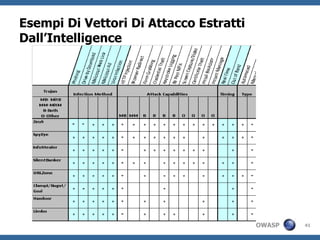

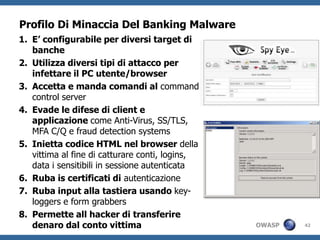

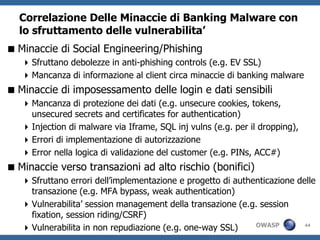

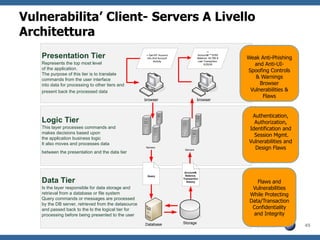

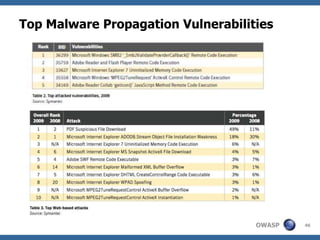

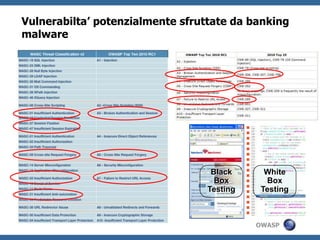

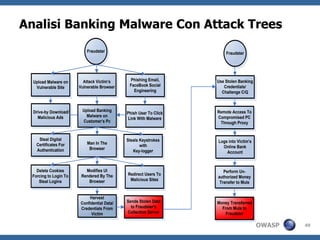

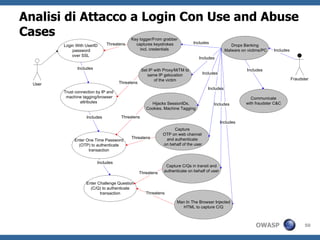

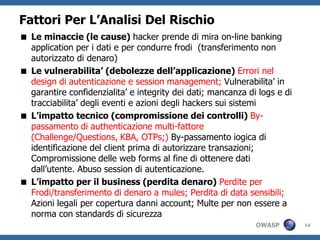

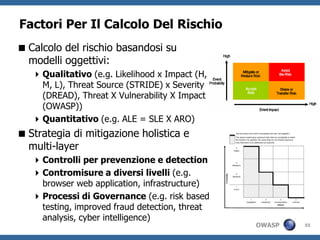

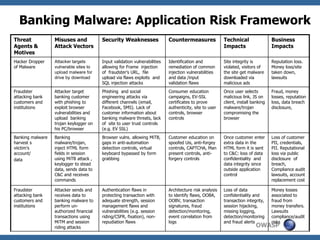

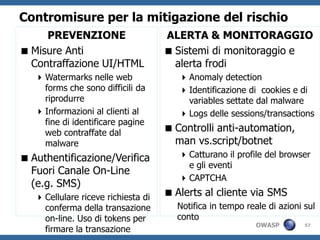

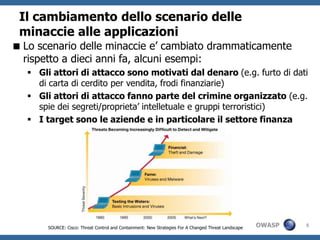

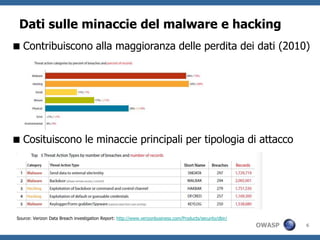

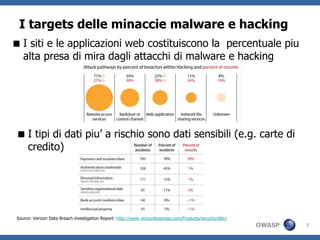

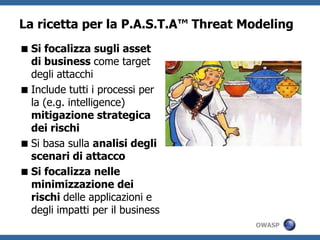

Il documento discute le metodologie di simulazione degli attacchi e analisi delle minacce per le applicazioni web, presentando nuovi scenari di attacco e statistiche sugli attori coinvolti, in particolare nel settore bancario. Viene introdotta la metodologia P.A.S.T.A. (Process for Attack Simulation and Threat Analysis) per valutare i rischi associati a queste minacce. Inoltre, il documento analizza specificamente le vulnerabilità nei malware bancari e fornisce linee guida per la mitigazione dei rischi.

![La Methodologia Per L’AnalisiDelleMinaccie[Application] Threat ModelingUn processostrategicochepunta a considerare le minaccie, ipossibiliscenari di attacco e le vulnerabilitachepossonoesseresfruttatenell’ambienteapplicativo con lo scopodigestirerischi e livelli di impatto.Si basasudiversimetodologie per la determinazionedelleminaccie e correlazione con le vulnerabilita’](https://image.slidesharecdn.com/owaspsecuritysummit2011rome-110616212915-phpapp02/85/Security-Summit-Rome-2011-20-320.jpg)