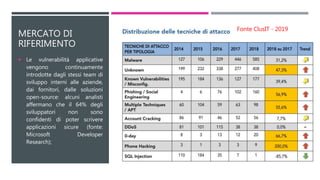

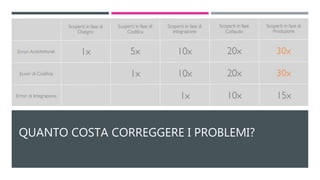

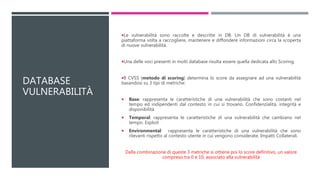

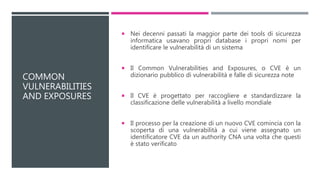

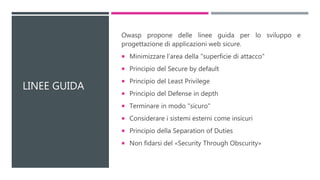

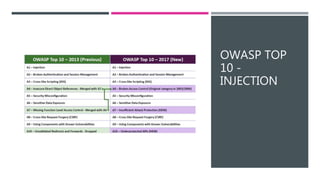

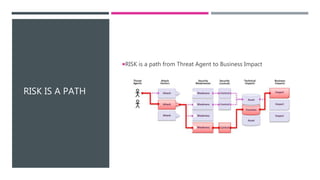

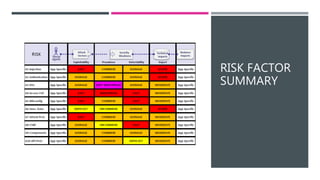

Il documento discute la sicurezza delle applicazioni web, esplorando le vulnerabilità, i principi principali della sicurezza informatica e le metodologie OWASP. Viene evidenziata l'importanza della gestione del rischio e la classificazione delle vulnerabilità, oltre a fornire informazioni su standard e pratiche per minimizzare i rischi nel ciclo di vita dello sviluppo software. Si conclude con una panoramica sulle vulnerabilità più comuni e le tecniche di sfruttamento, enfatizzando la necessità di un approccio proattivo alla sicurezza.