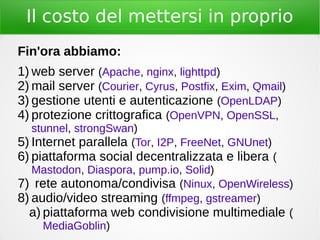

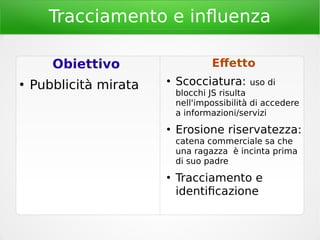

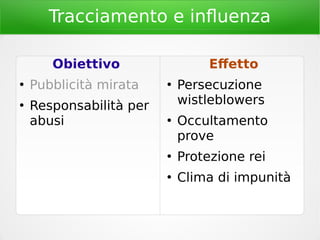

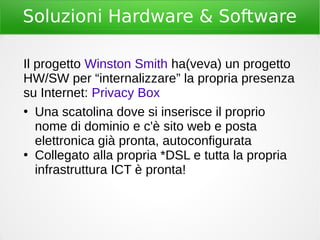

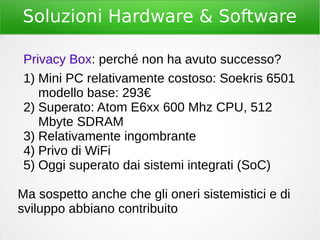

Il documento di Alessandro Selli analizza le problematiche legate alla privacy online, evidenziando l'eccessivo tracciamento dei dati e proponendo soluzioni per l'autoprotezione digitale. Si discute l'importanza di utilizzare tecnologie e software open source, oltre a misure per gestire in modo autonomo la propria infrastruttura digitale. Infine, vengono esaminati i limiti e le complessità delle attuali soluzioni hardware e software nel garantire la privacy degli utenti.

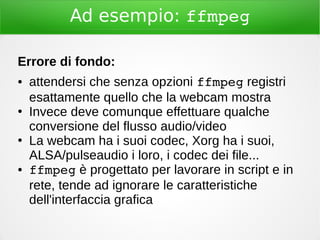

![Punti focali di Appelbaum

J A: … credo che

il problema

principale adesso

sia l'usabilità. Su

questo punto, per

mettere in piedi

questo stream,

trasmesso via

Tor, […] è stato

così difficile da

preparare che mi ci è voluta gran parte del giorno

per riuscirci.](https://image.slidesharecdn.com/privacyinenigmate-181028040924/85/Privacy-in-enigmate-30-320.jpg)

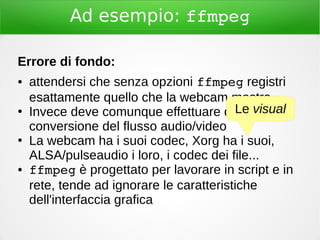

![Punti focali di Appelbaum

J A: … Non è

che gstreamer

sia fatto male, è

solo che è

estremamente

complicato.

Un'interfaccia

utente grafica

avrebbe fatto una

grandissima

differenza tanto che persone che usano altre

soluzioni di streaming video, come soluzioni

proprietarie, […] potrebbero usare qualcos'altro.](https://image.slidesharecdn.com/privacyinenigmate-181028040924/85/Privacy-in-enigmate-31-320.jpg)