Документ обсуждает безопасность приложений на Rails, подчеркивая, что 75% атак происходят на уровне приложения, и 97% веб-сайтов уязвимы. Рассматриваются угрозы, такие как XSS, CSRF и инъекции, а также методы защиты, включая фильтрацию пользовательского ввода и использование токенов. Основное внимание уделяется важности осведомленности разработчиков о типах атак и безопасной работе с сессиями и данными.

![Еще до кучи

‣ Перенаправления

http://www.example.com/site/legacy?param1=xy¶m2=23&host=www.attacker.com

‣ Самодостаточный XSS

data:text/html;base64,PHNjcmlwdD5hbGVydCgnWFNTJyk8L3NjcmlwdD4K

‣ Upload файлов на сервер

“../../../etc/passwd” - имя файла.

‣ Скачивание файла

send_file(params[:filename]) #=> {filename: “../../../etc/passwd”}](https://image.slidesharecdn.com/securingrails-121113013017-phpapp02/85/Securing-Rails-Applications-11-320.jpg)

![Пользователи

и аккаунты

‣ Следите за обновлениями!

User.find_by_activation_code(params[:id]) #=> первый пользователь

‣ Брутфорсинг аккаунтов

Не конкретизируйте ошибку

CAPTCHA

‣ Взлом аккаунтов

пароли (требуйте старый пароль)

email (требуйте пароль для изменения)

‣ Логирование

config.filter_parameters << :password](https://image.slidesharecdn.com/securingrails-121113013017-phpapp02/85/Securing-Rails-Applications-14-320.jpg)

![И еще

‣ Регулярные выражения

^ и $, вместо A и z.

Пример: /^https?://[^n]+$/i

javascript:exploit_code();/*

http://hi.com

*/

‣ Права доступа к ресурсам

Не пытайтесь прятать. Контролируйте!

@project = Project.find(params[:id]) - плохо

@project = @current_user.projects.find(params[:id]) - уже лучше

‣ JavaScript используется только для

проверки, не для предотвращения!](https://image.slidesharecdn.com/securingrails-121113013017-phpapp02/85/Securing-Rails-Applications-15-320.jpg)

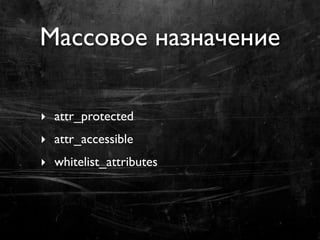

![Инъекции

Белые vs Черные

‣ before_filter :only => […] вместо :except => […]

‣ attr_accessible вместо attr_protected

‣ разрешите <strong> вместо удаления <script>

‣ Только белые списки для пользовательских

данных

“<sc<script>ript>”.gsub(“<script>”, "") #=> <script>](https://image.slidesharecdn.com/securingrails-121113013017-phpapp02/85/Securing-Rails-Applications-16-320.jpg)

![Инъекции

SQL

‣ Project.where("name = '#{params[:name]}'")

SELECT * FROM projects WHERE name = '' OR 1 --'

‣ Строки в запросах - плохо

User.first("login = '#{params[:name]}' AND password = '#{params[:password]}'")

User.where(:login => entered_user_name, :password => entered_password).first](https://image.slidesharecdn.com/securingrails-121113013017-phpapp02/85/Securing-Rails-Applications-17-320.jpg)

![Инъекции

россыпью

‣ Textile

RedCloth.new('<script>alert(1)</script>').to_html

RedCloth.new('<script>alert(1)</script>', [:filter_html]).to_html

‣ Ajax

Экранируйте возвращаемые значения

‣ Командная строка

system("/bin/echo","hello; rm *")](https://image.slidesharecdn.com/securingrails-121113013017-phpapp02/85/Securing-Rails-Applications-20-320.jpg)