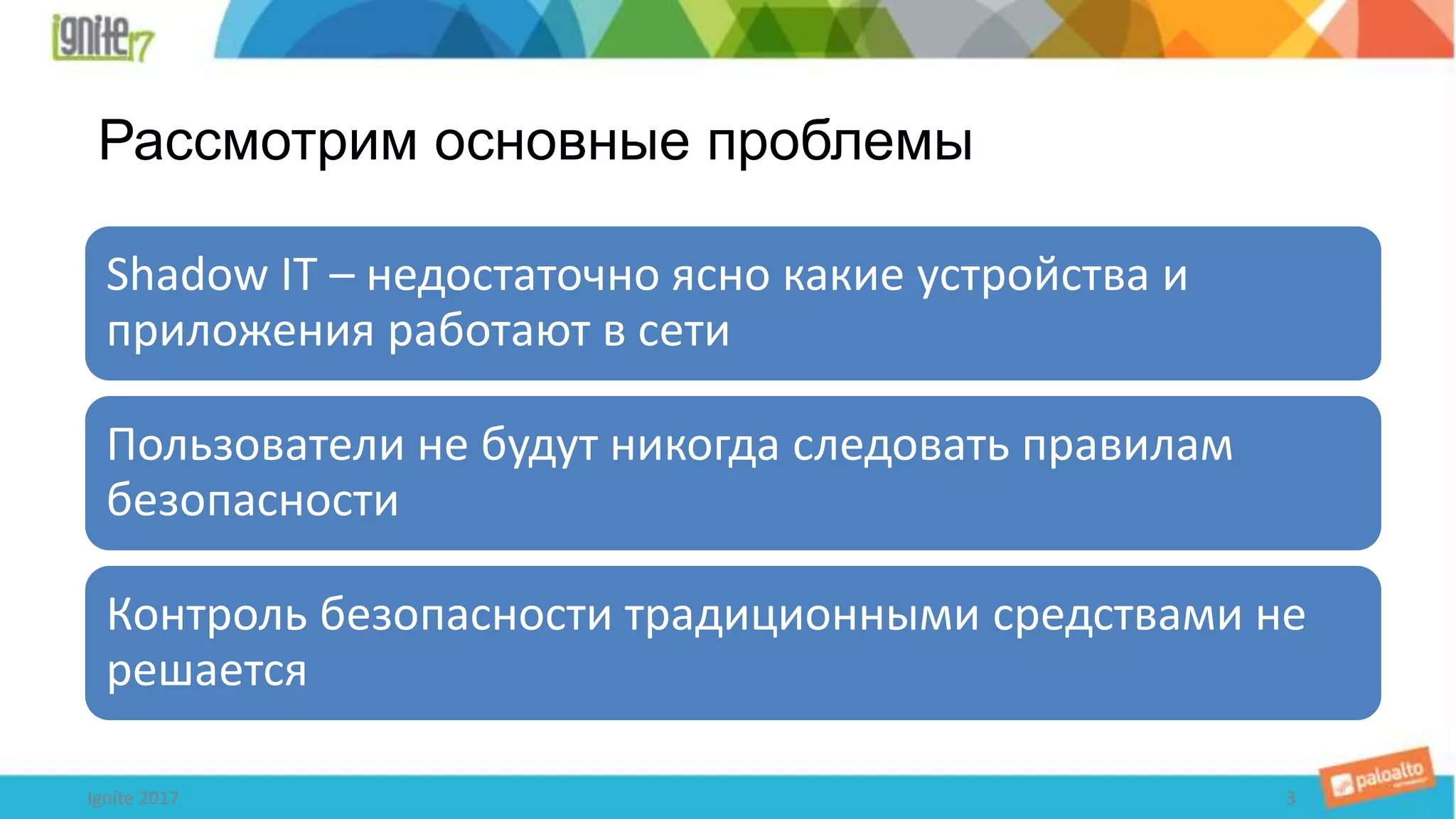

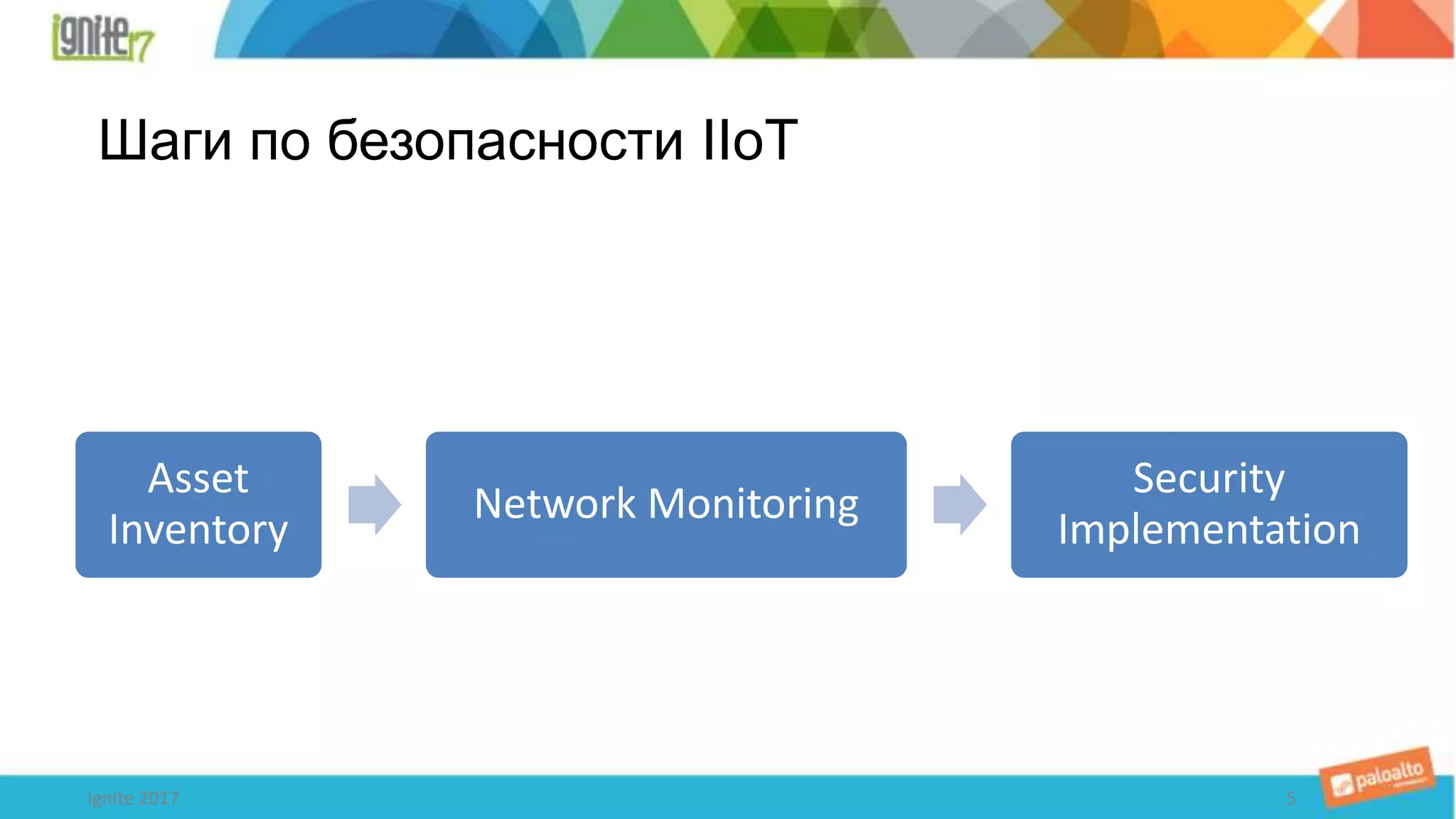

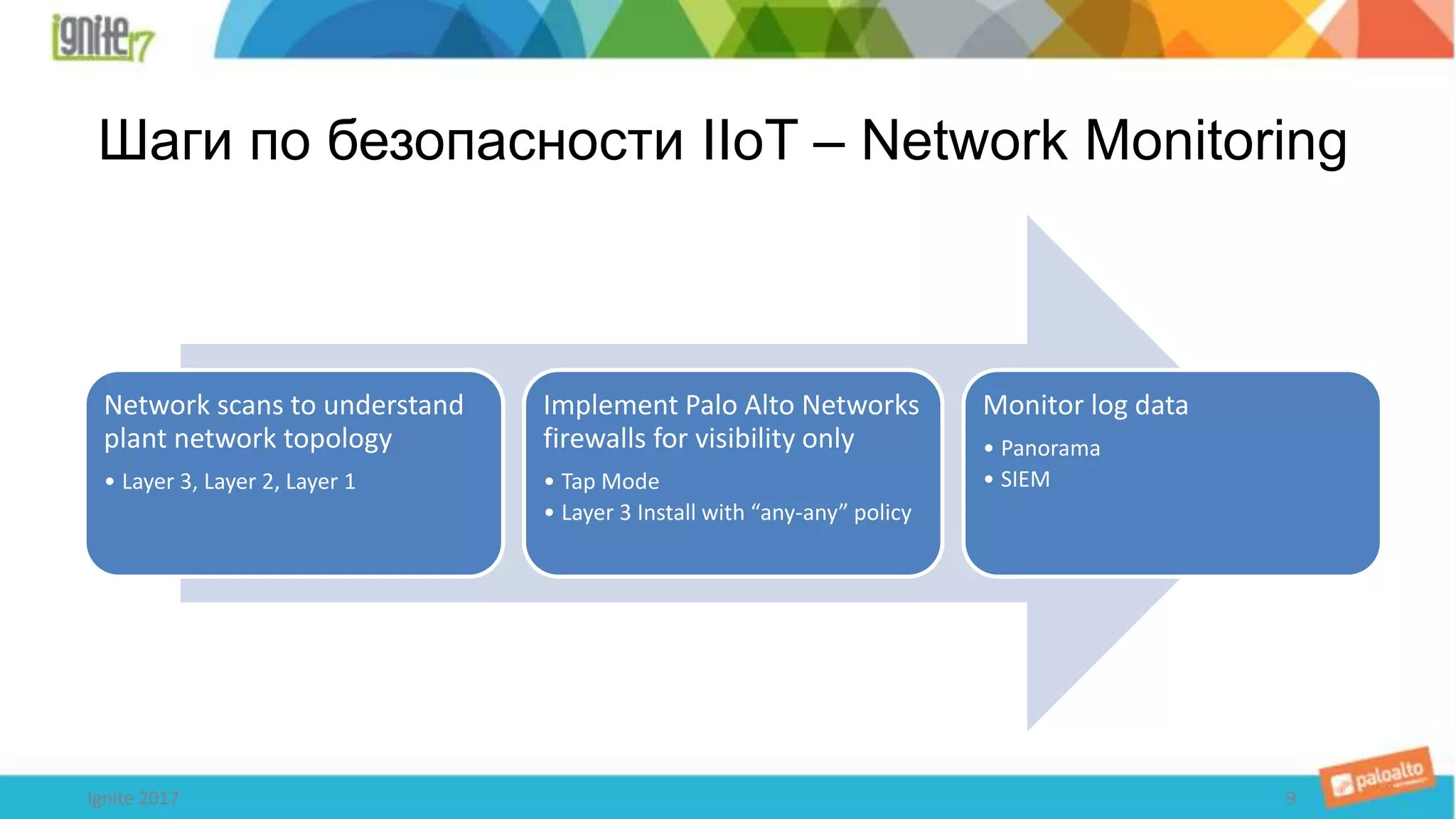

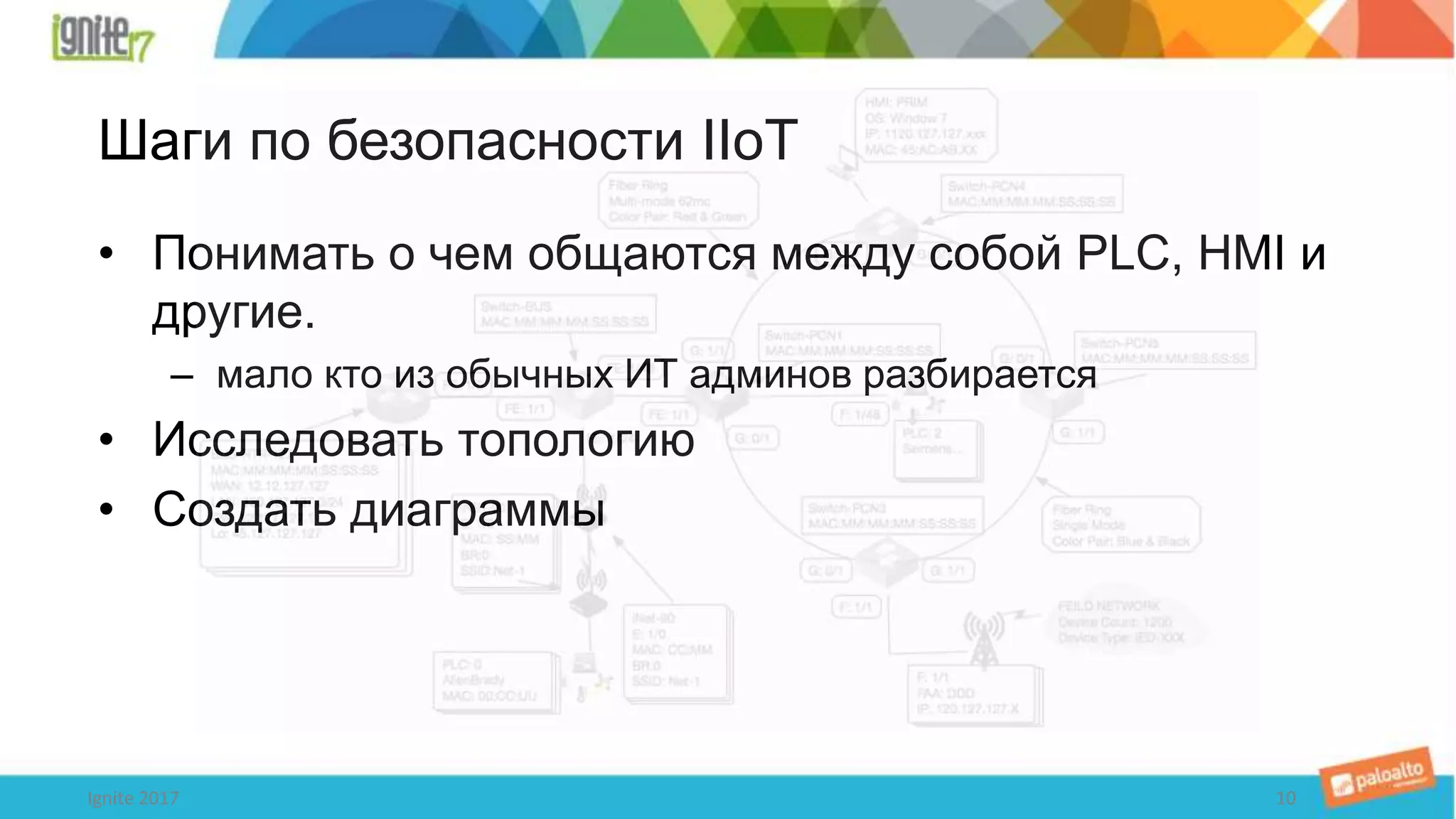

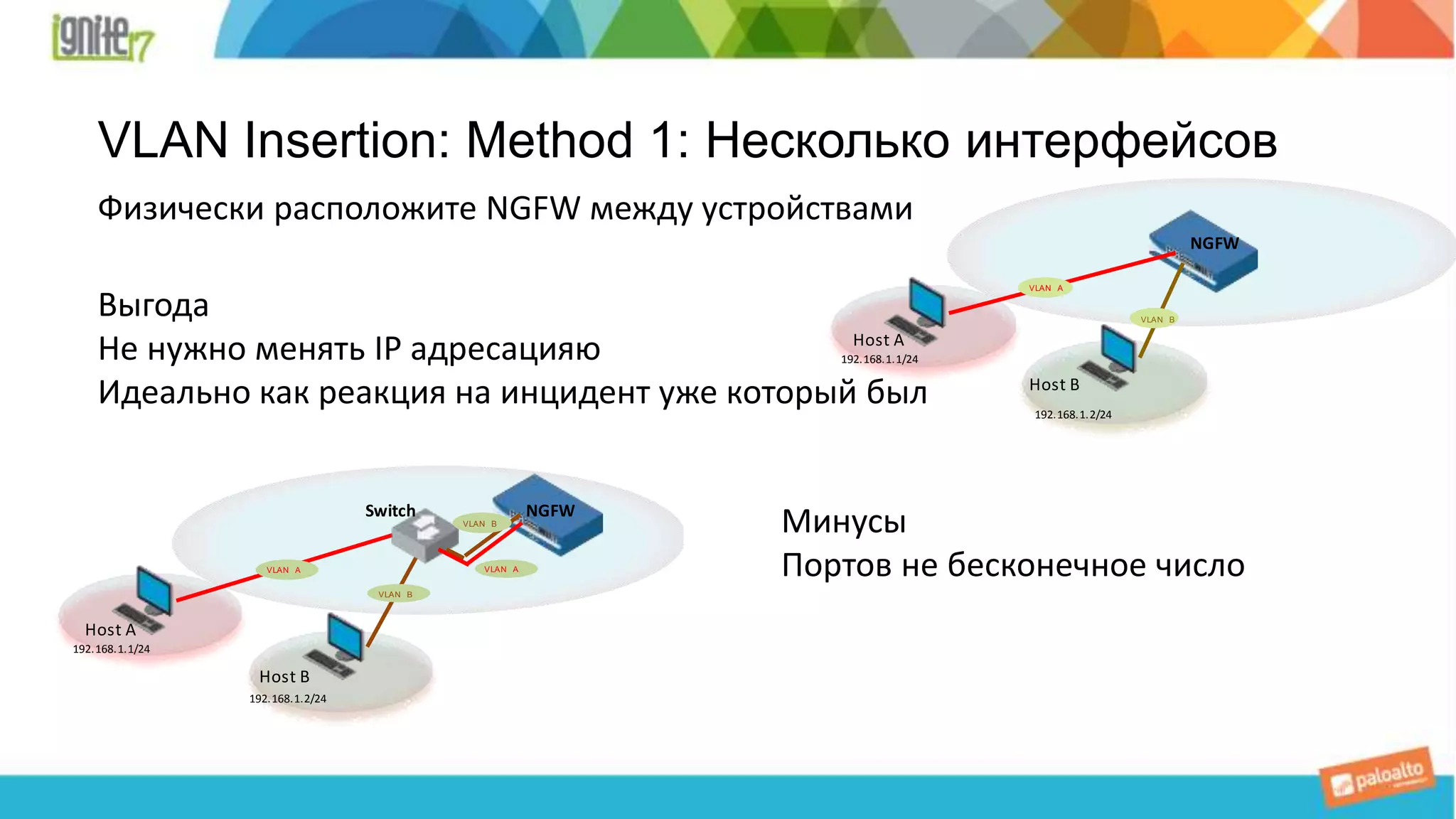

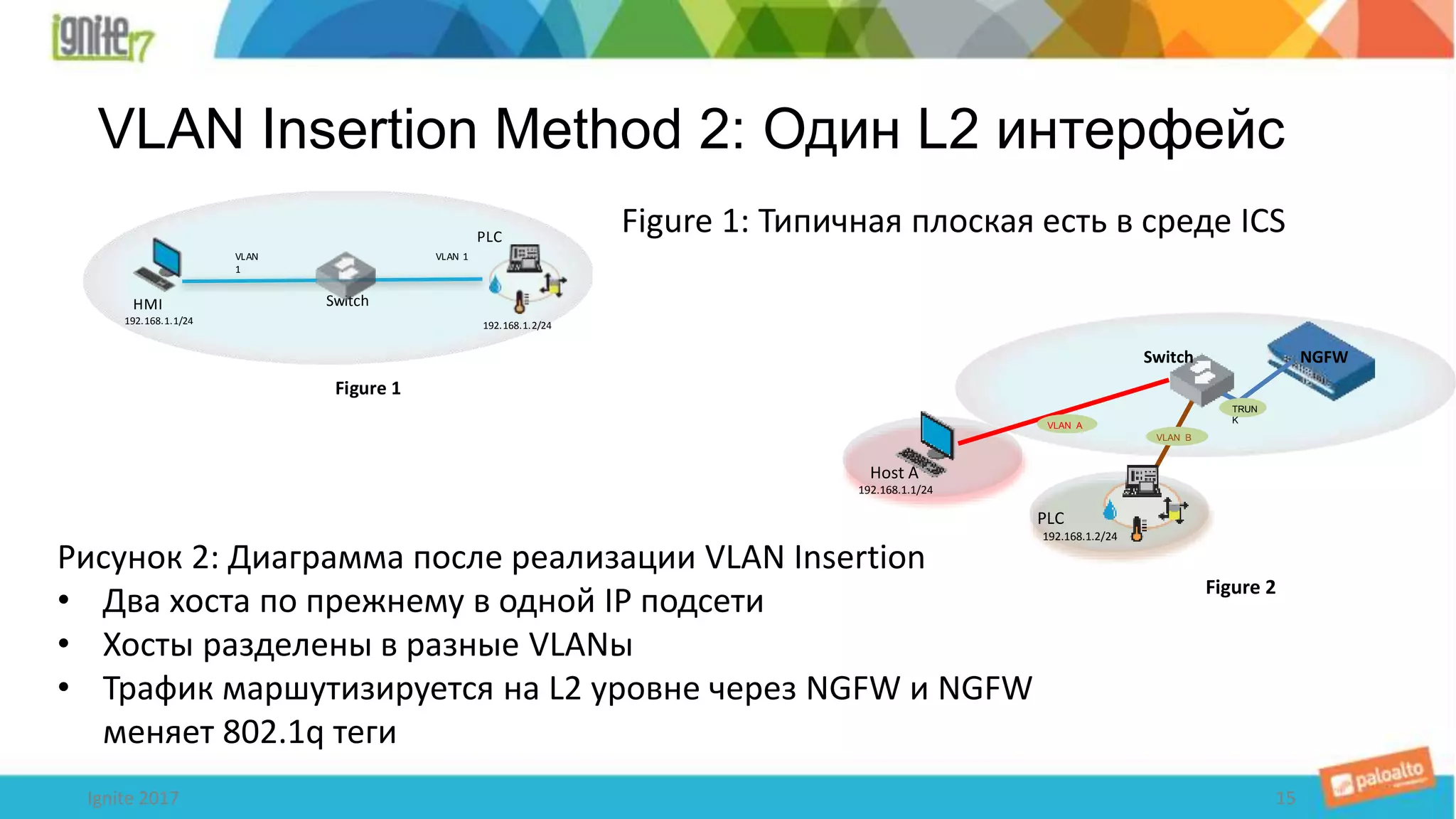

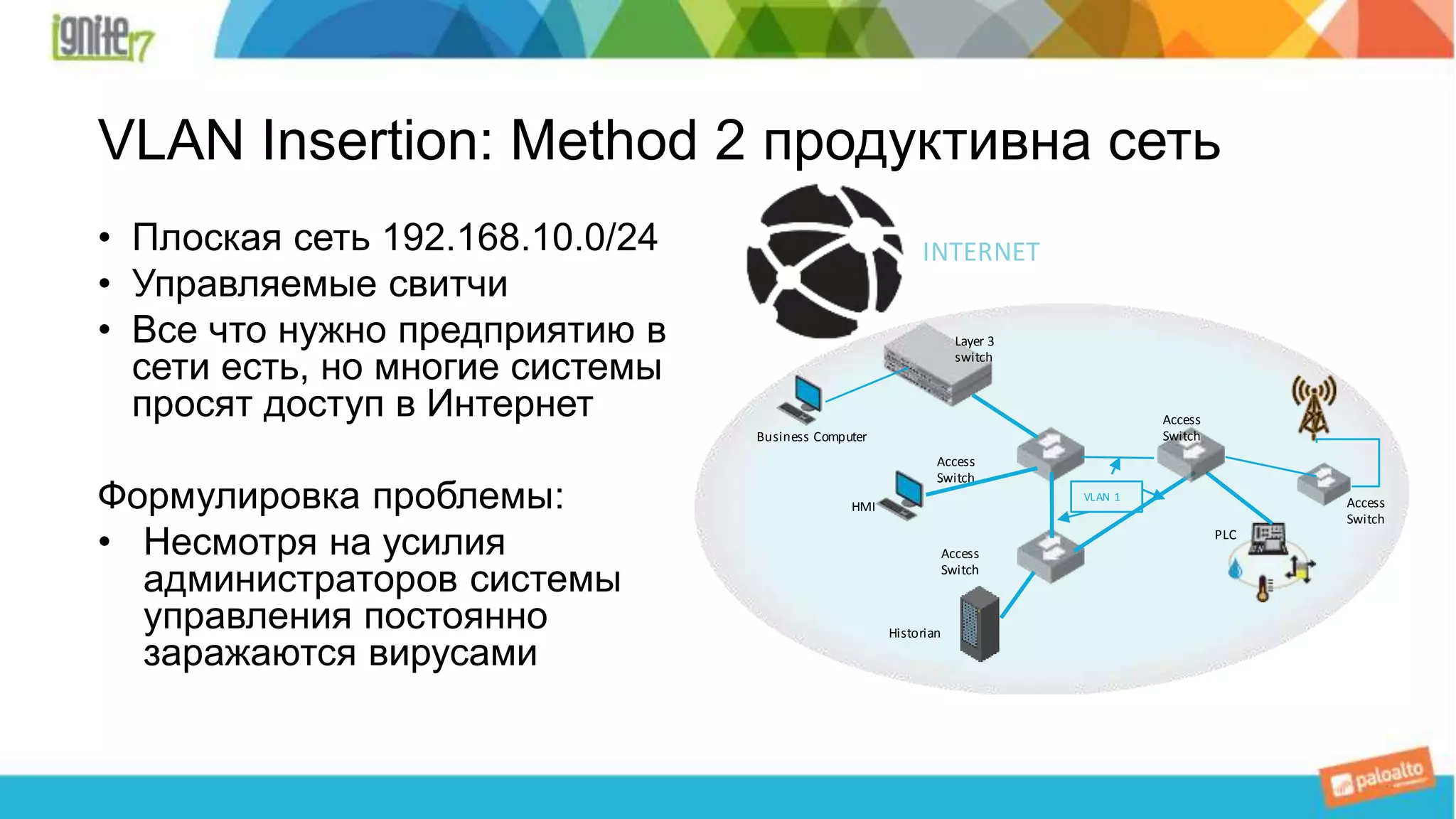

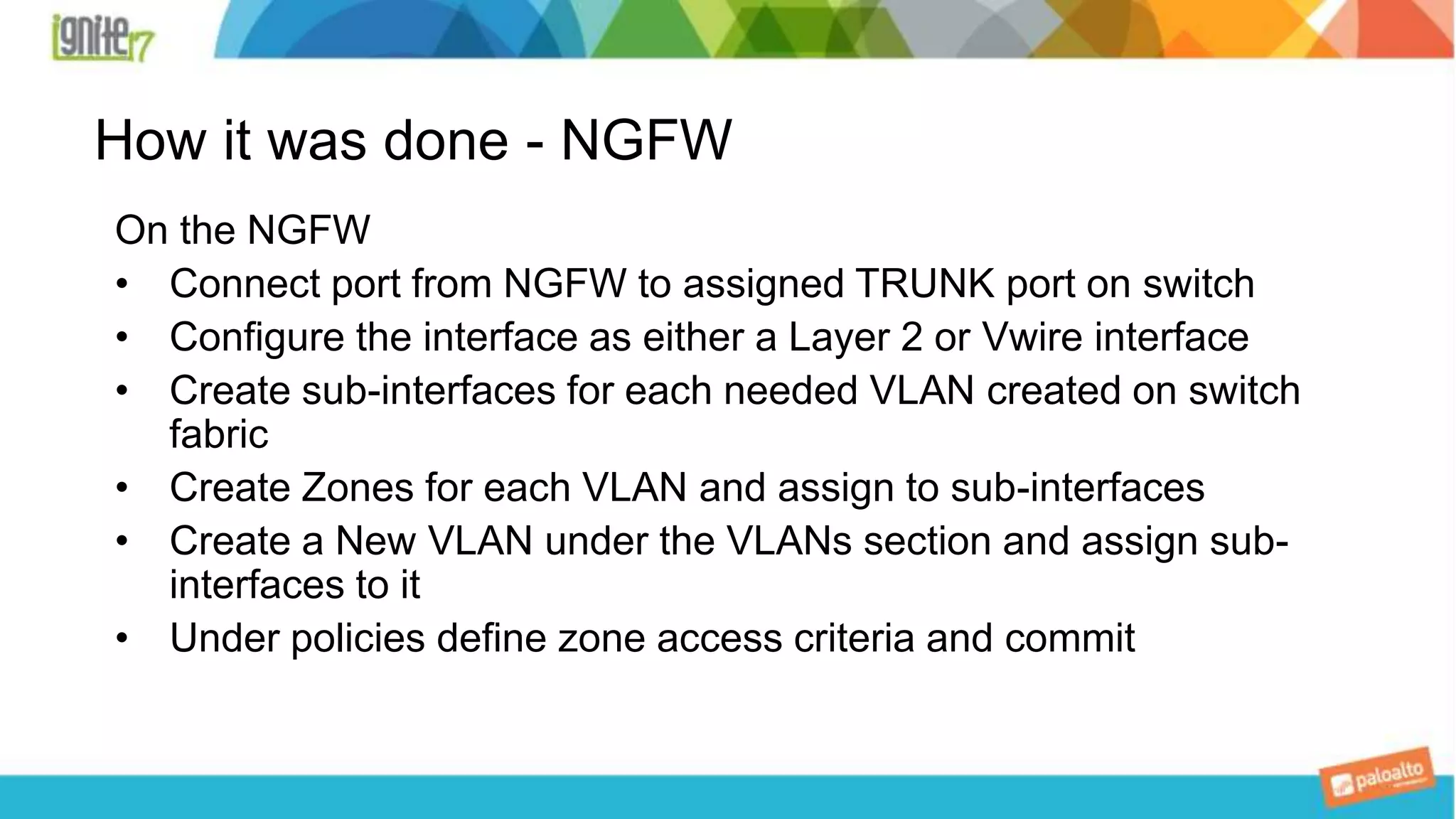

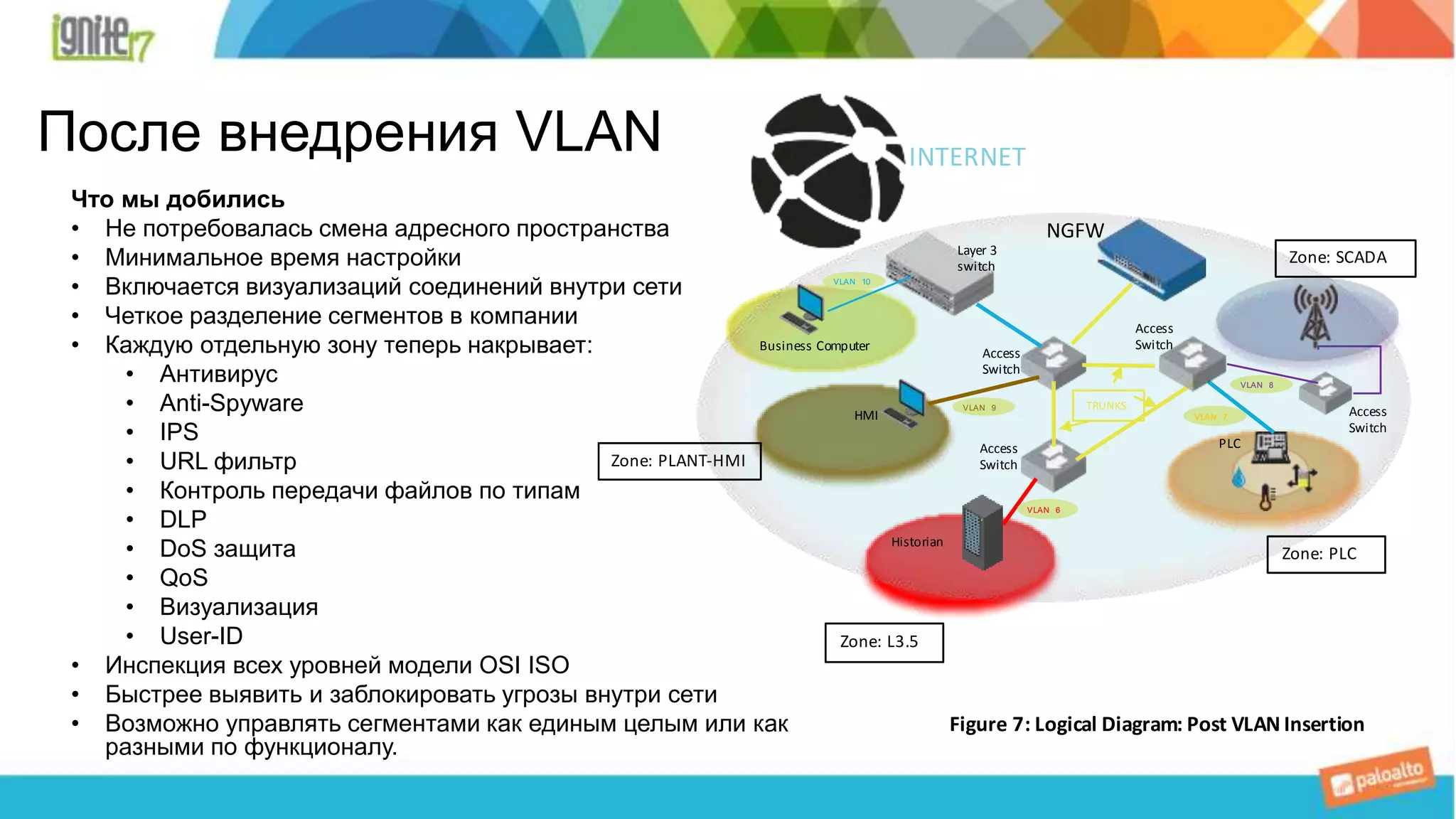

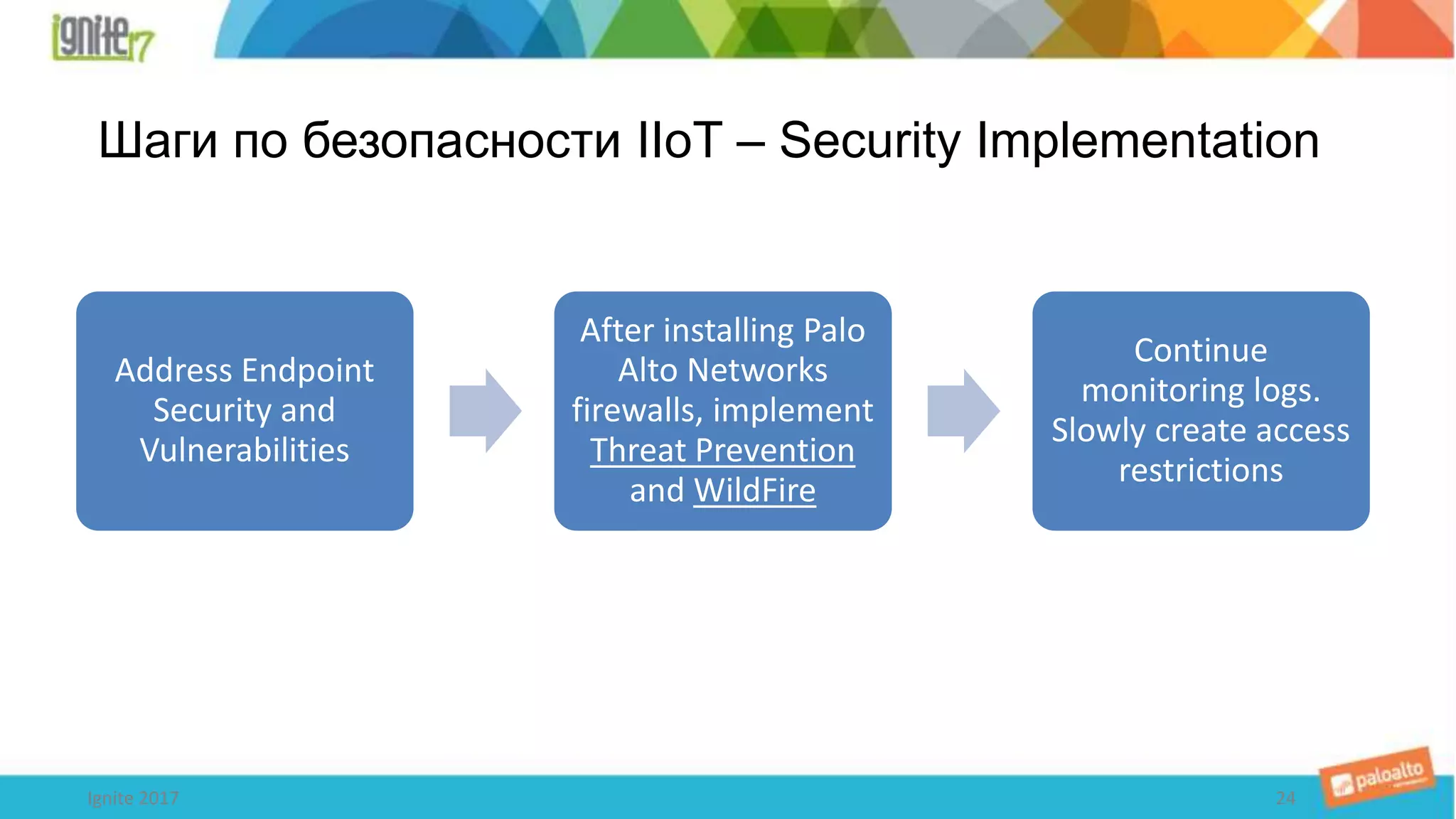

Документ описывает лучшие практики по обеспечению безопасности устройств IIoT, акцентируя внимание на необходимости сегментации сети с использованием метода zero-trust, мониторинга и управления активами. Кроме того, приводятся примеры внедрения механизмов защиты, таких как современные межсетевые экраны и методы анализа трафика, для предотвращения инцидентов безопасности. Отмечается важность понимания сетевой топологии и управления угрозами, возникающими из-за уязвимостей в корпоративной сети.