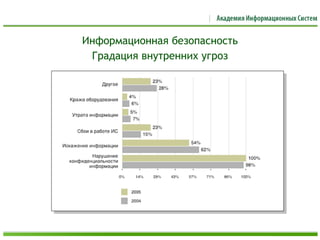

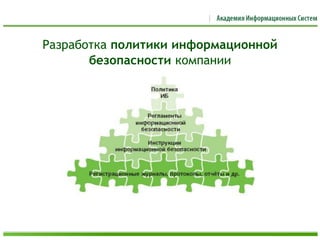

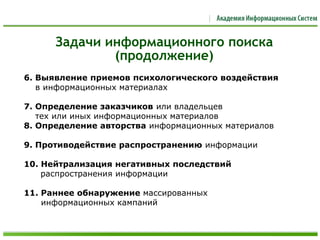

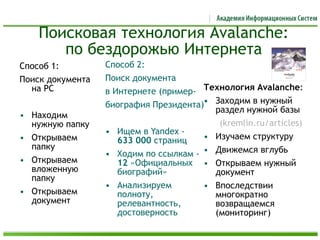

Документ посвящен вопросам конкурентной разведки и информационной безопасности, включая определение конфиденциальной информации и внутренние угрозы, такие как инсайдеры и рейдеры. Описываются основные угрозы безопасности, методы их предотвращения, а также роль конкурентной разведки в компании и структура аудита безопасности. Приводятся рекомендации по обучению сотрудников и внедрению систем защиты информации.