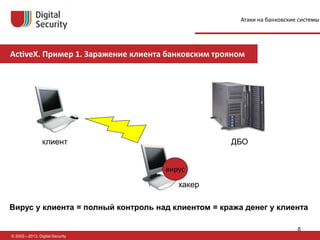

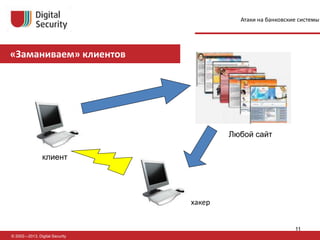

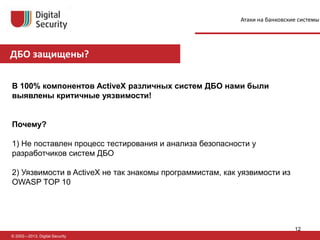

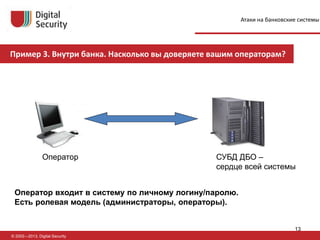

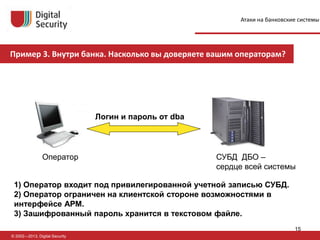

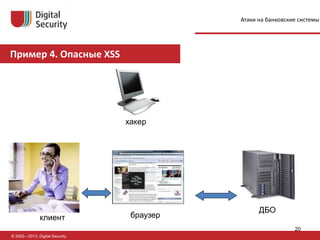

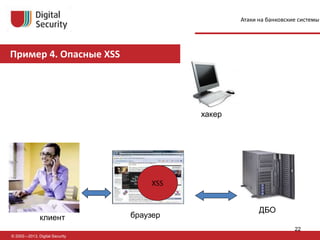

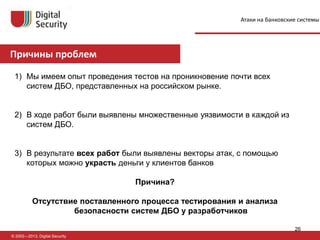

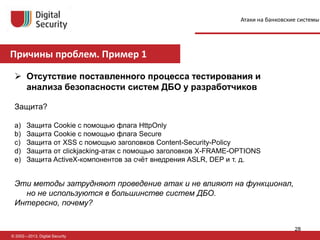

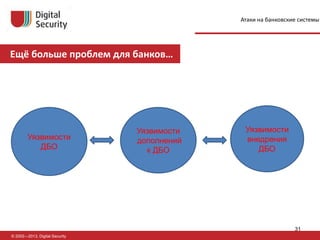

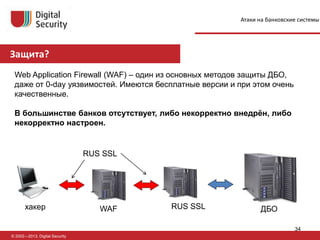

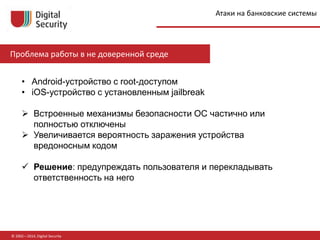

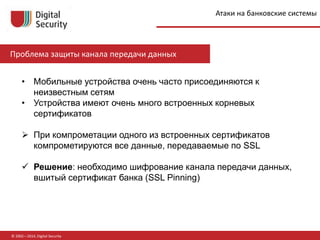

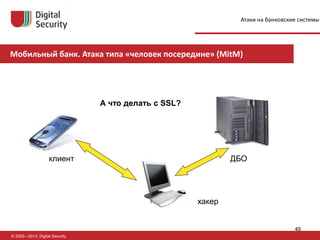

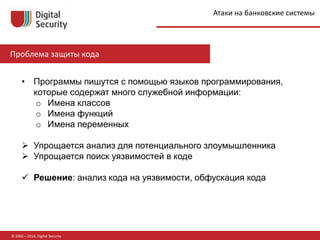

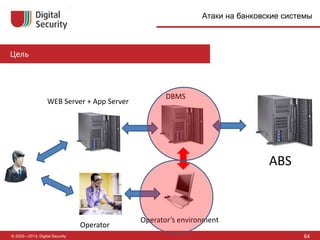

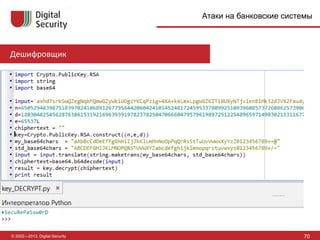

Документ обсуждает уязвимости в системах дистанционного банковского обслуживания (ДБО), включая множественные векторы атак, которые могут использоваться для кражи денег у клиентов банков. Основные проблемы включают отсутствие процессов тестирования безопасности у разработчиков, недостаточную защиту компонентов и использование уязвимостей, таких как XSS и CSRF. В выводах подчеркивается необходимость комплексного подхода к созданию безопасных систем ДБО и зависимости банков от собственных усилий по обеспечению безопасности.