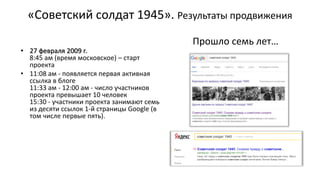

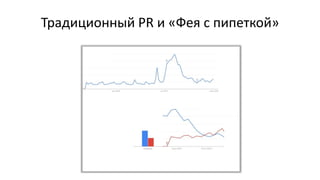

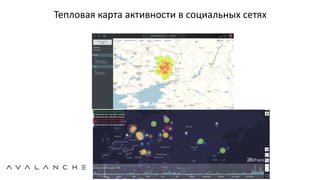

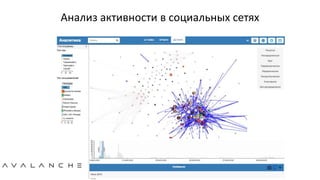

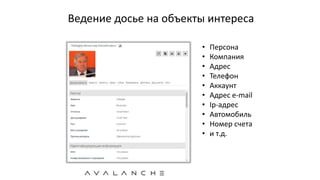

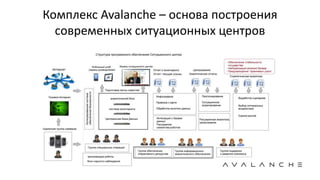

Документ описывает специфику работы с информацией и манипуляциями общественным сознанием, рассматривая различные технологии, такие как контроль над групповым сознанием и методы искусственного создания общественного мнения. Упоминаются примеры успешного продвижения определённой информации и анализа социальных сетей, а также технологии интернет-разведки, такие как Avalanche, для мониторинга угроз и сосредоточения на оперативной обстановке. В заключение, автор акцентирует внимание на многослойном подходе к анализу данных и управлению информацией в условиях современных информационных войн.