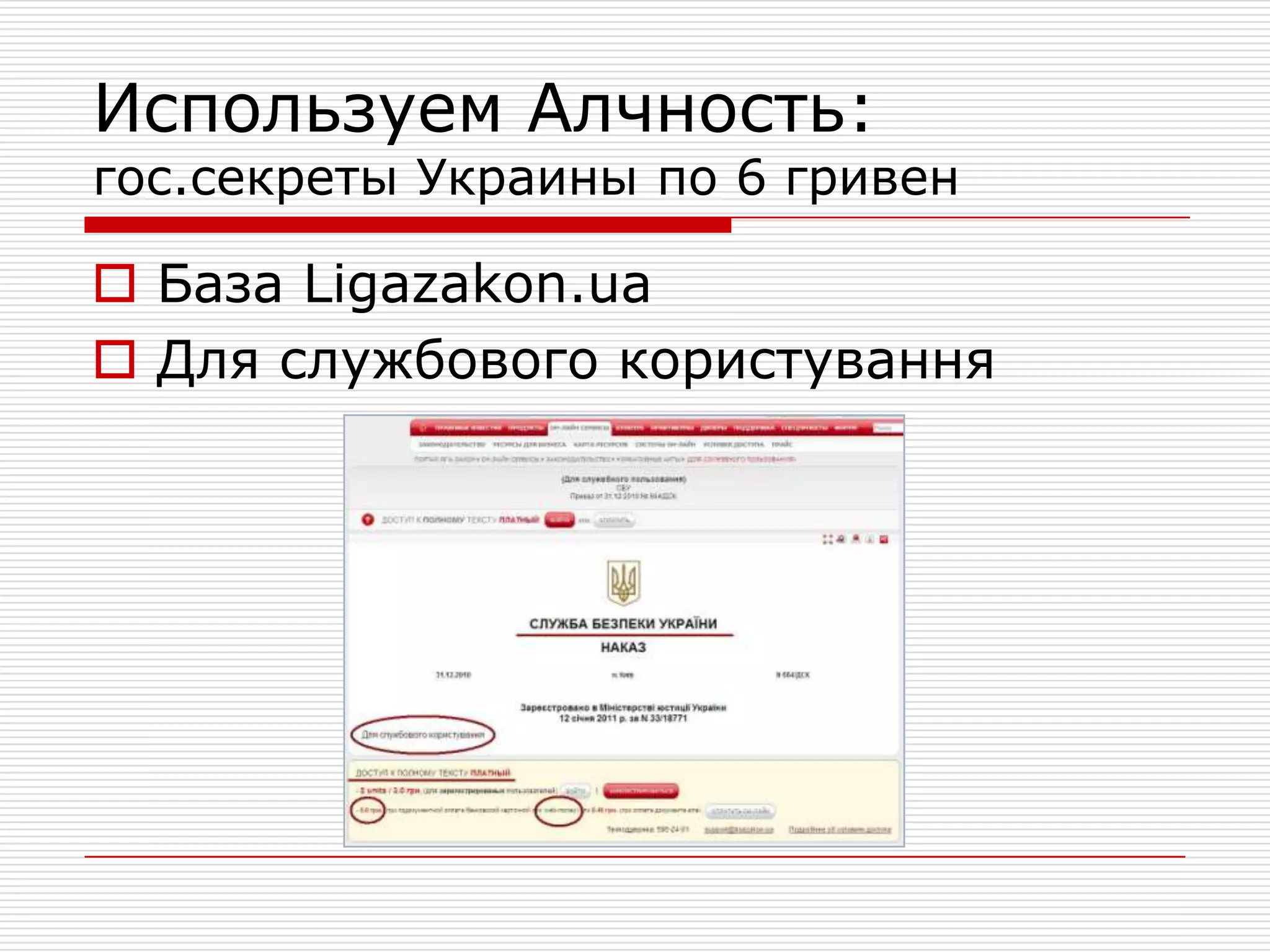

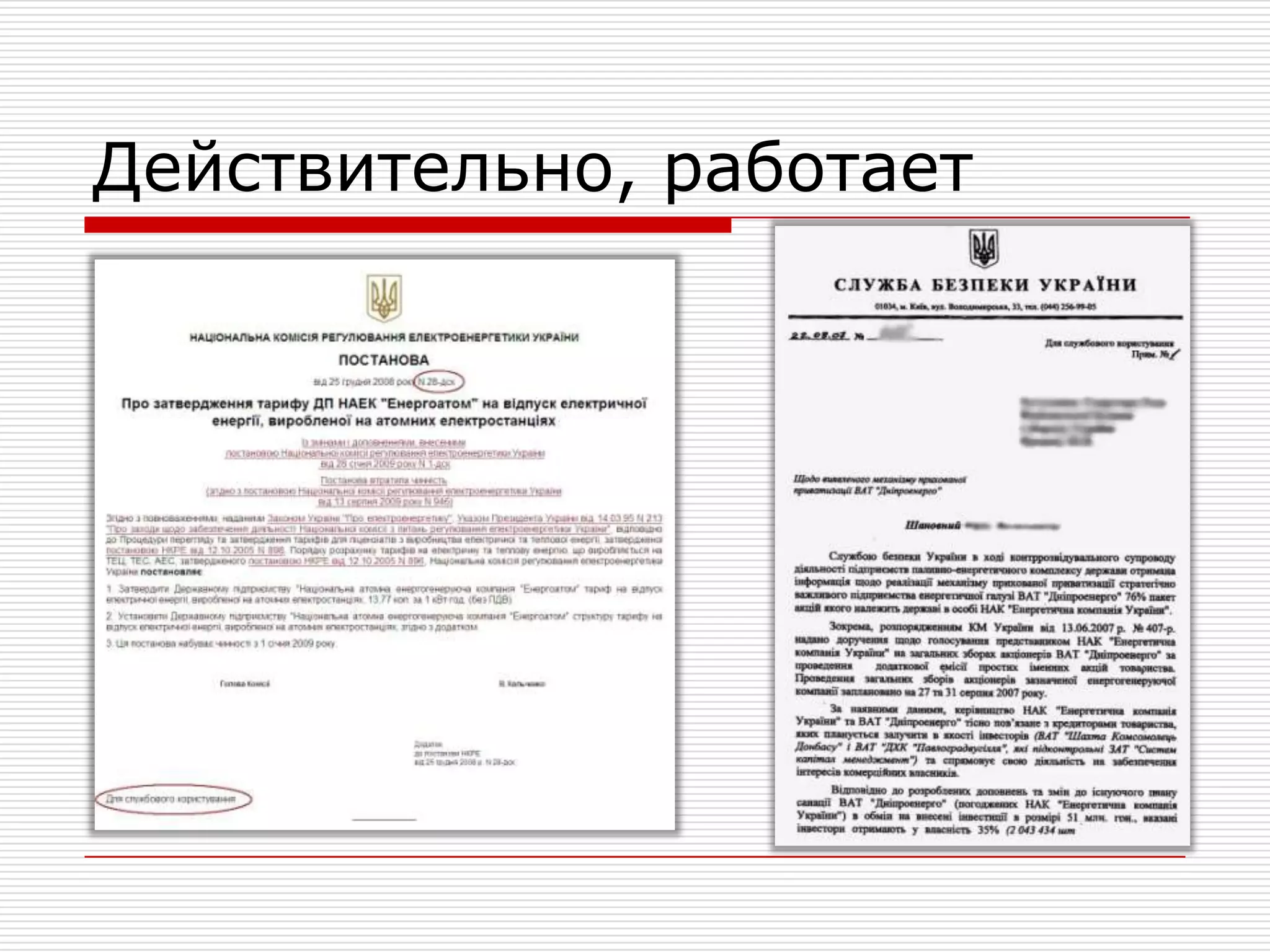

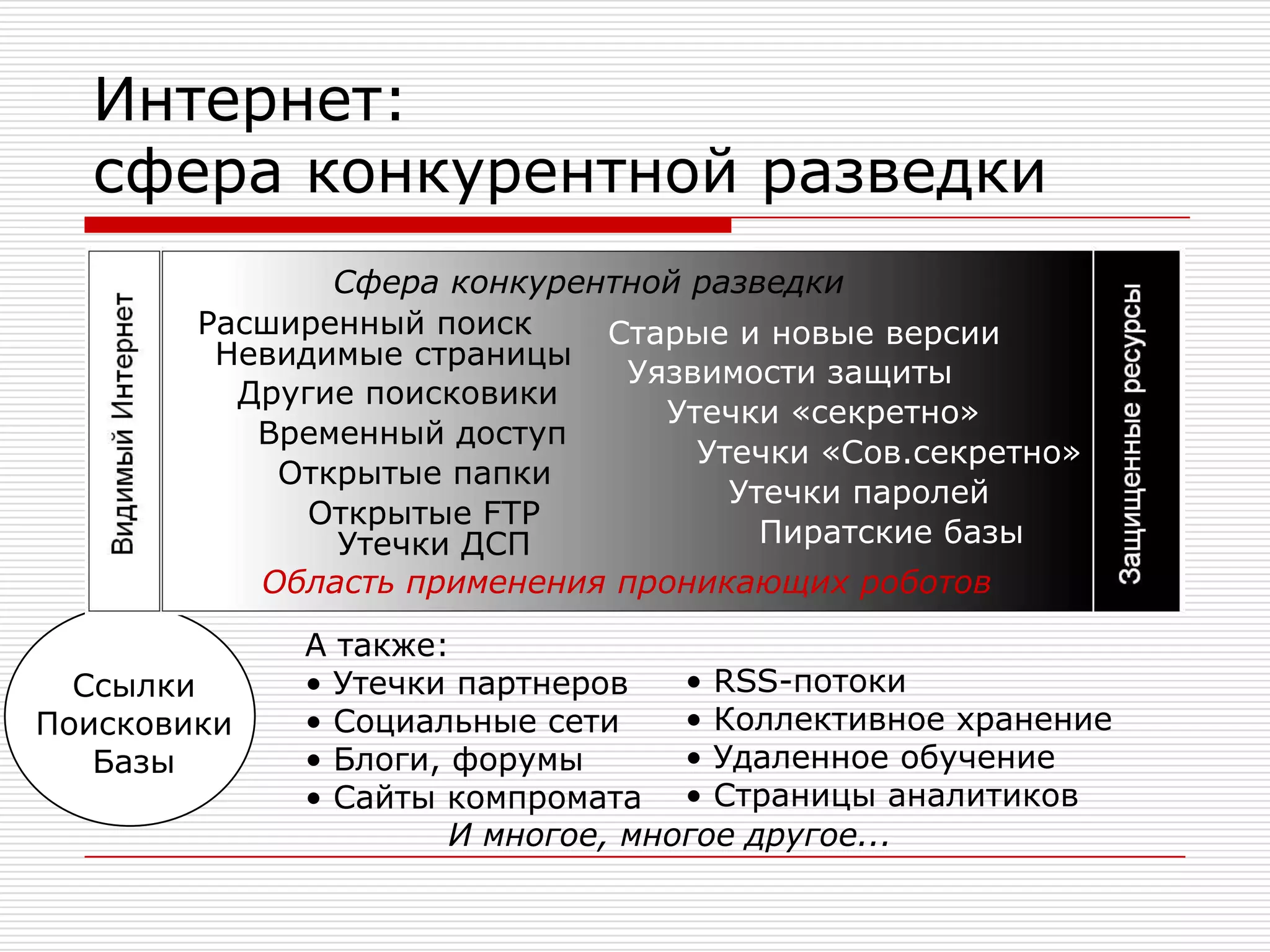

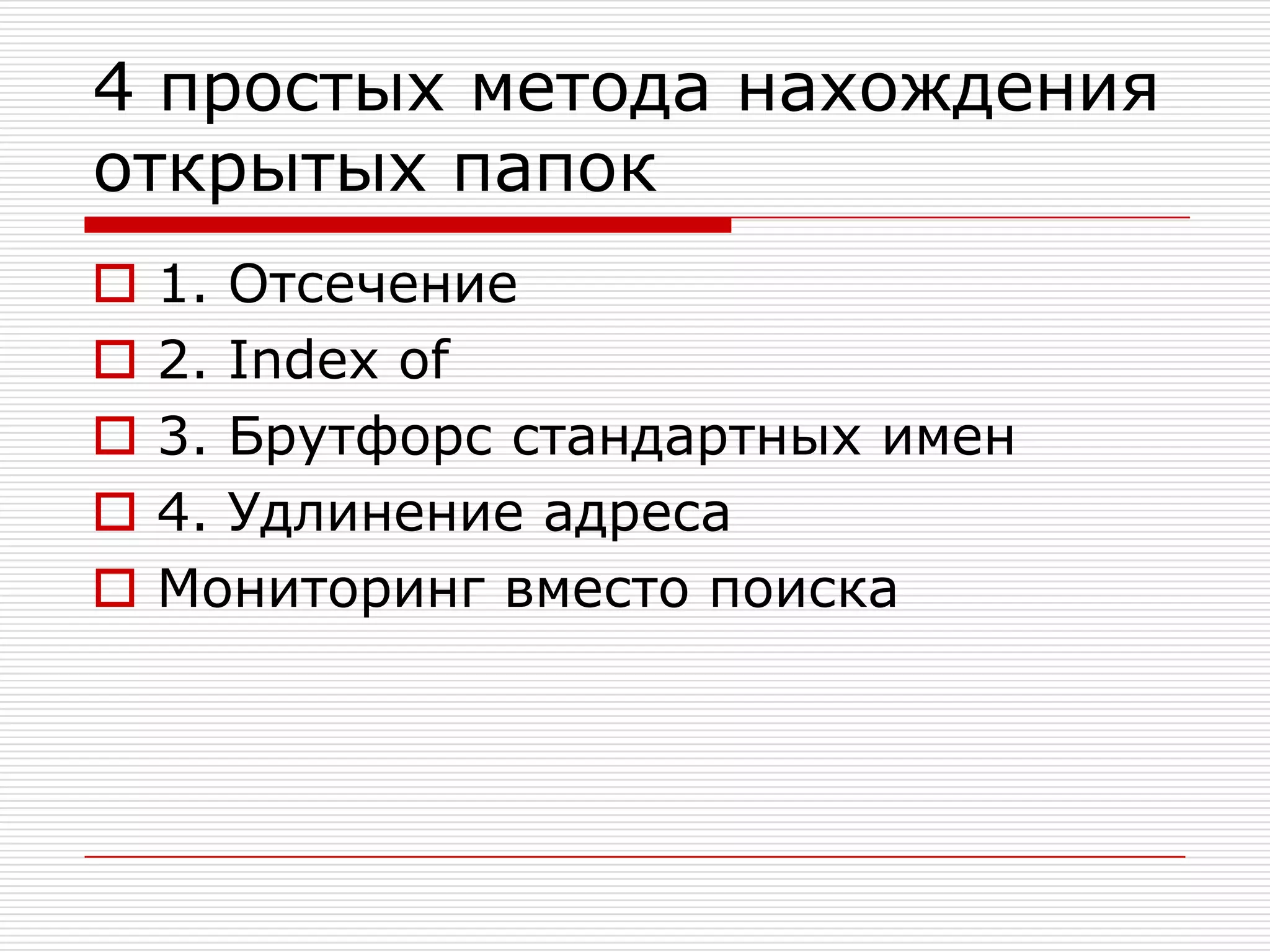

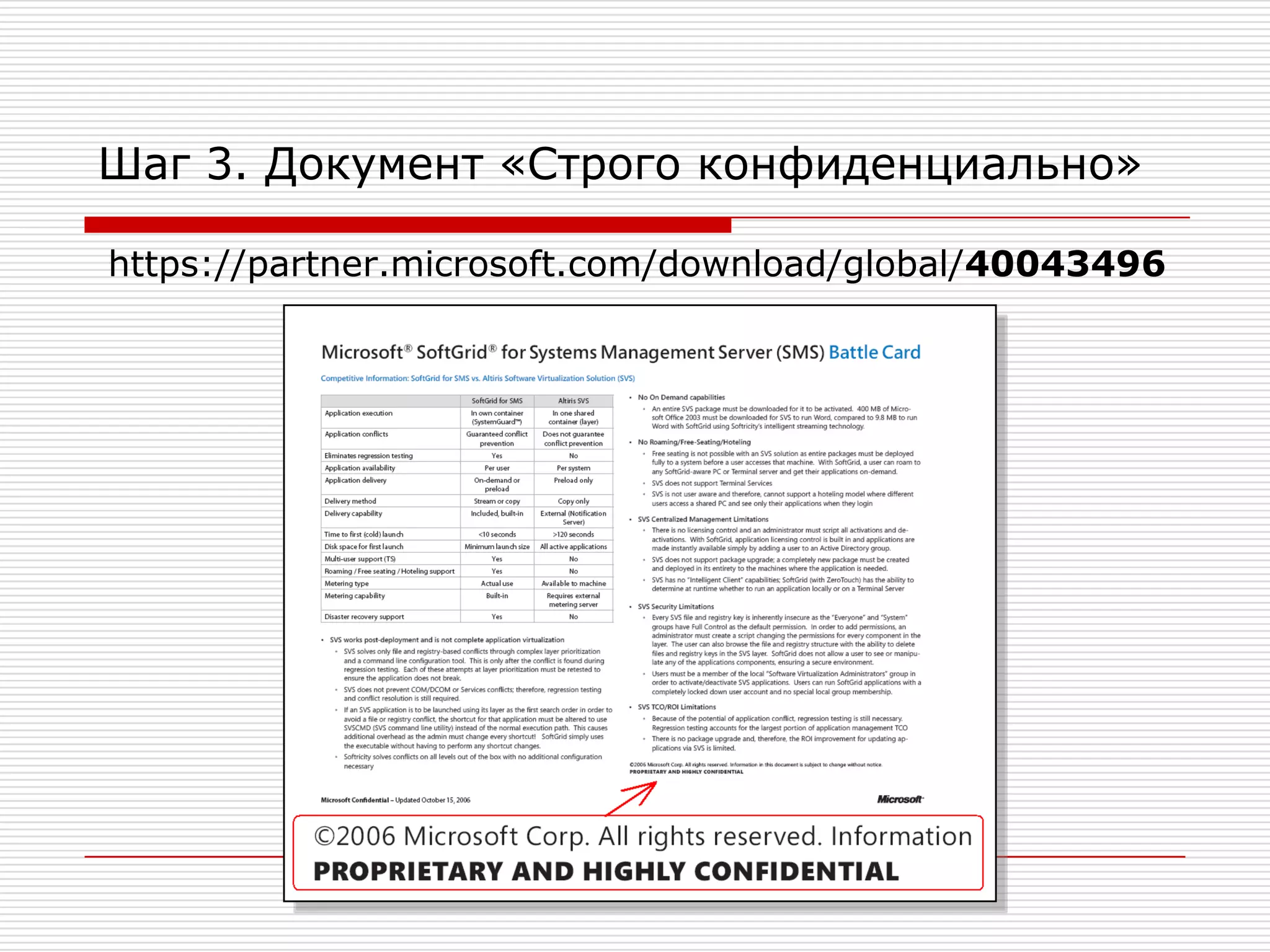

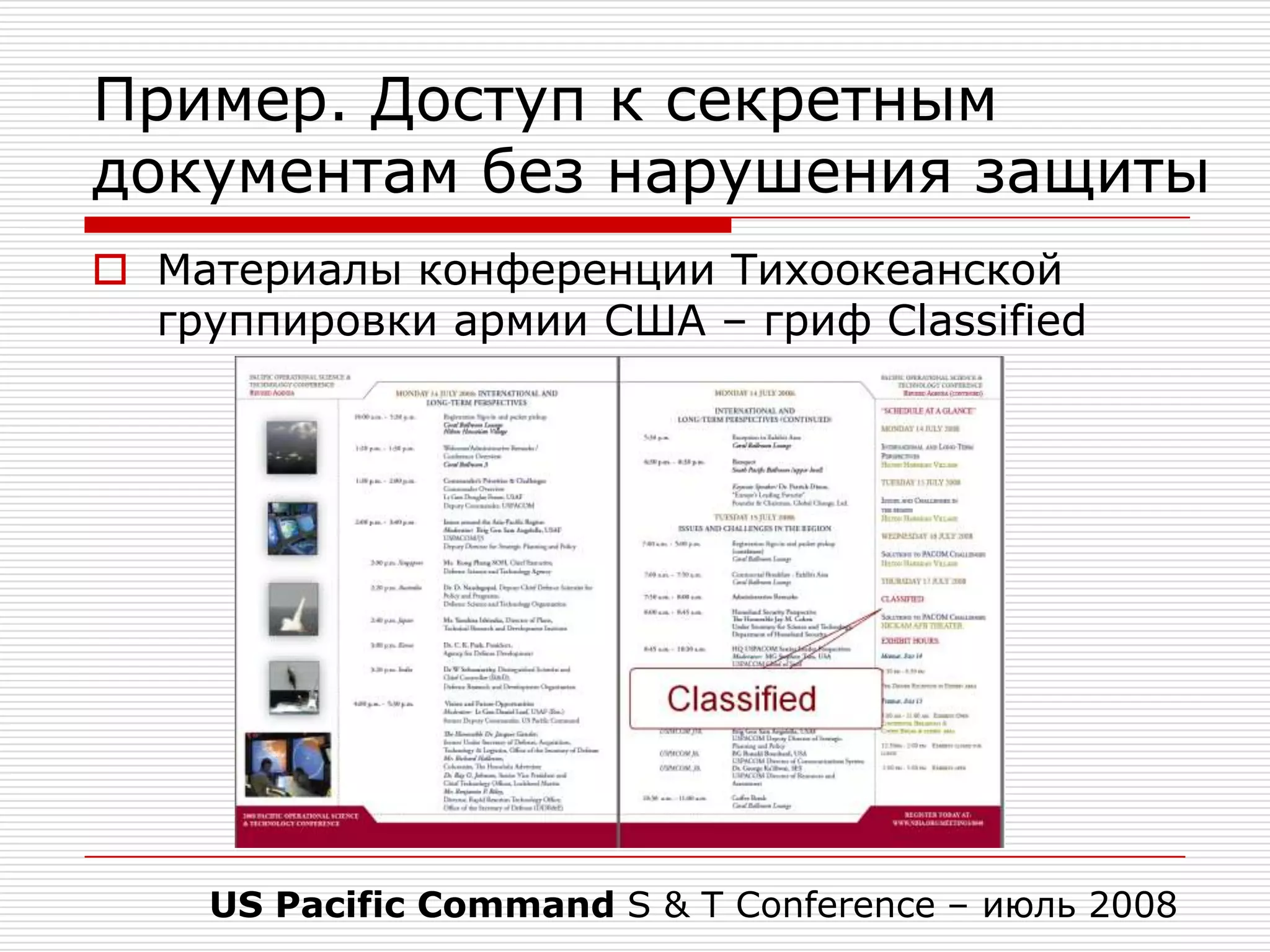

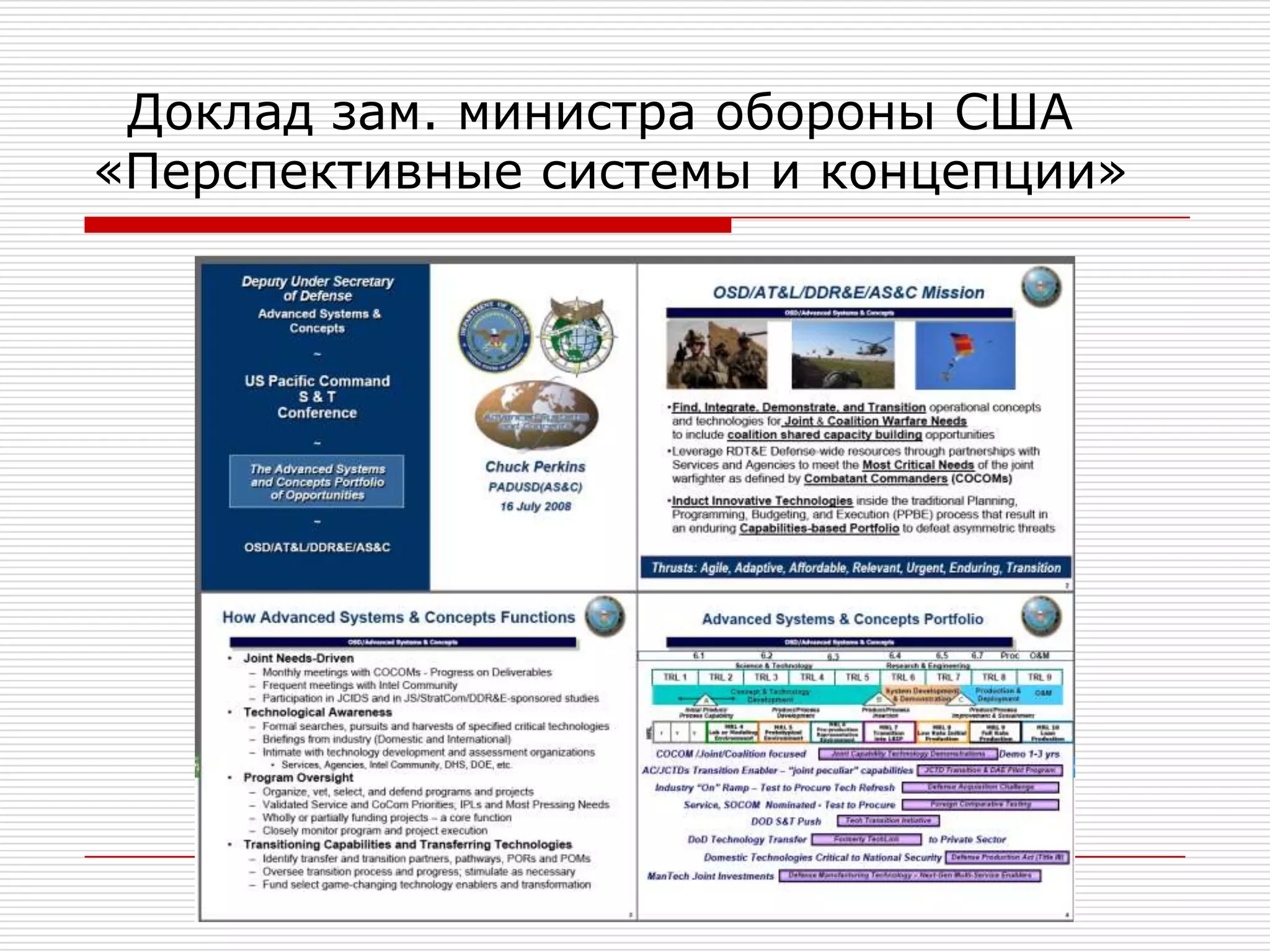

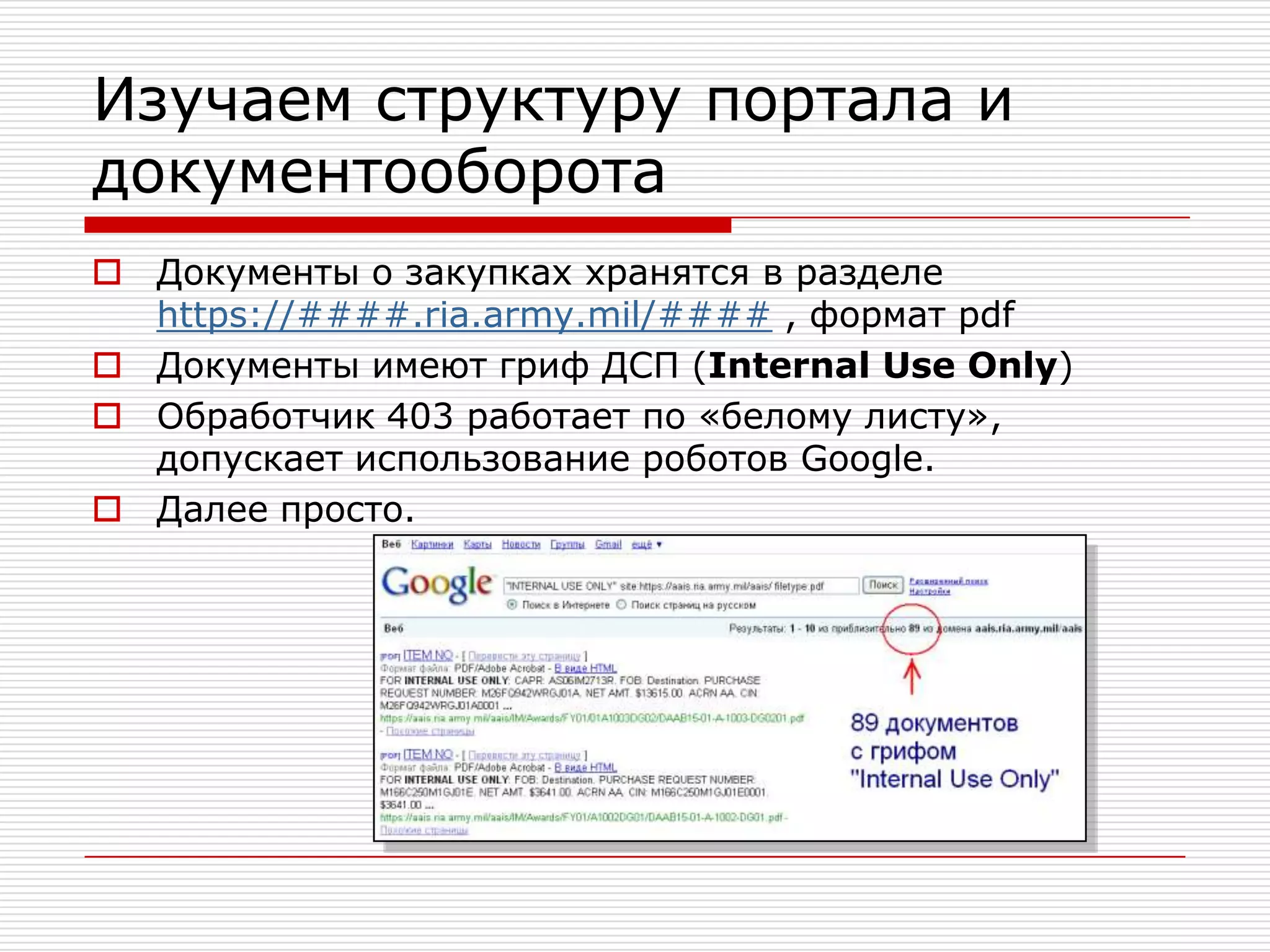

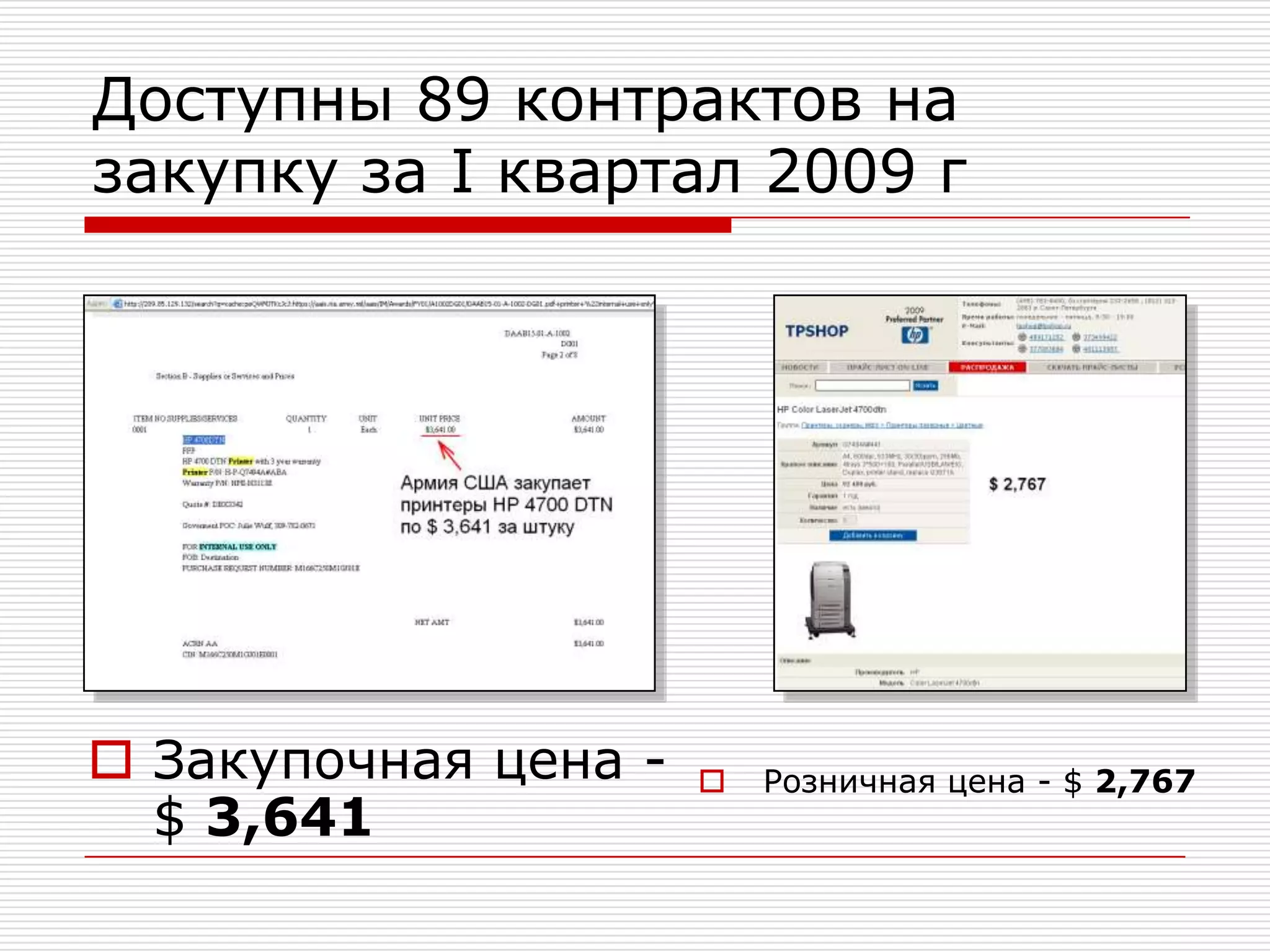

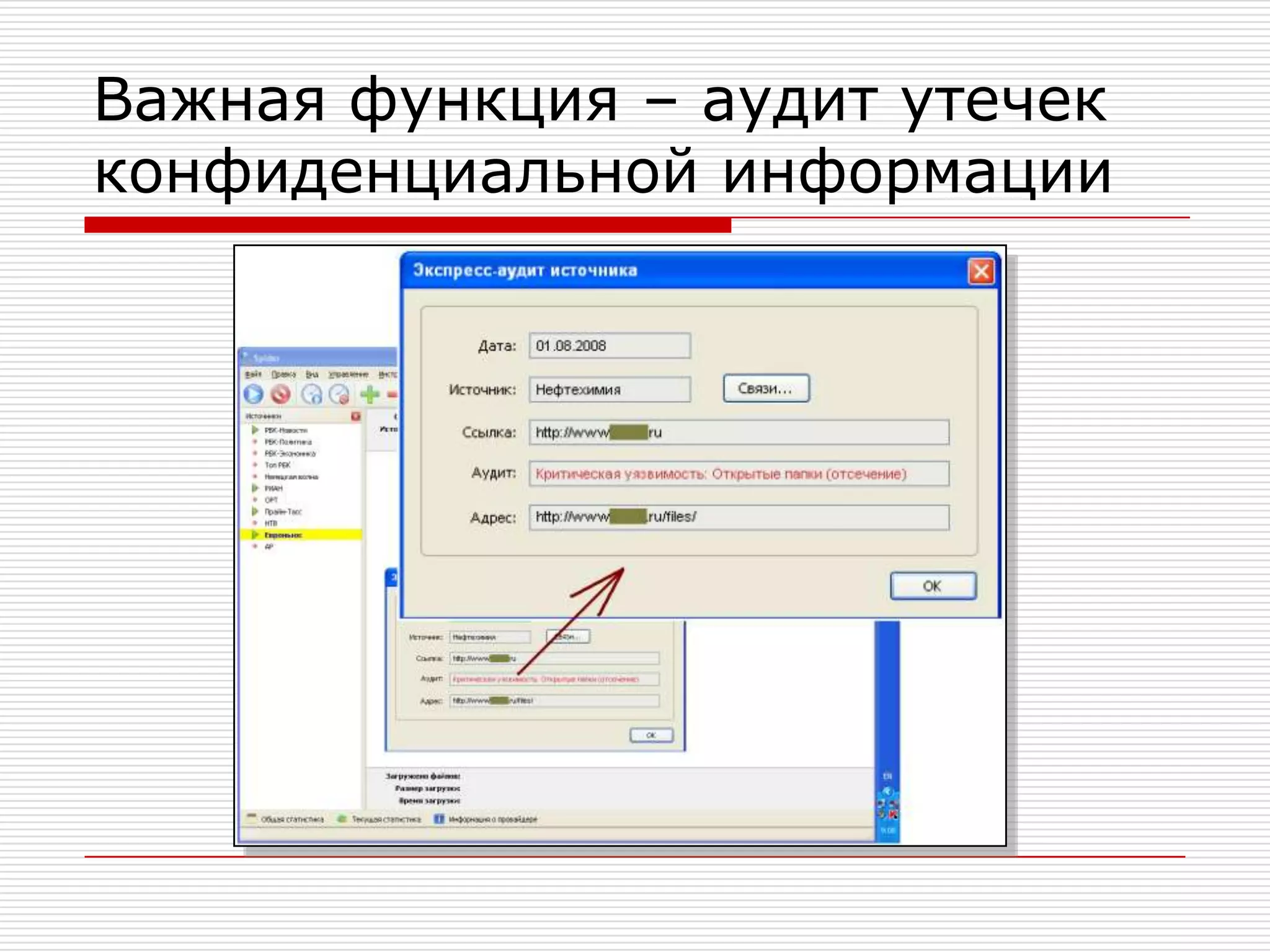

Документ описывает концепцию конкурентной разведки, включающую сбор и обработку данных для улучшения управленческих решений в коммерческих организациях. Он также рассматривает методы сбора информации, закономерности поведения конкурентов и правовые аспекты использования данных. Обсуждаются примеры уязвимостей и стратегии для защиты информации, а также важность соблюдения этических норм.