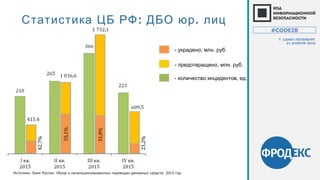

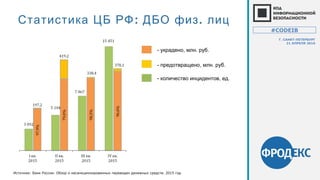

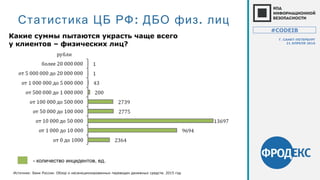

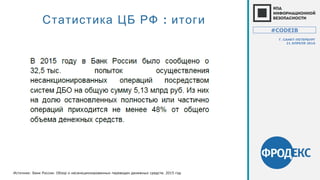

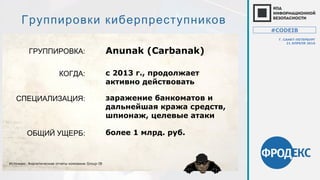

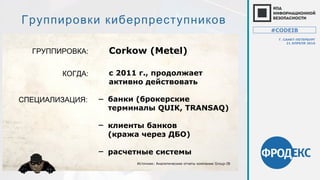

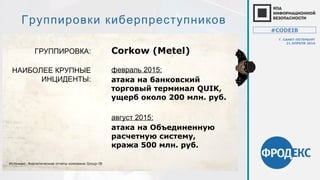

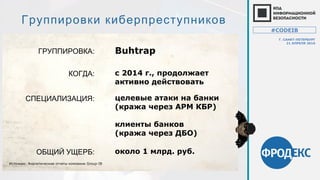

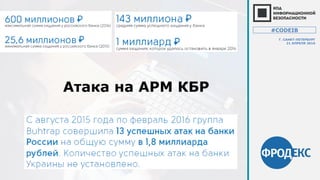

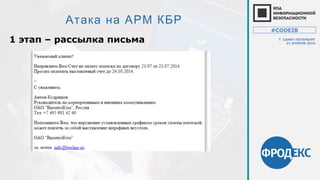

Документ представляет собой обзор киберугроз в банковском секторе России за 2015 год, с акцентом на рост несанкционированных переводов и кибератак на банки. Автор, Андрей Луцкович, описывает различные группировки киберпреступников и их методы, а также предлагает решения для предотвращения мошенничества через системы дистанционного банковского обслуживания. Документ завершается предложением услуг компании 'Фродекс' для борьбы с киберугрозами.