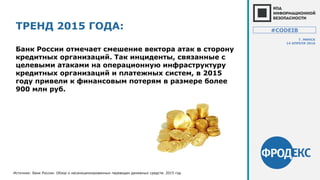

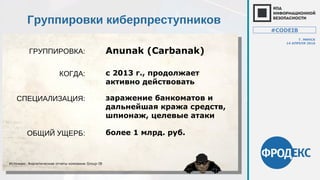

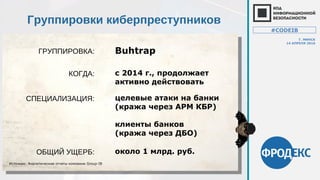

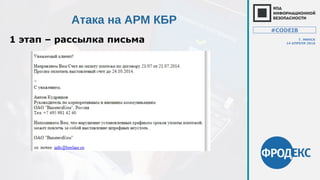

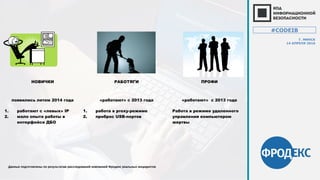

Документ представляет собой анализ тенденций кибермошенничества в кредитно-финансовом секторе на основе данных 2015 года, обнаруживающий рост несанкционированных переводов. Основное внимание уделяется методам атак на банки и тенденции к целевым нападениям на операционную инфраструктуру кредитных организаций, а также описываются различные группировки киберпреступников и их методы работы. Автор подчеркивает необходимость развития мер по защите от кибератак в условиях изменяющихся угроз.