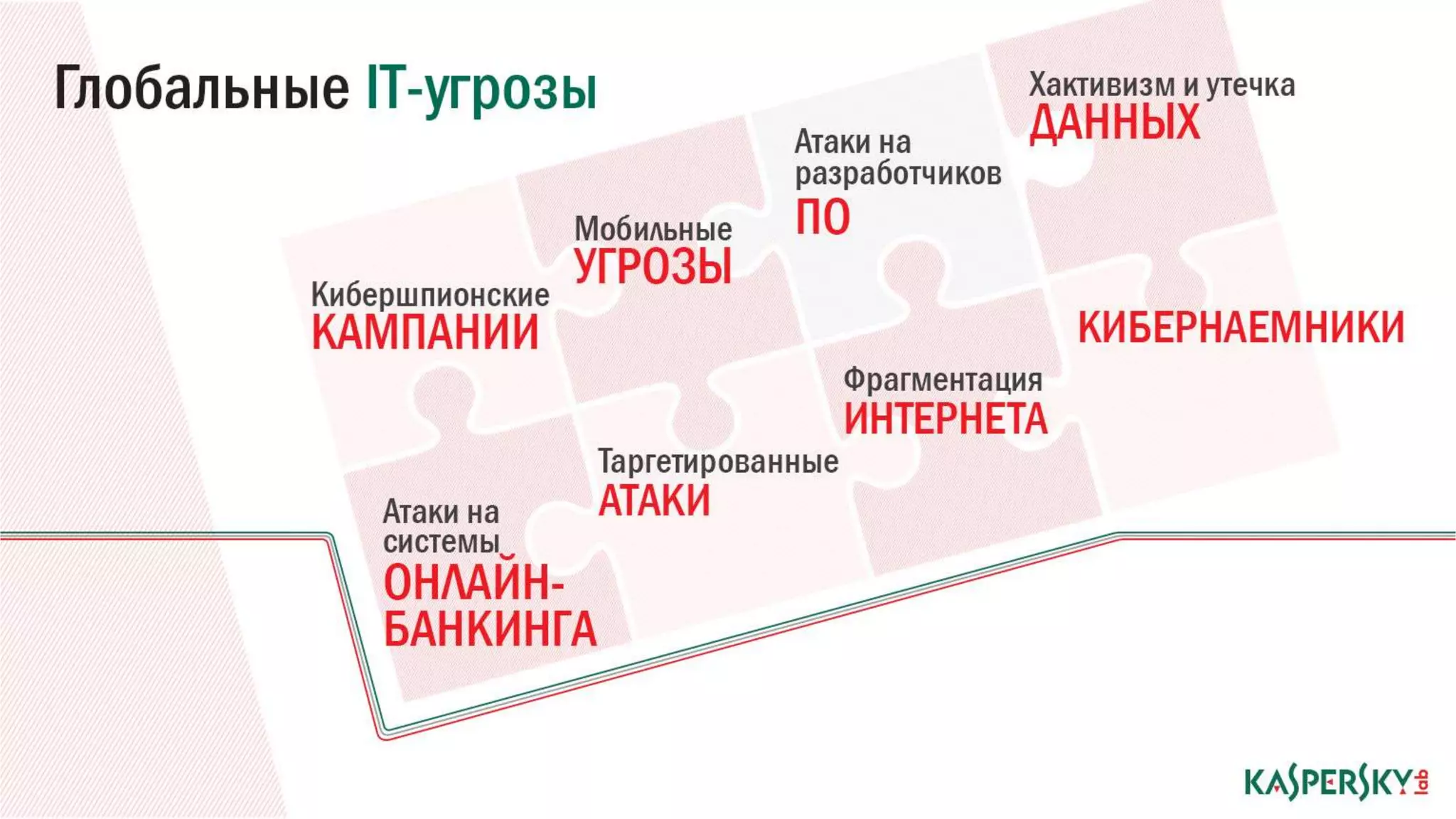

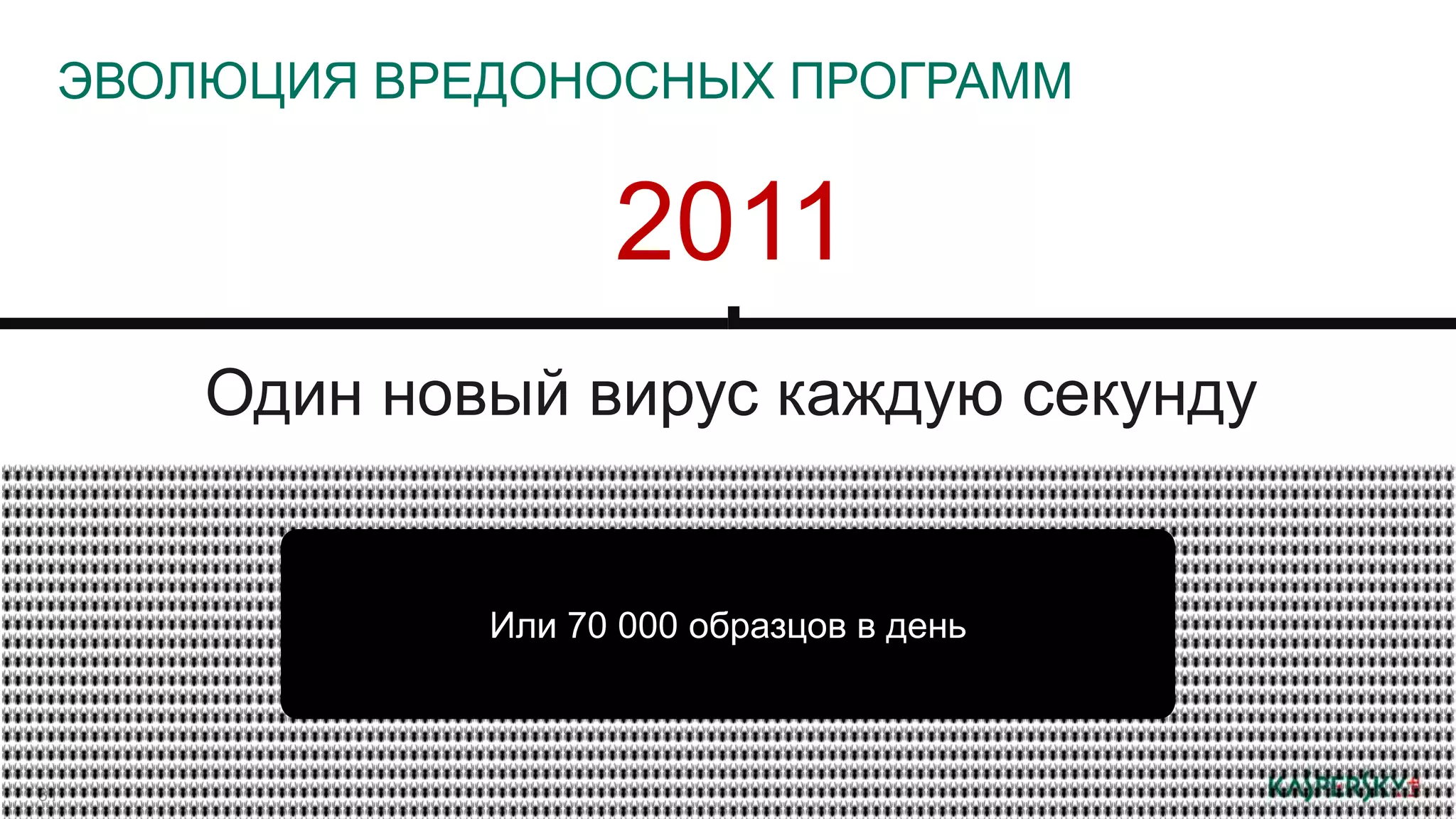

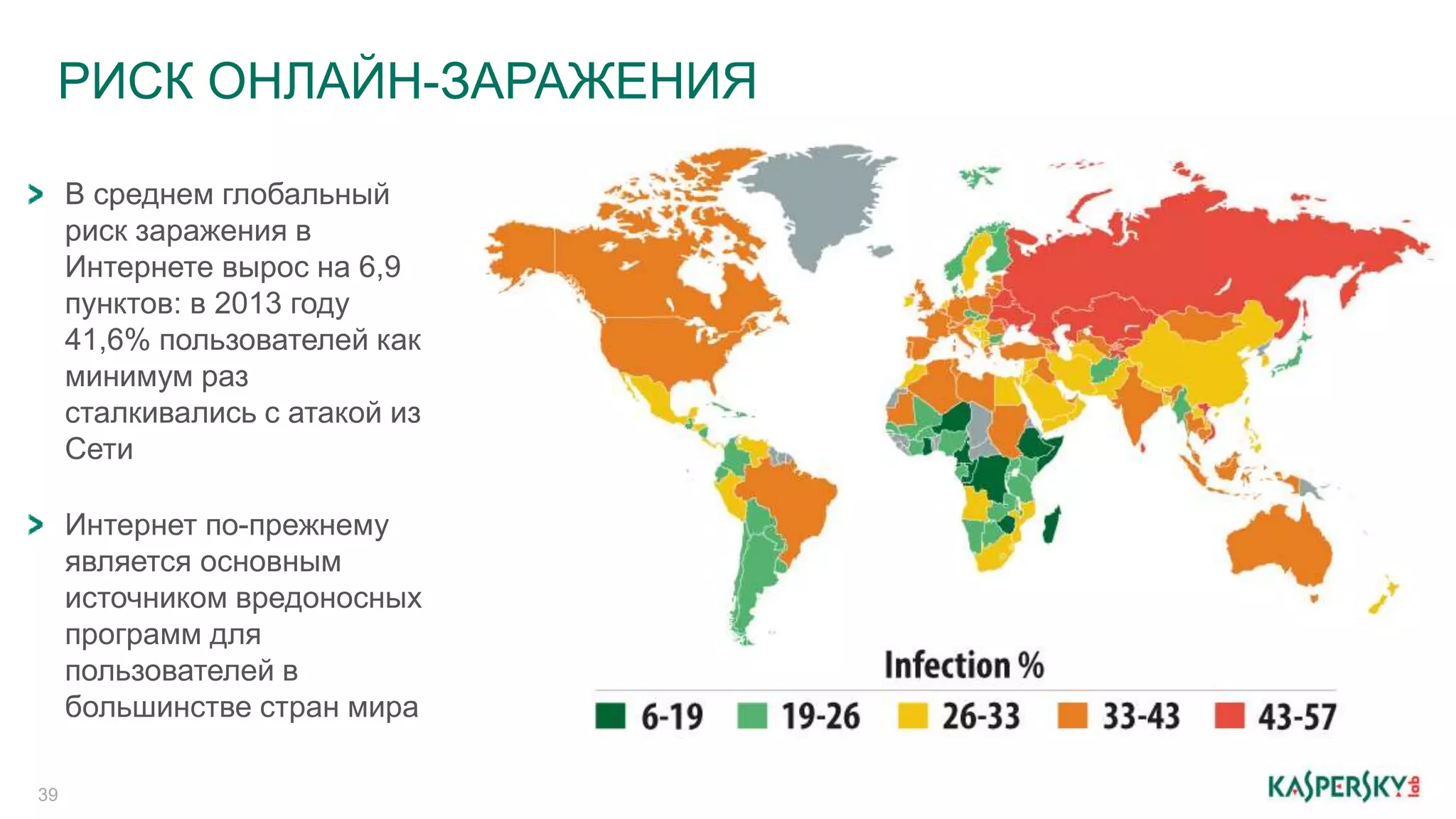

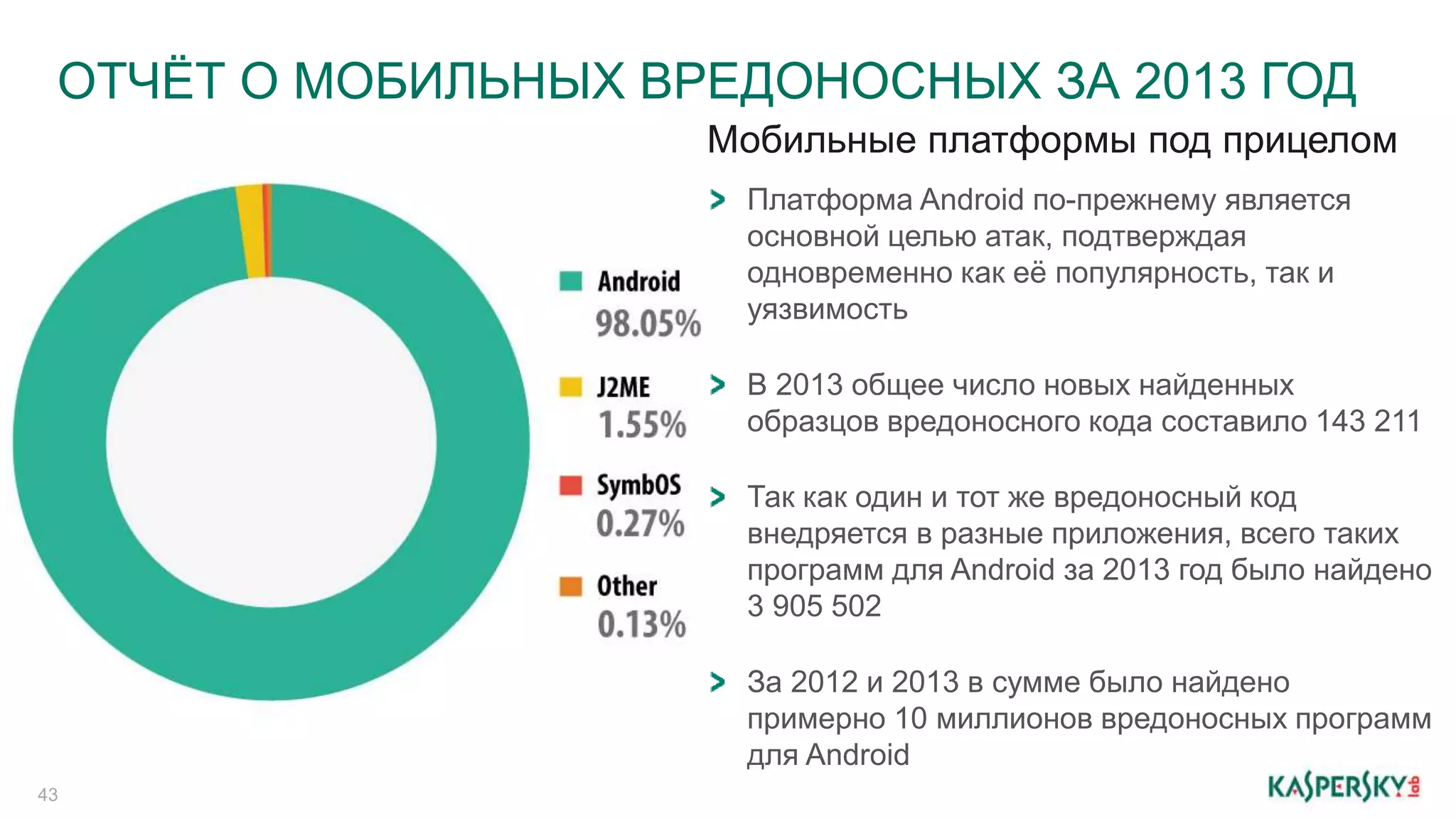

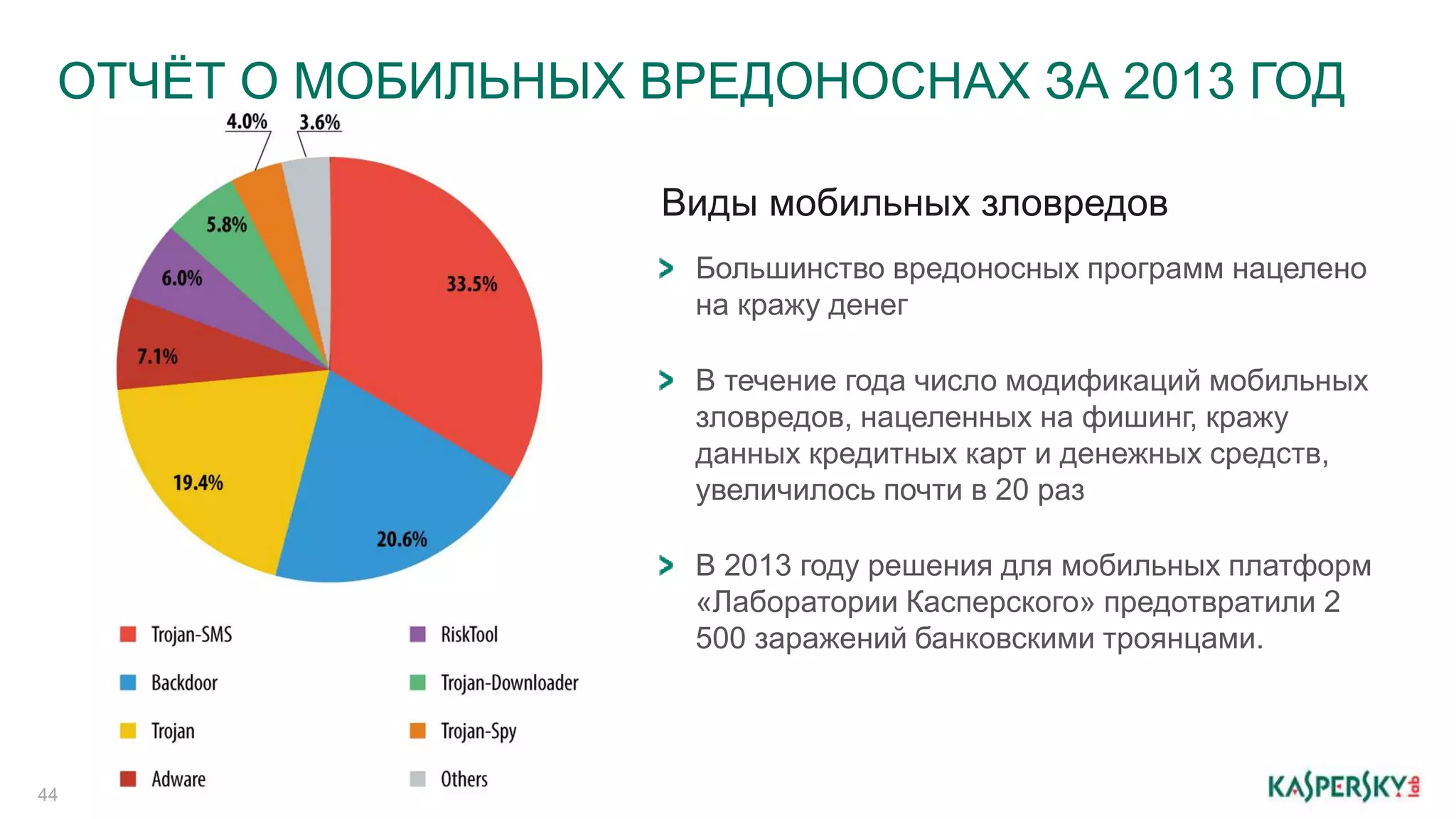

Документ представляет обзор угроз информационной безопасности за 2014 год с акцентом на эволюцию вредоносных программ и данные по атакам, предотвращенным решениями 'Лаборатории Касперского'. В частности, он подчеркивает рост числа уникальных вредоносных образцов и количество успешно заблокированных атак, которые значительно увеличились по сравнению с предыдущими годами. Также рассматриваются мобильные угрозы и изменения в киберугрозах, в том числе активность банковских троянцев на платформе Android.