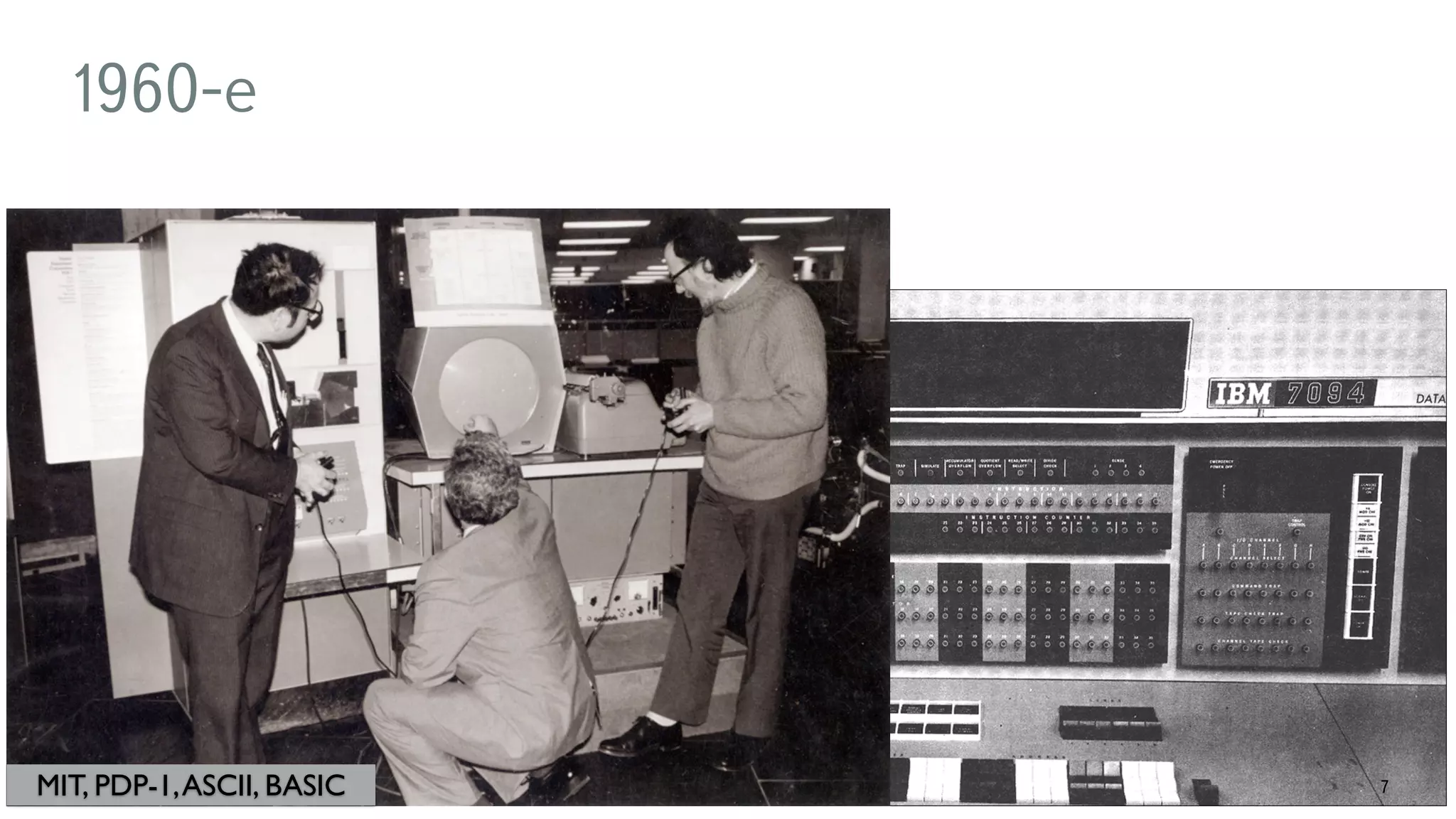

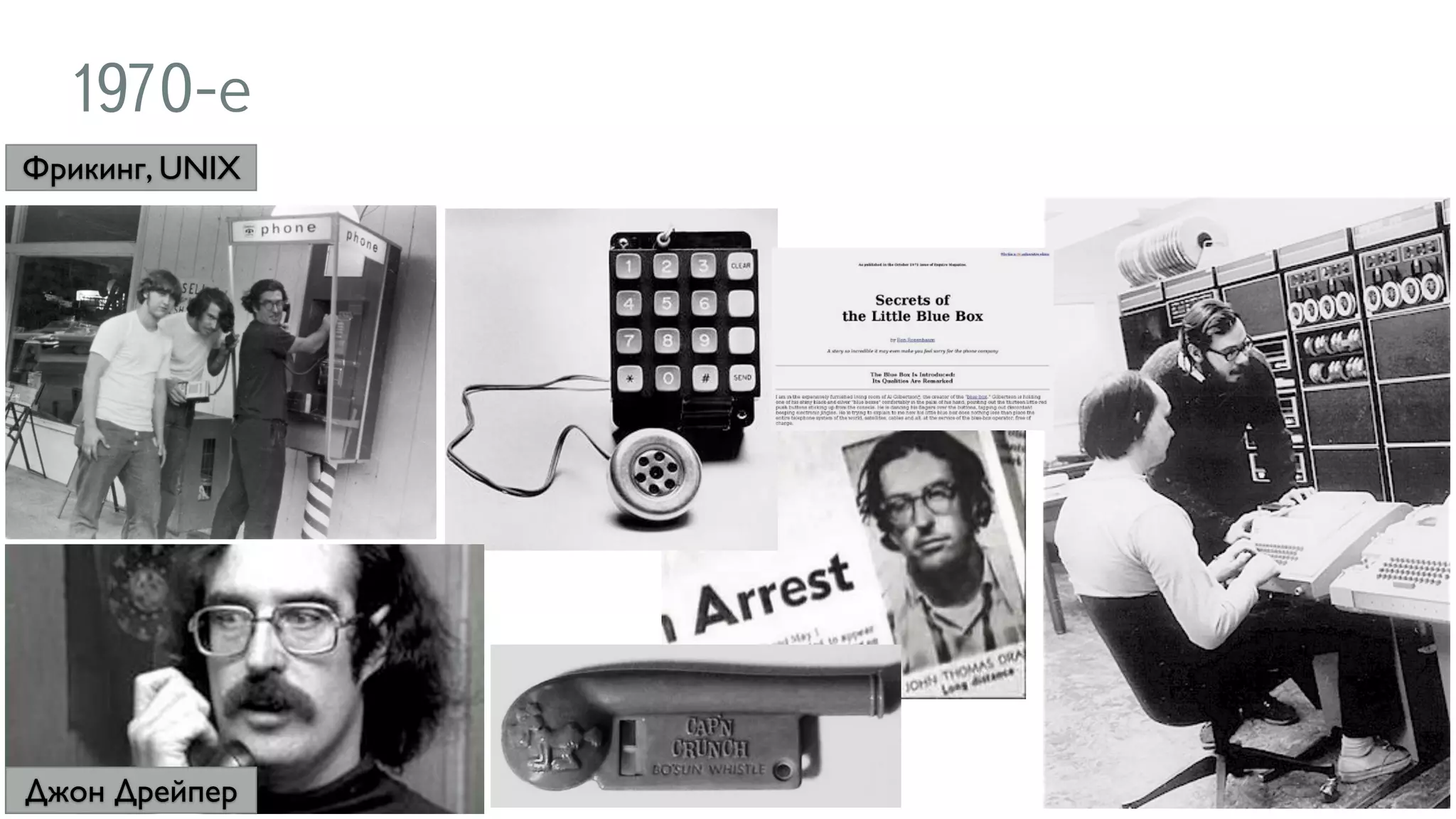

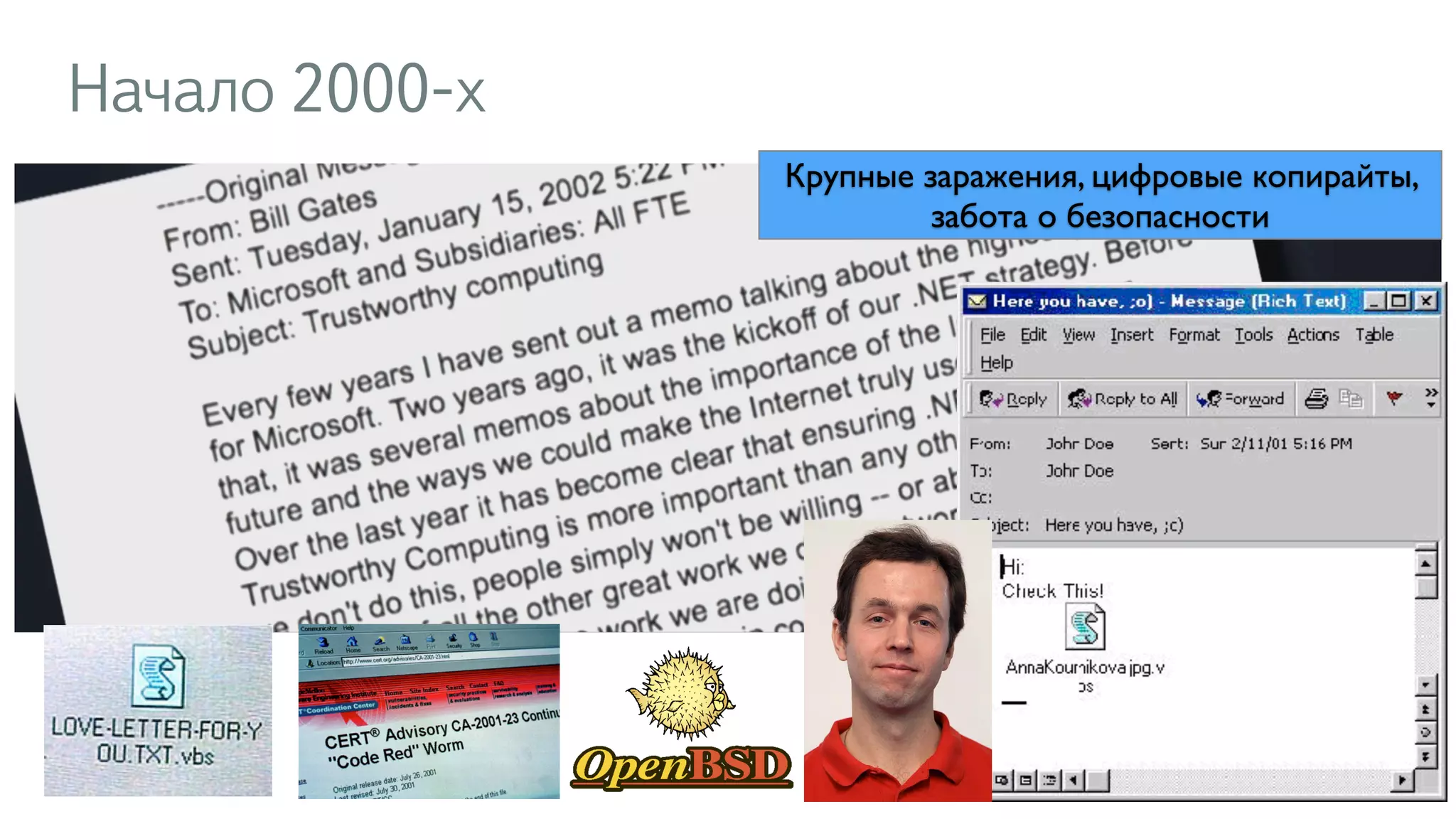

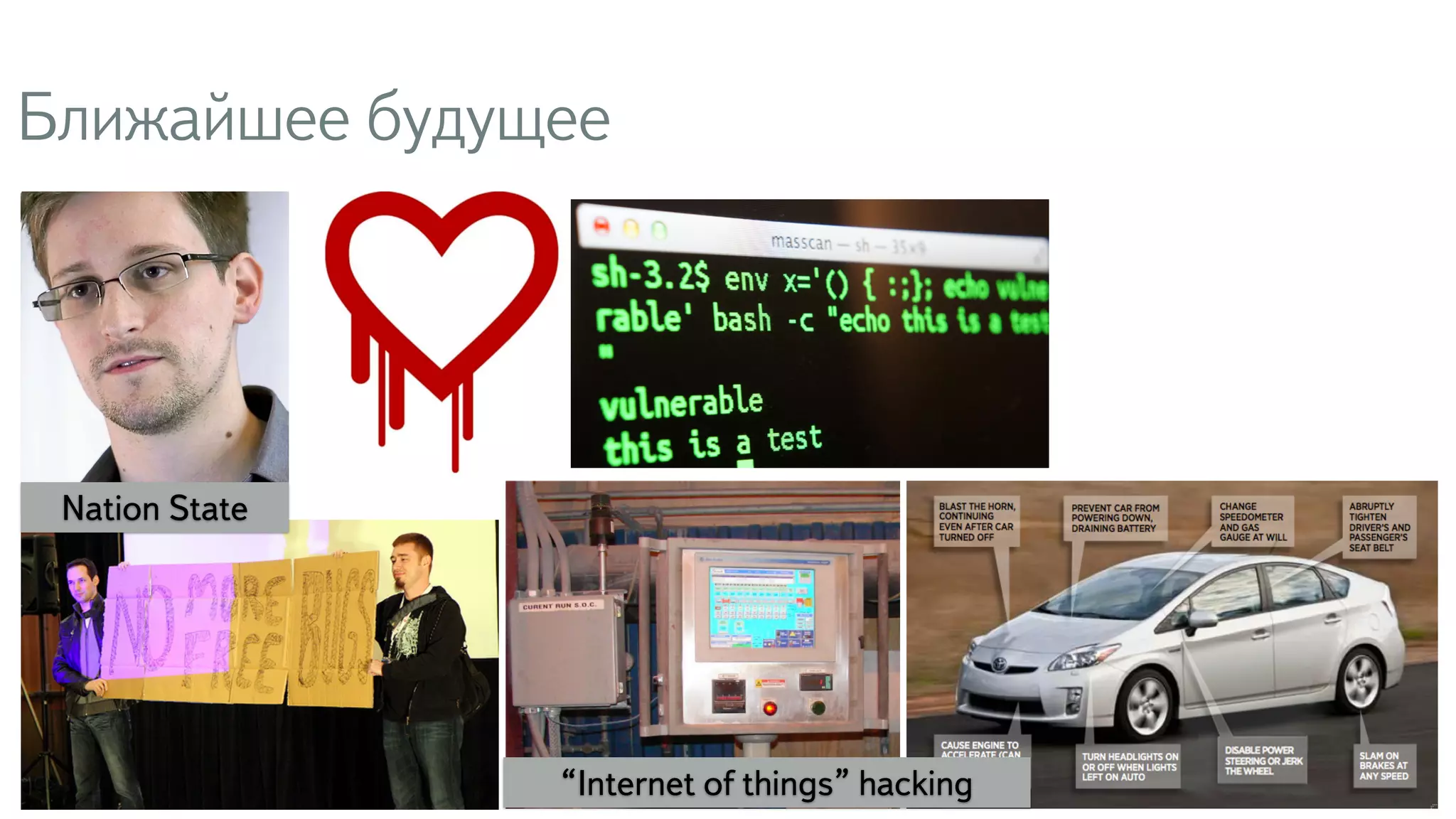

Документ охватывает историю и текущее состояние информационной безопасности, выделяя разделение на 'черные' и 'белые' шляпы. Он подчеркивает важность навыков программирования, администрирования и понимания технологий безопасности для борьбы с киберугрозами. В конечном счете, он призывает к постоянному обучению и комплексному подходу в области защиты информации.