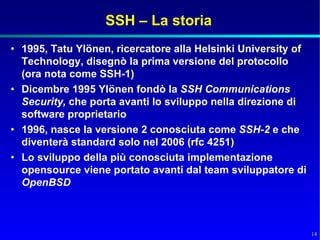

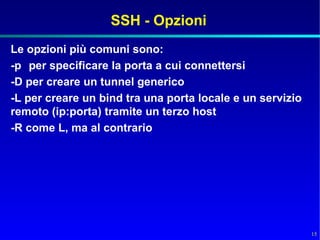

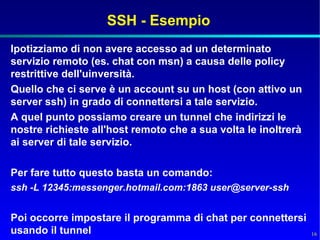

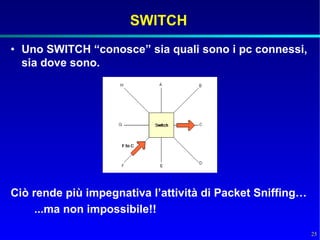

Il documento fornisce un'analisi approfondita degli strumenti per la gestione della rete, con particolare focus su comandi come netstat e netcat, illustrando le loro funzioni e opzioni. Viene anche trattato il protocollo SSH e il packet sniffing, evidenziando l'importanza degli sniffer e degli strumenti come tcpdump per monitorare il traffico di rete. Infine, vengono presentate considerazioni sulla differenza tra hub e switch e sull'impostazione del traffico nella rete.

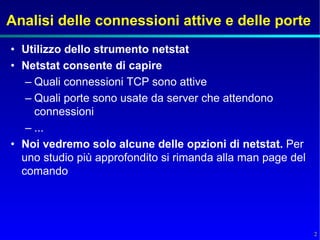

![Comando netstat

netstat [-tuelapn]

• -t mostra connessioni TCP

• -u mostra connessioni UDP

• NOTA: se non si mette ne -t ne -u netstat mostra tutte le

socket, anche quelle di tipo unix (non IP)

• -e mostra informzioni aggiuntive

• -l mostra le socket in stato “listen”

• -a mostra le socket in qualsiasi stato esse siano

• NOTA: se non si mette ne -l ne -a vengono mostrate solo

le socket relative a connessioni aperte

• -p mostra il programma associato a quelle socket

• -n mostra informazioni numeriche invece che simboliche

per i numeri di porta

3](https://image.slidesharecdn.com/packetsniffing-100201063310-phpapp02/85/Packet-Sniffing-3-320.jpg)

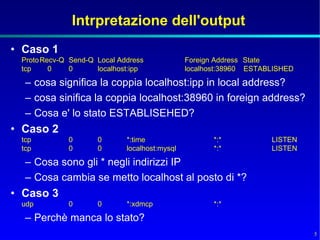

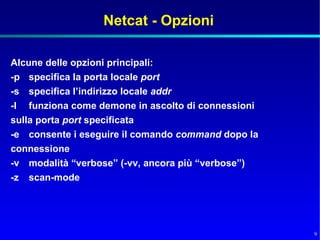

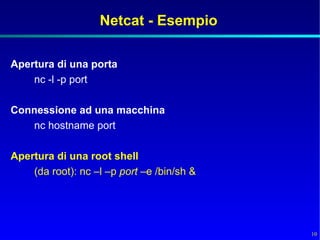

![Netcat

Netcat (nc) è un comando che permette la lettura e la

scrittura attraverso le connessioni di rete, utilizzando

TCP e UDP.

E' conosciuto come “il coltellino svizzero della rete”

• nc [-options] hostname port[s] [ports] ...

• nc -l -p port [-options]

6](https://image.slidesharecdn.com/packetsniffing-100201063310-phpapp02/85/Packet-Sniffing-6-320.jpg)

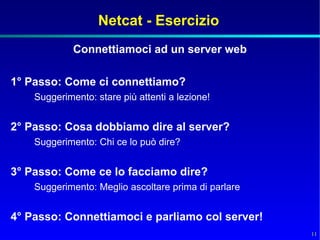

![SSH

SSH (Secure Shell) è un protocollo che permette

di stabilire una connessione cifrata tra due

device.

Noi faremo riferimento a OpenSSH,

un'implementazione opensource disponibile per

diverse piattaforme (OpenBSD, Linux, Solaris...)

ssh [options] [username@]host

12](https://image.slidesharecdn.com/packetsniffing-100201063310-phpapp02/85/Packet-Sniffing-12-320.jpg)

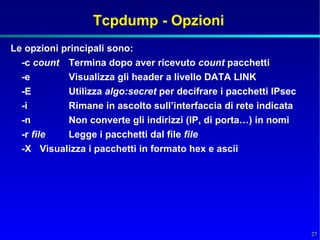

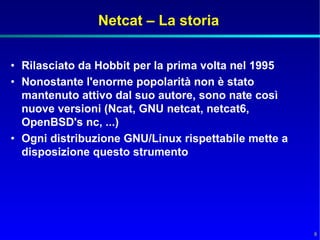

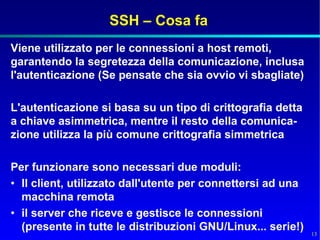

![Tcpdump

tcpdump [ -adeflnNOpqRStuvxX ] [ -c count ]

[ -C file_size ] [ -F file ]

[ -i interface ] [ -m module ] [ -r file ]

[ -s snaplen ] [ -T type ] [ -w file ]

[ -E algo:secret ] [ expression ]

• Tcpdump stampa a video l’header dei pacchetti in

transito su una LAN che corrispondono alle

caratteristiche indicate in expression.

• Quando Tcpdump termina la sua esecuzione fornisce

un report riguardante il numero di pacchetti ricevuti

ed il numero di pacchetti scartati dal kernel.

26](https://image.slidesharecdn.com/packetsniffing-100201063310-phpapp02/85/Packet-Sniffing-26-320.jpg)