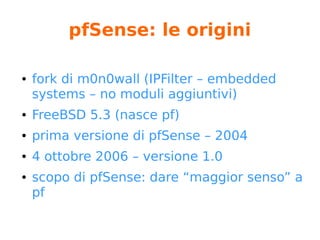

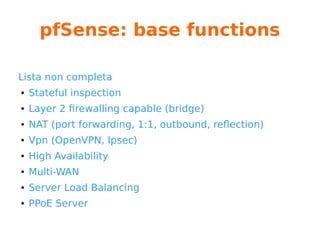

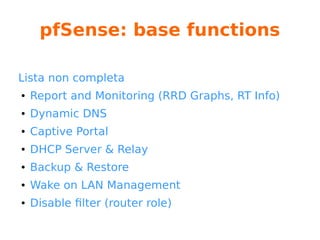

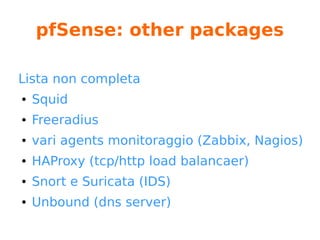

Il documento introduce pfSense, un firewall open source sviluppato per garantire la sicurezza delle reti informatiche. Viene analizzato il suo progetto, installazione, funzionalità di base e vantaggi rispetto ad altre soluzioni. Infine, viene discussa la sua evoluzione, il futuro e le best practices per l'utilizzo efficiente di pfSense.