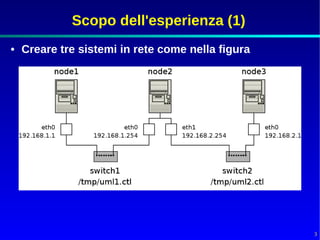

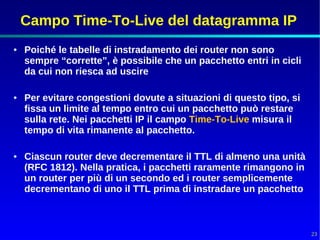

Il documento illustra la configurazione di una rete utilizzando User Mode Linux, con l'obiettivo di collegare tre nodi attraverso due sottoreti. Viene spiegato il processo di preparazione dei sistemi, il lancio dei nodi virtuali, la configurazione di rete e la risoluzione di problemi comuni. Inoltre, si tratta dell'utilizzo di protocolli di supporto come ICMP per il testing della rete.

![Analisi della tabella ARP

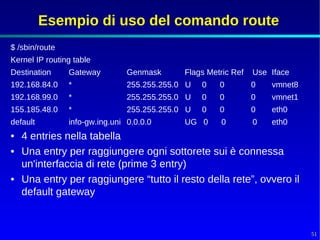

• comando ARP consente di visualizzare il contenuto della

cache ARP

• La cache ARP ci fornisce un'immagine dei nodi con cui la

macchina ha interagito

riccardo@chrysophylax:~$ sudo arp # altrimenti /usr/sbin/arp

Address HWtype Hwaddress Flags Mask Iface

ns1.ing.unimo.it ether 00:01:03:11:6B:63 C eth0

info-gw.ing.unimo.it ether 00:0A:57:05:A0:00 C eth0

riccardo@chrysophylax:~$ ping brandy.ing.unimo.it

[...]

riccardo@chrysophylax:~$ sudo arp

Address HWtype Hwaddress Flags Mask Iface

brandy.ing.unimo.it ether 00:11:11:5A:EB:41 C eth0

ns1.ing.unimo.it ether 00:01:03:11:6B:63 C eth0

info-gw.ing.unimo.it ether 00:0A:57:05:A0:00 C eth0

49](https://image.slidesharecdn.com/fromscratchtonetwork-100201063239-phpapp01/85/From-Scratch-To-Network-User-mode-linux-49-320.jpg)

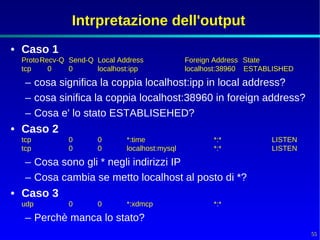

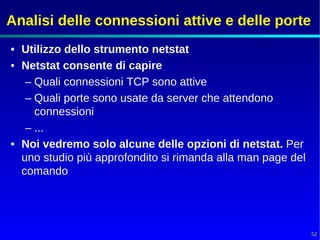

![Comando netstat

netstat [-tuelapn]

• -t mostra connessioni TCP

• -u mostra connessioni UDP

• NOTA: se non si mette ne -t ne -u netstat mostra tutte le

socket, anche quelle di tipo unix (non IP)

• -e mostra informzioni aggiuntive

• -l mostra le socket in stato “listen”

• -a mostra le socket in qualsiasi stato esse siano

• NOTA: se non si mette ne -l ne -a vengono mostrate solo

le socket relative a connessioni aperte

• -p mostra il programma associato a quelle socket

• -n mostra informazioni numeriche invece che simboliche

per i numeri di porta

53](https://image.slidesharecdn.com/fromscratchtonetwork-100201063239-phpapp01/85/From-Scratch-To-Network-User-mode-linux-53-320.jpg)