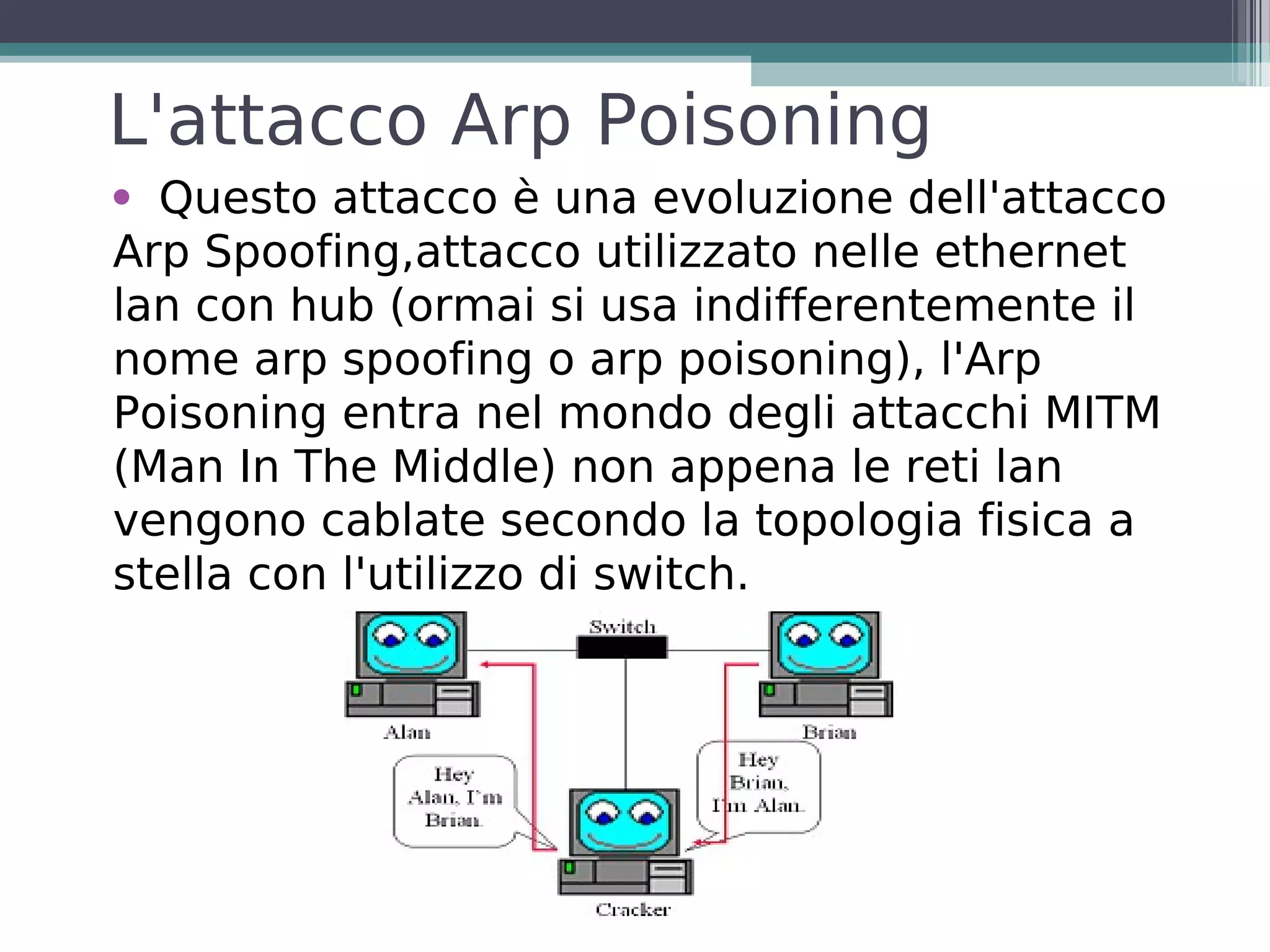

Il documento descrive il protocollo ARP, il suo funzionamento e i meccanismi di attacco noti come ARP poisoning, utilizzati per intercettare il traffico di rete. Viene presentato l'uso di strumenti come Ettercap per eseguire questi attacchi, insieme a metodi di verifica e difesa contro di essi. Infine, si forniscono suggerimenti per proteggersi da attacchi di ARP poisoning, inclusi dispositivi hardware e software.

![Il protocollo ARP

L' ARP acronimo di Address Resolution

Protocol [RFC 826] è un protocollo di rete

appartenente alla suite del protocollo internet

(IP) versione 4, il cui compito è fornire un

mapping tra l'indirizzo IP a 32bit e l'indirizzo

MAC corrispondente di un terminale in una

rete locale ethernet. Il protocollo inverso che

mappa da indirizzo MAC a Indirizzo IP all'atto

della configurazione del PC in Rete è detto

RARP.[RFC 903]

Il suo analogo in IPv6 è Neighbor Discovery

Protocol o NDP. [RFC 1122]](https://image.slidesharecdn.com/arp-121103171235-phpapp01/75/Arp-Attack-2-2048.jpg)