Il documento si concentra sull'utilizzo di strumenti open-source per il monitoraggio degli indirizzi MAC all'interno di una rete locale (LAN) con l'obiettivo di aumentare la sicurezza della rete. Viene esaminato il protocollo SNMP (Simple Network Management Protocol) e la sua implementazione tramite il software net-snmp, che consente di monitorare le periferiche di rete per prevenire attacchi come il MAC spoofing. Inoltre, si discute dell'installazione di un centro di controllo per visualizzare le associazioni tra indirizzi MAC e porte degli switch, fornendo agli amministratori strumenti utili per la gestione della sicurezza della rete.

![Capitolo 2

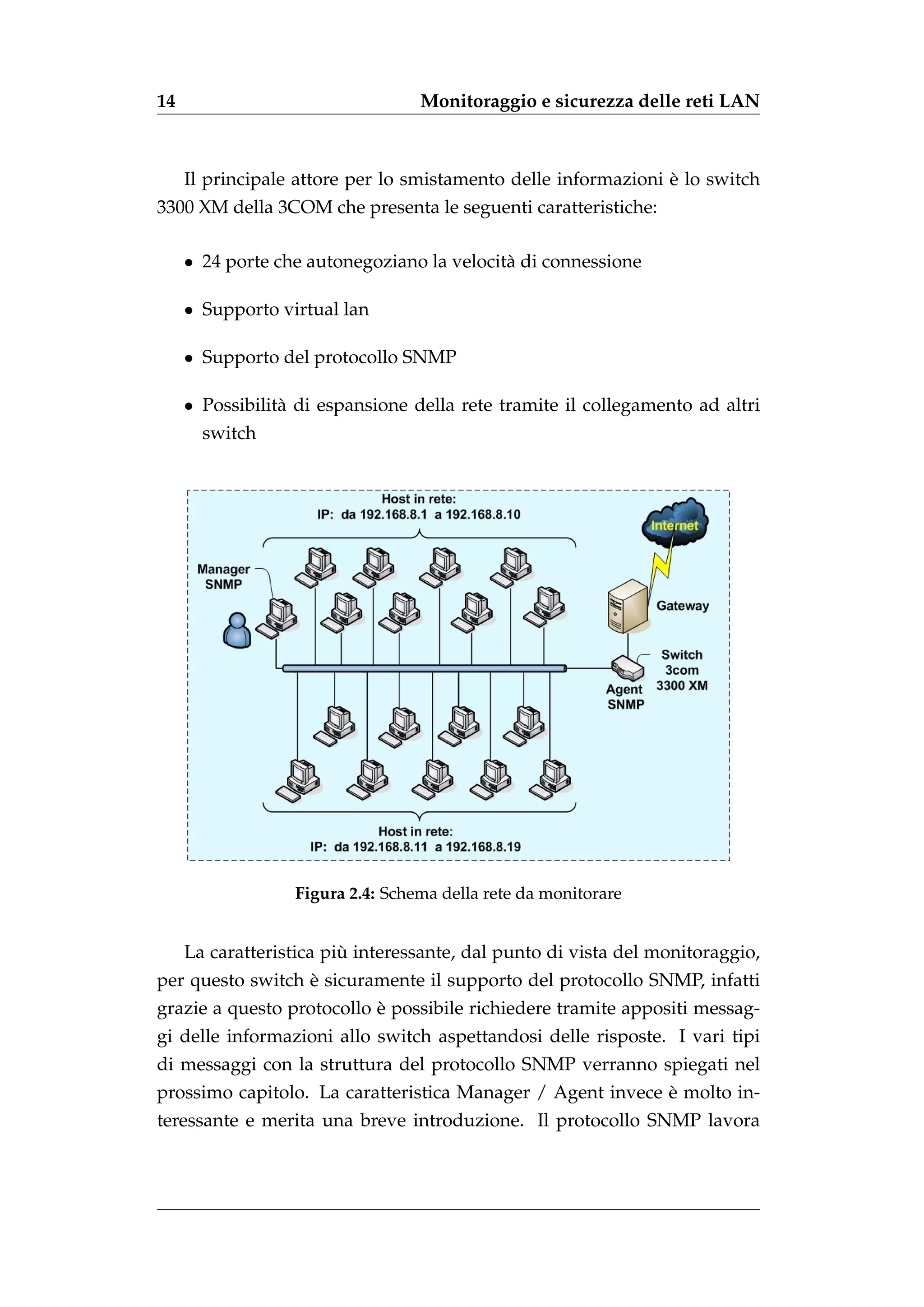

Monitoraggio e sicurezza delle

reti LAN

2.1 Obbiettivi

Questa tesi vuole essere una sorta di manuale che introduce le problema-

tiche di sicurezza e monitoraggio di una rete e il protocollo SNMP (Sim-

ple Network Management Protocol) per arrivare a configurare un piccolo

centro di controllo per le reti locali utilizzando Net - SNMP[1] (implemen-

tazione open-source del protocollo SNMP). Per questo motivo in questo

capitolo verr` solo fatta una breve introduzione al monitoraggio di reti e

a

agli strumenti software Open -Source (e non) esistenti. Verr` anche affron-

a

tato l’argomento della sicurezza di una rete locale. Nei capitoli successi-

vi verr` spiegata la struttura ed il funzionamento del protocollo SNMP e

a

verranno introdotti i MIB (Management Information Base) cio` i databa-

e

se che contengono le informazioni all’interno di un apparato di rete. Poi

si passer` alla parte pratica installando Net-SNMP ed implementando un

a

piccolo centro di controllo in PHP per il monitoraggio di una rete locale.

2.2 Strumenti per il monitoraggio

Attualmente lo sviluppo del web e delle reti sta attraversando un periodo

di grandissima espansione, infatti le piccole reti di calcolatori dei primi](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-9-2048.jpg)

![12 Monitoraggio e sicurezza delle reti LAN

Per quel che riguarda l’ambiente open-source, che sar` l’ambiente di

a

`

sviluppo per questa tesi, OpenNMS e Nagios sono sicuramente i piu diffu-

`

si. OpenNMS[2] e un centro di controllo in grado di controllare moltissimi

servizi presenti su una rete o su un host, permette inoltre una configura-

zione avanzata di tutte le sue caratteristiche e lavorando con il protocollo

SNMP, permette l’interrogazione di svariati apparati di rete per ottenere

le informazioni che si desiderano, tenendo sotto controllo applicazioni e

servizi come Http , MySql, server FTP e tanti altri. La sua installazione

`

richiede un attimo di pazienza perch´ il software e scritto in Java/XML

e

ed ha parecchie dipendenze, ma una volta installato e configurato riesce a

fornire risultati soddisfacenti.

Figura 2.2: Screenshot di OpenNMS

`

Nagios e lo strumento open-source che permette il monitoraggio di

ogni cosa, servizi di rete come SMTP, POP3, HTTP, risorse degli host (pro-

cessi attivi, utilizzo della memoria e dello spazio su disco) e addirittura

`

acquistando degli appositi sensori e possibile monitorare dal server Na-

gios anche la temperatura di un locale.](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-12-2048.jpg)

.

2.4.1 Protocollo ARP

Per capire meglio il funzionamento di questo protocollo basta considerare

il seguente esempio. Una ARP request pone la domanda: il tuo indirizzo

` ` `

ip e x.x.x.x.? Se e cos´ mandami il tuo Mac address. La richiesta ARP e un

ı

pacchetto broadcast che viene trasmessa a tutti i computer di una lan.

Ogni host controlla la richiesta ARP per verificare la presenza del proprio

IP e poi risponde inviando una risposta ARP contenente il suo mac ad-

dress. Per ridurre al minimo il numero di richieste ARP da trasmettere ad

ogni host i sistemi operativi tengono una cache di risposte ARP. Quando

un computer ricever` una risposta ARP, aggiorner` la sua cache ARP con

a a

la nuova associazione IP/MAC.

`

Poich` ARP e un protocollo senza stato, la maggior parte dei sistemi opera-

e

tivi aggiorner` la loro cache se riceveranno una risposta senza considerare

a

se essi hanno inviato una vera e propria domanda.](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-16-2048.jpg)

![2.4 Sicurezza in una lan 17

Quando si parla di ARP spoofing[4] si ha a che fare con un attacco che

prevede la possibilit` , da parte di un host, di spoofare una entry da una

a

tabella (o cache) ARP di un host.

Esempio (Host A, Host B della stessa lan):

• Host A invia un ARP request (broadcast) con l’indirizzo IP di Host B;

• Host B risponde con una falsa ARP reply (perch´ ha spoofato una

e

entry ARP);

• Nell’entry spoofata l’indirizzo IP di host B e associato ad un mac

`

diverso dal proprio.

• Host A completa l’header del suo messaggio e crede di inviarlo a

Host B, ma fisicamente i pacchetti non vanno verso host B.

Questo meccanismo di forzatura della cache arp di una macchina viene

chiamato ARP Poisoning cio` avvelenamento ARP.

e

`

Lo Spoofing di mac address e basato sulla possibilit` per un sistema di

a

inviare trame ethernet aventi l’indirizzo MAC mittente diverso da quello

memorizzato nella propria scheda ethernet. Questo tipo di attacco avvie-

ne (nella maggior parte dei casi) sfruttando una debolezza del protocollo

ARP in fase di autenticazione.

Nel prossimo paragrafo, dove verranno spiegate le basi dello spoofing

verr` anche introdotto il tipo di attacco Man in the middle cio` l’interpo-

a e

sizione di un host (tra altre due macchine) capace di inviare riposte ARP

contraffatte dopo aver spoofato il mac address nei frames che invia.](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-17-2048.jpg)

![Capitolo 3

Protocollo SNMP

3.1 Il bisogno di standardizzazione

`

Per gestire la variet` di componenti presenti su una rete moderna e neces-

a

saria una standardizzazione in modo da controllare con un unico proto-

collo tutti gli apparati di rete.

Sono stati creati due principali protocolli: SNMP e CSMIE/CMP (che

significano rispettivamente Simple Network Management Protocol and

Common Management Information Service Element / Common Mana-

`

gement Information). Tra i due protocolli e prevalso il protocollo SNMP

anche se in un primo momento si era pensato di poter lavorare indiffe-

rentemente con uno dei due protocolli per ottenere informazioni dai vari

componenti della rete.

Il protocollo SNMP nasce ufficialmente nel 1989 e viene definito dal-

la IEFT[5]; da quel momento SNMP diventa un protocollo standard per

controllare gli apparati di rete tramite un’ unica applicazione di controllo.

La comunicazione avviene attraverso il protocollo IP (Internet Protocol)

infatti la prima implementazione avviene su protocollo TCP/IP, ma in se-

guito verr` sviluppato anche su altri tipi di rete come IPX e AppleTalk.

a

Consultando anche altre fonti, come la documentazione[6] che analizza le

caratteristiche di base di SNMP, ci si rende conto che per un amministra-

`

tore la conoscenza di questo protocollo e fondamentale, perch´ permette

e

di monitorare, configurare i vari apparati e isolare i componenti difettosi](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-23-2048.jpg)

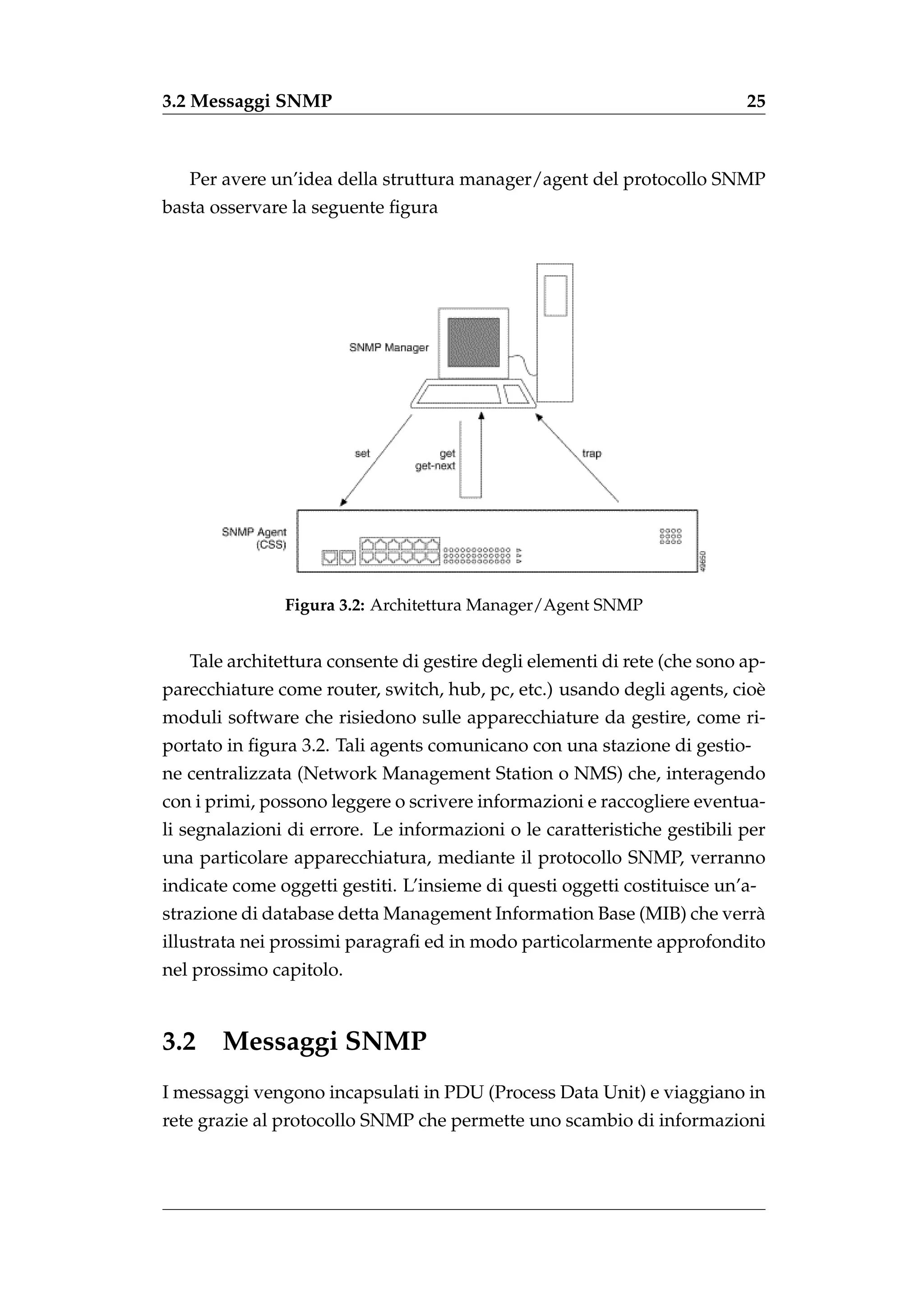

![24 Protocollo SNMP

che si possono trovare su una rete.

Il protocollo lavora al livello 7 (livello applicativo)del modello ISO/OSI

(standardizzato dall’ente ISO[7]) ed utilizza normalmente l’UDP (User Da-

tagram Protocol) oltre ad un metodo di comunicazione client-server.

Figura 3.1: SNMP nel modello ISO-OSI

Questo metodo di comunicazione si riflette anche sui componenti del

protocollo che principalmente sono:

• Manager: e un’applicazione software che viene installata su un com-

`

puter della rete che verr` utilizzato come stazione di controllo NMS

a

(Network Management Station); esistono inoltre molti software per

`

le piattaforme piu diffuse in modo da non obbligare l’amministrato-

re di rete ad orientarsi su una determinata piattaforma.

• Agent: gli agenti risiedono sui dispositivi della rete (switch, rou-

ter ...) e generano informazioni sul dispositivo. Queste informazioni

vengono memorizzate all’interno di MIBs (Management Information

Bases). Questi piccoli database verranno analizzati meglio nel pros-

simo capitolo](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-24-2048.jpg)

![3.3 Versioni SNMP 29

3.3 Versioni SNMP

Consultando come documentazione[8] e [9], si possono ricavare ulteriori

`

informazioni sulla struttura del protocollo SNMP. Questo protocollo e sta-

to realizzato unicamente per poter lavorare al livello applicativo ISO/OSI;

per il trasporto delle informazioni esso si basa sul protocollo UDP. Si cerca

`

di mantenere gli agent i piu semplici possibili e concentrare tutta la parte

operativa del protocollo all’interno della stazione manager.

`

Una rete gestita tramite protocollo SNMP e formata da quattro

elementi:

1. Manager (stazione di gestione); serve a mettere in comunicazione

diretta l’amministratore di rete e il sistema da gestire. Possiamo iden-

tificare 4 fasi funzionali che caratterizzano la stazione di gestione.

Esse si dividono in funzioni che rimangono indipendenti dall’imple-

mentazione ed in funzioni che fanno parte dello standard SNMP. Nel

primo caso le funzioni sono:

• processi che comunicano sulla rete inviando comandi e riceven-

do risposte.

• interfaccia grafica per l’amministratore di rete.

Nel secondo caso le funzioni hanno la capacit` di trasportare le ri-

a

chieste dal software applicativo agli agenti remoti e memorizzare in

un database le informazioni che si ottengono dagli agent.

2. Agent;

Il protocollo SNMP prevede un’architettura Manager/Agent, dove

`

l’Agent e indispensabile per la comunicazione. Esso risponde alle ri-

chieste del manager o NMS (Network Managemet Station) ed esegue

`

le operazioni. E possibile trovare il processo Agent in vari disposi-

tivi di rete come ad esempio (switch, router ...). Tramite SNMP si](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-29-2048.jpg)

![Capitolo 4

Management Information Base

`

La Management Information Base[10] (MIB), e una base di dati contenente

tutte le informazioni gestite dall’agent SNMP che e in funzione sulla device

`

monitorata. MIB ha una struttura ad albero e le parti terminali dell’albero

`

(foglie) rappresentano gli oggetti gestiti, ognuno dei quali puo rappresen-

tare risorse o informazioni.

In generale gli oggetti MIB si dividono in due tipi:

• Discrete MIB Objects

• Table MIB Objects

Gli oggetti discreti SNMP contengono solamente una parte precisa e ben

definita dei dati utili alla gestione. Questi oggetti sono spesso distinti dai

Table Objects aggiungendo un’estensione .0 (dot-zero) ai loro nomi (se

`

l’estensione .0 viene omessa da un nome di un oggetto SNMP, e sempre

considerata implicita).

Gli oggetti SNMP definiti table (tabella) contengono parti multiple di da-

ti o valori per la gestione. Questa categoria di oggetti si distingue dagli

oggetti discrete aggiungendo . (dot-extension) ai loro nomi seguito da un

numero che distingue unicamente il valore particolare a cui si fa riferimen-

to. La dot-extension si riferisce, in certa letteratura, al numero dell’istanza](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-37-2048.jpg)

![38 Management Information Base

dell’oggetto SNMP. Nel caso degli oggetti discrete, questo numero sar` ze-

a

ro, mentre nel caso degli oggetti table , questo numero sar` l’indice nella

a

tabella SNMP.

Molti oggetti SNMP sono discreti, questo significa che l’operatore de-

ve soltanto conoscere il nome dell’oggetto e nessun’altra informazione.

Gli oggetti discreti rappresentano spesso dei valori standard di un dispo-

sitivo, particolarmente utili per ricavare informazioni dalla rete al fine di

monitorare e soprattutto confrontare le prestazioni dei dispositivi di vari

`

produttori. Se l’estensione (numero dell’istanza) dell’oggetto non e speci-

ficata, esso viene presupposto come 0 (dot-zero).

`

Il MIB di un dispositivo SNMP e solitamente fisso; viene progettato e

´

implementato dai produttori del device ed in genere non puo essere ag-

giunta o modificata nessuna funzione gi` esistente. Per questo motivo

a

quando si parla di estendibilit` SNMP ci si riferisce al software che ammi-

a

` `

nistra il protocollo SNMP, infatti esso e un software che puo essere facil-

mente compilato/ricompilato per interfacciarsi con le funzioni aggiuntive

del dispositivo di rete.

Gli oggetti all’interno di una MIB vengono definiti in base alle strutture

SMI.

4.1 Struttura delle informazioni

La Structure of Management Information (SMI), definita nella[11], defini-

sce in modo standard, la struttura delle informazioni degli oggetti gestiti

e la loro gerarchia. La definizione degli oggetti gestiti presenta tre aspetti

principali:

• Il nome, object identifier (OID). I nomi possono essere visualizzati

sottoforma numerica e letterale.](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-38-2048.jpg)

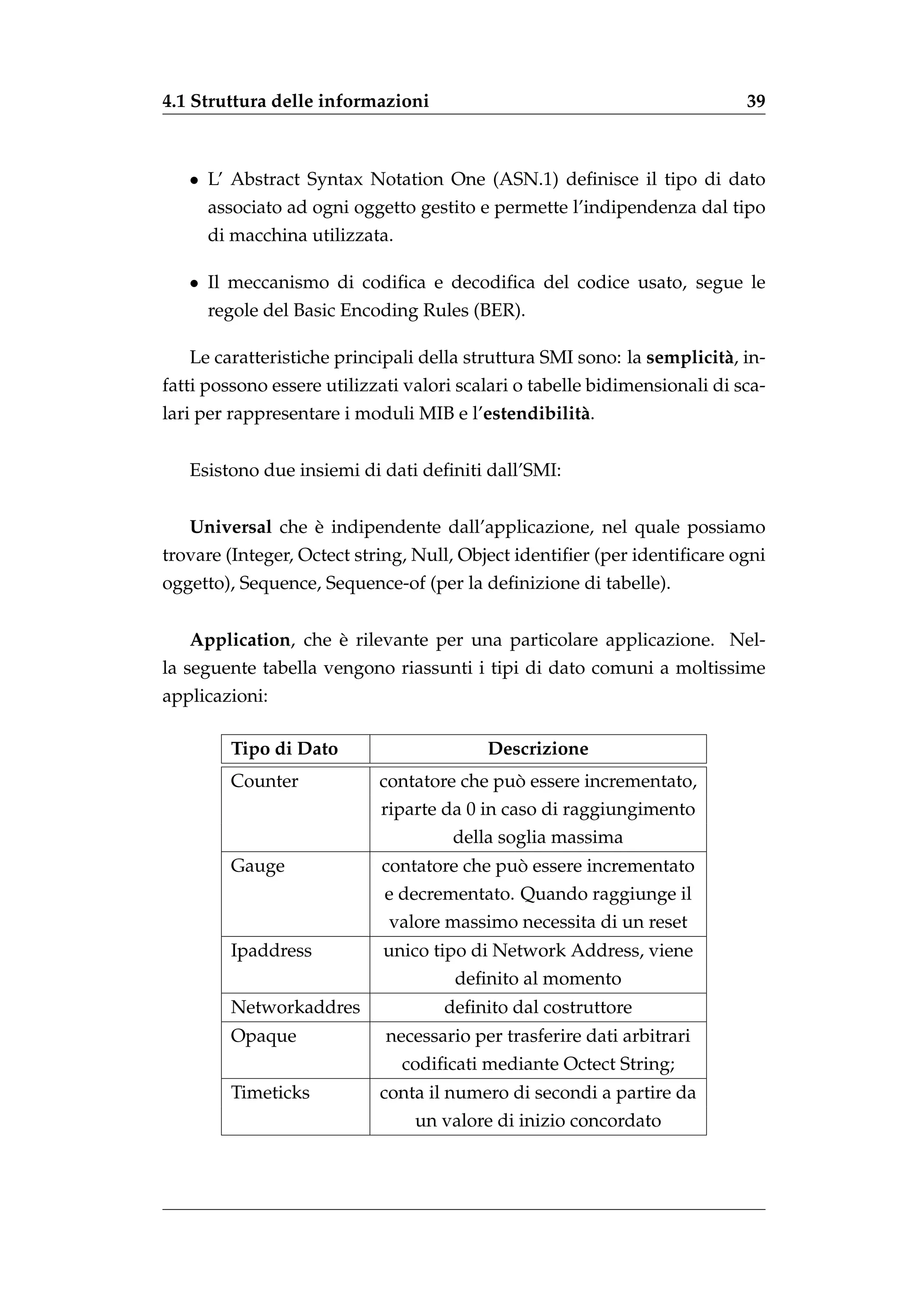

![4.2 Strutture delle MIB 41

L’albero prosegue e l’iso utilizza il numero 3 per identificare org (insieme

delle organizzazioni riconosciute e che possono emanare standard) che

riserva l’identificatore 6 per il dod (Department of Defense americano). Da

questo punto nasce il sotto albero internet con identificatore 1.

Utilizzando la notazione ASN.1 :

internet OBJECT IDENTIFIER ::= iso(1) org(3) dod(6) internet(1)

ovvero OID=1.3.6.1

Internet, si suddivide a sua volta in altri quattro nodi:

• Directory: Utilizzato da osi per sviluppi futuri;

• Mgmt: contiene le MIB definite dall’Internet Architecture Board (IAB)

`

[12], un ente che si occupa dello sviluppo di Internet. Non e pos-

sibile che entrambe le MIB (MIB-I e MIB-II) siano presenti nel sot-

`

toalbero ed e per questo motivo che esse possiedono lo stesso OID

(1.3.6.1.2.1);

• Experimental: contiene oggetti utilizzati per gli esperimenti in Inter-

net;

• Private: contiene le MIB definite dai costruttori (solo quelli che si

registrano all’ Internet Assigned Number Authority (IANA)[13]) nel

sotto ramo enterprise.

`

La struttura gerarchica ad albero del nodo internet e di fondamen-

tale importanza sia per la crescita dell’SNMP MIB che per il continuo

aggiornamento del protocollo SNMP.](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-41-2048.jpg)

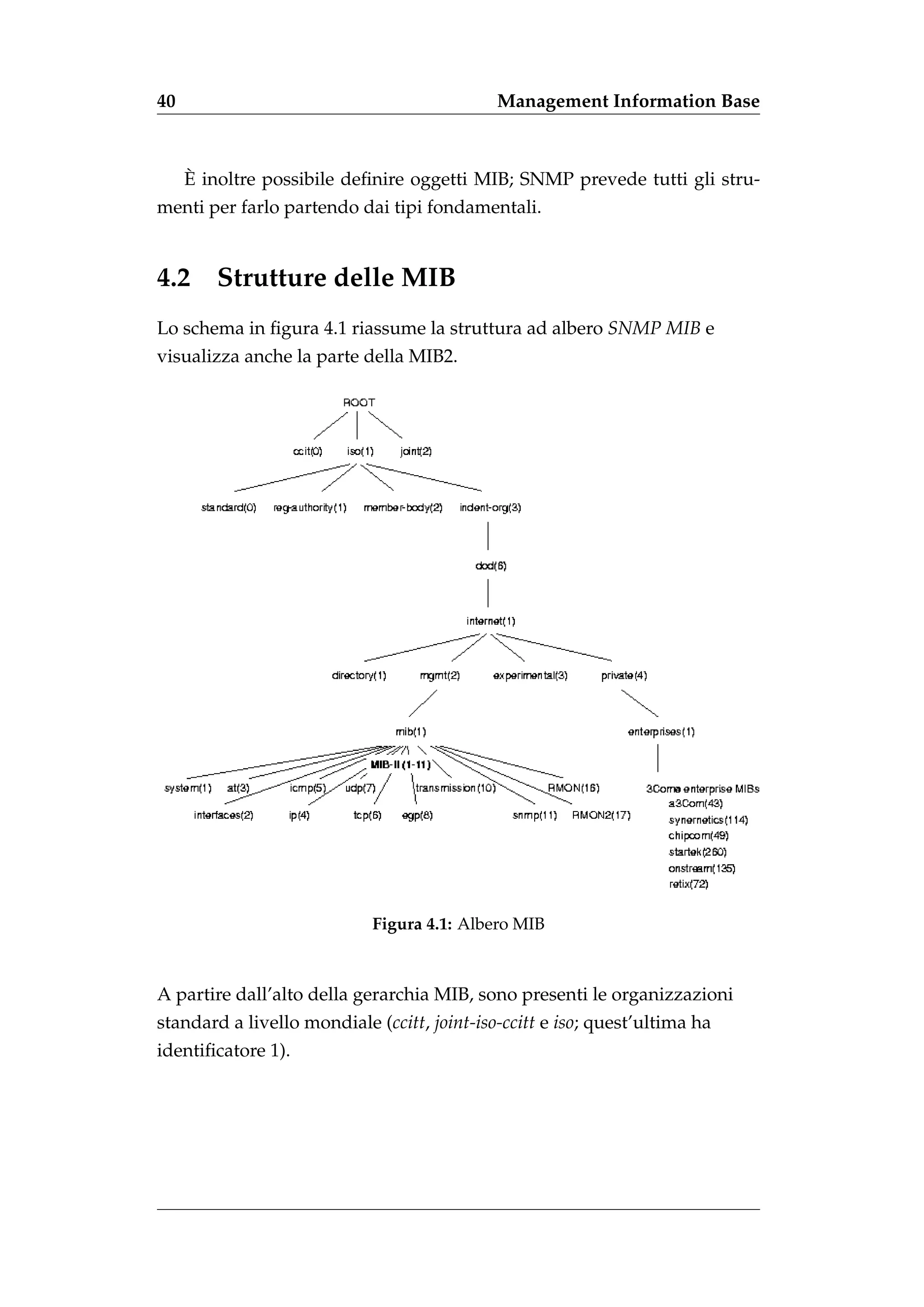

![42 Management Information Base

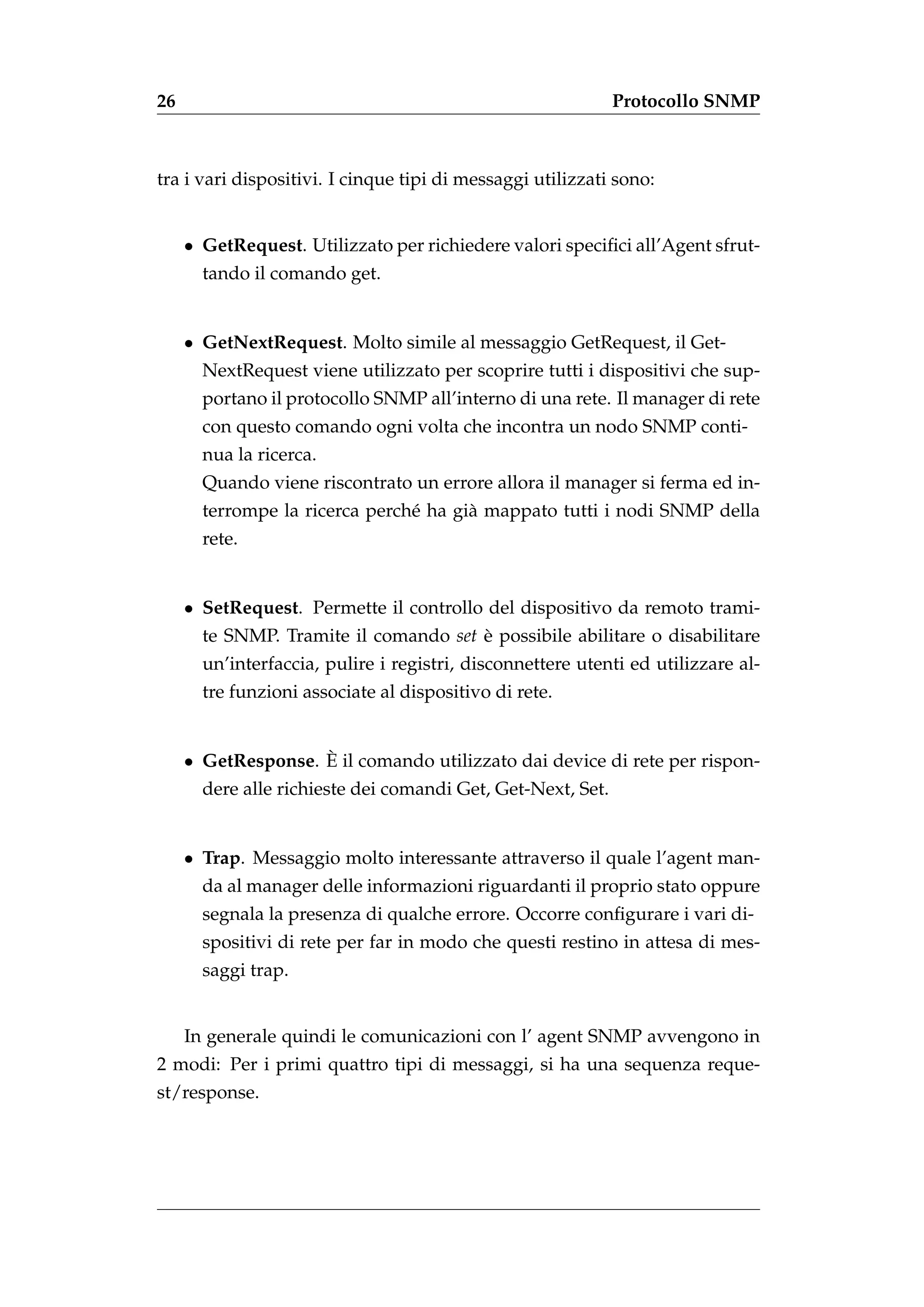

4.3 RMON MIB

Era il 1991 quando fu pubblicato nella [14] un ulteriore gruppo appar-

tenente alla categoria MIB (Management Information Base) chiamato -

RMON MIB (Remote Network Monitoring MIB; molte informazioni su

questo gruppo di mib si possono trovare consultando [15]). Questa RFC

contiene i tools necessari per una network management station (o NMS) in

modo che essa possa controllare e configurare un monitor (una sorta di

nodo che controlla le informazioni della rete).

´

Il ramo RMON MIB puo essere a sua volta suddiviso in altre sezioni:

Figura 4.2: Struttura RMON MIB

Tra questi MIB, quello di particolare importanza per il monitoraggio

` ´

delle reti switchate e Matrix. Questo MIB puo essere diviso in due tabelle;

una tabella di controllo ed una tabella per i dati (divisa in due parti).

La Matrix Control Table e una tabella che identifica un’interfaccia per

`

controllare e identificare il massimo numero di coppie di indirizzi sorgen-

´

te/destinazione (quando la tabella si riempie le associazioni piu vecchie

vengono cancellate).](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-42-2048.jpg)

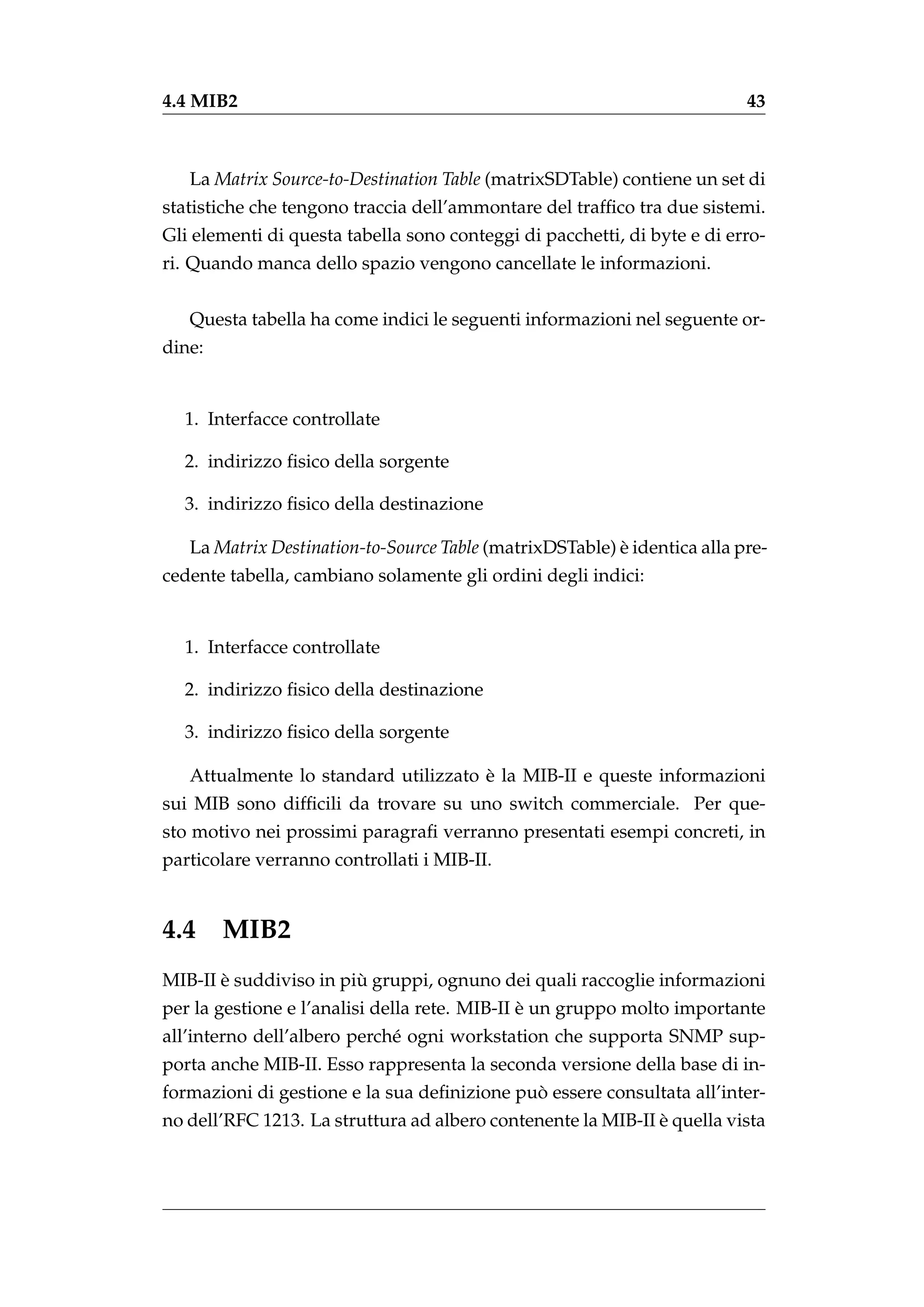

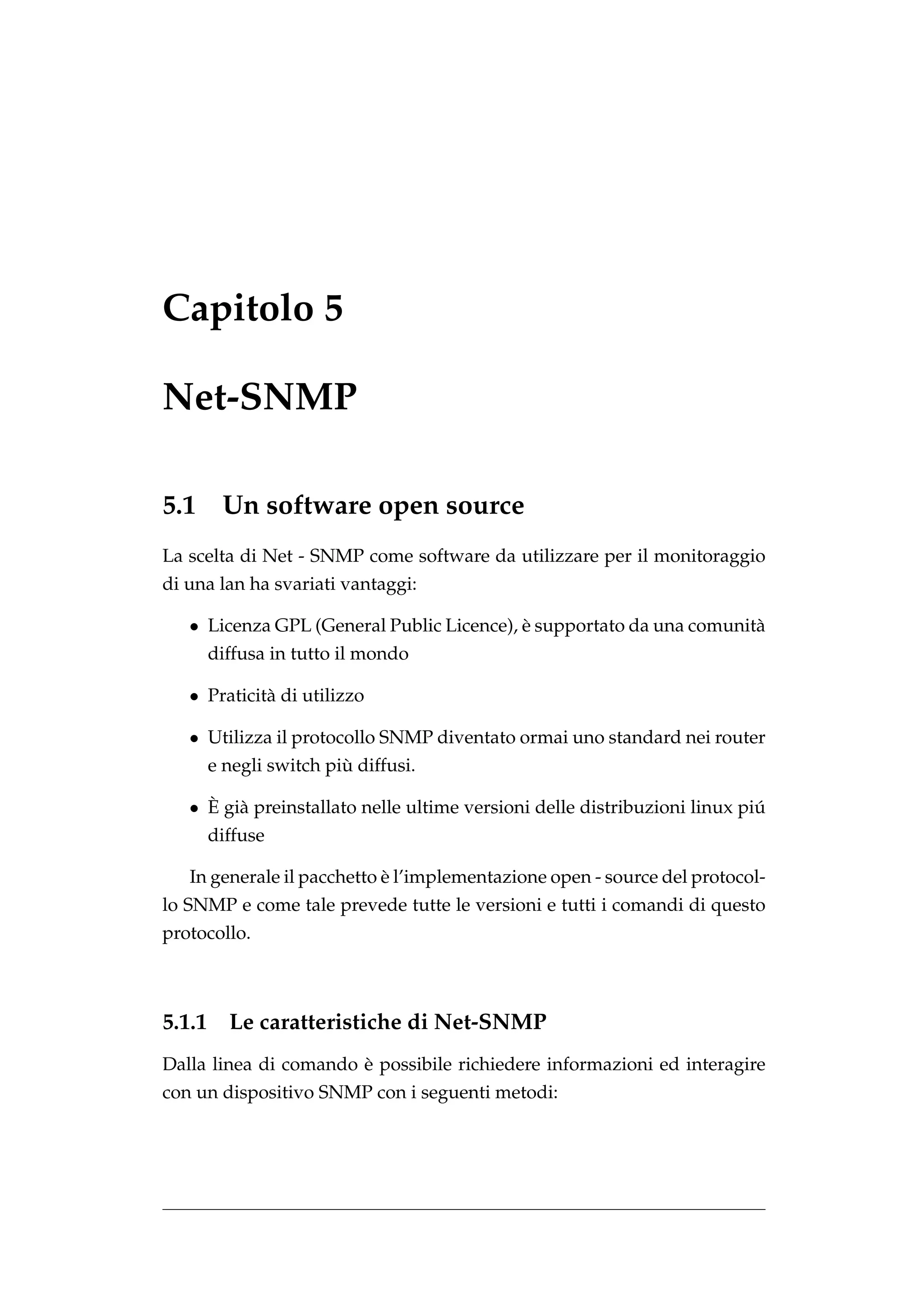

![4.4 MIB2 45

4.4.1 RMON 2

La tabella seguente descrive gli elementi del gruppo RMON2.

RMON2 Group Descrizione contenuto

Protocol Directory(11) Lista dei protocolli monitorabili

Protocol Distribution(12) Numero di octets e pacchetti dei protocolli

a livello di rete

Address Map(13) lista di associazioni mac-address/IP

e l’interfaccia dalla quale sono state

ricavate queste informazioni

Network Layer Host(14) Conta l’ammontare del traffico da e

verso un indirizzo di rete

Network Layer Matrix(15) Conta l’ammontare del traffico tra coppie di

indirizzi di rete

Application Layer Host(16) Conta l’ammontare del traffico, per protocollo,

spedito e ricevuto da un indirizzo di rete

Application Layer Matrix(17) Conta l’ammontare del traffico, per protocollo

spedito e ricevuto da una coppia di indirizzi

di rete

User History(18) Controlla periodicamente le variabili dell’utente

e costruisce log in base ai parametri definiti

dagli utenti.

Probe Configuration(19) Definisce configurazioni per i parametri standard

di RMON

`

Dalla documentazione della 3Com[16] e possibile ricavare ulteriori in-

formazioni sulla gerarchia MIB-2, in particolare due dei sotto rami di que-

sto gruppo, sono delle MIB complementari chiamate RMON ed RMON2.

RMON2 estende le capacit` dell’originale RMON MIB aggiungendo pro-

a

tocolli per il MAC level.](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-45-2048.jpg)

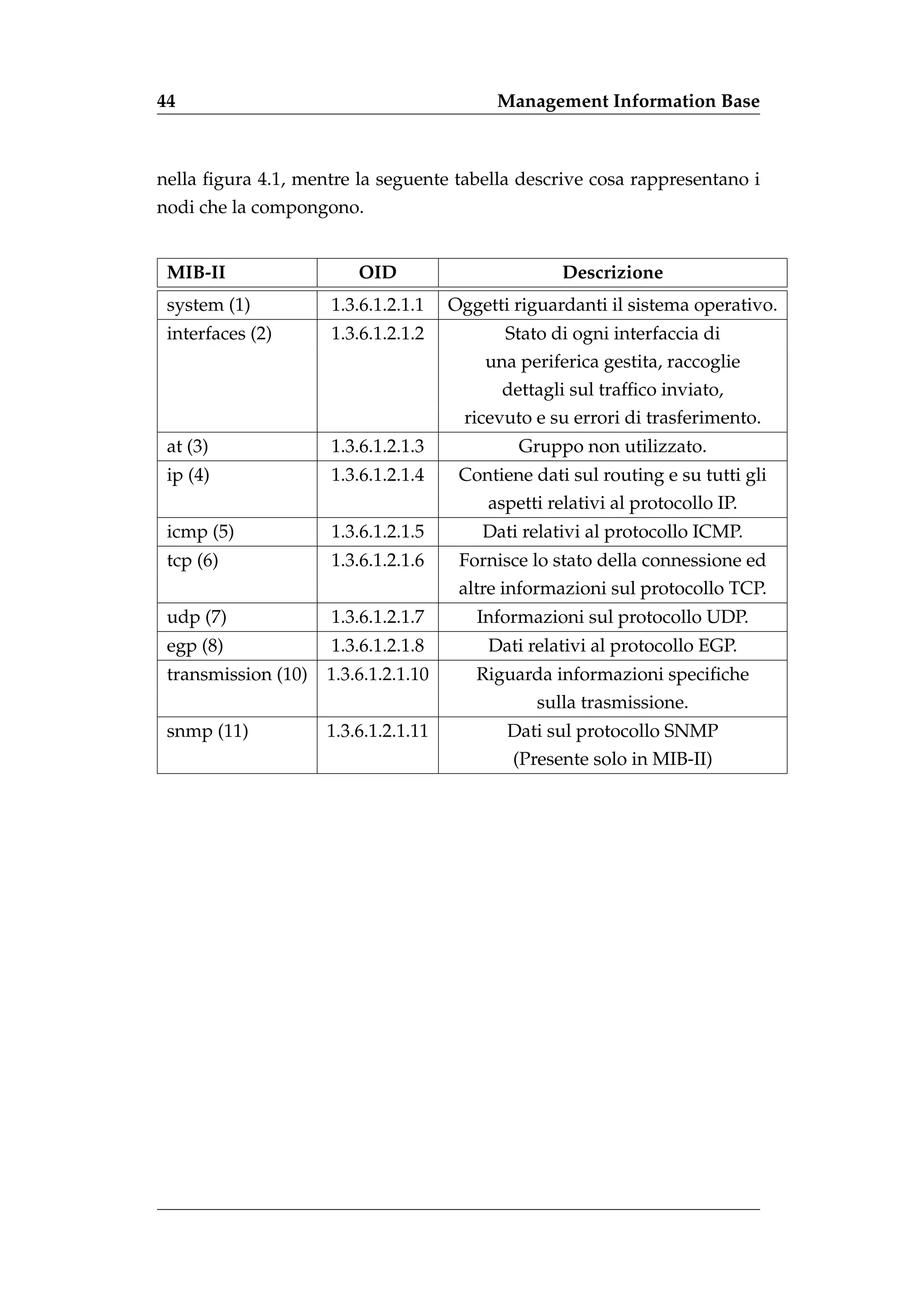

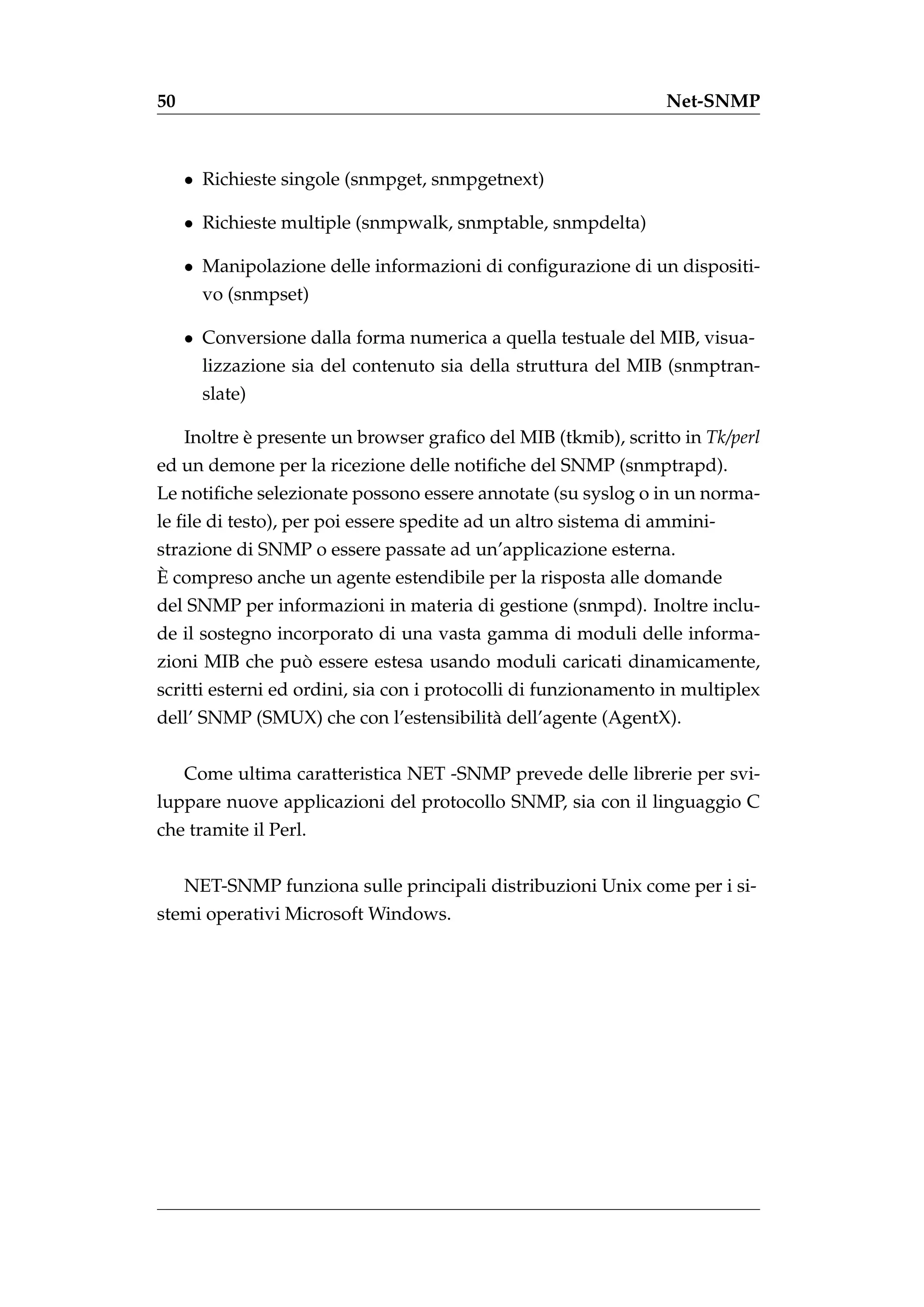

![4.5 MIB specifiche 47

4.5 MIB specifiche

Consultando [17] si possono ottenere dei Mib specifici, come quelli della

famiglia Forwarding Database for Transparent Bridges che contengono tutte le

informazioni sulla tabella che memorizza corrispondenze tra mac address

ed indirizzi di porta di uno switch.

4.5.1 dot1dTpFdbAddress

Qualche dettaglio per le variabili MIB che includono OIDs (Object Identi-

fiers) lo possiamo ottenere direttamente dalla documentazione della

CISCO [18] che riporta i due OIDs necessari per i mac address e per i nu-

meri di porta dello switch.

.1.3.6.1.2.1.17.4.3.1.1

dot1dTpFdbAddress OBJECT-TYPE

-- FROM BRIDGE MIB

-- TEXTUAL CONVENCTION MacAddress

SYNTAX OCTECT STRING (6)

MAX-ACCESS read-only

STATUS mandatory

DESCRIPTION "A unicast MAC address for which

the bridge has forwarding and/or filtering information."

::= { iso(1) org(3) dod(6) internet(1) mgmt(2) mib-2(1)

dot1dBridge(17) dot1dTp(4) dot1dTpFdbTable(3)

dot1dTpFdbEntry(1) 1 }}

Questo tipo di MIB che numericamente si presenta cos`:

ı

.1.3.6.1.2.1.17.4.3.1.1

`

e un oggetto di sola lettura che permette la visualizzazione dei singoli

MAC Address che lo switch ha inserito nella tabella di forwarding.](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-47-2048.jpg)

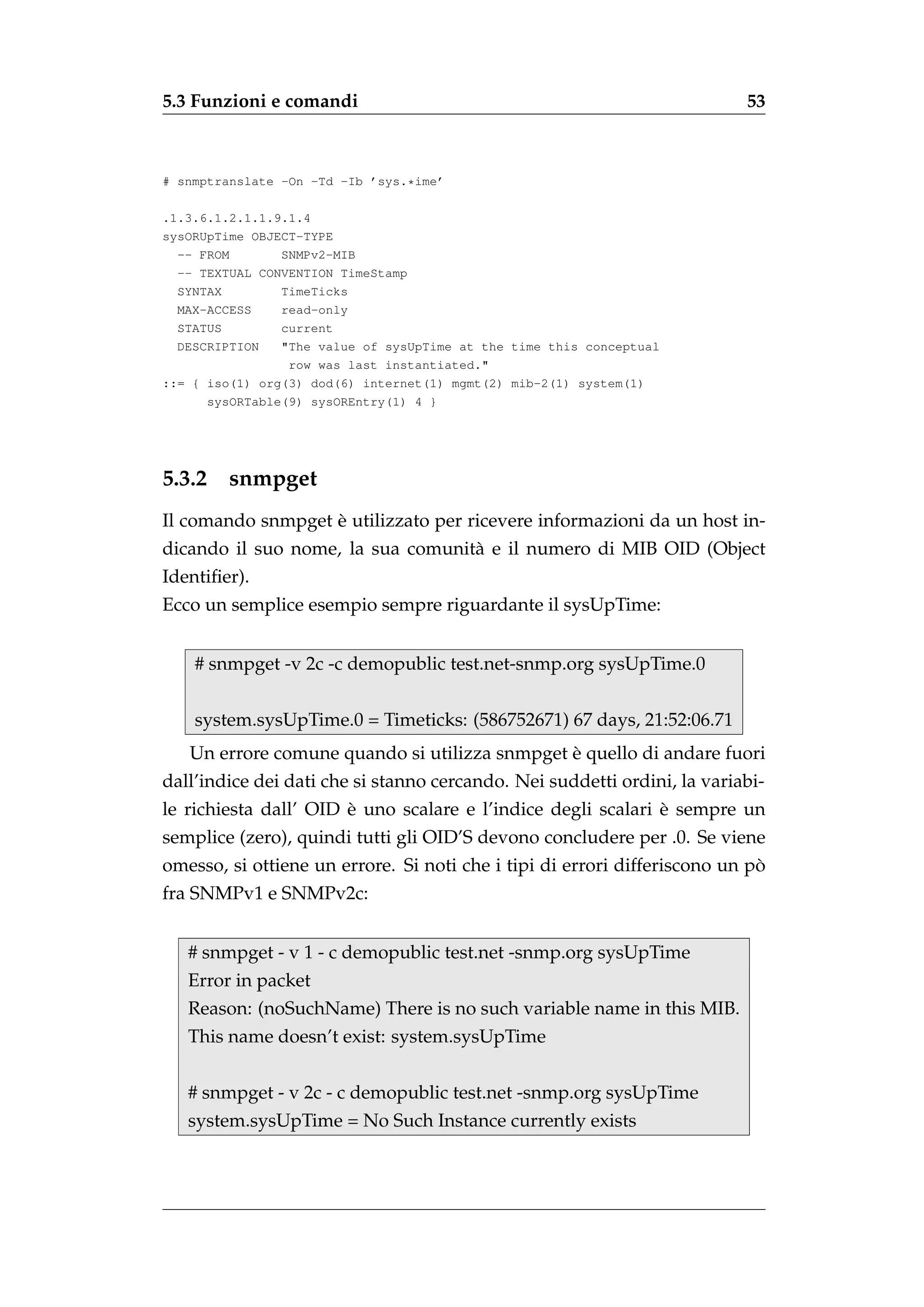

![52 Net-SNMP

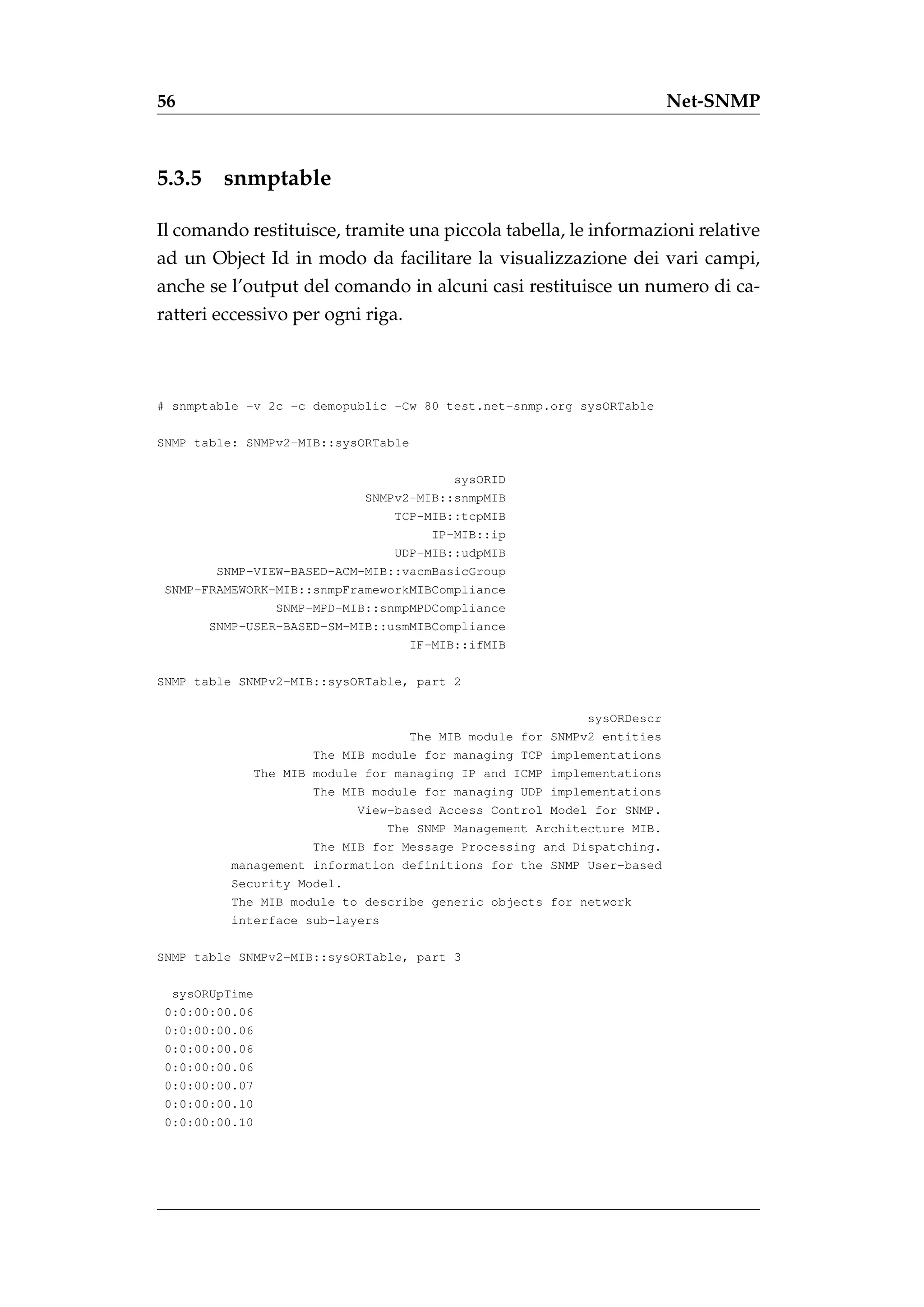

5.3 Funzioni e comandi

Esiste una variet` di comandi molto vasta implementata da Net - SNMP

a

che segue le caratteristiche del protocollo stesso. Per motivi di utilit` al-

a

l’interno di questa tesi verranno elencati i principali comandi. Per avere

`

un’idea piu dettagliata occorre seguire on line il tutorial [18]. Per testa-

re questi comandi (in caso di assenza di agent SNMP) sulla rete locale e

`

possibile utilizzare un apposito agent che lavora sul sito di NET - SNMP

all’indirizzo test.net-snmp.org. Prima di studiare ed utilizzare i comandi

`

occorre conoscere la loro sintassi che in generale e la seguente:

# snmp[nome - comando] - v [versione] - u [utente] [destinazione] [mib]

5.3.1 snmptranslate

`

Questo comando gi` visto in precedenza con un esempio, e molto potente

a

e permette di navigare l’albero dei MIB in vari modi. Oltre ad eseguire

la conversione da numerica a letterale, con un apposito comando fornisce

anche la conversione opposta.

# snmptranslate - On SNMPv2 - MIB::system.sysUpTime.0

.1.3.6.1.2.1.1.3.0

L’aggiunta di -On serve per permettere al comando un output numerico.

Sono possibili altre modalit` importanti come la seguente, che permette di

a

visualizzare le informazioni estese di un nodo mib aggiungendo alla sin-

tassi il flag - Td.](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-52-2048.jpg)

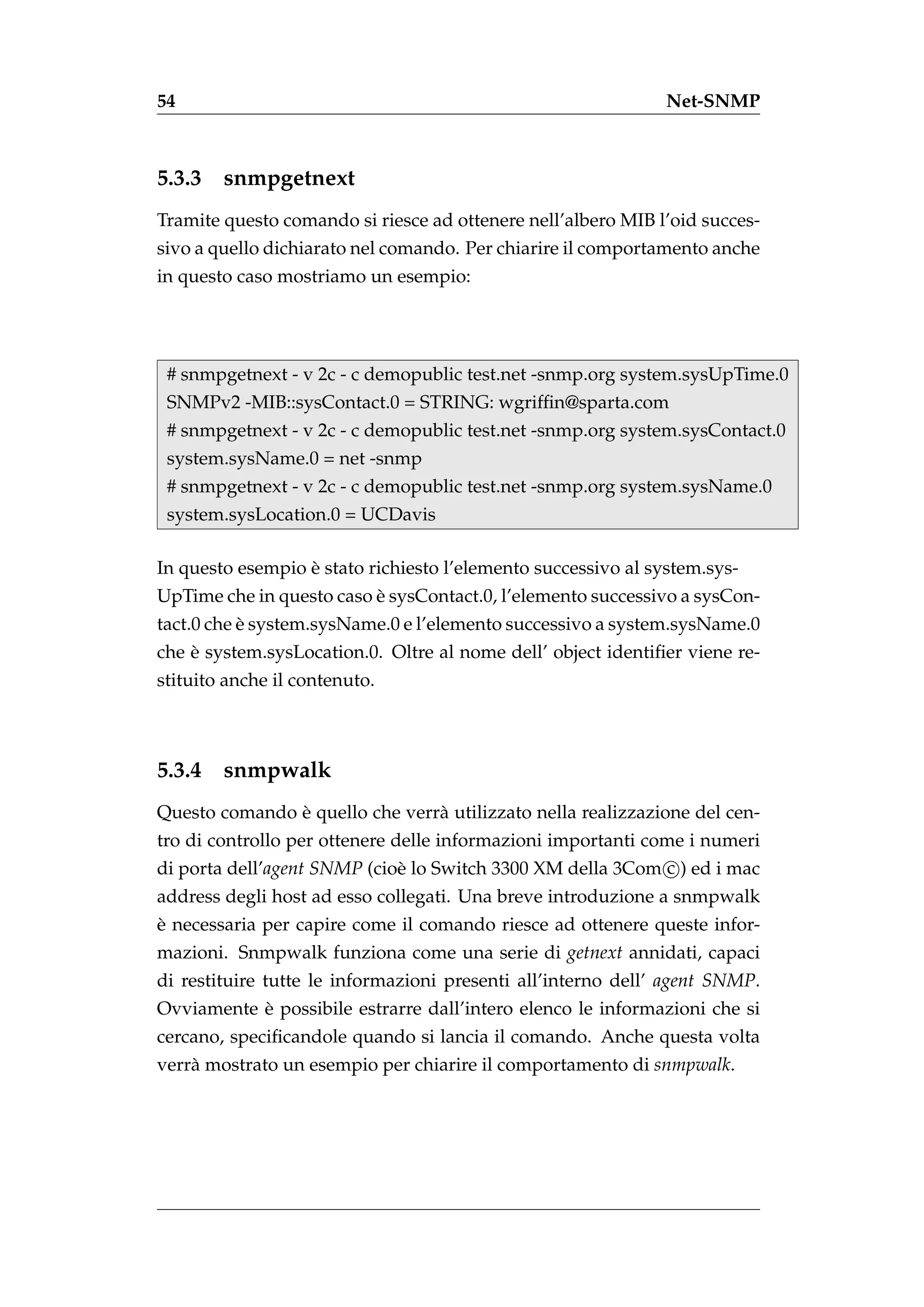

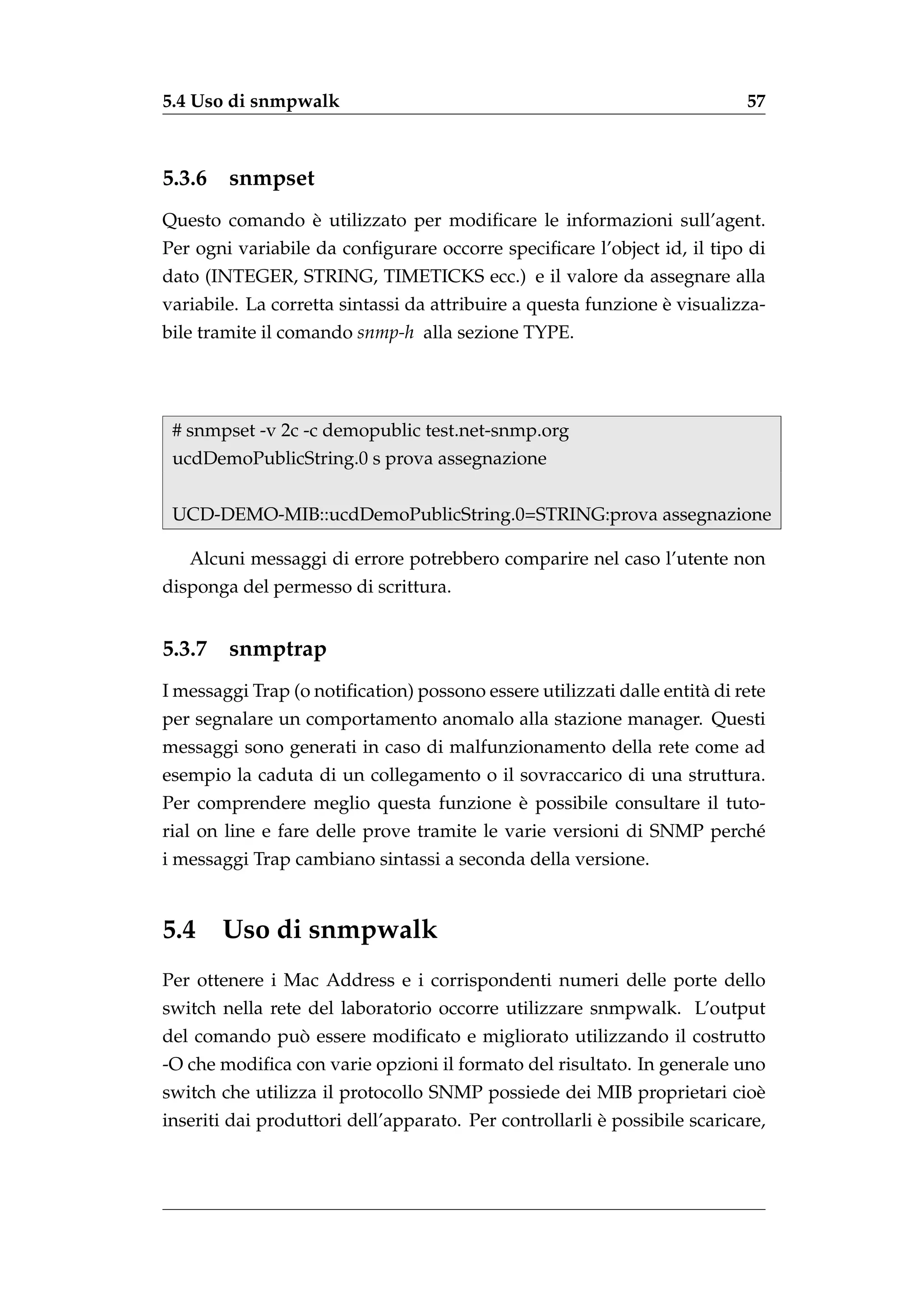

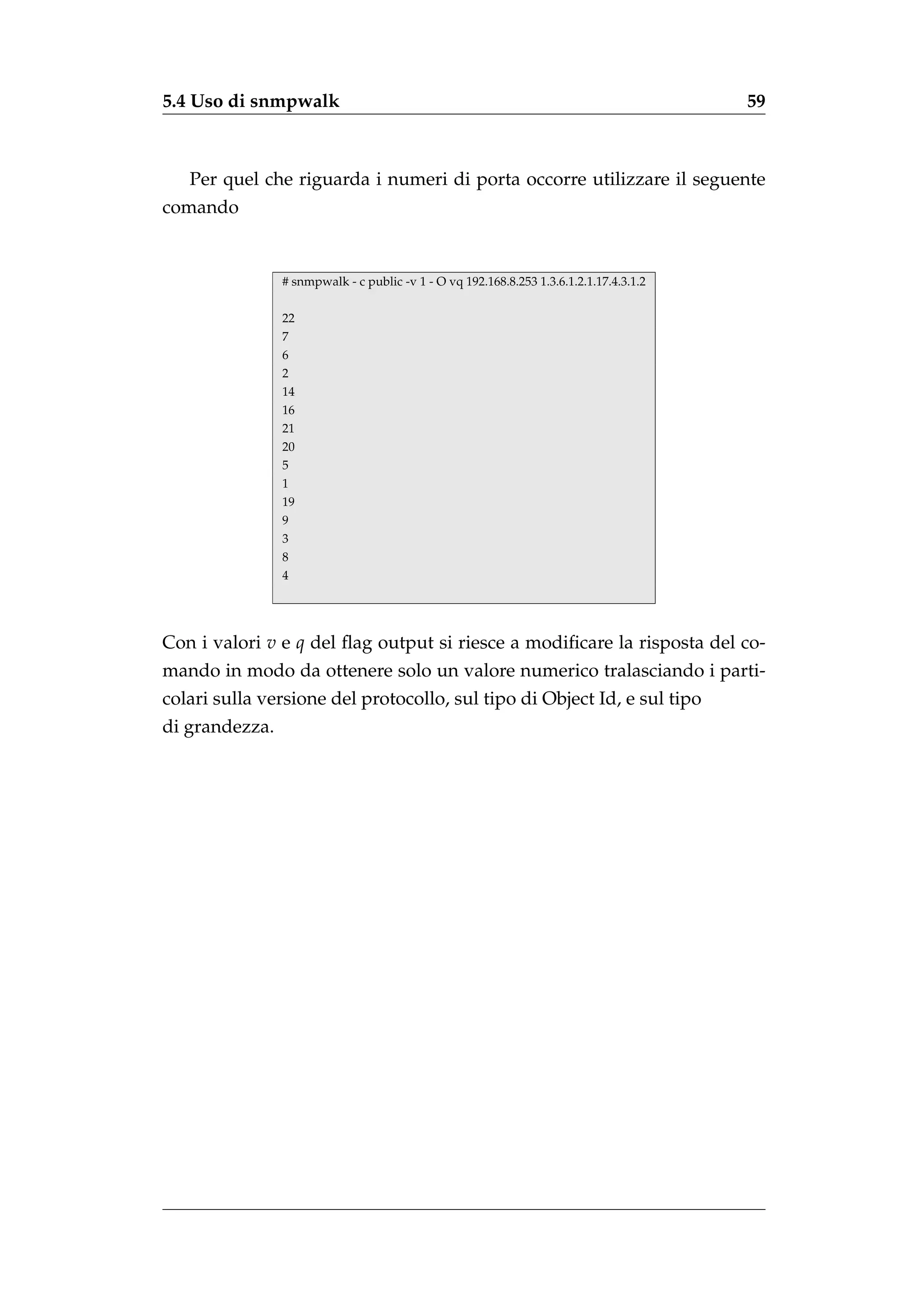

![58 Net-SNMP

presso i siti dei costruttori, un elenco di tutti i MIB che un determinato

switch supporta, oppure utilizzando un mib -browser si riesce a navigare

tutta la struttura.

Come visto nell’esempio del paragrafo riferito al comando snmpwalk la

`

sintassi e la seguente:

# snmpwalk - v [n. versione] - c [CommunityString] [Destinazione] [MIB]

Consultando i MIB e la loro struttura si possono utilizzare quelli visti

nel capitolo precedente che permettono di ricavare le informazioni relative

ai mac address degli host collegati alla rete ed il numero di tutte le porte

attive dello switch. A questo punto basta utilizzare i rispettivi valori MIB

nel comando snmpwalk.

# snmpwalk - c public -v 1 - O vq 192.168.8.253 1.3.6.1.2.1.17.4.3.1.1

00 02 B3 D7 EF 15

00 07 E9 89 AC CF

00 07 E9 89 AF E3

00 07 E9 89 B0 95

00 07 E9 89 B0 A5

00 07 E9 89 B0 B2

00 07 E9 E7 49 24

00 07 E9 E7 4A 23

00 07 E9 E7 4A 25

00 07 E9 F5 76 EF

00 07 E9 F5 77 1D

00 07 E9 F5 77 22

00 07 E9 F6 34 5F

00 07 E9 F6 34 85

00 07 E9 F6 34 DF](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-58-2048.jpg)

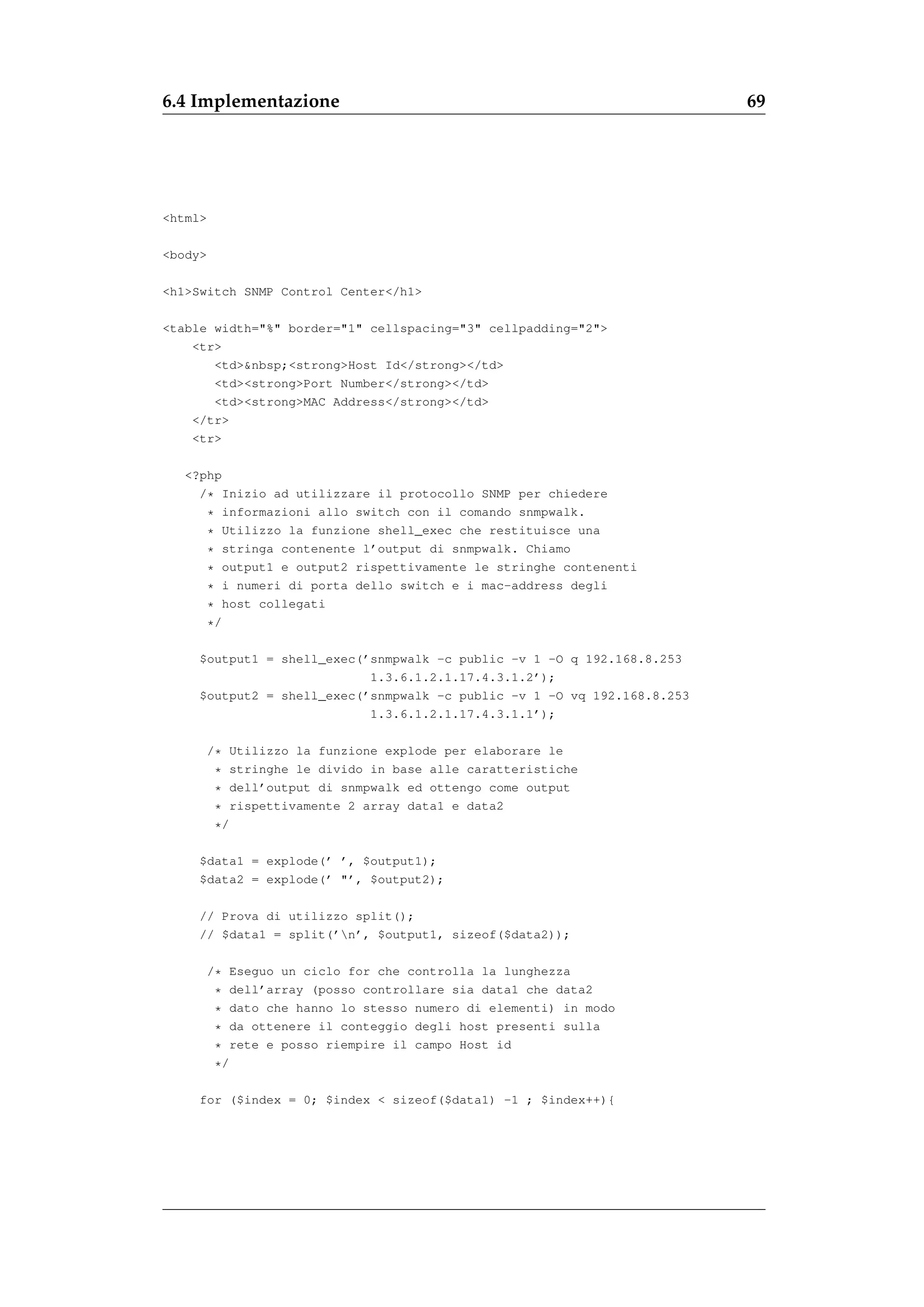

![Capitolo 6

SwitchSNMP centro di controllo

6.1 Introduzione e Prerequisiti

Dopo aver analizzato il protocollo SNMP, le sue caratteristiche, i MIB ed

il software Net - SNMP (utilizzando i suoi comandi dalla shell di linux)

`

e giunto il momento di realizzare l’implementazione di una pagina web

per riassumere le informazioni utili per il monitoraggio della rete del la-

`

boratorio. Per avere maggiore controllo sulle informazioni e sui dati, e

bene implementare una pagina in PHP che permetta di visualizzare dal

web l’associazione tra numeri di porta dello switch e i mac address degli

host ad esso collegati. Essendo il php un linguaggio lato server, necessita

almeno di un server locale per poter fare qualche prova. Per questo mo-

tivo occorre installare e configurare, su un host della rete, una versione di

`

Apache [20] (attualmente il server web piu diffuso) in modo da poter co-

struire e visualizzare da locale una pagina web. Inoltre occorre installare

anche PHP [21] per far funzionare il piccolo centro di controllo. Vediamo

ora l’installazione e la configurazione di questi due potenti software.

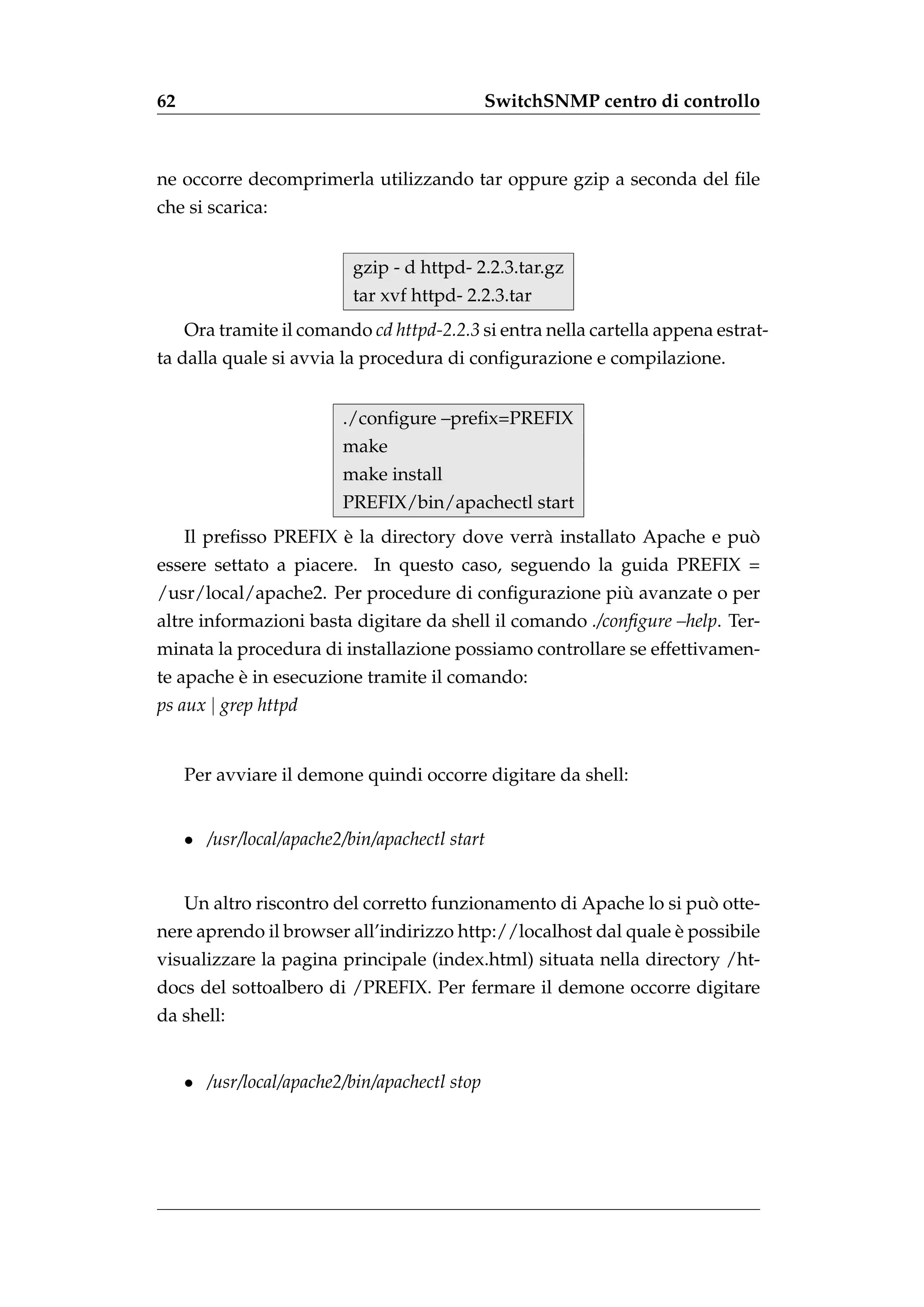

6.2 Installazione di Apache 2.2

Per iniziare occorre disporre dei file di installazione che possono essere

tranquillamente scaricati dal sito ufficiale di apache al seguente indirizzo:

http://httpd.apache.org/docs/2.2/install.html. Una volta scaricata l’ultima versio-](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-61-2048.jpg)

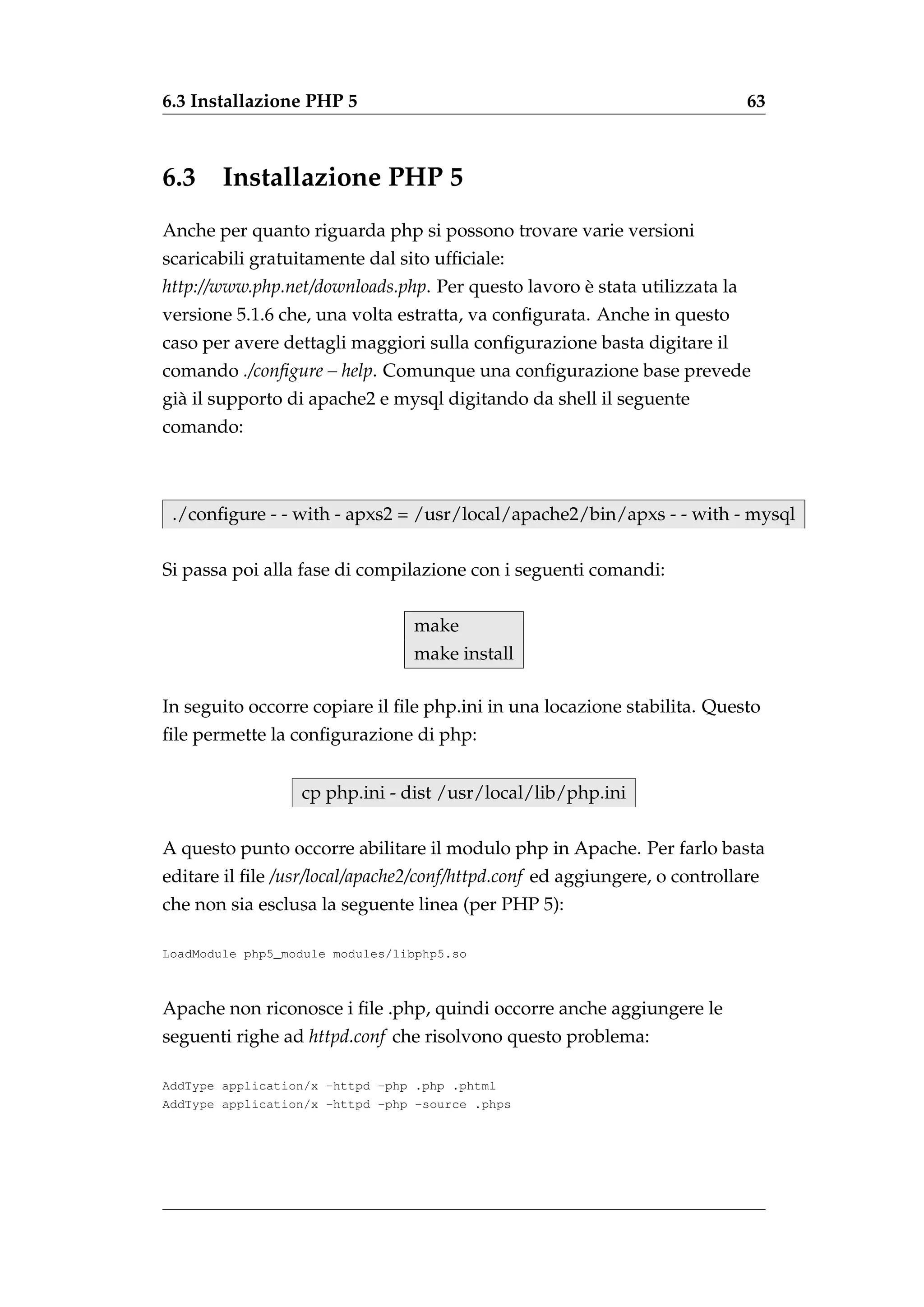

![6.4 Implementazione 65

6.4 Implementazione

`

Per ottenere il numero di porta e gli indirizzi mac e possibile utilizzare

due funzioni del php:

snmpwalk ( hostname , community, object_id [timeout [retries]]))

shell_exec ( cmd )

La prima funzione ha lo stesso comportamento del comando snmpwalk

`

visto in precedenza, in questo caso pero restituisce un array contenente le

informazioni richieste.

La seconda funzione invece esegue il comando dato come argomento e

come output presenta l’output del comando stesso. Per motivi di praticit`

a

in questa tesi ho utilizzato la seconda funzione richiamando i comandi:

snmpwalk -c public -v 1 -O vq 192.168.8.253 1.3.6.1.2.1.17.4.3.1.1

snmpwalk -c public -v 1 -O q 192.168.8.253 1.3.6.1.2.1.17.4.3.1.2

Come visto nel capitolo precedente, il primo dei due comandi restituisce i

mac address delle schede ethernet che collegano i computer alle porte

dello switch, mentre il secondo comando restituisce come output i

numeri di porta ai quali sono collegati gli host della rete.

Questi due comandi restituiscono le informazioni in colonna e sotto

`

forma di stringhe. Tramite il php ed alcune funzioni e possibile elaborare

queste stringhe in modo da ottenere le sole informazioni necessarie.

6.4.1 Creazione variabili

Nel php le variabili non necessitano di una dichiarazione a priori che ne

specifica il tipo. Possono essere create quando si ha la necessit` di

a

`

utilizzarle, l’importante e che siano sempre precedute dal carattere $.](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-65-2048.jpg)

![66 SwitchSNMP centro di controllo

Per realizzare la pagina in php, che funzioner` da centro di controllo per

a

lo switch, occorre quindi creare alcune variabili che memorizzano

l’output dei comandi visti in precedenza:

$output1 = shell_exec(’snmpwalk -c public -v 1 -O q 192.168.8.253

1.3.6.1.2.1.17.4.3.1.2’);

$output2 = shell_exec(’snmpwalk -c public -v 1 - O vq 192.168.8.253

1.3.6.1.2.1.17.4.3.1.1’);

Questi valori costituiscono due stringhe entrambe contenenti un insieme

di valori ed informazioni che andranno elaborate con la funzione

explode.

6.4.2 Funzione explode

`

Nel php la funzione principale per elaborare le stringhe e explode() che

restituisce un array ed ha la seguente sintassi:

explode ( string separator, string string [int ,limit] )

Questa funzione restituisce un array di stringhe, di cui ciascun elemento

`

e una sottostringa costituita dalla stringa che si ottiene utilizzando

l’argomento separator (o separatore). Se il limite viene fissato, l’array

restituito conterr` un massimo di elementi, cio` quelli dichiarati nel

a e

`

campo limit e come ultimo elemento il resto di stringa. Se il separatore e

una stringa vuota (”), explode () restituir` FALSE. Se il separatore contiene

a

un valore che non e contenuto nel campo stringa, allora explode ()

`

restituir` un array che contiene la stringa di partenza. Anche se implode ()

a

`

puo, per motivi storici, accettare i parametri senza badare all’ordine,

explode () non riesce a farlo. Occorre accertarsi che il separatore venga

sempre dichiarato prima della stringa da dividere, altrimenti il comando

dar` errore.

a

Il risultato delle elaborazioni sar` quindi memorizzato, sotto forma di

a

array nelle seguenti variabili:

$data1 = explode(’ ’, $output1);

$data2 = explode(’ "’, $output2);](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-66-2048.jpg)

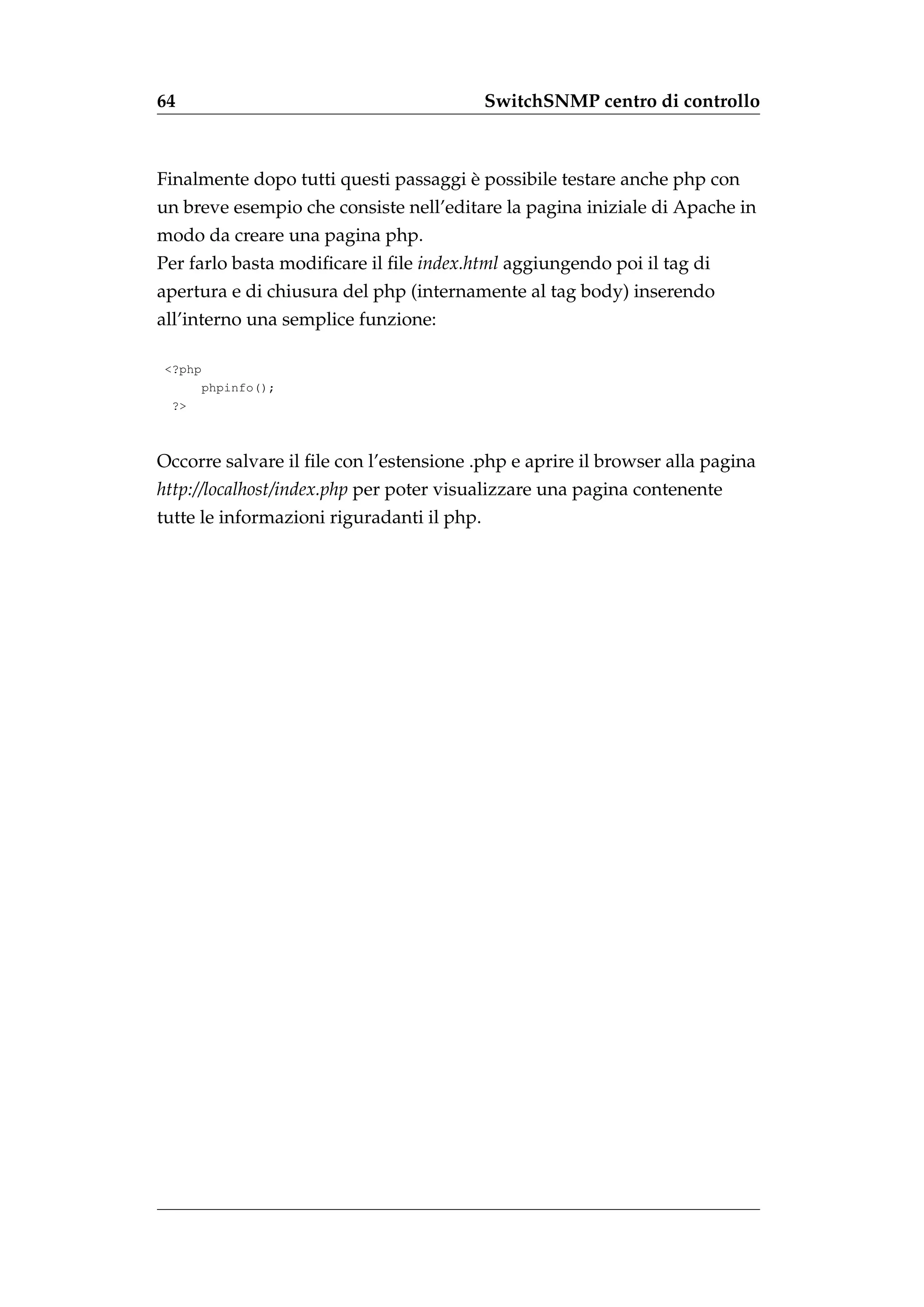

![6.4 Implementazione 67

6.4.3 Ciclo per numerare gli host attivi

A questo punto conviene inserire un ciclo capace di contare il numero di

host accesi presenti nella LAN. Occorre quindi realizzare tramite un for il

conteggio del numero degli elementi di uno dei due array ($data1 o

`

$data2); la scelta e ininfluente perch` contengono lo stesso numero di

e

elementi.

for ($index = 0; $index < sizeof($data1) -1 ; $index++) {

/* Creazione di un array ausigliario per il

* numero di porte in modo da poter contare

*/ quelle attive sullo switch

$tmp = explode(’SNMP’, $data1[($index +1)]);

/* Creazione Tabella

*-->Prima colonna con il valore dell’id di ogni host

*-->Seconda colonna riporta i valori dei numeri di

* porta dello switch

*-->Terza colonna i mac address corrispondenti ai numeri

* delle porte dello switch

*/

//variabile ausiliaria per far partire il conteggio degli

//host da 1 (e non da 0) in questo modo l’ultimo id della

//lista rappresenta il numero totale degli host attivi in

//rete

$index2 = $index ;

$index2++ ;

echo "<tr><td>$index2</td><td>" . ($tmp[0]) .

"</td><td>$data2[$index]" . ’"’ . "</td></tr>";

}

`

Inoltre per garantire un aggiornamento rapido delle informazioni si puo

semplicemente aggiungere un pulsante di refresh che ricarichi la pagina

php.

<form action=http://localhost/index.php target="_self">

<input type="submit"value="Refresh">

</form>](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-67-2048.jpg)

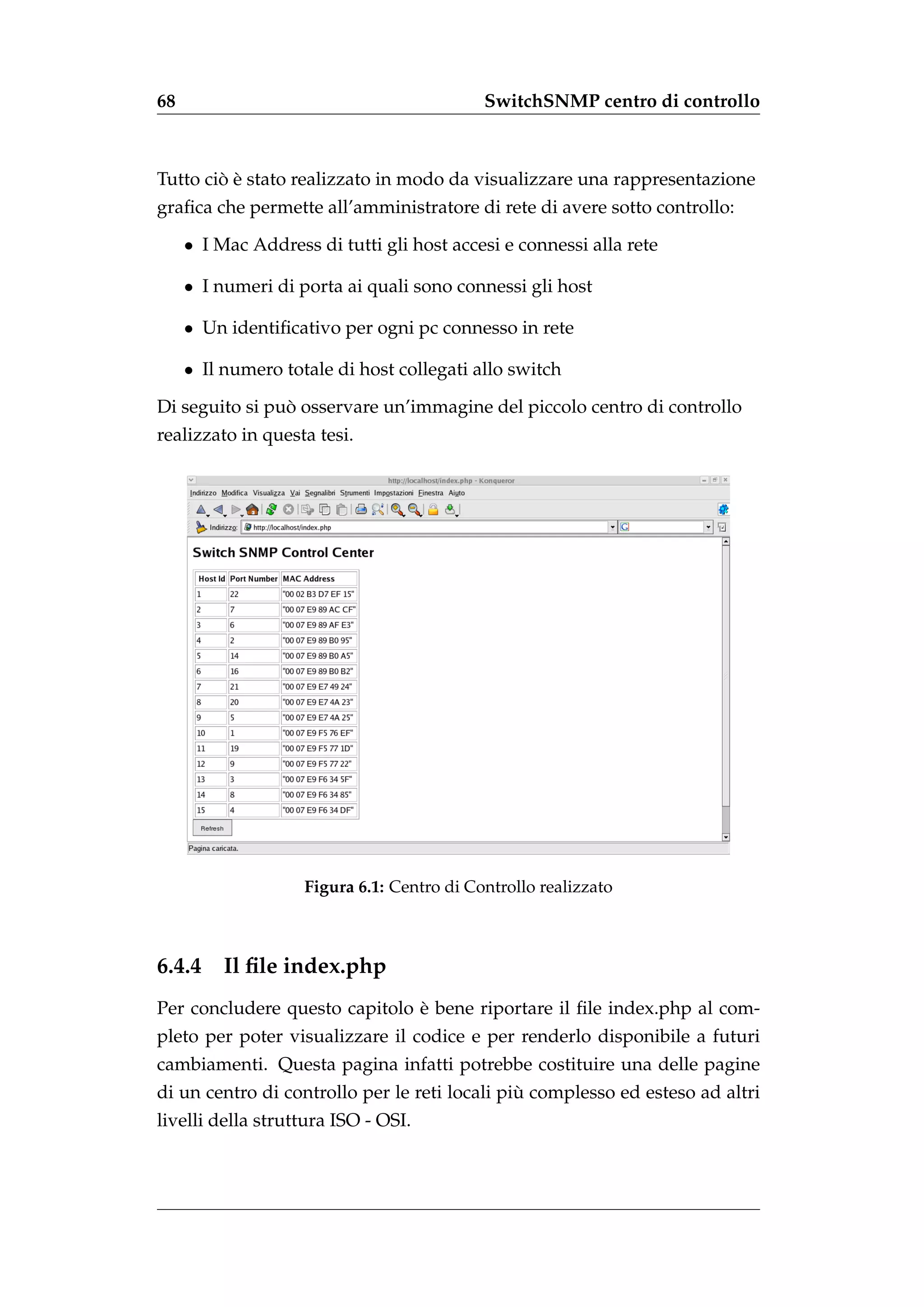

![70 SwitchSNMP centro di controllo

/* Creo un array per il conteggio delle porte

* / attive sullo switch

$tmp = explode(’SNMP’, $data1[($index +1)]);

/* Creo la tabella. La prima colonna contiene il valore

* dell’id di ogni host, nella seconda colonna riporto

* i valori del numero di porta dello switch ed infine

* nella terza colonna il mac address corrispondente

* al numero di porta dello switch

*/

$index2 = $index ;

$index2++ ;

echo "<tr><td>$index2</td><td>" . ($tmp[0]) .

"</td><td>$data2[$index]" . ’"’ . "</td></tr>";

}

?>

</tr>

</table>

<!-- Pulsante refresh -->

<form action=http://localhost/index.php target="_self">

<input type="submit"value="Refresh">

</form>

<p> </p>

</body>

</html>](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-70-2048.jpg)

![Bibliografia

[1] NET - SNMP project

http://net-snmp.sourceforge.net/

[2] OpenNMS Project

http://www.opennms.org/

[3] ARP protocol

http://www.rfc-archive.org/getrfc.php?rfc=1293

[4] An Introduction to ARP Spoofing - Sean Whalen

http://www.node99.org/projects/arpspoof/arpspoof.pdf

[5] Internet Engineering Task Force

http://www.ietf.org/

[6] Strumenti per il monitoraggio di rete tramite

Protocollo SNMP - Nicola Calisesi

[7] International Organization for Standardization

http://www.iso.org/](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-77-2048.jpg)

![[8] Monitoraggio della posizione di unit` mobili in aree confinate - Tesi

a

di Giuseppe Raffa

http://digilander.libero.it/beppewww/thesisGR/index.htm/

[9] Progetto e realizzazione di un sistema per il monitoraggio per reti

eterogenee basato su protocollo SNMP - Riganti Andrea

http://etd.adm.unipi.it/theses/available/etd-04062005-143133/

[10] Management Information Base - RFC 1213

[11] Structure and Identification of Management Information

for TCP/IP based internets - RFC 1155

[12] Internet Architecture Board

http://www.iab.org/

[13] Internet Assigned Number Authority

http://www.iana.org/

[14] Documentazione RMON MIB - RFC 1271

http://www.ietf.org/rfc/rfc1271.txt

[15] Lesson About SNMP - Maxime Delcroix, Olivier Lumetta,

Janusz Kleban

http://www.et.put.poznan.pl/snmp/main/mainmenu.html

[16] Documentazione 3COM c

http://support.3com.com/infodeli/tools/netmgt/tncsunix/product/091500/c15snmp.htm](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-78-2048.jpg)

![[17] Bridge Objects MIB - RFC 1493

http://www.multinet.de/mib2/rfc1493.html

[18] Documentazione CISCO SYSTEMS c

http://www.cisco.com/public/support/tac/documentation.html

[19] Net - SNMP tutorial

http://net-snmp.sourceforge.net/tutorial/tutorial-5/

[20] Apache web server

http://httpd.apache.org/

[21] PHP

http://www.php.net/docs.php](https://image.slidesharecdn.com/monitoraggiodimacaddressinlan-100803032208-phpapp01/75/Monitoraggio-di-mac-address-in-lan-79-2048.jpg)