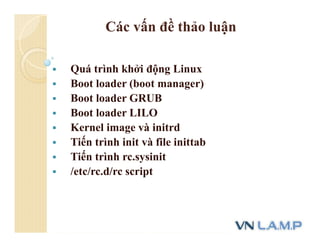

Tài liệu cung cấp kiến thức cơ bản về quản trị mạng Linux, bao gồm cài đặt, quản lý người dùng, file, boot loader và các dịch vụ mạng. Nó cũng giải thích về hệ điều hành Linux, lợi ích của việc sử dụng nó, cùng với các khái niệm cơ bản như command line, system files, và cách thao tác với chúng. Các chương tiếp theo đề cập đến các chủ đề như cài đặt phần mềm, cấu hình mạng và bảo mật, cùng với các lệnh cơ bản trong command line.

![• Cú pháp: command [flags] arg1 arg2 arg3

• Các thành phần cách nhau một khoảng trắng.

• Các cờ thường theo sau dấu “-” hoặc “--” (nhất là các cờ nhiều ký tự).

Ví dụ: #ls -a -l -F hoặc #ls --color

• Nhiều cờ có thể dùng chung một ký tự “-”.

Ví dụ: ls -al tương đương ls -a -l

• Một số lệnh đặc biệt, không cần ký tự “-” trước các cờ.

• Muốn xem trợ giúp dùng tham số --help hoặc man.

Ví dụ: ls --help hoặc man ls

Ghi chú: Có khá nhiều loại shell trên Linux, kiểm tra đang dùng loại

shell nào:

echo $SHELL

Cú pháp lệnh](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-63-320.jpg)

![Tên tập tin hoặc thư mục làm tham số dòng lệnh có thể ở dạng

không tường minh.

Trên Linux không phân biệt phần đuôi mở rộng.

Dùng ký tự thay thế cho một phần hoặc toàn bộ tên.

•* : mọi chuỗi kể cả rỗng

•? : một ký tự bất kỳ

•[aeg] : tương ứng với một trong các kí tự a,e,g

•[a-h]: một ký tự trong khoảng a … h

•[^abc]: không phải a,b,c

• : loại bỏ ý nghĩa đặc biệt của các ký tự *,?,)

Kí tự thay thế](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-64-320.jpg)

![• Syntax: wc [option] [files]

-l : đếm số dòng.

-c hay -m : đếm kí tự.

-w : đếm số từ.

• $ wc -l file1 - đếm số dòng.

• $ wc file[123] - đếm 3 file.

• $ wc -c file1 - đếm số kí tự.

Lệnh nl: đánh số dòng

• Ví dụ:

ls –l / | nl

Xem danh sách các files và có đánh số dòng.

Đếm số dòng, số từ, số byte](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-78-320.jpg)

![• Syntax tr [options] [[string1 [string2]]

tham số : -d xóa, -s : thay thế lặp.

$ cat file1 | tr a-z A-Z thường sang hoa.

$ cat file1 | tr -d a xóa ký tự a.

$ tr '[A-B]' '[a-b]'< file.txt hoa sang thường.

$ tr ':' ' ' < /etc/passwd thay “:” bằng “ “

$ cat file1 | tr -d abc xóa kí tự abc.

[:lower:] chữ thường.

[:upper:] chữ hoa.

[:alnum:] chữ cái hoặc số.

• Chú ý: tr chỉ có 2 đối số.

TR – Translate text](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-79-320.jpg)

![• Tìm kiếm nội dung.

Syntax:

grep [OPTION] PATTERN [FILE]

-i: Không phân biệt hoa thường.

-n: Kèm theo số thứ tự dòng khi xuất.

-r: tìm lặp lại trong thư mục con.

-v: tìm nghịch đảo.

-w: tìm nguyên từ.

Ví dụ:

grep root /etc/passwd : tìm những dòng có từ root trong file

/etc/passwd.

ls –l /etc/ | grep conf : tìm những file có cụm từ conf

trong thư mục /etc.

Grep](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-82-320.jpg)

![• [abc]: ký tự a,b hoặc ký tự c.

• [a-h]: một ký tự trong khoảng a … h.

• [^abc]: không phải a,b,c.

• (ab|bc|cd): ab hoặc bc hoặc cd.

• ^: đầu 1 dòng.

• $: cuối 1 dòng.

• .: một ký tự bất kỳ.

• Số lần xuất hiện:

*: từ 0 đến n lần.

+: ít nhất 1 lần.

Một số regular expression trong grep](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-83-320.jpg)

![find [path] [expression]

Tìm file có kiểu txt trong thư mục /.

• $ find / -name “*.txt”

Chỉ tìm file.

• $ find /usr/local -type f –print

Chỉ tìm thư mục.

• $ find /usr/X11R6 -type d

Tìm theo permission.

• $ find . -perm 755 -a -type f

locate <tên file>

Lệnh này phải cài gói mlocate trước đó và phải cập nhật

database của hệ thống thường xuyên bằng lệnh.

#updatedb

Lệnh find](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-84-320.jpg)

![Các lệnh lưu trữ file

(command mode)

:x ghi nội dung bộ đệm ra file và thoát.

:w, hoặc :wq ghi nội dung bộ đệm ra file , nếu là soạn thảo

văn bản mới, chưa có tên file thì phải dùng tính năng.

:wq! [tên file] bên dưới.

:q! huỷ (abort) phiên làm việc hiển thị và thoát.

:wq! [tên file] ghi nội dung bộ đệm ra file và thoát.

Đặc biệt: ![command] thực thi một lệnh ngay tại cửa sổ vi.](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-94-320.jpg)

![Thay đổi mật khẩu (tt)

Thay đổi thời hạn sử dụng.

Thay đổi thời hạn password với chage :

#chage [options] <user>

Options:

-m <mindays> Minimum days.

-M <maxdays> Maximum days.

-d <lastdays> Day last changed.

-I <inactive> Inactive lock, sau khi mật khẩu hết hạn

bao lâu sẽ lock tài khoản.

-E <expiredate> Expiration (YYYY -MM-DD or

MM/DD/YY).

-W <warndays> Warning days.](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-113-320.jpg)

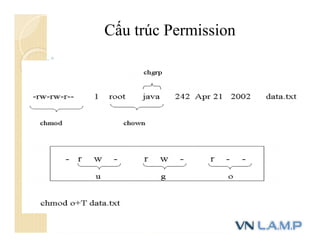

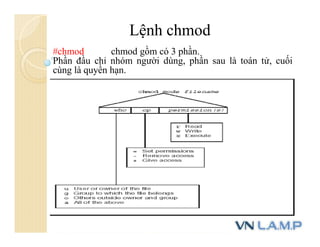

![Lệnh chmod

#chmod

• Để thay đổi quyền hạn trên file, ta sử dụng lệnh chmod,

cú pháp:

chmod [mode] filename

• Ghi chú: chỉ có superuser (các user quản trị) hoặc user sở

hữu tập tin /<thư mục> mới có thể chmod cho tập tin

/<thư mục>.

• Lệnh chmod có thể hoạt động ở cả dạng chuỗi (rwx) lẫn

cả dạng số (764).](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-131-320.jpg)

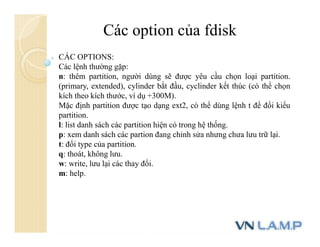

![Chia phân vùng

• Cú pháp: fdisk [device]

Ví dụ: fdisk /dev/sdb](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-154-320.jpg)

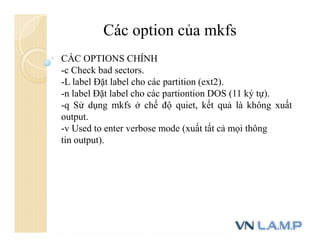

![mkfs

Sau khi tạo ra các partition, ta cần “make file system” trên

các paritition này (có thể xem tương tự như việc format

các partition).

Cú pháp: mkfs [-t fstype] [fs_options] device](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-156-320.jpg)

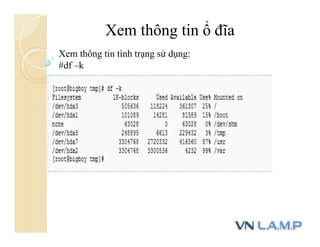

![Xem thông tin đĩa

DISK SPACE:

#df [options] <device>

Các options:

-h Hiển thị các thông tin theo dạng dễ đọc cho người dùng.

(M: Megabyte, G: Gigabyte).

-I Hiển thị thông tin inode thay cho thông tin về free

space.](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-159-320.jpg)

![Xem tình trạng sử dụng đĩa

#du [options] [directories]

Các options chính:

-a: all files, không chỉ đơn thuần là thư mục.

-c: in thống kê total của tất cả items.

-h: in dạng dễ đọc đối với người dùng (M:megabytes,

G:gigabytes).

-s: summary mỗi directory.

-S: không thống kê thư mục con.](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-160-320.jpg)

![Kiểm tra và sửa lỗi

fsck [options] [-t type] [fs-options] filesystems

-A: check tất cả các file system trong file /etc/fstab.

-t : qui định type, mặc định là ext2.

-c : check bad blocks.

-f: force to check.

-p: automatically repair.

-y: answers “yes” cho mọi câu hỏi.](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-161-320.jpg)

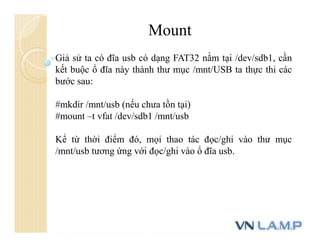

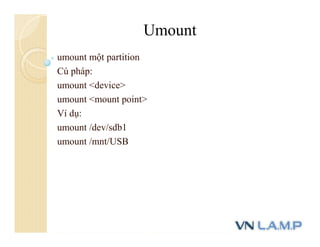

![Mount

Cú pháp:

mount [command_line_options] [device] [directory]

Một số options chính:

-a: tự động mount các mục trong /etc/fstab.

-t: file system type.

-o: mount options.

-r: mount as read only.

-w: mount in read/write mode.

-h: help.

-v: verbose.](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-164-320.jpg)

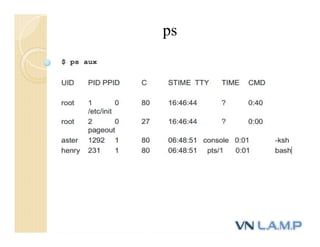

![• Xem thông tin các process đang thực thi trong hệ thống

• Cú pháp

ps [options]

• -l thể hiện dưới dạng long list

• -w thể hiện dưới dạng wide output

• -x Xem cả các process không gắn với terminal (daemon)

• -a process của các user khác

• -U user xem process của một user cụ thể

ps](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-201-320.jpg)

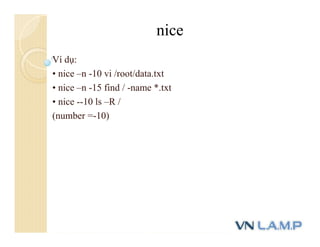

![Cú pháp:

nice [–n number] [command]

Câu lệnh nice dùng để thay đổi nice number của các

process tại thời điểm start time.

User thông thường có thể đặt các giá trị nice từ 0 đến

19, user quản trị (super user) có thể đặt giá trị nice từ

-20 đến 19.

Nếu số number không được nhập trong lệnh nice, số mặc định

sẽ là +10.

• Lệnh nice không có tham số -n và command sẽ in giá

trị nice number mặc định của hệ thống.

nice](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-212-320.jpg)

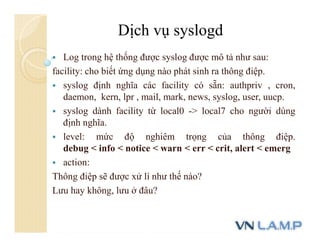

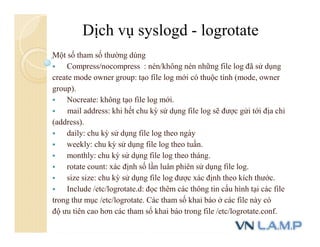

![Logrorate: tiện ích để quản lí các log, tránh trường hợp ghi log

quá nhiều dẫn đến cạn kiệt dung lượng ổ cứng.

Các tập tin cấu hình:

/etc/logrotate.conf: định nghĩa các option dùng chung cho

việc quản lí log.

/etc/logrotate.d/: cấu hình cho phép mỗi dịch vụ có thể định

nghĩa cách thức quản lí log riêng phù hợp với dịch vụ đó .

Kích hoạt lại logrorate:

[root@vnlamp tmp]# logrotate –f <configure file>

Dịch vụ syslogd - logrotate](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-232-320.jpg)

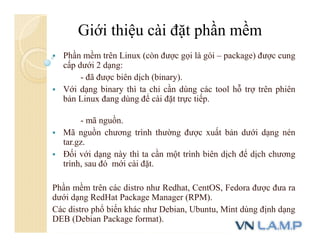

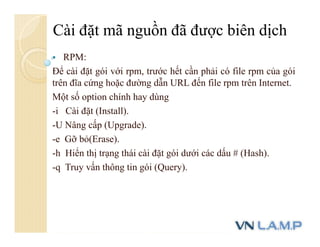

![ RPM:

Truy vấn gói phần mềm:

rpm -q [options]

-qa — Lists all installed packages.

-qf file — Lists the package that owns file.

-qi package — Lists lots of information about a package.

-qR package — Lists components that package depends on.

-ql package — Lists all the files contained in package.

-qd package — Lists all documentation files that come in

package.

-qc package — Lists all configuration files that come in

package.

Cài đặt mã nguồn đã được biên dịch](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-249-320.jpg)

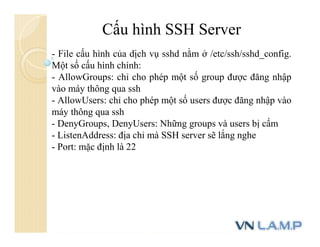

![Cài đặt cấu hình SSH Server

- Mặc định dịch vụ ssh được cài đặt tại cái máy Linux, chúng

ta không cần cài đặt thêm dịch vụ này.

(Nếu chưa thì cài thêm gói openssh-server-*.rpm từ đĩa hoặc

down trên mạng về)

- Kết nối đến:

ssh [-l username] <ip_máy_chủ>

Ví Dụ:

ssh –l root 192.168.1.20 hoặc ssh root@192.168.1.20

Người dùng sẽ được yêu cầu nhập password trên máy truy

xuất đến, nếu chứng thực thành công có thể điều khiển máy

tính từ xa.

Sau khi connect đến được máy server, ta có thể hoàn toàn

điều khiển máy server như điều khiển một máy Linux cục bộ.](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-306-320.jpg)

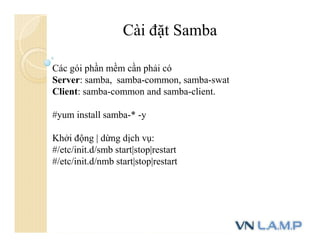

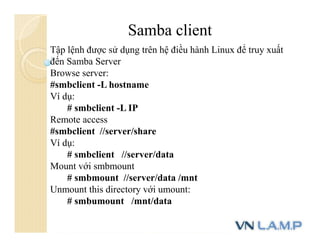

![Cấu hình Samba Server công cộng

• Sửa đổi tập tin smb.conf

• Phần mô tả tổng quát

[global]

workgroup = tên mô hình mạng

netbios name = Tên file server

server string = Mô Tả về Server

security = share

hosts allow = 10.254.60. 192.168.56. chỉ cho phép các

máy tính này được truy cập

wins support = yes](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-367-320.jpg)

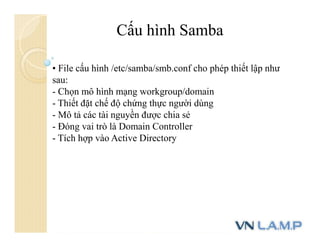

![Đặc tả thư mục chia sẻ

• Sửa đổi tập tin smb.conf

• Định nghĩa các thư mục chia sẻ

[Data]

path = /home/

guest ok = Yes

writeable = No

read only = Yes

create mask = 0755

force user = root

force group = root

[testsmb]

path = /home/testsmb

guest ok = Yes

writeable = Yes

read only = No

create mask = 0755

browseable = no

force user = testsmb

force group = testsmb](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-368-320.jpg)

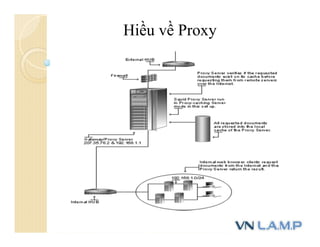

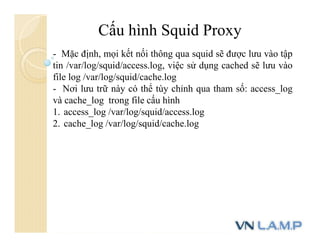

![Cấu hình Squid Proxy

Điều khiển truy cập

- Việc điều khiển truy cập trang web trong squid thường

thông qua 2 dòng lệnh cấu hình:

acl : định nghĩa các “bộ lọc” để so khớp các truy xuất web

+ Cú pháp: acl <name> <type> <[!]options>

http_access: qui định các truy xuất web là được phép (allow) hay bị

cấm (deny)

+ Cú pháp:

http_access <allow|deny> <[!]acl1> <[!]acl2>

- Ví dụ: Cho phép các máy từ đường mạng 192.168.1.0/24

hoặc 192.168.2.0/24 được truy xuất web thông qua proxy

acl allow_subnet src 192.168.1.0/255.255.255.0

http_access allow allow_subnet](https://image.slidesharecdn.com/lpiall-160325065409/85/Linux-Network-Administration-LPI-1-LPI-2-385-320.jpg)