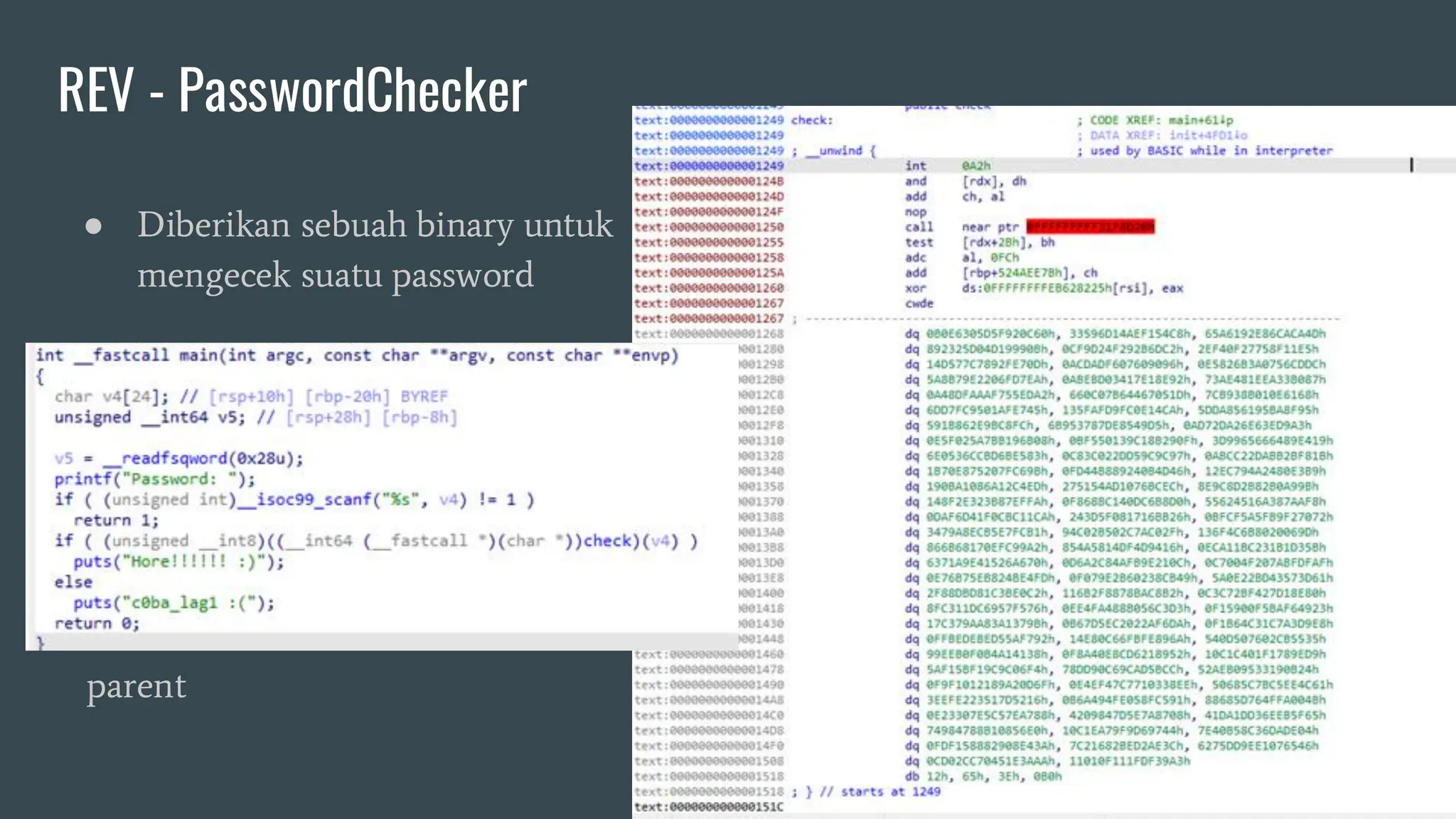

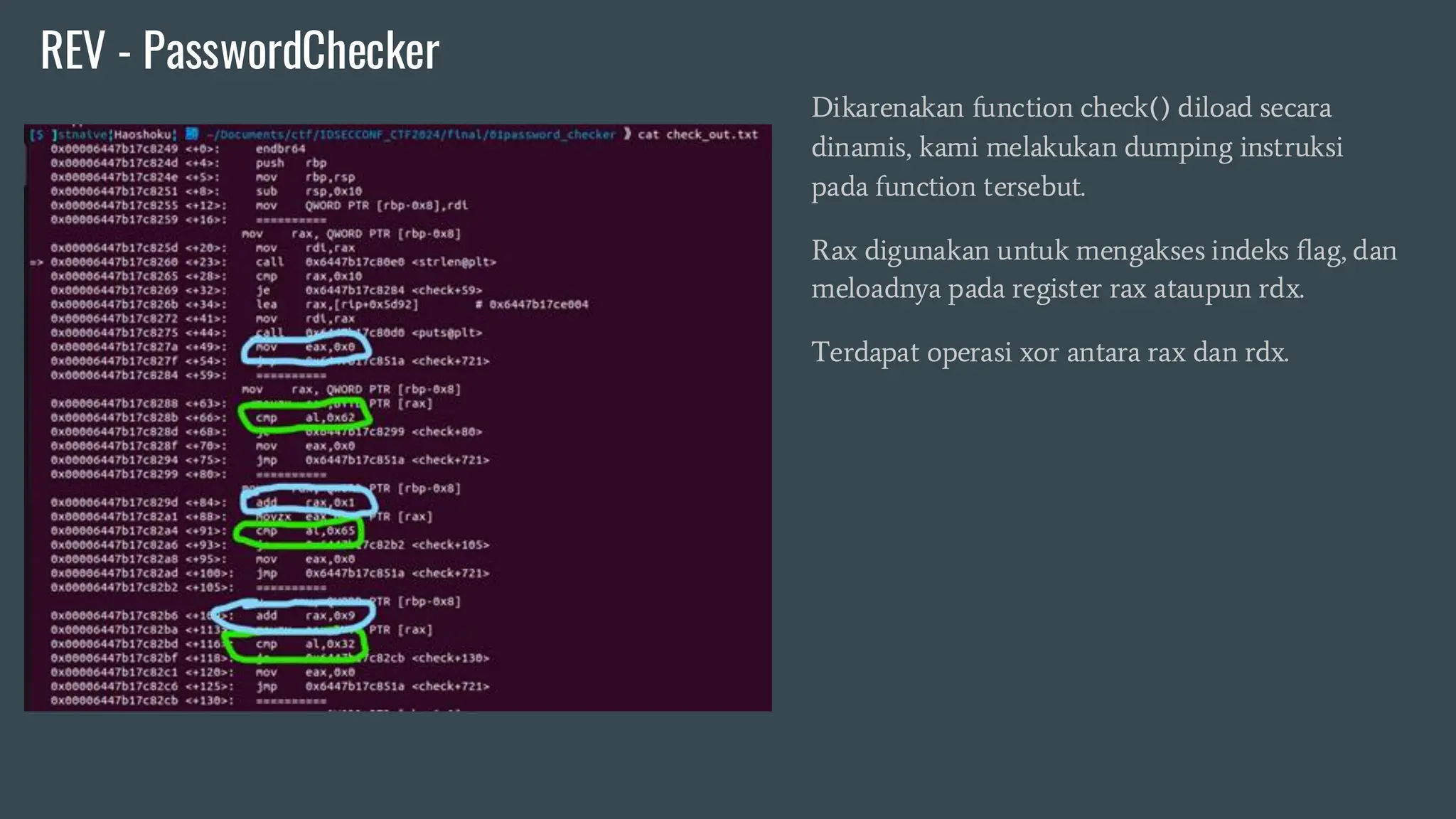

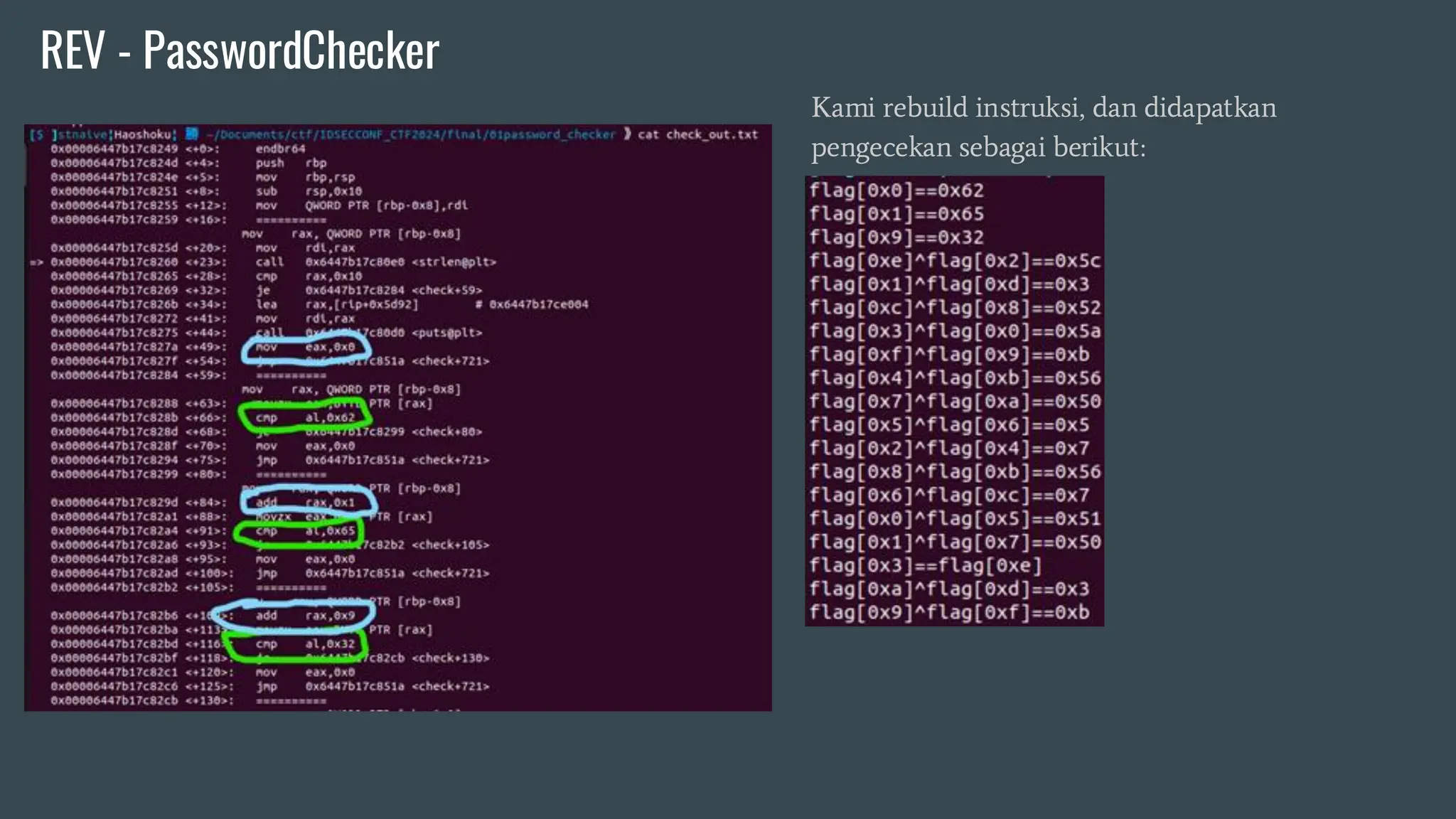

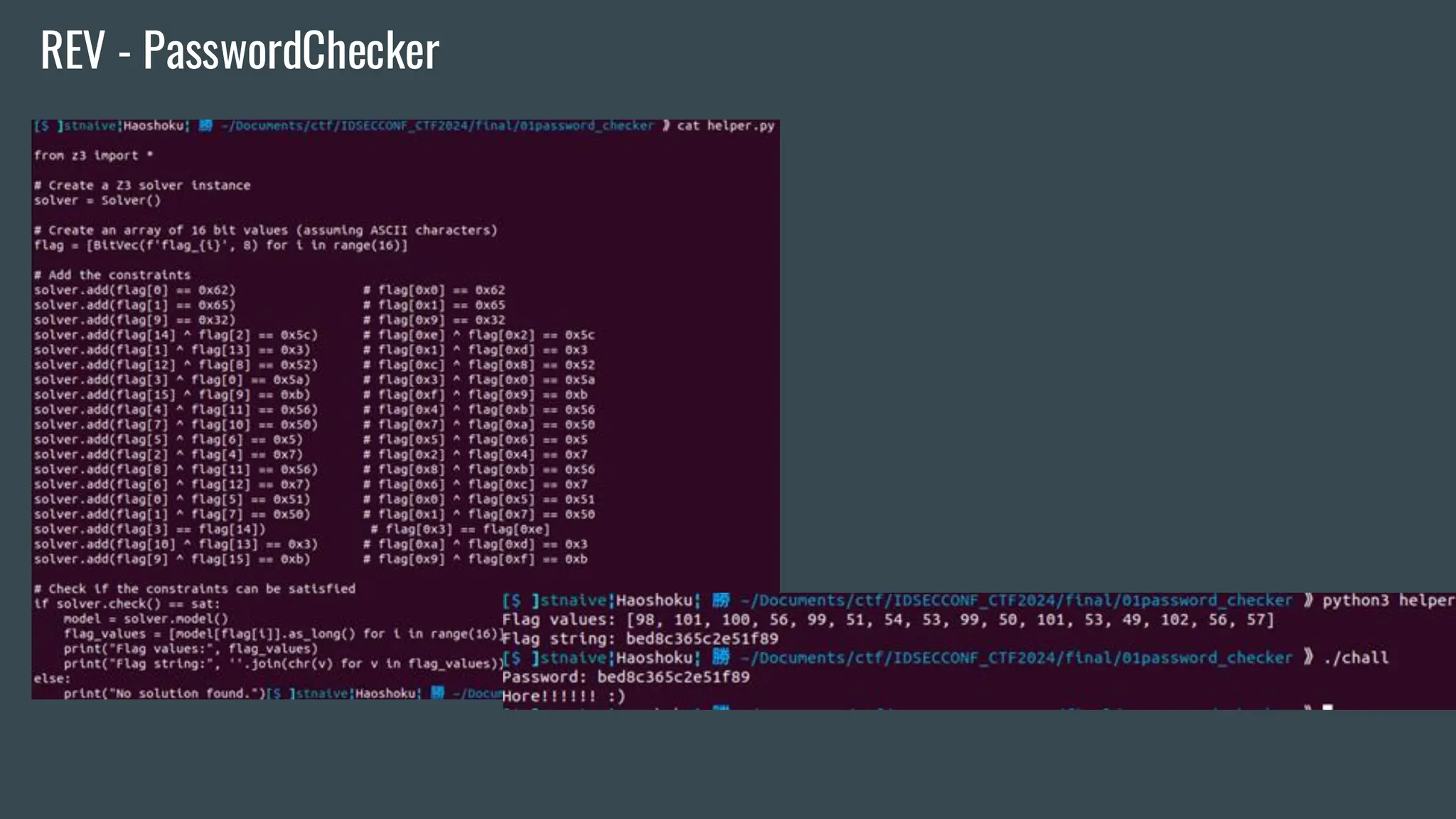

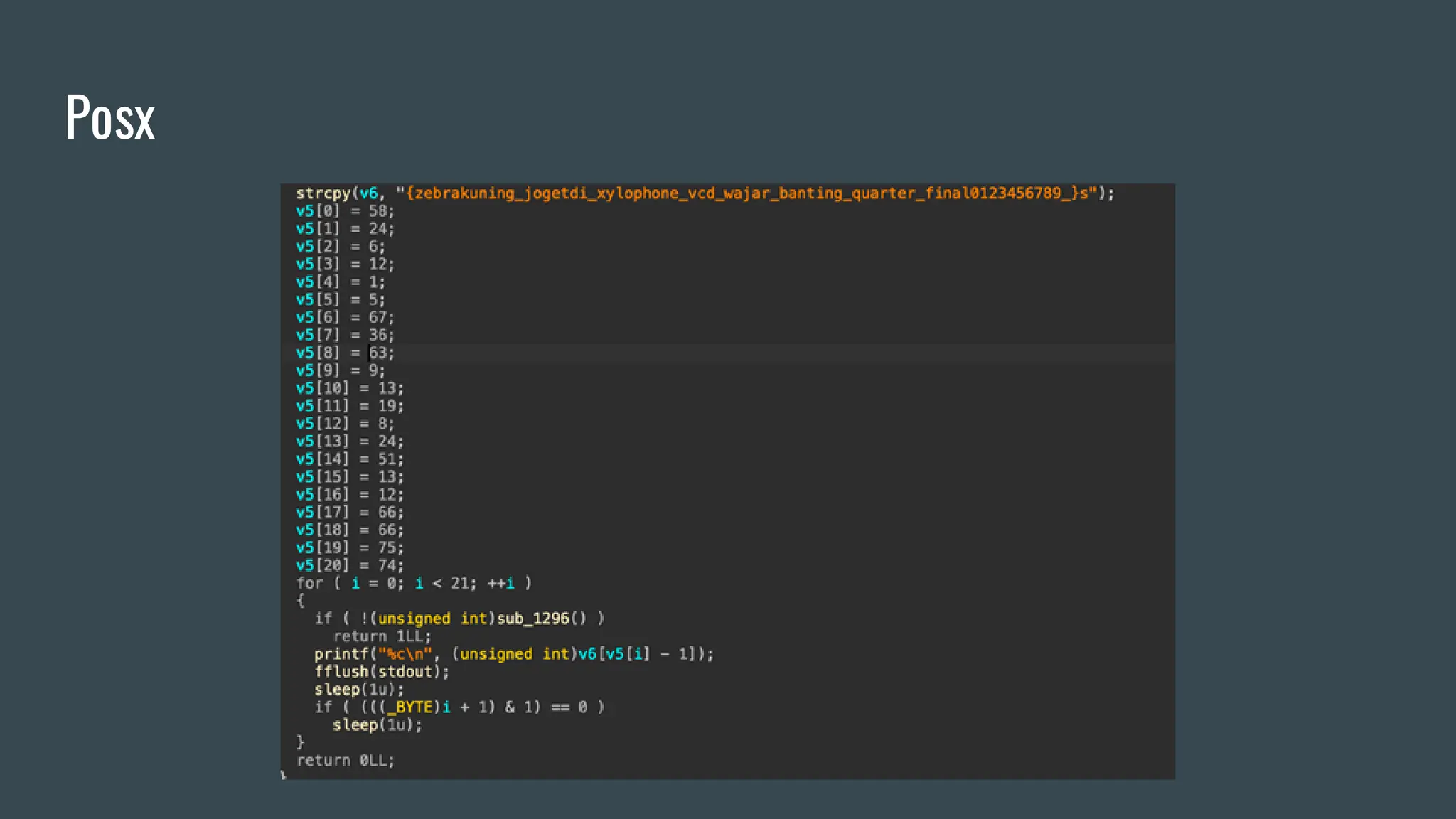

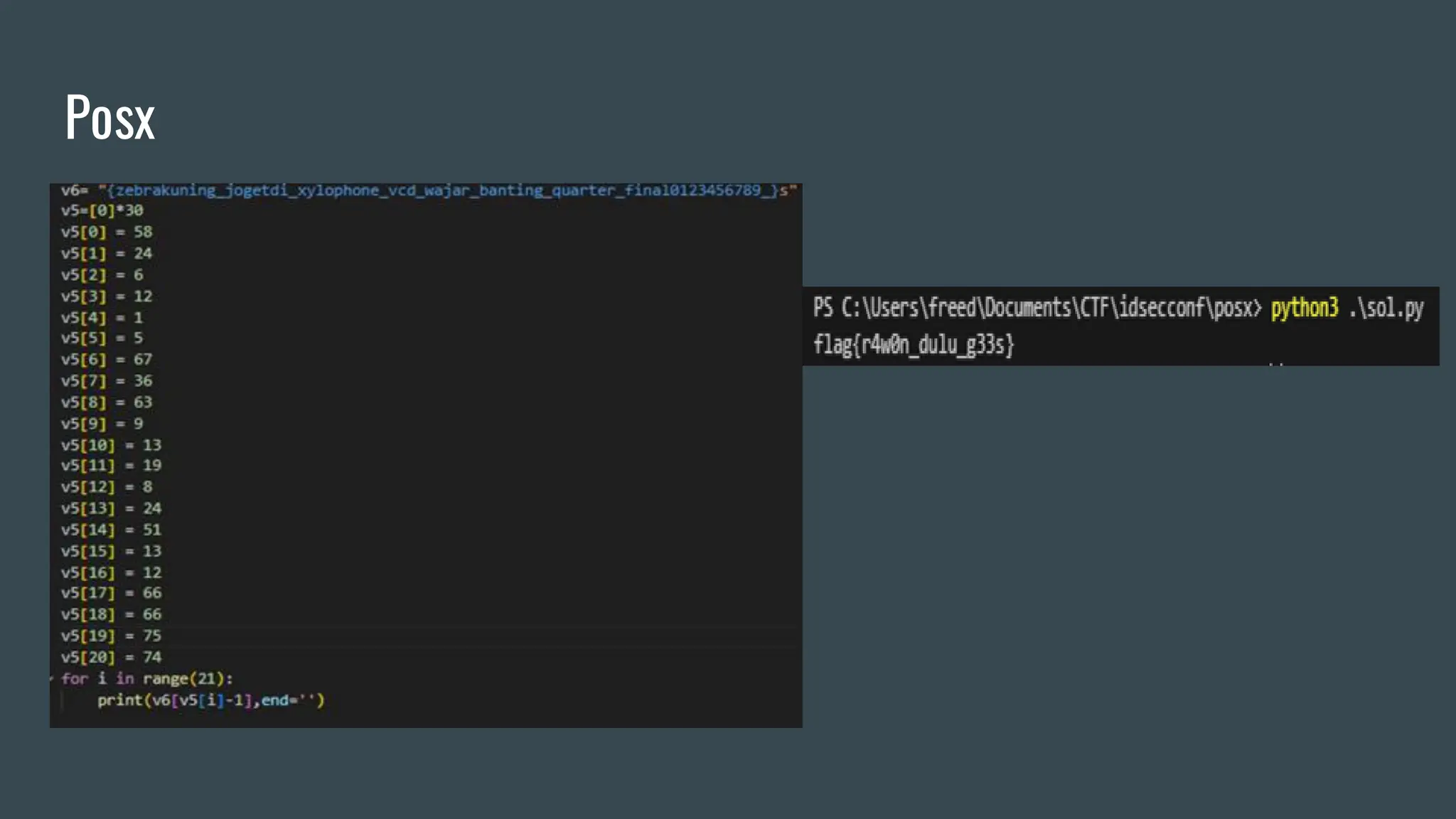

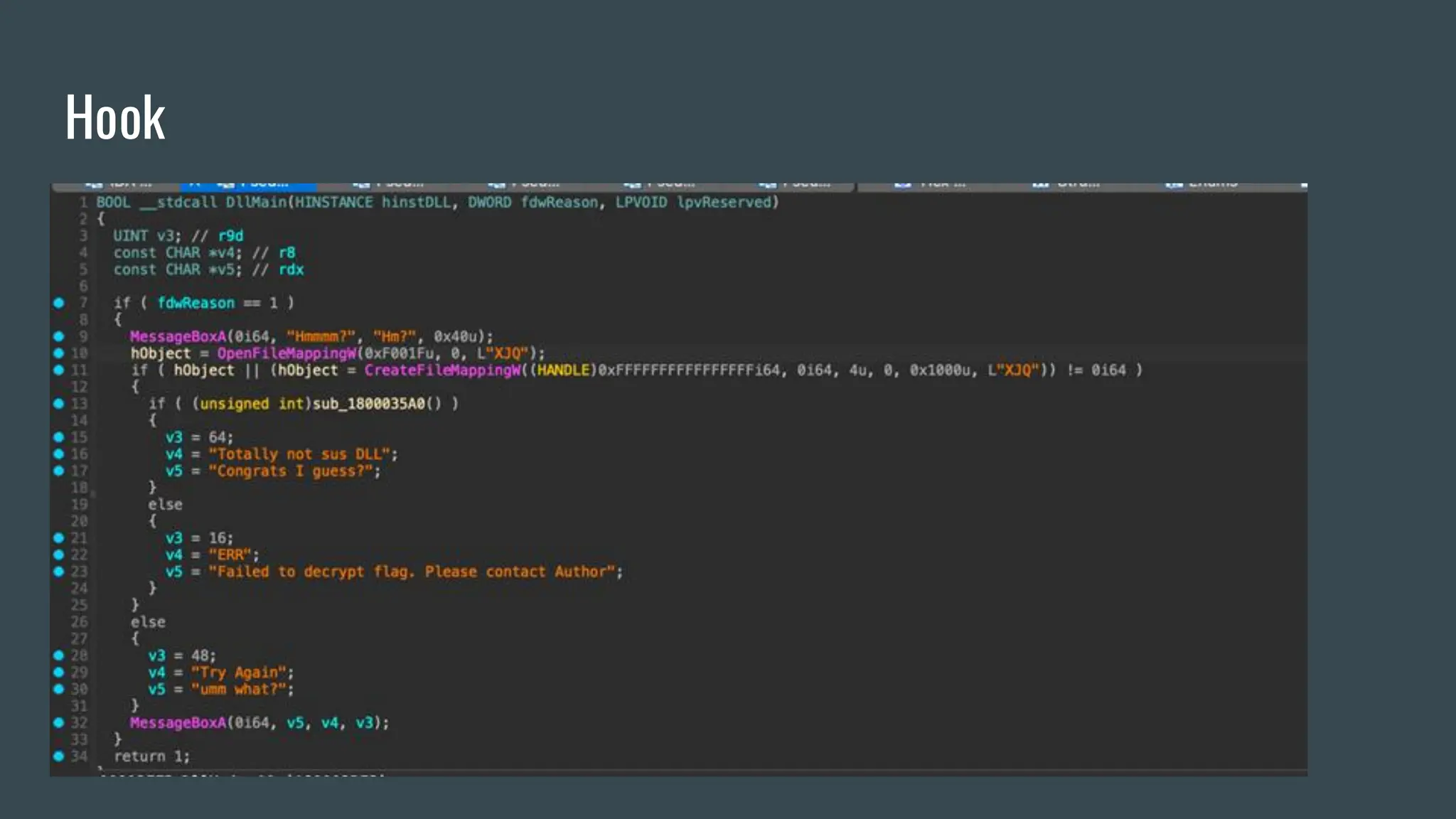

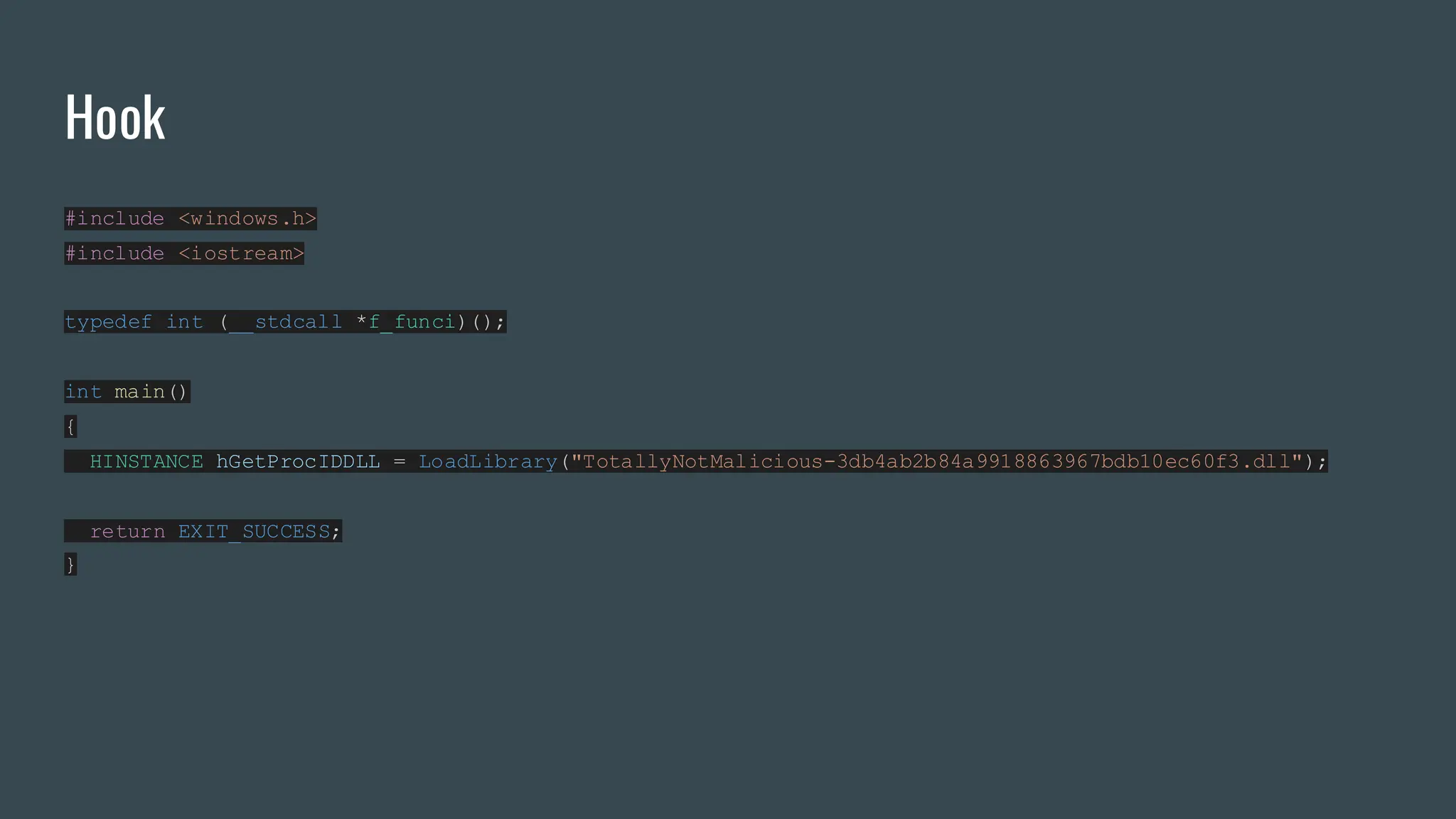

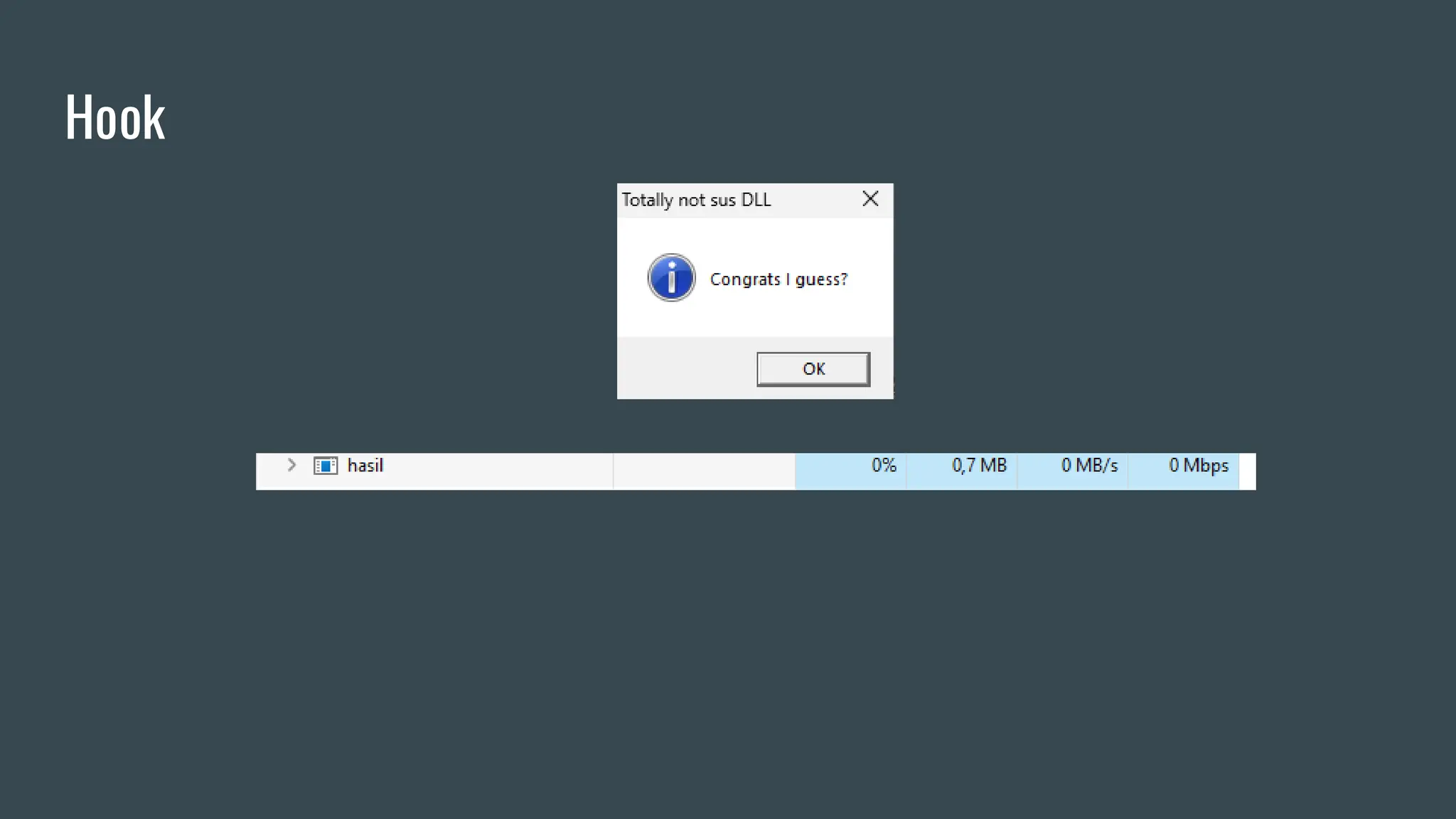

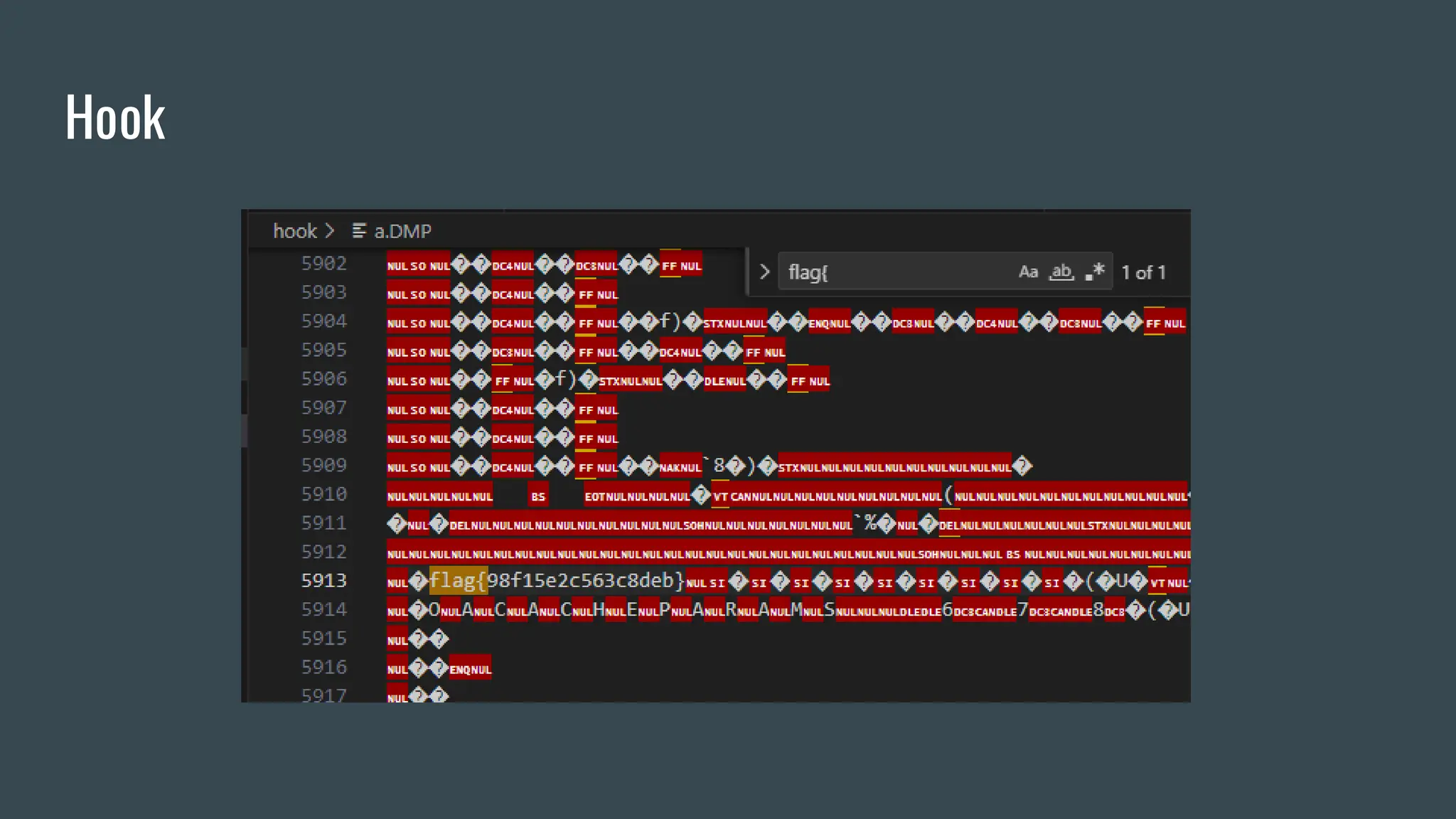

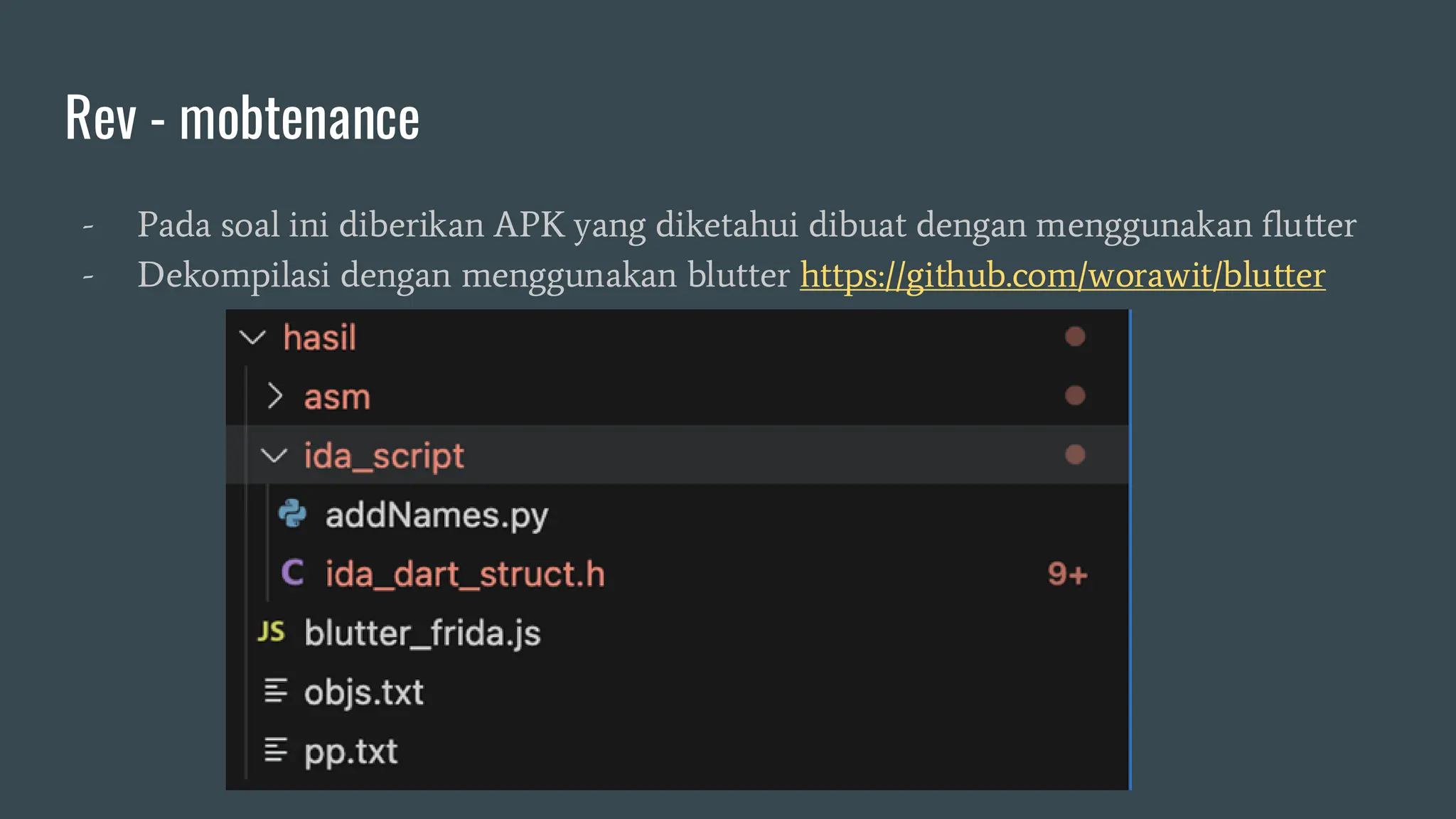

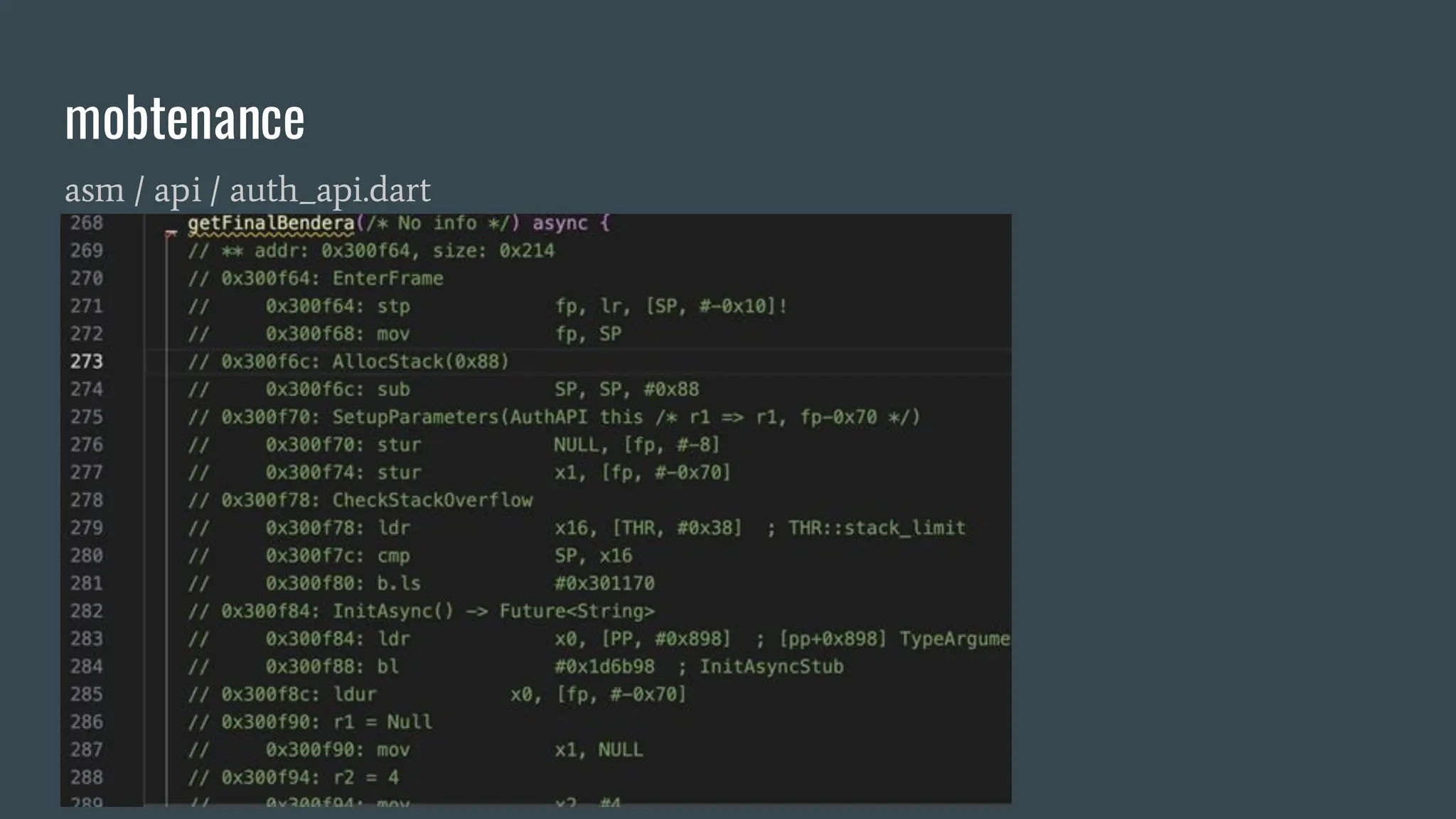

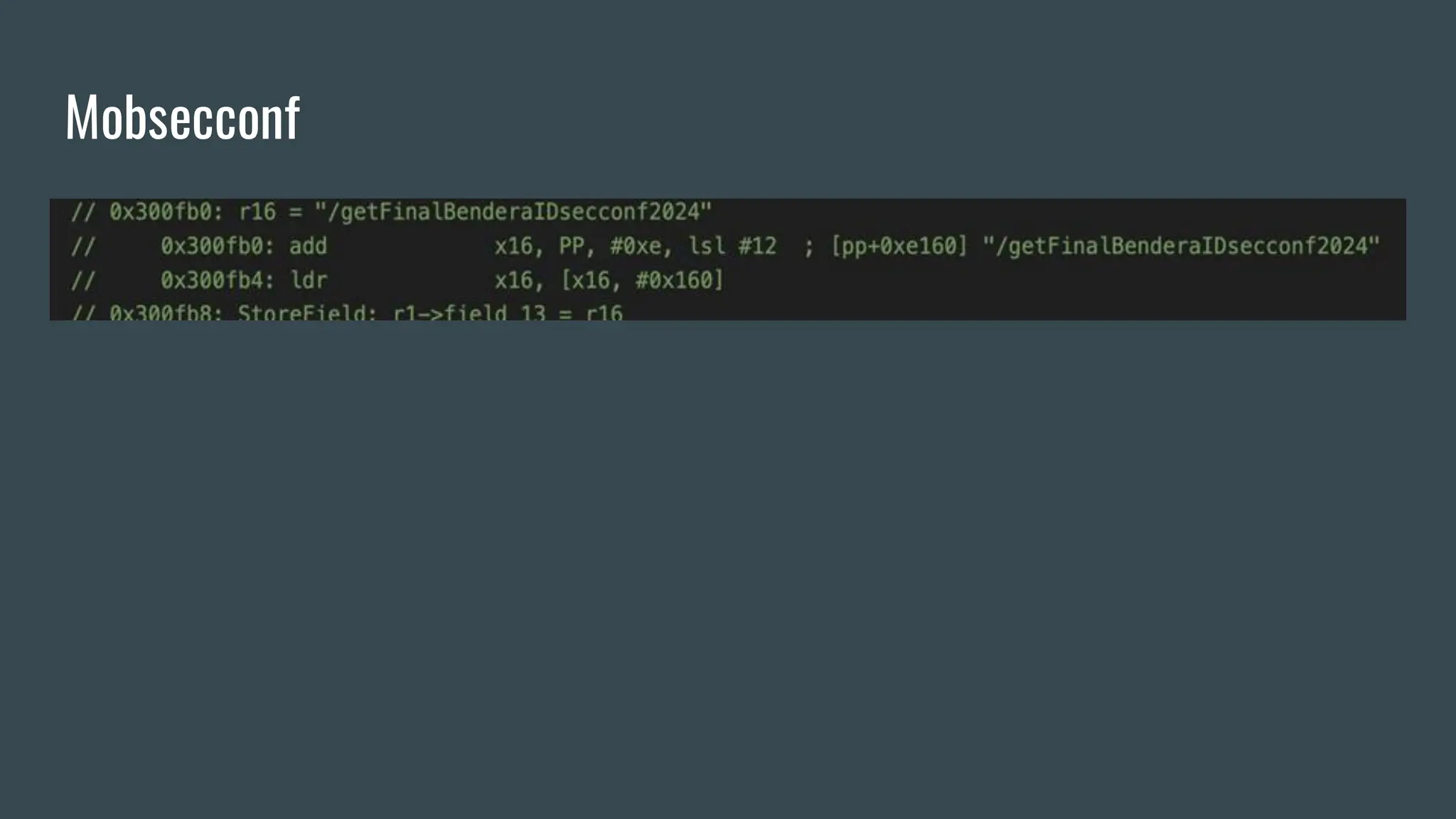

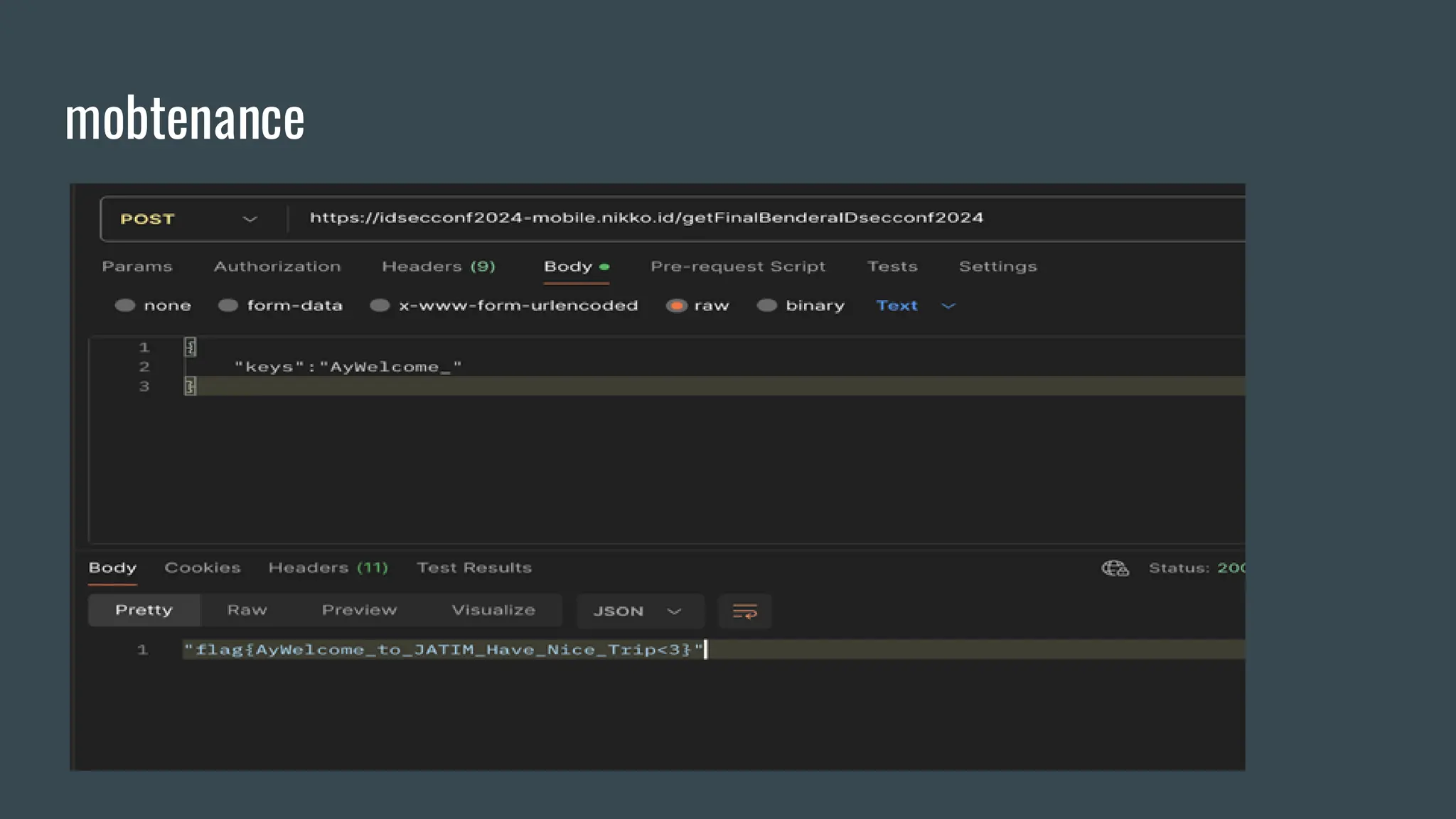

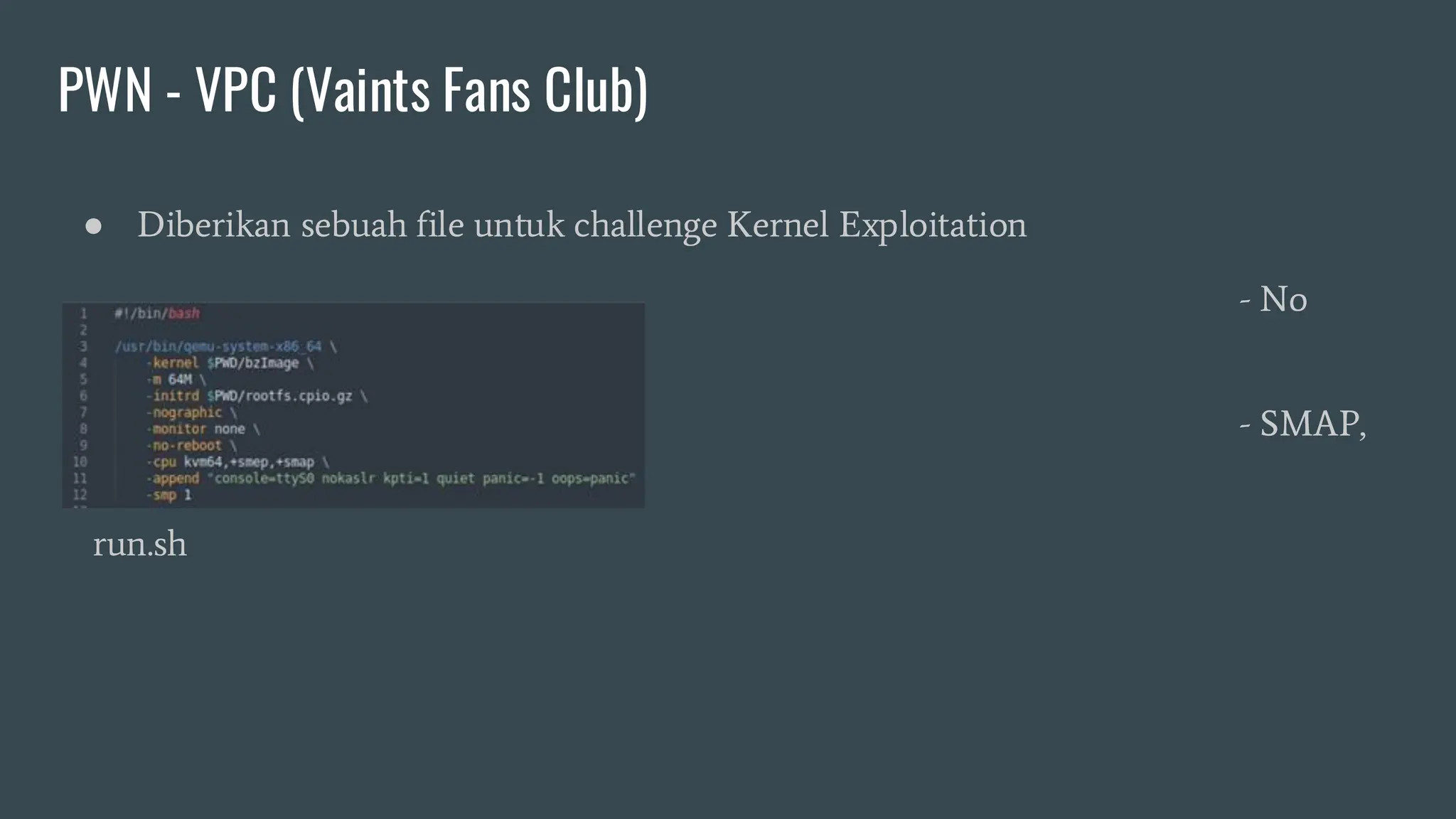

Dokumen ini menguraikan berbagai tantangan keamanan terkait eksploitasi kernel dan kerentanan buffer overflow pada aplikasi, mencakup rencana serangan yang memanfaatkan kerentanan seperti use-after-free dan out-of-bounds write. Juga dibahas teknik reverse engineering pada binary yang dinamis, seperti aplikasi password checker dan eksploitasi terhadap file DLL. Secara keseluruhan, dokumen ini memberikan panduan teknis untuk meretas dan menganalisis beberapa jenis kerentanan perangkat lunak.

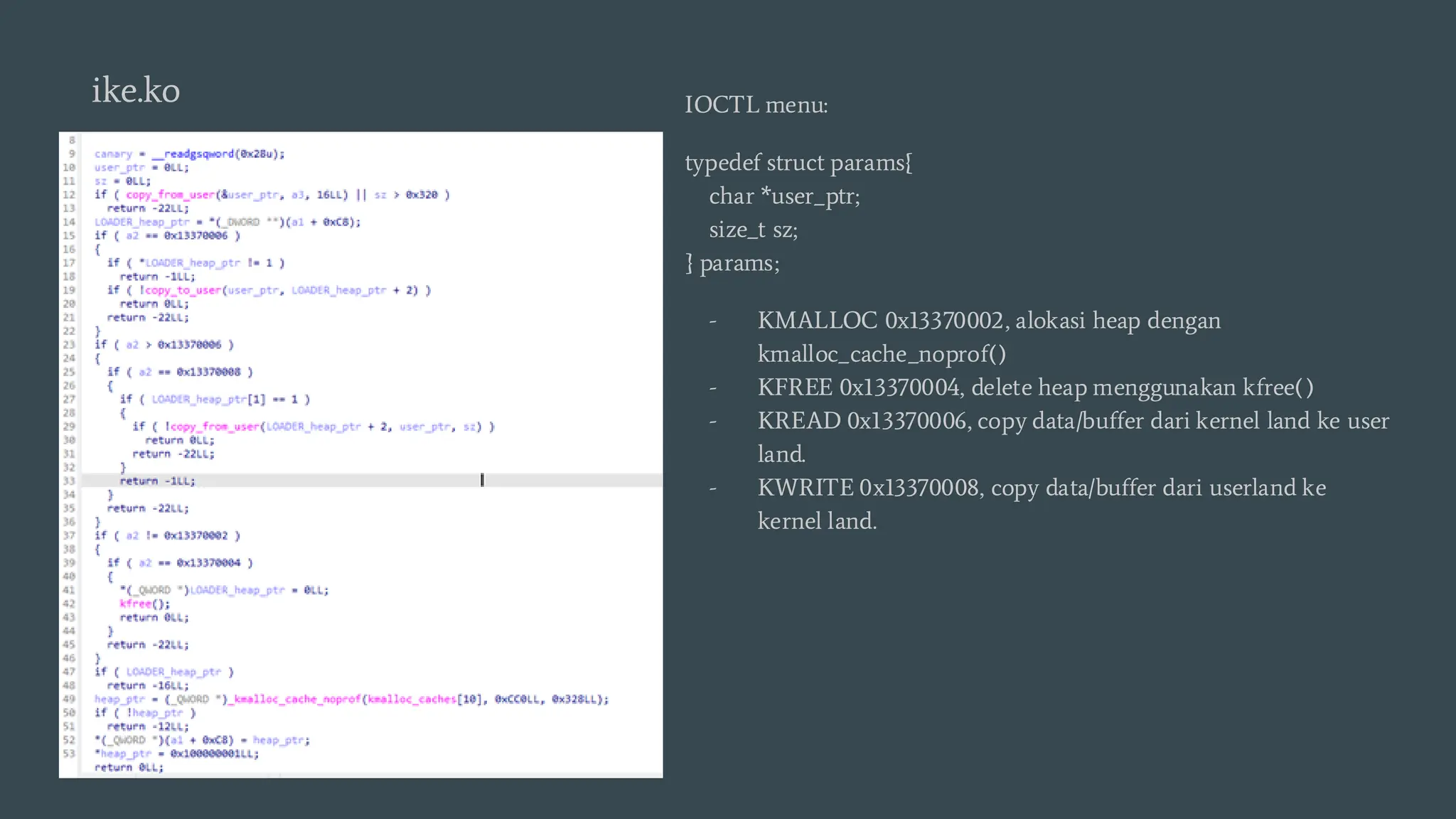

![ike.ko [VULNERABILITY & Attack Plan]

Vulnerability Use After Free, dikarenakan pointer tidak

dianulir setelah melakukan kfree(), program dapat

mengakses kembali data dari kernel object lain.

Attack Plan:

- Allocate a HEAP (0x320)

- Delete the HEAP

- Open /dev/ptmx (tty_struct, kmalloc-1024)

- UAF, Overwrite tty_struct->ops

“mov DWORD PTR [rdx+0x108],esi”

- Overwrite modprobe_path to “/tmp/x”

- Get Root](https://image.slidesharecdn.com/idsecconfctf20243masmas-241101021657-4d5fc091/75/IDSECCONF2024-Capture-The-FLag-Write-up-3-MAS-MAS-4-2048.jpg)